免责声明:本文仅用于技术讨论与学习,由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Dragon7 SEC及作者不为此承担任何责任,一旦造成后果请自行承担!

前言:

反序列化漏洞指在代码中存在不安全的反序列化操作(可控的序列化数据流入了反序列化方法中),在绝大多数编程语言中通常都有序列化/反序列化的功能(例如PHP,Java,Python),在序列化/反序列化的过程中通常会自动调用一些固定的方法,在PHP中序列化/反序列化时会调用对应类中的sleep,wakeup两个魔术方法,在Java中则对应的会调用writeObject和readObject两个方法。

今天这篇文章主要对Java原生的反序列化漏洞涉及的其中一条URLDNS链做一个具体分析,顺便也做一个学习记录。

Java反序列化漏洞产生漏洞的形式大致有两种,一种是上下文入口类的readObject方法中直接包含了危险操作(危险函数)且传入危险函数的参数可控(这种情况很少),还有一种情况就是入口类的readObject方法中间接调用了其它类(B类),在B类中又调用了恶意的方法或调用了其它包含恶意方法的类,这种链式触发命令执行的结构被称为反序列化利用链,组成这种链式结构中的"成员类"被称为Gadget而这种链式结构被称为Gadget Chain,通过构造Gadget Chain可以进行反序列化攻击。

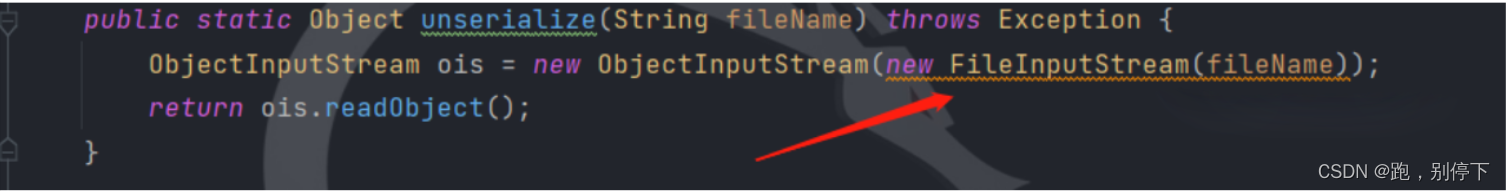

传入反序列化操作的数据可控:

假设这里传入的数据可控,那是不是代表可以调用任意类的readObject方法呢?存在漏洞的点找到了,就还需要找到利用链(Gadget Chain)。

-

什么是Gadget?

Gadget翻译成中文是"小工具"的意思,前言中提到的Java反序列化漏洞有两种产生/利用形式,第二种形式是利用原生类或第三方类库中存在反序列化利用的类构造Gadget Chain利用链,例如著名的CC链,就是利用Commons Collections这个组件中的一些类实现反序

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1097

1097

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?