一、实验目的

通过该实验使用wireshark进行恶意流量分析,主要涉及知识点包括IOC,键盘记录器木马,ftp协议等。

二、实验环境

服务器:Windows 7 ,IP地址:随机分配

辅助工具:Wireshark

数据包在实验机内下载使用:http://tools.hetianlab.com/tools/Malware/1.zip

三、实验内容与实验要求

场景:

局域网段范围:10.0.0.0/24(10.0.0.0 到 10.0.0.255)

域: beguilesoft.com

域控:10.0.0.10 - BeguileSoft-DC

局域网网关:10.0.0.1

局域网广播地址:10.0.0.255

任务:

分析现有的材料,针对受害的windows主机写一份应急报告。建议的模板如下:

总结:

在xx时间, 一台window主机被xx感染

细节:

IP address:

MAC address:

Host name:

Windows user account name:

入侵指标IOC(Indicatorsof Compromised):

[URLs, domains, IP addresses, andSHA256 hashes related to the infection should appear in this section]

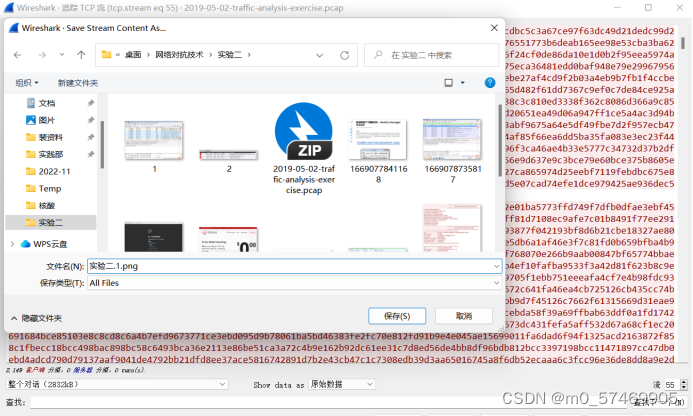

提供了两个压缩文件,分别是告警日志和数据包。解压后分别如下所示:

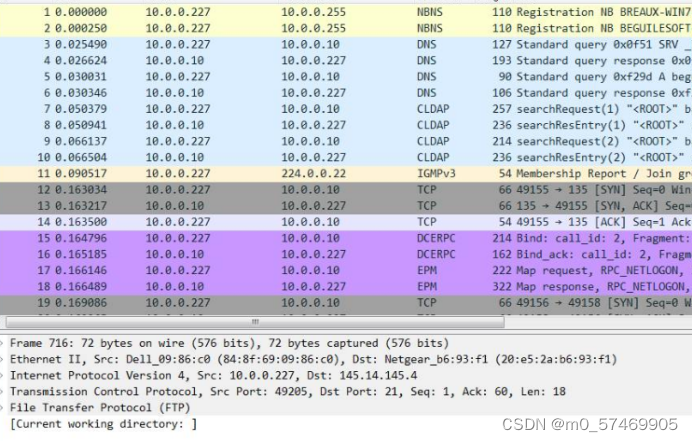

数据包打开如下所示:

四、实验过程与分析

实验步骤一:

打开告警日志

首先可以看出,第一条接收到了whatismyaddress.com的请求,但不一定是恶意软件产生的流量。

第三条是使用到了ftp STOR,该命令用于存储文件到服务器上,这里提示是连接到外部网络,所以推测是恶意软件通过ftp协议将数据传输到其外网服务器上。

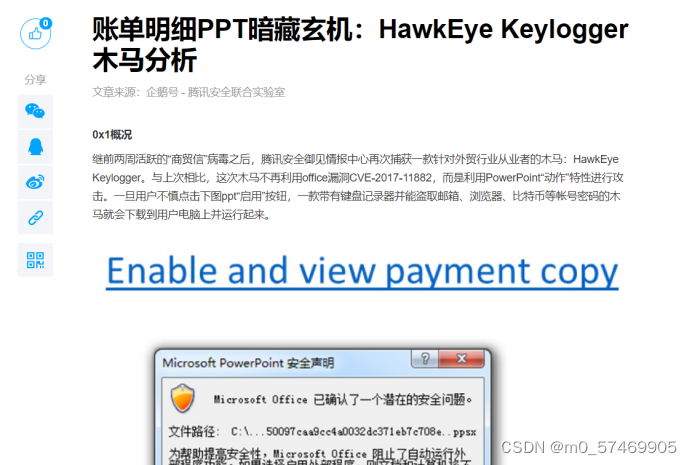

第四条出现了名为:Hawkeye Keylogger的程序,通过查询,得知这是一个木马

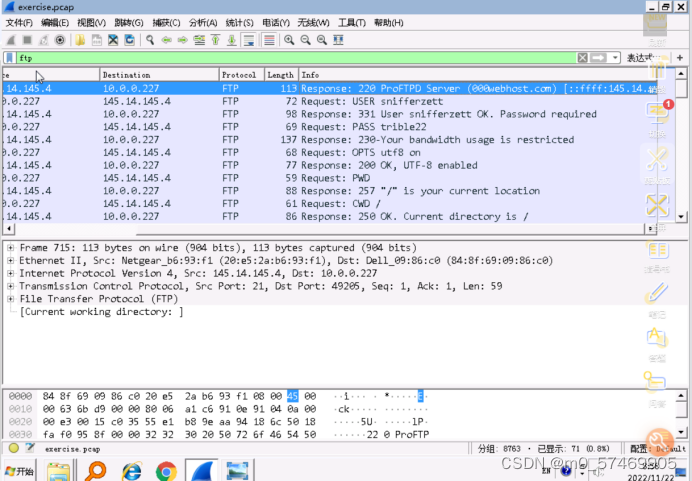

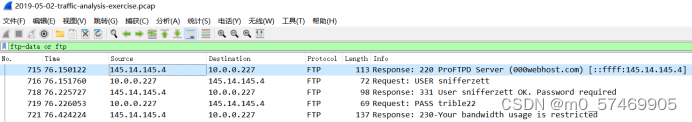

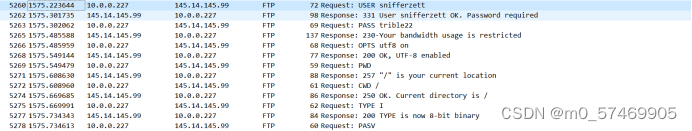

从文章可知,涉及到:“木马还会将当前进程pid及路径分别写入%appdata%\pid.txt和%appdata%\pidloc.txt文件里” 写pid和路径到指定文件等,可知会涉及到ftp协议,因此,对“exercise”流量包使用ftp过滤,结果如下:

从第一条开始分析,proftpd是一款常用的ftp服务端软件。尝试访问000webhost.com

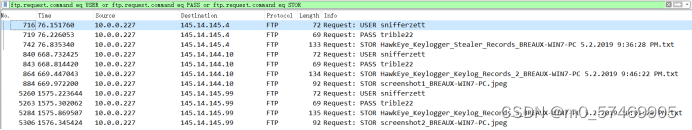

可知是一家免费的虚拟主机商,说明这个包还是有不少噪音。必须缩小范围进行进一步过滤。既然涉及“感染”“木马”等问题,那么凡是涉及USER,PASS,STOR的内容都可能成为攻击的对象。因此,使用:

ftp.request.command eq USER or ftp.request.command eq PASS or ftp.request.command eq STOR

由上可知,充斥着Hawkeye Keylogger,可以基本判断,受到了该病毒的攻击。

实验步骤二:

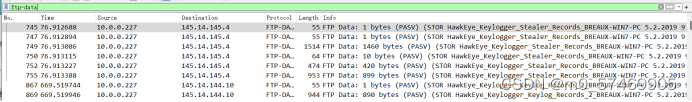

使用:ftp-data过滤

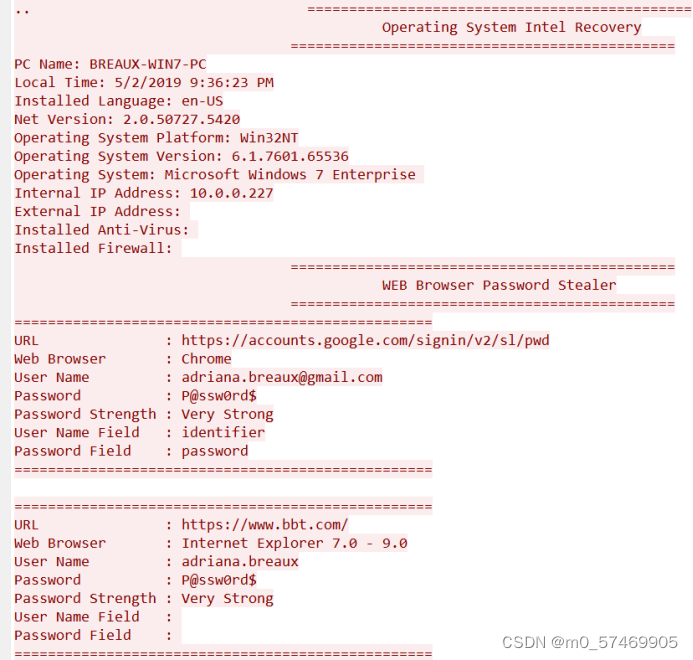

追踪第一条tcp流

可知系统被窃取了以下信息,包括:

操作系统方面:

主机名:BREAUX-WIN7-PC

用户名:Adriana.breaux

MAC地址:84:8f:69:09:86:c0

Ip地址:10.0.0.227

网站账户方面:

网站:https://accounts.google.com/signin/v2/sl/pwd

用户名:adriana.breaux@gmail.com

密码:P@ssword$

网站::https://www.bbt.com/

用户名:adriana.breaux

密码:P@ssword$

邮箱方面:

邮箱:adriana.breaux@gmail.com

用户:adriana.breaux

密码:P@ssword$

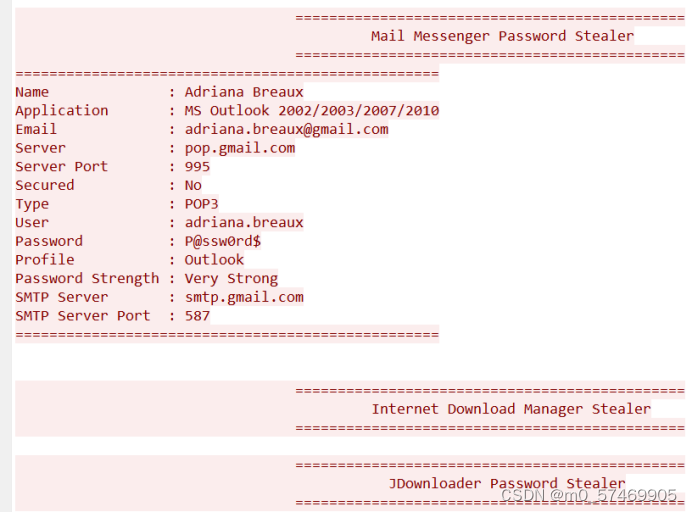

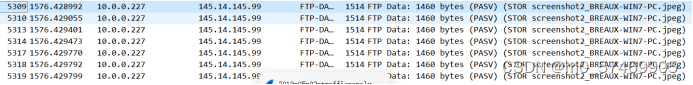

此外,还有大量jpeg文件

我们来看一下,追踪其中的一个tco流

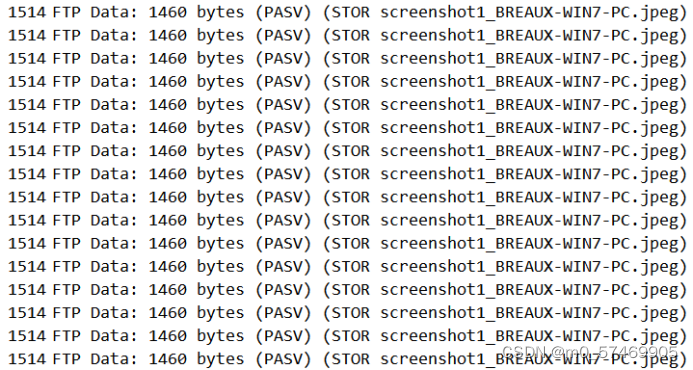

由头部可知其实是png格式图片文件

我们以原始数据保存

打开如下

可知是受害主机的桌面截屏

接下来查看fto过程都用到了哪些端口:

首个ip:145.14.145.4,220表示为新用户的服务已经准备好。716,719表示受害主机的登录(用户名以及密码)

一直到734数据端口结束

715-744为21号端口即命令端口

此时IOC:

Ip:145.14.145.4

port:21

url:000.webhost.com

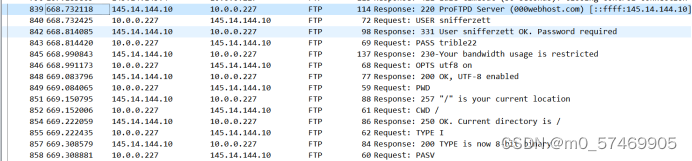

接下来分析145.14.144.10

从839开始,同理,第二条IOC为:

Ip:145.14.145.4

port:37280

url:000webhost.com

858为PASV模式,同理可得:

21号端口即命令端口:

Ip:145.14.144.10

port:21

000webhost.com

20号端口即数据端口:

Ip:145.14.144.10

port:40651

url:000webhost.com。

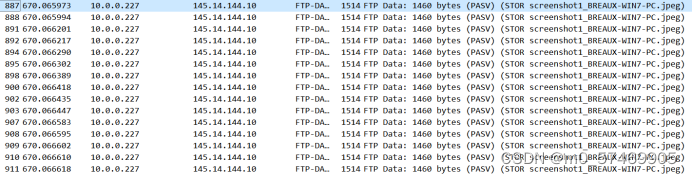

数据端口通信流量:

![]()

IOC:

Ip:145.14.144.10

port:40651

url:000webhost.com

887开始数据传输,port:47434

Ip:145.14.144.10

port:47434

url:000webhost.com

看第三个ip145.14.145.99,从5260开始

Ip:145.14.145.99 port:21 url:000webhost.com

Ip:145.14.145.99 port:36091 url:000webhost.com

5309PASV开始建立数据传输

Ip:145.14.145.99

port:35396

url:000webhost.com

综上,1)在2019年5月2日21点36分,用户Adriana.breaux的windows主机被Hawkeye Keylogger恶意软件感染。

2)细节:

主机名:BREAUX-WIN7-PC

用户名:Adriana.breaux

MAC地址:84:8f:69:09:86:c0

Ip地址:10.0.0.227

3)IOC:

Ip:145.14.145.4 port:21 url:000.webhost.com

Ip:145.14.145.4 port:37280 url:000webhost.com

Ip:145.14.144.10 port:21 url:000webhost.com

Ip:145.14.144.10 port:40651 url:000webhost.com

Ip:145.14.144.10 port:47434 url:000webhost.com

Ip:145.14.145.99 port:21 url:000webhost.com

Ip:145.14.145.99 port:36091 url:000webhost.com

Ip:145.14.145.99 port:35396 url:000webhost.com。

五、实验结果总结

1)在2019年5月2日21点36分,用户Adriana.breaux的windows主机被Hawkeye Keylogger恶意软件感染。

2)细节:

主机名:BREAUX-WIN7-PC

用户名:Adriana.breaux

MAC地址:84:8f:69:09:86:c0

Ip地址:10.0.0.227

3)IOC:

Ip:145.14.145.4 port:21 url:000.webhost.com

Ip:145.14.145.4 port:37280 url:000webhost.com

Ip:145.14.144.10 port:21 url:000webhost.com

Ip:145.14.144.10 port:40651 url:000webhost.com

Ip:145.14.144.10 port:47434 url:000webhost.com

Ip:145.14.145.99 port:21 url:000webhost.com

Ip:145.14.145.99 port:36091 url:000webhost.com

Ip:145.14.145.99 port:35396 url:000webhost.com。

在访问000webhost.com时一开始是打不开的:

在选择翻墙后才能打开,得知是境外网站。

同时需要预备性了解ftp方面的知识:文件传输协议(File Transfer Protocol,FTP)是用于在网络上进行文件传输的一套标准协议,它工作在 OSI 模型的第七层, TCP 模型的第四层, 即应用层, 使用 TCP 传输而不是 UDP, 客户在和服务器建立连接前要经过一个“三次握手”的过程, 保证客户与服务器之间的连接是可靠的, 而且是面向连接, 为数据传输提供可靠保证。 [1]

FTP允许用户以文件操作的方式(如文件的增、删、改、查、传送等)与另一主机相互通信。然而, 用户并不真正登录到自己想要存取的计算机上面而成为完全用户, 可用FTP程序访问远程资源, 实现用户往返传输文件、目录管理以及访问电子邮件等等, 即使双方计算机可能配有不同的操作系统和文件存储方式。

ftp协议用两个端口实现,分别是数据端口和命令端口。命令端口用于连接,数据端口用于传输数据。

命令端口一般都是21。而数据端口会变动。

这里又引入了主动模式(PORT)和被动模式(PASV)的概念。当客户端通知服务器它处于被动模式时才会启用,其标志就是客户端给服务端发送了一个PASV。

用“ftp-data”可以过滤数据流查看传输数据。

114

114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?