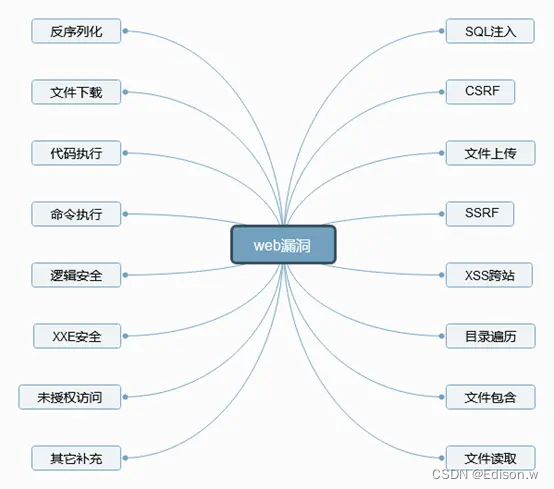

简要知识:

- CTF,SRC,红蓝对抗,实战等

- 简要说明以上漏洞危害情况

- 获取网站的数据库权限数据等,后台账号和密码----sql注入

- 直接获取网站权限----文件上传

- 当程序在进行反序列化时,会自动调用一些函数,例如__wakeup(),__destruct()等函数,但是如果传入函数的参数可以被用户控制的话,用户可以输入一些恶意代码到函数中,从而导致反序列化漏洞。----反序列化漏洞

- XXE漏洞的危害有很多,比如可以文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等。通常攻击者会将payload注入XML文件中,一旦文件被执行,将会读取服务器上的本地文件,并对内网发起访问扫描内部网络端口。换而言之,XXE是一种从本地到达各种服务的方法。此外,在一定程度上这也可能帮助攻击者绕过防火墙规则过滤或身份验证检查。----XXE漏洞

- SQL注入漏洞主要形成的原因是Web应用程序对用户的输入没有做严格的判断,导致用户可用将非法的SQL语句拼接到正常的语句中,被当作SQL语句的一部分执行。----sql注入

- XSS,即跨站脚本攻击,是指攻击者利用Web服务器中的应用程序或代码漏洞,在页面中嵌入客户端脚本----XSS漏洞

- 简要说明以上漏洞等级划分

- sql注入、文件上传、文件包含、代码执行、未授权访问–高危漏洞

- 反序列化、逻辑安全–中危漏洞

- 信息泄露—源码、部分账号密码 --低危漏洞

- 简要说明以上漏洞重点内容

- sql注入、文件上传、反序列化、代码执行–ctf考的比较多

- 逻辑安全–src漏洞

- 红蓝对抗–高危漏洞,涉及权限

- 简要说明以上漏洞形势问题

- sql注入网上没有,找不到----

演示案例

-

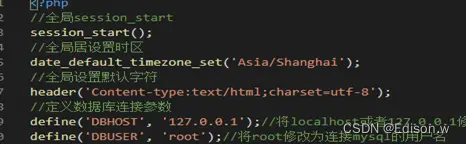

靶场搭建,搭建、 链接送上:https://github.com/zhuifengshaonianhanlu/pikachu

-

修改数据库密码—初始化

-

SQL 注入漏洞-数据库操作危害

-

目录遍历–源码结构泄露危害

- 可以获取文件夹内容,不能读取单个文件内容

-

文件读取–源码内容获取危害

- 读取的是单个文件的内容,不能读取文件夹

-

文件上传漏洞–web权限丢失危害

-

文件下载漏洞

403

403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?