20204323太晓梅 网络对抗技术 exp2 后门原理与实践

1 实践基础

1.1 实践目标

利用常见的后门攻击软件在linux kali虚拟机和Windows本机之间实现简单的后门入侵,了解后门基本原理。

1.2 实践内容

- 使用netcat获取主机操作,尝试cron启动。

- 使用socat获取主机操作,尝试任务计划启动。

- 使用MSF meterpreter(或其他软件)生成可执行文件,利用natcat或者socat传送到主机并运行,获取主机Shell。

- 使用MSF meterpreter(或其他软件)攻击获取主机音频、摄像头、击键记录等内容。

1.3 基础知识

后门的概念

后门

后门是指不经过正常的认证流程而直接访问系统的通道,即绕过安全控制而获取对程序或系统访问权的方法。

应用程序、操作系统、编译器等地方均可设置后门,其中应用程序中的后门是最为常见的。

常用的后门工具

Netcat

Netcat可以进行基本的TCP、UDP的数据收发工作,Netcat可用于扫描,Netcat与其他工具的结合使用开发了许多网络攻击手段,在网络攻击中具有“瑞士军刀”之称。后门便是其中的一种。

Socat

Socat可以看做Netcat的加强版。Socat 的主要特点就是在两个数据流之间建立通道,且支持众多协议和链接方式,如 IP、TCP、 UDP、IPv6、PIPE、EXEC、System、Open、Proxy、Openssl、Socket等。

Meterpreter

Meterpreter是一个可以用于生成后门的程序。它包含着后门的基本功能、扩展功能、编辑模式、运行平台、运行参数等,它把后门的内容全部做成零件或者可调整的参数,按需组合使用形成需要的可执行文件。

2 实践过程

2.1 准备工作

获取IP地址

获取本次实验所需要的kali主机(Linux)和本机(Windows)的IP地址。

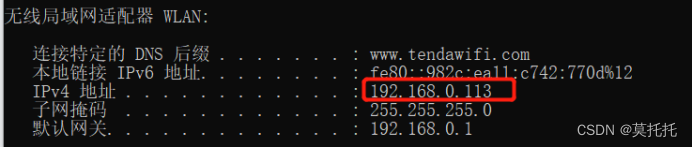

在本机中cmd运行窗口,输入命令行ipconfig,获取Windows主机的IP地址,可知Windonws主机的IP地址为:192.168.0.113。

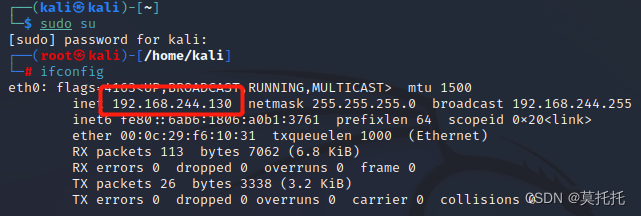

在kali虚拟机中输入命令行ifconfig,获取Linux主机的ip地址,可知Linux主机的IP地址为:192.168.244.130。

下载所需的文件

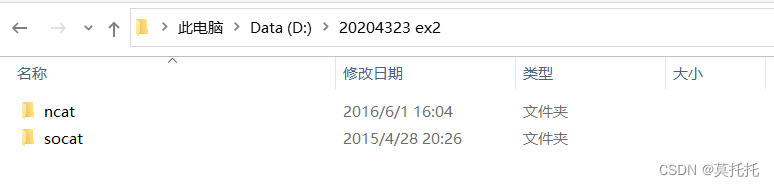

Linux系统自带natcat和socat,但是Windows主机没有,因此在实验开始之前,先根据老师所提供的实验链接,下载netcat和socat的相关安装包并安装解压到本机电脑上。

2.2 使用netcat获取主机操作

2.2.1 在Windows中获取Linux操作

在Windows主机中使用ncat -l -p 4323监听本机的4323端口

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

31万+

31万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?