// 2. 调用ObjectInputStream对象的readObject()得到序列化的对象

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(new File("d:/People.txt")));

People people1 = (People) ois.readObject();

System.out.println("people对象反序列化成功!");

System.out.println(people1.getName());

System.out.println(people1.getAge());

}

}

代码运行结果:

people对象序列化成功!

people对象反序列化成功!

xiaoming

18

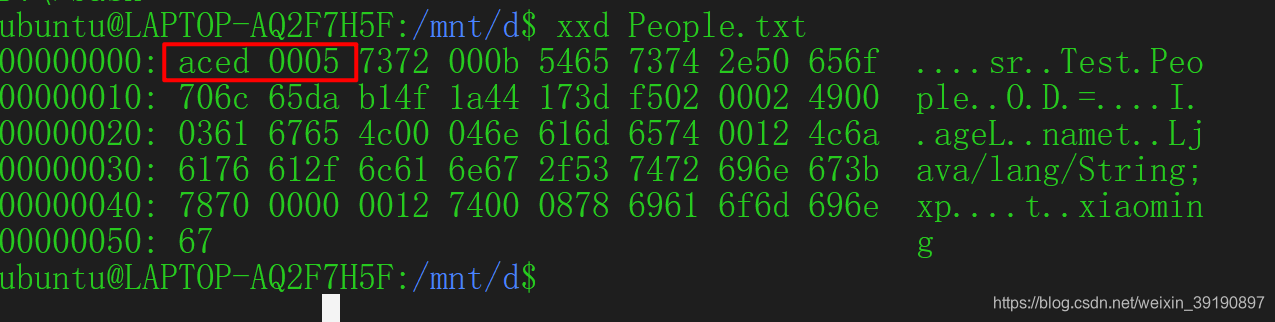

序列化过程将字节流保存在 d:/People.txt 中,我们可以在 d:/People.txt 看到序列化后的二进制对象(其中开头的 aced 0005 是 Java 序列化文件的文件头):

**反序列化漏洞**

回想一下 CTF 比赛经常遇到的 PHP 的反序列化漏洞,反序列化对象时会调用类的魔法函数`__construct()`(创建对象时触发),我们可以构造 pop 链来控制(改造)`__construct()函`数,从而反序列化时执行我们需要的操作,Java 也是类似。

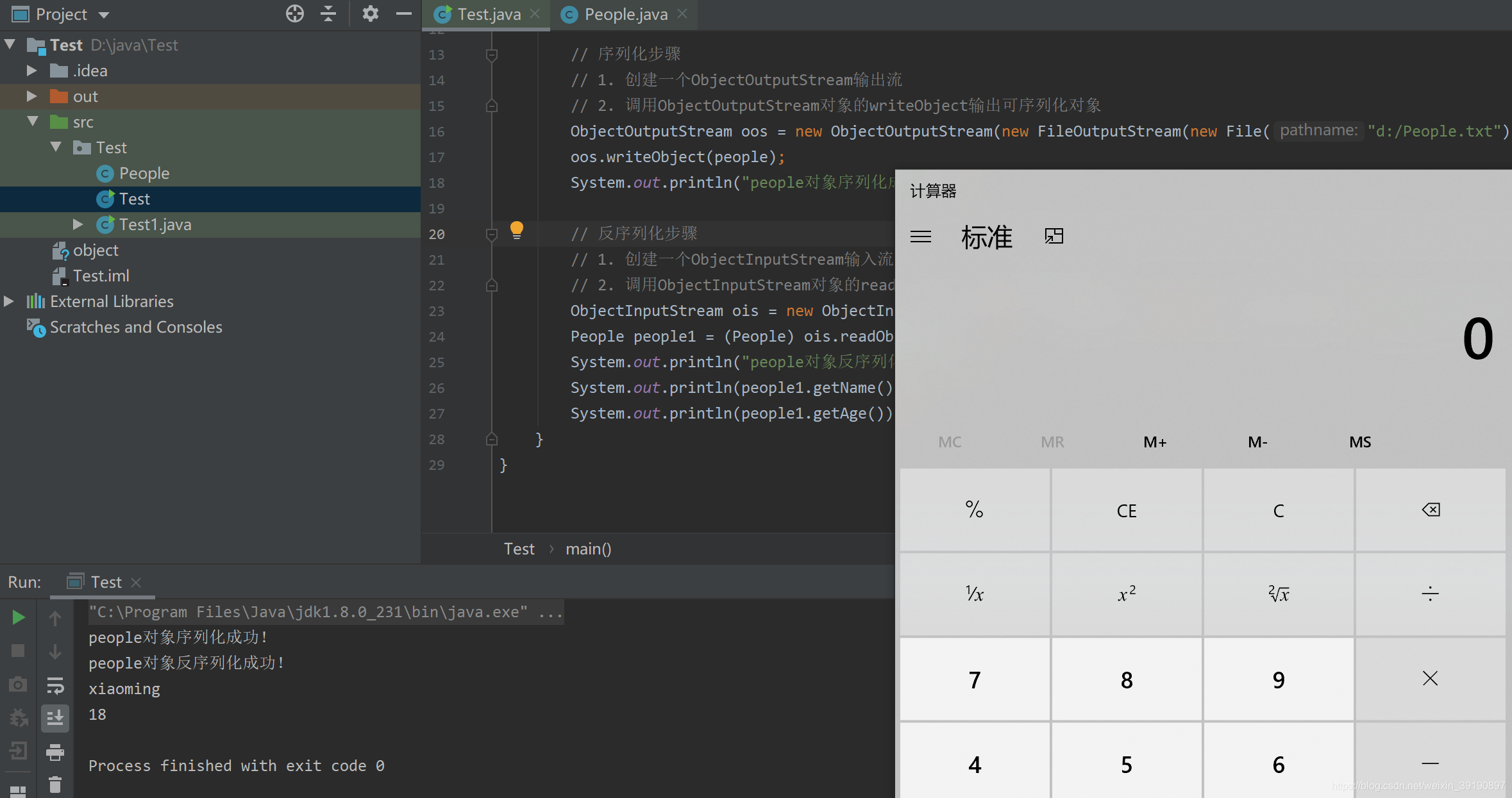

在上面的代码中,我们通过调用 readObject() 方法来从一个源输入流中读取字节序列,再把它们反序列化为一个对象,那么我们如果控制了此类的 readObject() 方法会怎么样?为了验证想法,我们修改一下 People 类,重写其 readObject() 方法:

public class People implements Serializable {

//添加以下方法,重写People类的readObject()方法

private void readObject(java.io.ObjectInputStream in) throws IOException, ClassNotFoundException{

//执行默认的readObject()方法

in.defaultReadObject();

//执行打开计算器程序命令

Runtime.getRuntime().exec("calc.exe");

}

}

运行程序,当执行`People people1 = (People) ois.readObject();`语句时会调用 People 类的 readObject 方法,弹出计算器:

由此可知控制了类的 readObject 方法便可以在反序列化该类时执行任意操作。事实上大多数 Java 反序列化漏洞都可追溯到 readObject 方法,通过构造 pop 链最终改造 readObject() 方法。

[](https://gitee.com/vip204888/java-p7)源码审计分析

=========================================================================

Apache Shiro 是一个Java安全框架,执行身份验证、授权、密码和会话管理。2016年网络中曝光 Apache Shiro 1.2.4 以前的版本存在反序列化漏洞,尽管该漏洞已经曝光几年,但是在实战中仍然比较实用。

**影响版本**

Apache Shiro <= 1.2.4

**漏洞原理**

Apache Shiro 框架提供了记住我的功能(RememberMe),用户登陆成功后会生成经过加密并编码的Cookie。Cookie 的 key 为 RememberMe,Cookie 的值是经过对相关信息进行序列化,然后使用AES加密,最后在使用 Base64 编码处理形成的。

在服务端接收 Cookie值时,按照如下步骤来解析处理:

1. 检索 RememberMe cookie 的值;

2. Base 64解码;

3. 使用AES解密(加密密钥硬编码);

4. 进行反序列化操作(未作过滤处理)。

在调用反序列化时未进行任何过滤,导致可以触发远程代码执行漏洞。

[](https://gitee.com/vip204888/java-p7)IDEA 部署环境

----------------------------------------------------------------------------

下面在本地 IDEA 部署 Apache Shrio 1.2.4 漏洞环境,以便于进行漏洞动态调试分析。

1、首先在 Github 下载项目源码:

https://github.com/apache/shiro

注意选择存在漏洞的 1.2.4 版本:

本文详细探讨了Java面试中重要的知识点——Shiro框架的反序列化漏洞。通过示例展示了如何进行对象的序列化和反序列化,并重点分析了People类在Shiro中的反序列化过程,揭示了可能的安全风险。

本文详细探讨了Java面试中重要的知识点——Shiro框架的反序列化漏洞。通过示例展示了如何进行对象的序列化和反序列化,并重点分析了People类在Shiro中的反序列化过程,揭示了可能的安全风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2918

2918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?