BurpSuite是一款功能强大的集成化安全测试工具,专门用于攻击和测试Web应用程序的安全性。适合安全测试、渗透测试和开发人员使用。本篇文章基于BurpSuite安装及常用实操做详解,如果你是一名安全测试初学者,会大有收获! |

一、BurpSuite简介

BurpSuite 是用于攻击web 应用程序的集成平台,包含了许多Burp工具。BurpSuite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报等。

二、BurpSuite下载

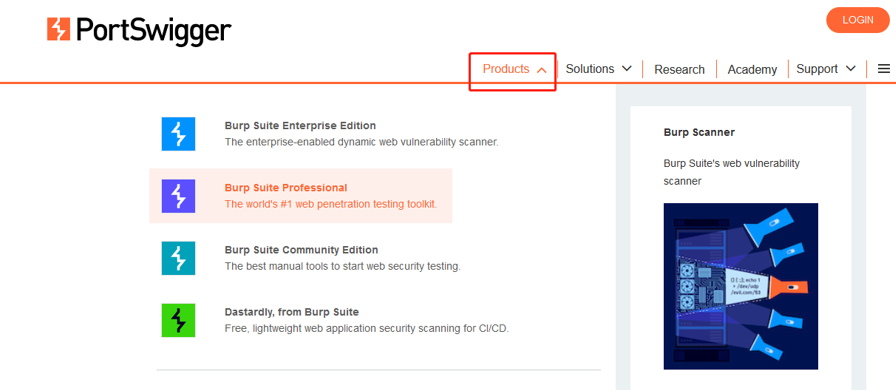

1、进入官网https://portswigger.net,点击Products->选择需要的软件产品。Burp Suite有免费版和付费版之分。免费版虽然功能有限,但已经足够初学者使用。如果需要更多高级功能,可以考虑购买专业版。

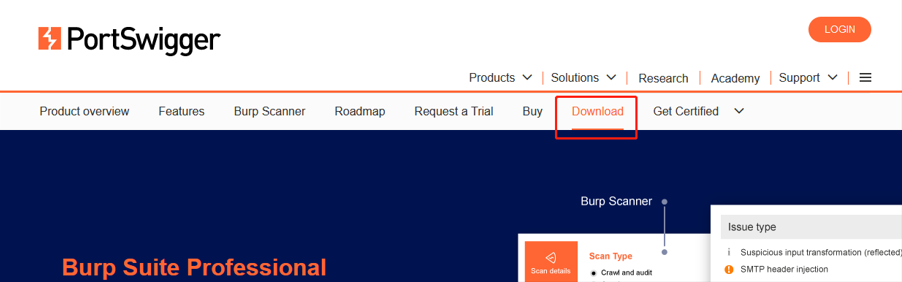

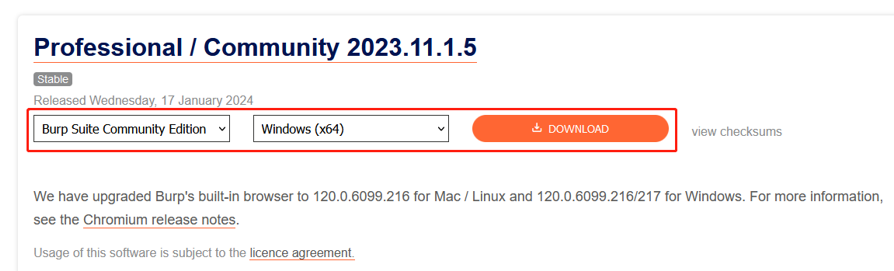

2、点击Download, 选择自己需要的版本、操作系统,点下载。

三、BurpSuite安装

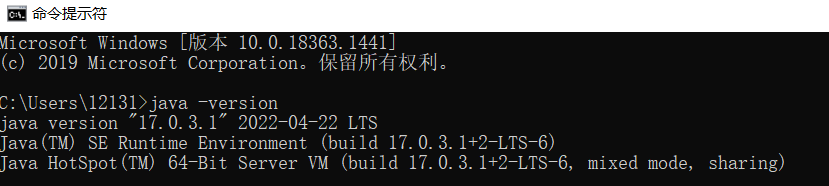

1、Burp Suite需要依赖到java环境,在进行安装之前,需要先安装好jdk并配置环境变量,这步可自行百度解决。在cmd窗口,输入java -verison可查看java环境是否正常。

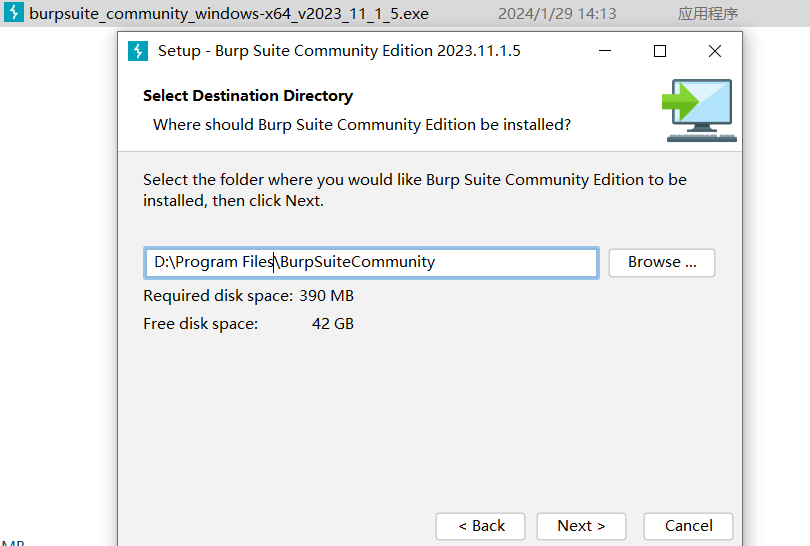

2、双击下载好的BurpSuite安装包,自定义安装目录,一路下一步。

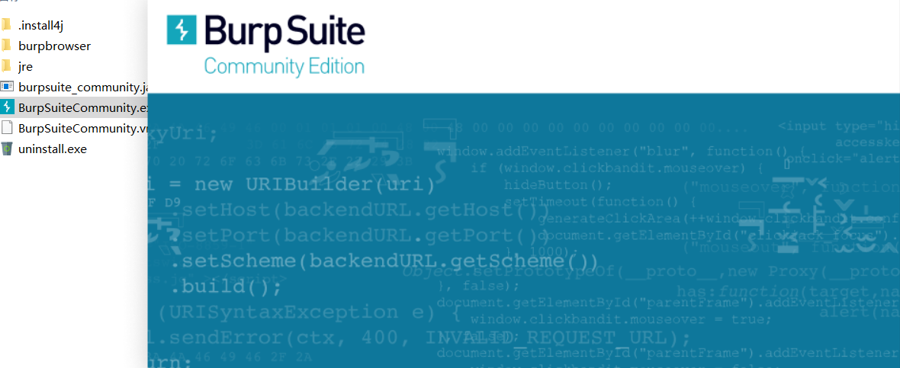

3、安装完成后,进入安装目录,找到BurpSuiteCommunity.exe,双击开始运行

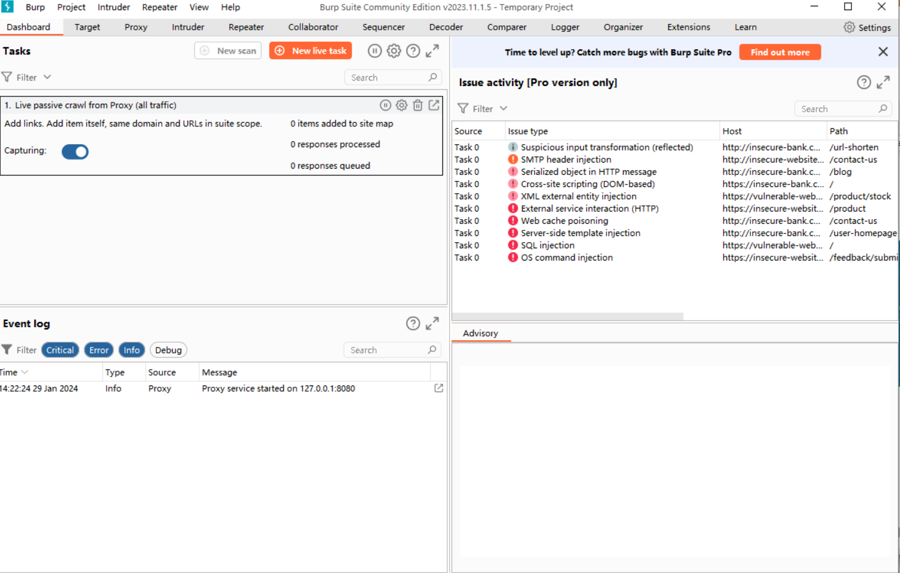

4、一路下一步,直到工具操作界面。

四、Firefox浏览器SwitchyOmega插件

为了配合burpsuite操作web项目,我们在浏览器中安装SwitchyOmega插件。

1、在Firefox浏览器的扩展-管理扩展中,搜索SwitchyOmega,并添加

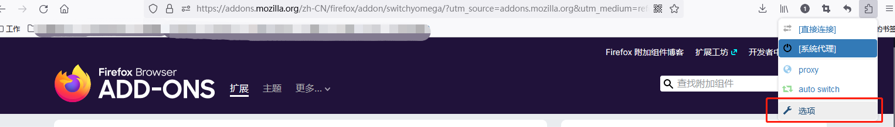

2、添加后,打开插件,点击选项

3、新建情景模式,输入名称、勾选代理服务器,点击新建

4、在新建界面,进行如下配置,点击“应用选项”

五、BurpSuite操作界面基本介绍

-

Proxy: 一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

-

Spider: 一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

-

Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现web 应用程序的安全漏洞。

-

Intruder: 一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

-

Repeater: 一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。

-

Sequencer: 一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

-

Decoder: 一个进行手动执行或对应用程序数据者智能解码编码的工具。

-

Comparer: 一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

六、BurpSuite抓取https流量

有些网站是https请求,需要安装证书后,burpsuite才能抓取到https流量。

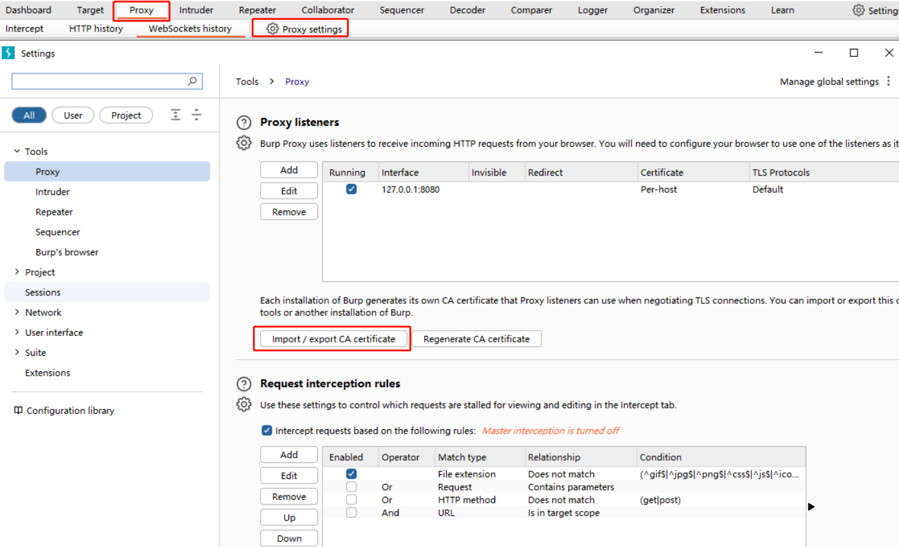

1、找到Proxy->Proxy settings,点击“Import /export CA certificate”,导出证书

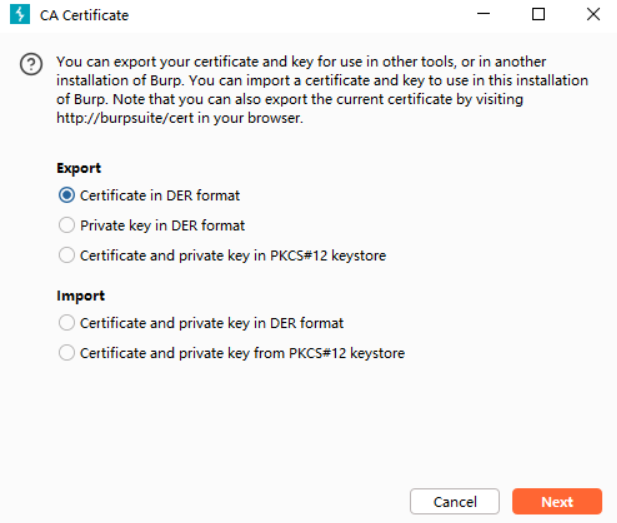

2、选择第一个,点击下一步

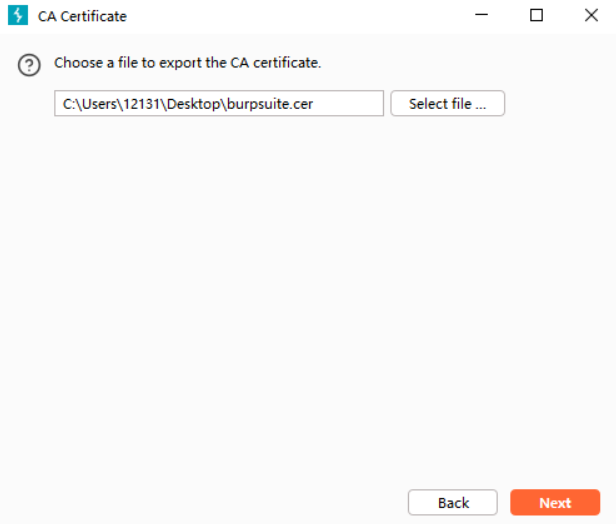

3、选择文件目录,并命名为burpsuite.cer, 点击Next,导出成功。

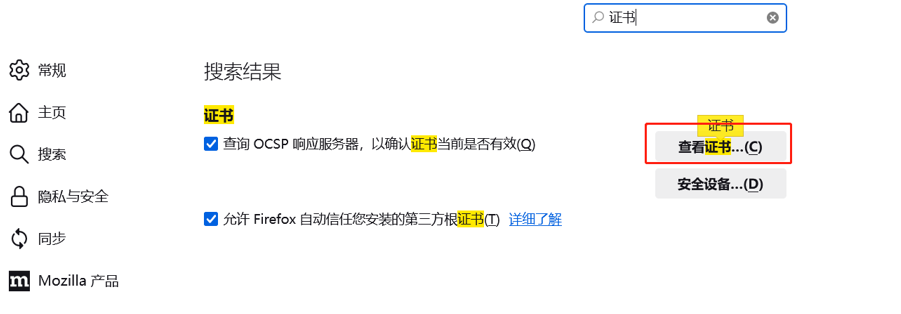

4、点击firefox选项,找到查看证书,导入之前导出的证书文件

七、BurpSuite密码爆破实操

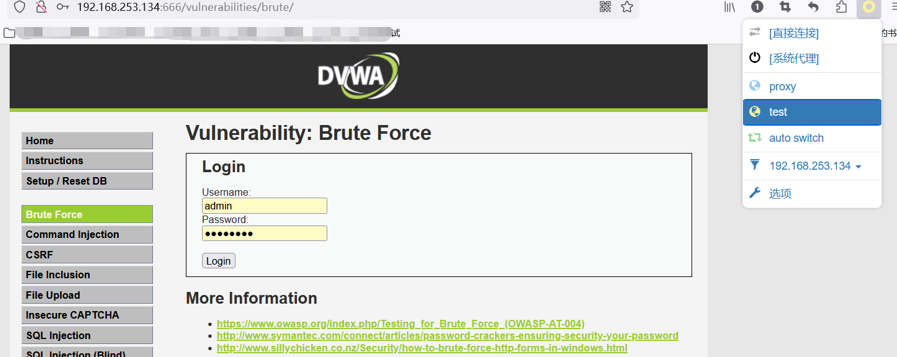

1、浏览器访问网站(这里选择自己搭建的靶场或项目来练习,其他网站需获得授权),启动代理

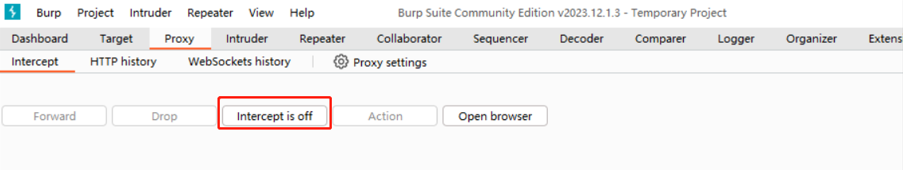

2、打开burpsuite->Proxy->Intercept,点击Intercept is off

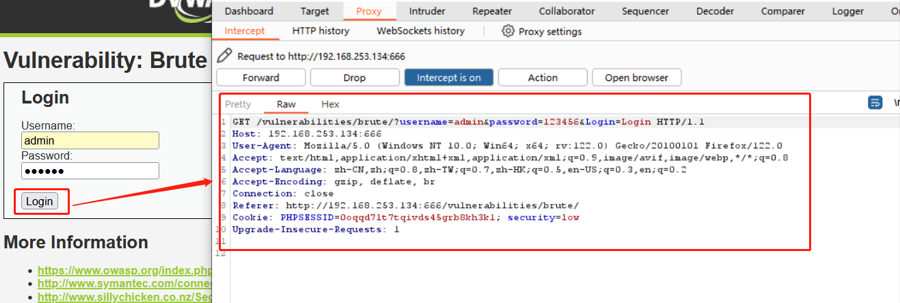

3、再去操作登录,输入admin、密码先随意输入一个,点击Login,就可以看到拦截的登录信息。右键拦截的登录信息界面-->选择 Send to Intruder。

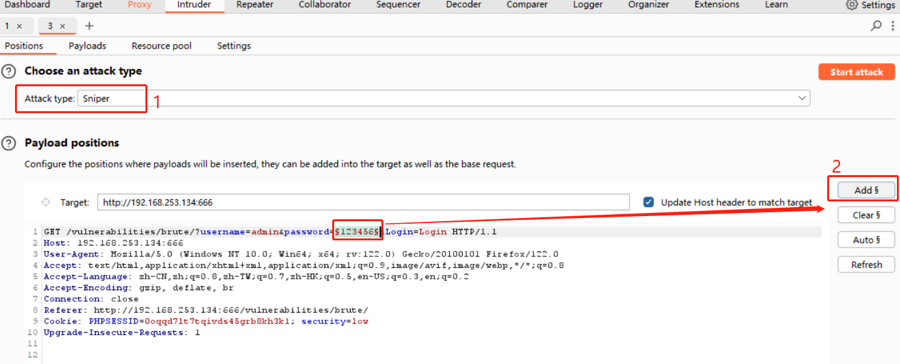

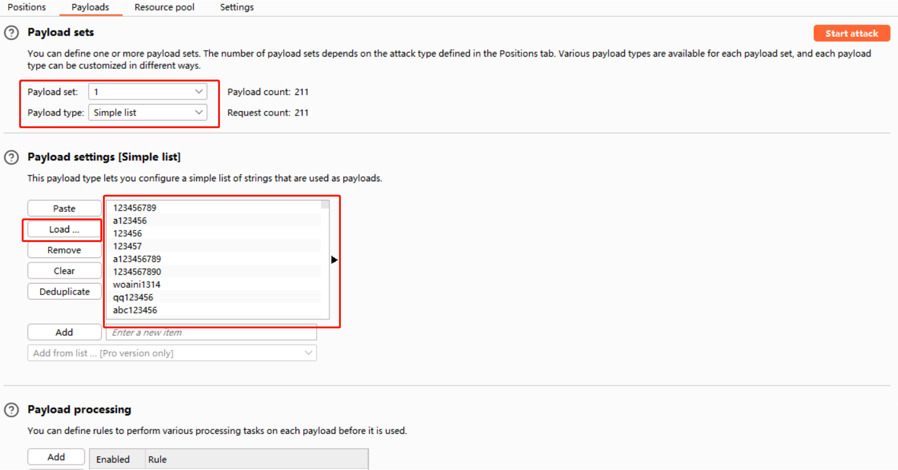

4、切换到Intruder,进行暴力攻击设置。Positions页面选择Attack type、选中需要暴力破解的密码字段,点击Add §。

5、Payloads页面,负载默认1、负载类型选择Simple list;点击Load... 从本地选择密码字典文件。点击Start attack,开始暴力破解。这里会弹窗提示使用专业版本,功能会更全面。

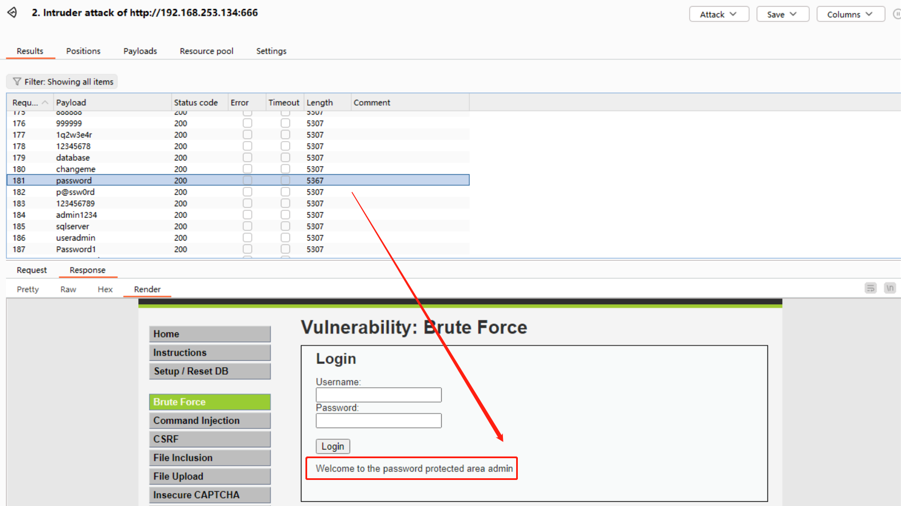

6、查看密码暴力破解结果,可以看到其中password这行,Length长度跟其他不一致;点击查看其返回结果,查看Render页面回显,提示"Welcom ....",说明password为正确密码,登录成功。

八、BurpSuite支付漏洞实操

针对软件的支付/充值/兑换功能,对整个操作流程进行抓包,判断有无敏感信息可修改。

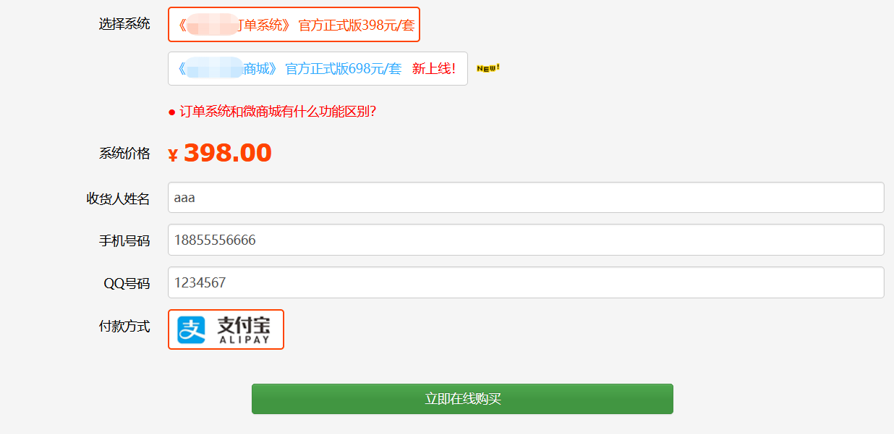

1、访问待测的支付界面(以下仅为演示示例),填入订单数据,先不购买

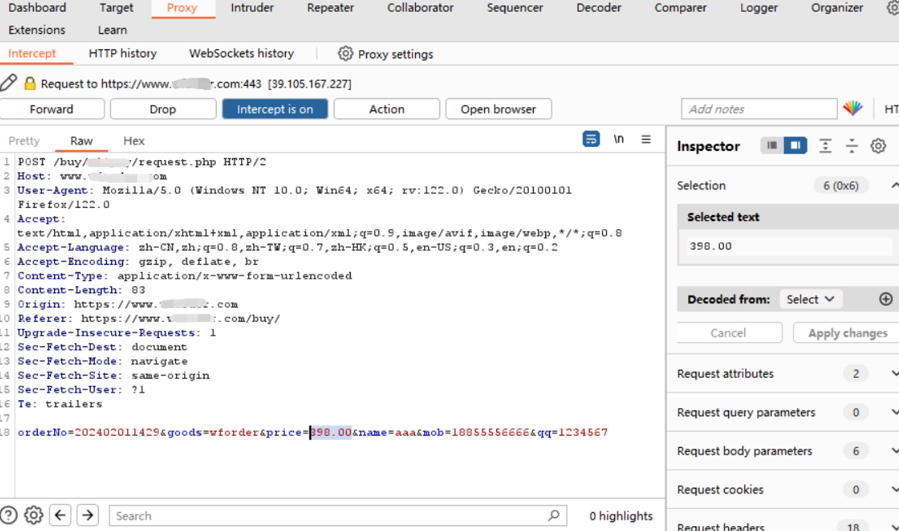

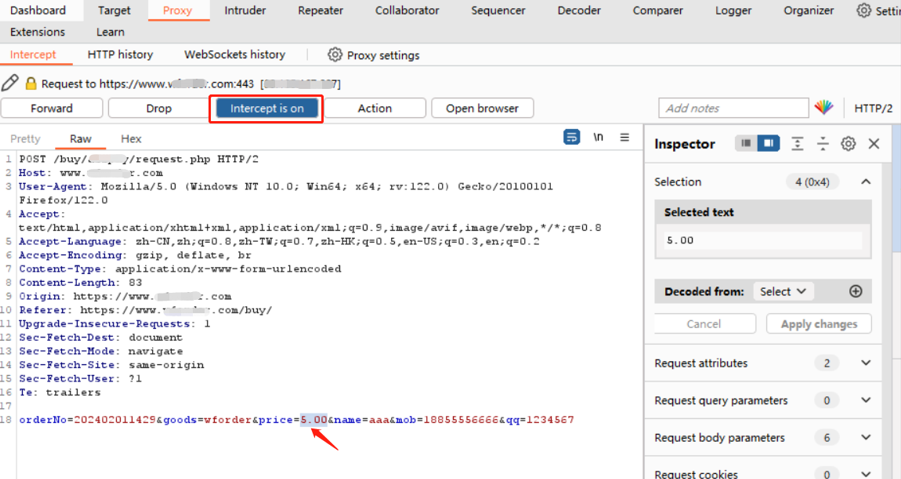

2、burpsuite中,进入Proxy->Intercept,点击Intercept is off,开启数据截获;再去支付界面点击“立即购买”。可以看到捕获数据如下:

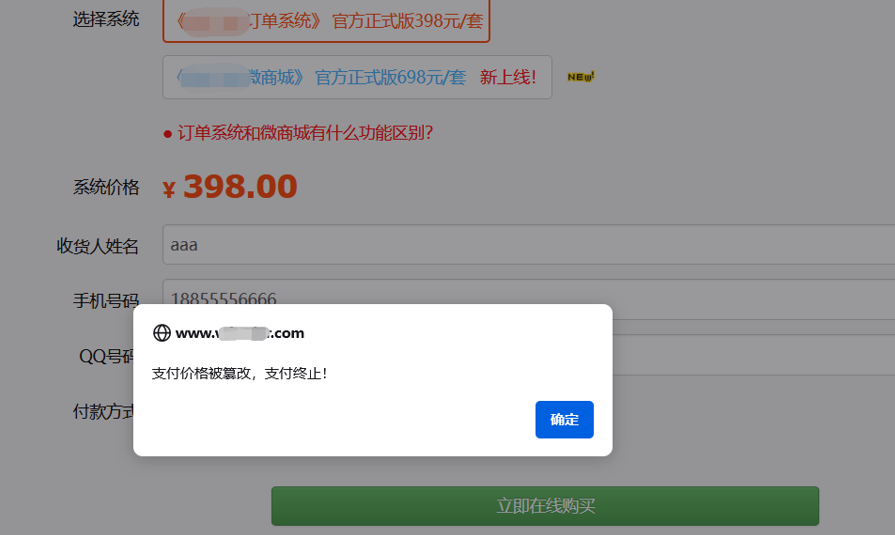

3、修改敏感数据price=5,点击Intercept is on

4、可查看到当前网站支付终止,篡改金额并未成功。如果篡改成功,那就说明存在支付漏洞。

end

此文中提到的工具及技术操作,仅用于学术交流,请遵守《网络安全法》,严禁将此文中工具和技术用于非法攻击测试。

学无止境,行以致远!

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?