0x00 靶机环境

下载地址1:https://www.vulnhub.com/entry/dc-2,311/

下载地址2:https://pan.baidu.com/s/1dTGGz47-hPiGyPyOlmvRqQ 提取码: deyr

还是一样,有5个flag,不过最重要的就是final flag,只要拿到这个就行了。

0x02 渗透流程

flag1

nmap扫起来 nmap -sn -T4 192.168.167.0/24

扫到靶机开了80端口,我们访问看看

访问发现服务器未找到而且IP变成了一个域名,打开控制台发现有301重定向。

想到可以更改电脑host文件写绑定。(host文件路径C:\Windows\System32\drivers\etc\host)

![]()

成功访问

成功访问,图上就有两信息,一是wordpress,二是有个Flag,先看Flag提示

直接拿到flag1。

flag2

根据提示好像得去干暴力破解的活,根据提示需要使用cewl重新生成字典。

页面点了一圈,没看到登陆页,御剑扫一波

第一个页面为说明,没有看到有利用的,wp-includes这有一个目录浏览的漏洞

暂时没发现价值,接着都点开了看下,最终在install.php内发现了登陆页面

点Log In后可以看到登陆页面

咱们直接就是爆破的一个大动作,打开kali

wpscan --url http://dc-2 -e u

找到了三个用户,再去根据flag1去生产密码爆破

生成密码 cewl http://dc-2 -m 6 -v -w pwlist.txt

那burp爆破登录就拿到flag2啦。

flag3

但是我现在也没其它的切入点了,只有80端口,wp也拿不下来,但是题目说有其它的点,而且刚刚找的tom账号没有用上,另外一个点就是admin账号没有拿下来,结合这些想了下,大概是还有什么服务没探测出来,只能再拿nmap扫一遍了。

还真有,ssh登录试试tom账号登录成功。tom账号下就是flag3.

flag4

先想办法提权把,尝试了一堆,发现vi提权好用,能懂

vi

:set shell=/bin/bash

:shell 此时回到命令行界面的shell,即为/bin/bash,接着使用export改变环境变量即可正常使用su

su -jerry

登录成功拿到flag4

flag5

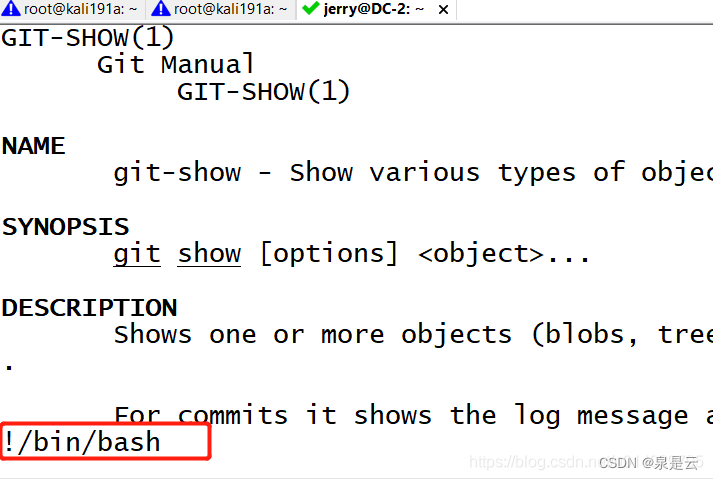

git来了,接着使用git提权,sudo git help show

回车拿到root权限,flag5就在根目录下

结束!

1217

1217

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?