LINUX系统加固

1.修改ssh的配置文件,禁止root直接登录

vim /etc/ssh/sshd_config

PermitRootLogin no

systemctl restart sshd

2.修改密码策略配置文件,确保密码最小长度为8位

vim /etc/login.defs

PASS_MIN_LEN8

其他策略解释

PASS_MAX_DAYS99999 #密码的最大有效期,99999:永久有效

PASS_MIN_DAYS0#是否可修改密码,0可修改,非0多少天后修改

PASS_MIN_LEN 5#密码最小长度,使用pam_cracklib module,该参数不再有效

PASS_WARN_AGE7 #密码失效前多少天通知用户修改密码

上面不能进行强制修改,minlen表示最小密码长度

vim /etc/pam.d/system-auth

passwordrequisite pam_pwquality.so minlen=8 try_first_pass local_users_only retry=4 authtok_type=

其他策略解释

retry=N:重试多少次后返回修改密码

difok=N:新密码必须与旧密码不同的位数

dcredit=N: N>0密码中最多有多少位数字:N<0密码中最少有多少个数字

lcredit=N:小写字母的个数

ucredit=N:大写字母的个数

credit=N:特殊字母的个数

minclass=N:密码组成(大/小字母,数字,特殊字符)

3.确保错误登录3次,锁定此账户5分钟

vim /etc/pam.d/system-auth

authrequiredpam_tally2.so deny=2lock_time=300

解除用户锁定

[root@node2 pam.d]# pam_tally2 -r -u test1

Login Failures Latest failure From

test1 104/21/20 22:37:54pts/4

上面只是限制了用户从tty登录,而没有限制远程登录,修改sshd文件将实现对远程登陆的限制

[root@node2 pam.d]# pam_tally2 -r -u test1

Login Failures Latest failure From

test1 104/21/20 22:37:54pts/4

上面只是限制了用户从tty登录,而没有限制远程登录,修改sshd文件将实现对远程登陆的限制

vim /etc/pam.d/sshd

authrequiredpam_tally2.so deny=2lock_time=300

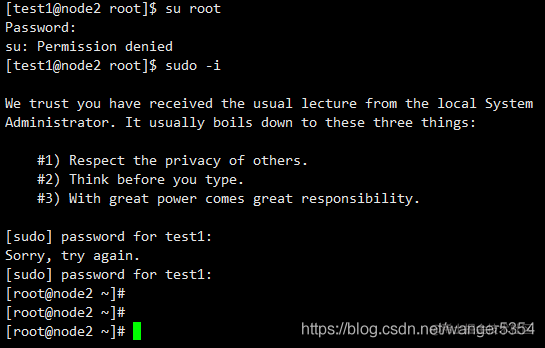

4.禁止su非法提权,只允许root和wheel组用户su到root

vim /et/pam.d/su

auth requiredpam_wheel.so group=wheel#新加一行

或

authrequiredpam_wheel.so use_uid #取消注释

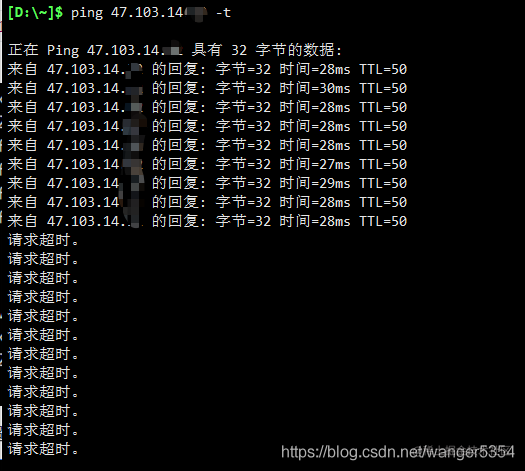

5.不响应ICMP请求

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

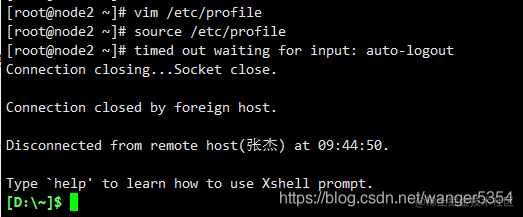

6.设置登陆超时时间为10分钟

export TMOUT=600

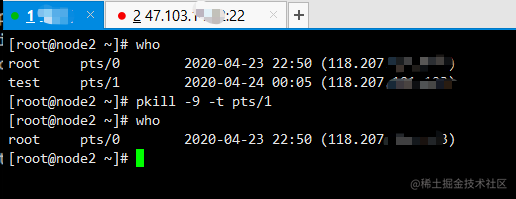

7.结束非法登录用户

pkill -9 -t pts/0

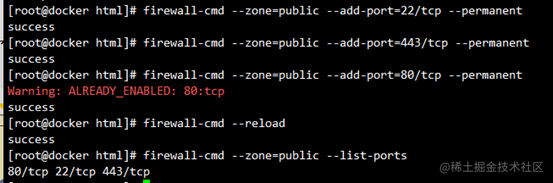

8.配置firewalld防火墙仅开启

firewall-cmd --zone=public --add-port=22/tcp --permanent

firewall-cmd --zone=public --add-port=443/tcp --permanent

firewall-cmd --zone=public --add-port=80/tcp --permanent

firewall-cmd --reload

windows server加固

1.修改3389端口

3389端口是windows server 远程桌面的服务端口,可以通过这个端口进行远程桌面连接。对于系统安全来讲这是个安全隐患,在既不影响办公又不影响安全的前提下,我们采取修改3389端口的方法加固系统。 单击【开始】—【运行】,输入regedit,打开注册表后,单击进入以下路径:【HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\control\TerminalServer\wds\rdpwd\Tds\tcp】在右边找到PortNumber值,默认为3389,选择十进制,改为5433.见下图: 按照路径找到PortNumber:

修改PortNumber值,如图:

2.设置安全策略,不允许SAM帐户的匿名枚举,不允许SAM帐户和共享的匿名枚举

选择“开始菜单”的“管理工具”的“域安全策略”

3.在组策略中设置阻止访问注册表编辑工具

在“运行”输入“gpedit.msc”字符,则进入“组策略”的界面 在组策略的界面中双击“用户配置”的“管理模板”的“系统”的“阻止访问注册表编辑工具”

4.开启审核对象访问,成功与失败;开启审核目录服务访问,成功与失败;开启审核系统事件,成功与失败

在本地策略的“审核策略”的界面双击“审核对象访问”

5.禁止445端口漏洞

选择“网络连接”中的“本地连接”,在本地连接界面中吧“microsoft网络的文件和打印机共享”的单选框勾掉

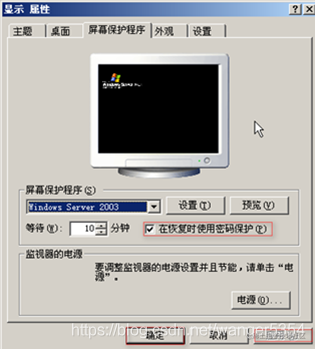

6.设置屏幕保护在恢复时使用密码保护

在桌面上右击选择“属性”按钮,则会出现“属性”的对话框,在界面中点击“屏幕保护程序”勾选“在恢复时使用密码保护”

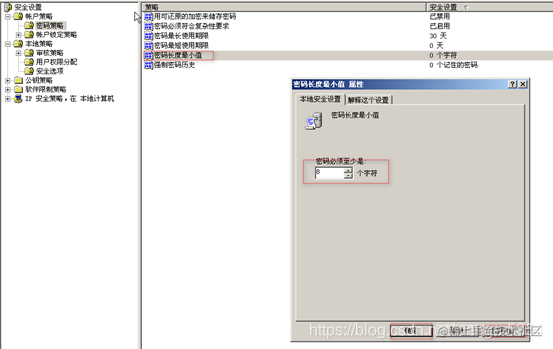

7.设置windows密码策略:使密码必须满足复杂性,设置密码长度最小值为8位,设置密码最长存留期为30天。

在“本地安全策略”的“密码策略”界面上双击“密码最长使用期限”,则会出现属性,在属性中输入“30”

8.设置复位帐户锁定计数器为30分钟之后,设置帐户锁定时间为30分钟,设置帐户锁定阀值为6次无效登录。

在“开始菜单”中“管理工具”的“域安全策略”

9.开启Windows防火墙,关闭ping服务,打开3389、80等服务

cn-i-k3u1fbpfcp/9e302cf8237844efa7765c9f90cedf8d~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image" style=“margin: auto” />

10.开启Windows防火墙,关闭ping服务,打开3389、80等服务

在windows 防火墙的界面上,勾选“开启”选框 在windows 防火墙界面上点击“高级”安钮,点击“icmp的设置”安钮,出现的设置界面不进行选择即可。  在windows 防火墙点击“例外”安钮则会出现例外的界面,勾选“http”和“远程终桌面”最后点击“确定”按钮

在windows 防火墙点击“例外”安钮则会出现例外的界面,勾选“http”和“远程终桌面”最后点击“确定”按钮  10.关闭系统默认共享 系统默认共享功能给人们提供便利的同时也给系统安全带来风险,为了避免系统造成不必要的安全隐患,所以需要通过必要手段管理系统默认共享功能。 右击我的电脑——>管理——>服务和应用程序——>服务——>server——>禁用server服务,如图:

10.关闭系统默认共享 系统默认共享功能给人们提供便利的同时也给系统安全带来风险,为了避免系统造成不必要的安全隐患,所以需要通过必要手段管理系统默认共享功能。 右击我的电脑——>管理——>服务和应用程序——>服务——>server——>禁用server服务,如图:

文章详细介绍了如何加固Linux和WindowsServer系统的安全性,包括修改SSH配置禁止root直接登录,加强密码策略,限制错误登录次数后锁定账户,配置防火墙只开放特定端口,以及修改WindowsServer的3389端口,设置屏幕保护密码,调整账户锁定策略等措施。

文章详细介绍了如何加固Linux和WindowsServer系统的安全性,包括修改SSH配置禁止root直接登录,加强密码策略,限制错误登录次数后锁定账户,配置防火墙只开放特定端口,以及修改WindowsServer的3389端口,设置屏幕保护密码,调整账户锁定策略等措施。

1323

1323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?