0x01阅读须知

技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02漏洞概述

亿某通新一代电子文档安全管理系统(简称:CDG)是一款融合文档加密、数据分类分级、访问控制、关联分析、大数据分析、智能识别等核心技术的综合性数据智能安全产品。产品包括透明加密、智能加密、权限文档、数据分类分级、终端安全管理、文件外发管理、集团管控、数据安全网关、加解密接口中间件、U盘客户端十大核心组件,保护范围涵盖终端电脑(Windows、Mac和Linux系统平台)、智能终端(Android、IOS)以及各类应用系统(OA、知识管理、文档管理、项目管理、PDM等),能够对企业核心数据资产从生产、存储、流转、外发到销毁进行全生命周期保护。通过对“有意”、“无意”两种数据泄漏行为作统一防护,采用“事前主动防御,事中实时控制,事后及时追踪,全面防止泄密”的设计理念,配合身份鉴别、数据分类、密级标识、权限控制、应用集成、安全接入、风险预警以及行为审计等能力,全方位保障用户终端数据安全。

亿某通电子文档安全管理系统 hiddenWatermark/uploadFile接口处存在文件上传漏洞,恶意攻击者可能上传恶意文件进而获取服务器的控制权限

漏洞成因:恶意攻击者可以通过特定方式将文件上传到服务器的特定位置,获取系统权限,数据包中可能包含明显的目录遍历痕迹,如使用…/等路径。攻击者通过这种方式尝试读取任意文件。

0x03漏洞描述

文件上传漏洞通常由于代码中对文件上传功能所上传的文件过滤不严或web服务器相关解析漏洞未修复而造成的,如果文件上传功能代码没有严格限制和验证用户上传的文件后缀、类型等,攻击者可通过文件上传点上传任意文件,包括网站后门文件(webshell)控制整个网站。

Fofa

body="/CDGServer3/index.jsp"

0x04POC利用

完整1day POC及漏洞利用, 请点击下方链接查看文章 ,在文章末尾加入星球获取。或点击链接关注渗透安全HackTwo回复" 星球

"进入领取poc

[地址1 >>>点击直接加入星球获取更多未公开漏洞POC](https://t.zsxq.com/16iZX4qNu "地址1

点击直接加入星球获取更多未公开漏洞POC")

[此地2 >>>点击全面了解星球内部VIP介绍获取更多0/1day漏洞POC-末尾加入星球](http://mtw.so/6ouq5D "此地2

点击全面了解星球内部VIP介绍获取更多0/1day漏洞POC-末尾加入星球")

星球2023年末-2024收录poc-500+并持续更新中

网络安全工程师(白帽子)企业级学习路线

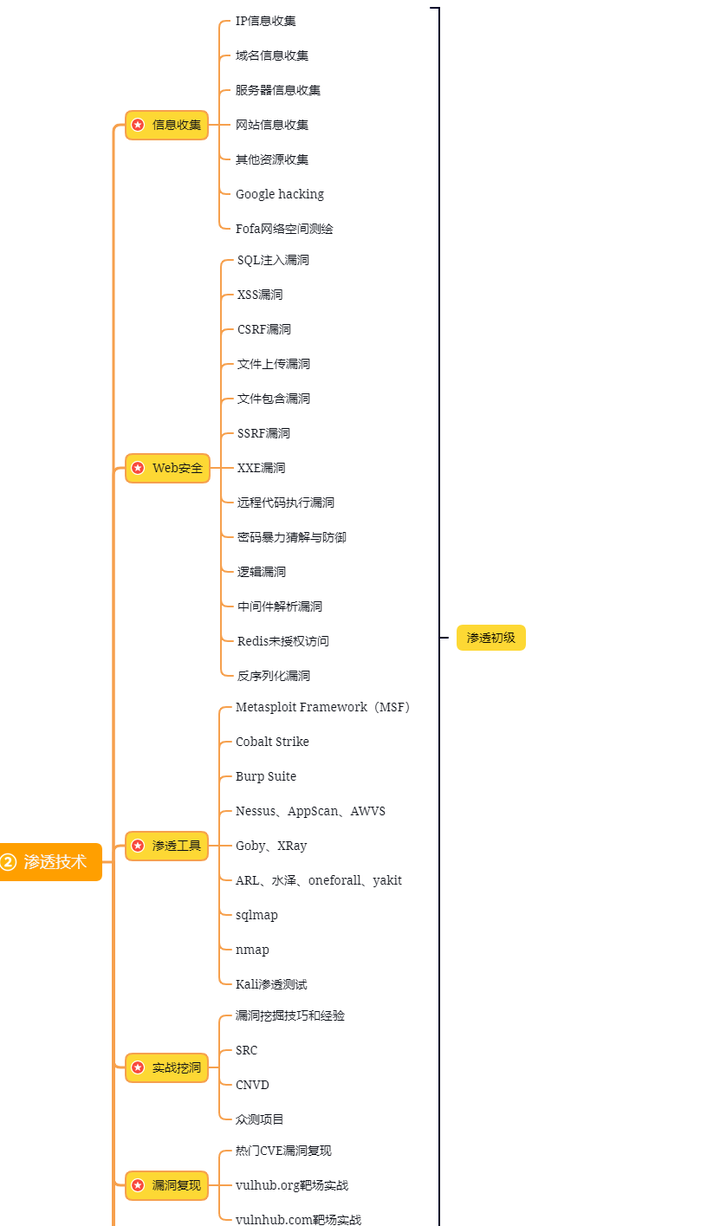

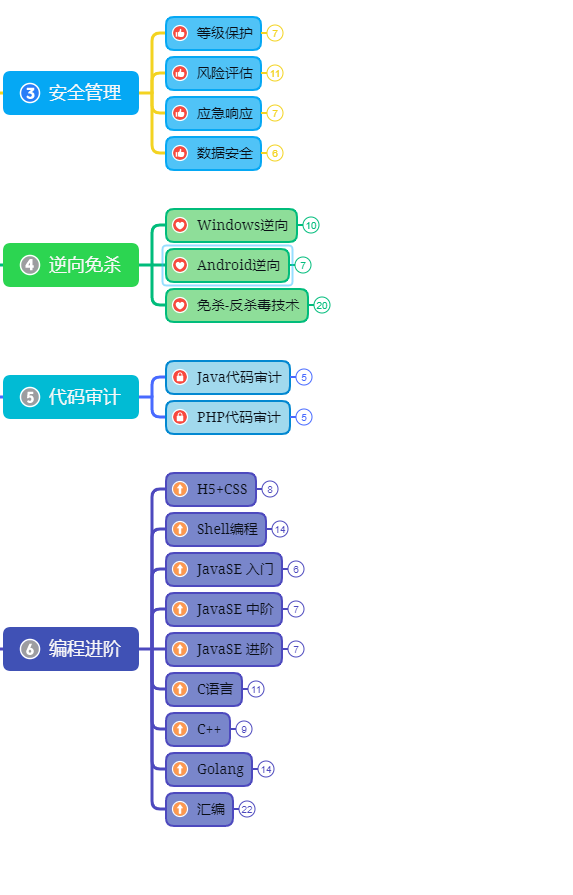

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

1018

1018

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?