一、IPSG 功能简介

IPSG:IP Source Guard,IP源防攻击是一种基于二层接口的源IP地址过滤技术。它能够防止内网用户修改IP地址(防止恶意主机通过伪造合法主机的IP地址来获取合法主机的网络访问权限或敏感信息等),还确保非授权主机(在静态或动态绑定表中没有相关记录的主机表记录信息)不能通过设置IP地址来访问网络或攻击网络,能有效防止IP地址的私自更改。

二、绑定表

IPSG参照二个绑定表项来检查接入主机的合法性。分为静态绑定表和动态绑定表。

静态绑定表通过user-bind命令手动在网络设备上进行配置,比较适用网络规主机数量比较少且都使用静态IP地址的场景。(交换机MAC 地址表数量有限制,只有512个,绑定数量超过512会报错)

动态绑定表需要在接入层设备上启用DHCP Snooping功能,根据DHCP服务器发送的DHCP Offer报文中的信息(主机的IP地址、MAC地址、接口、VLAN等信息)生成动态绑定表项。

三、IPSG绑定表项的4个要素

- IP地址

- MAC地址

- VLAN

- Interface

注:在动态绑定表中缺省是以上4项都进行匹配检查。在静态绑定表中根据用户配置的绑定表项进行检查。

四、IPSG绑定表项的几种绑定关系如下:

- IP绑定表项

- MAC 绑定表项

- IP+MAC绑定表项

- MAC+VLAN绑定表项

- IP+MAC+VLAN绑定表项

配置静态绑定的命令是user-bind static ip-address X -X-X-X mac-address Y-Y-Y-Y vlan A interface B,其中IP地址或MAC 地址是必须项,也可以二个一起绑定。VLAN和接口是可选项。

在接口视图下,执行命令ip source check user-bind check-item [ip-address | mac-address | vlan]可以修改绑定表项的检查项目。

五、注意事项

(1)IPSG只检查主机发送的IP报文,不检查ARP报文。

(2)IPSG尽量部署在接近用户的接入层设备上

(3)基于动态表的IPSG不能防范ARP欺骗(需要引入DAI,动态ARP检测)

ARP欺骗(包括中间人)会引起设备ARP表项非法刷新,引导流量从自己这边过去,获取到其他主机发送给合法主机的信息。DAI主要解决中间人ARP欺骗问题,利用绑定表对ARP报文进行检测,设备会检查接口上接收的ARP报文,只有匹配绑定表的ARP报文才允许通过,DAI必须启用DHCP Snooping功能。当然,通过静态ARP手动绑定、端口安全等其他技术手段也能防范ARP欺骗。另外配置ARP表项严格学习(只有本设备主动发送的请求报文的应答报文才能触发本设备学习ARP)可以有效防止网络中的ARP欺骗(因学习伪造的ARP报文而错误更新设备ARP表项,造成合法用户无法正常通信)或ARP攻击(因处理大量的ARP报文导致CPU资源负荷过重,ARP表项资源被耗尽)、ARP表项固化(网关防护,有效防止中间人欺骗,需在全局或VLAN视图下使能此功能)、ARP MISS消息限速、禁止接口ARP学习等等。

(4)配置好动态绑定表后,必须在二层物理接口或VLAN视图下使能IPSG才会生效。

注:在VLAN视图下应用后,发现连接打印机设备网络不通。

(5)IPSG无法避免IP地址冲突

因为IPSG不能检查ARP报文,当网络中非法主机在合法主机在线时盗用其IP地址(如在未使能IPSG的端口下非法主机通过伪造合法主机的IP地址),非法主机发送的ARP请求报文会广播到合法主机,从而引起地址冲突。地址冲突会影响用户网络通信不稳定甚至断网。所以,为了避免IP地址冲突,可以在部署IPSG的同时配置DAI。

(6)为了防止用户修改IP地址连接到其他交换机接口或其他接口上访问互联网,则需要在其他交换机接口或本交换机其他接口上使用IPSG功能。如果某个接入交换机没有IPSG功能,则需要在该交换机上与其他交换机的上联端口上使能IPSG,并在该汇聚交换机上配置静态绑定表。如下图,假设Switch_1设备不支持IPSG功能,需要在Switch_2设备上的IF1端口启用IPSG功能,同时需要在Switch_2上内网1的主机的绑定表。

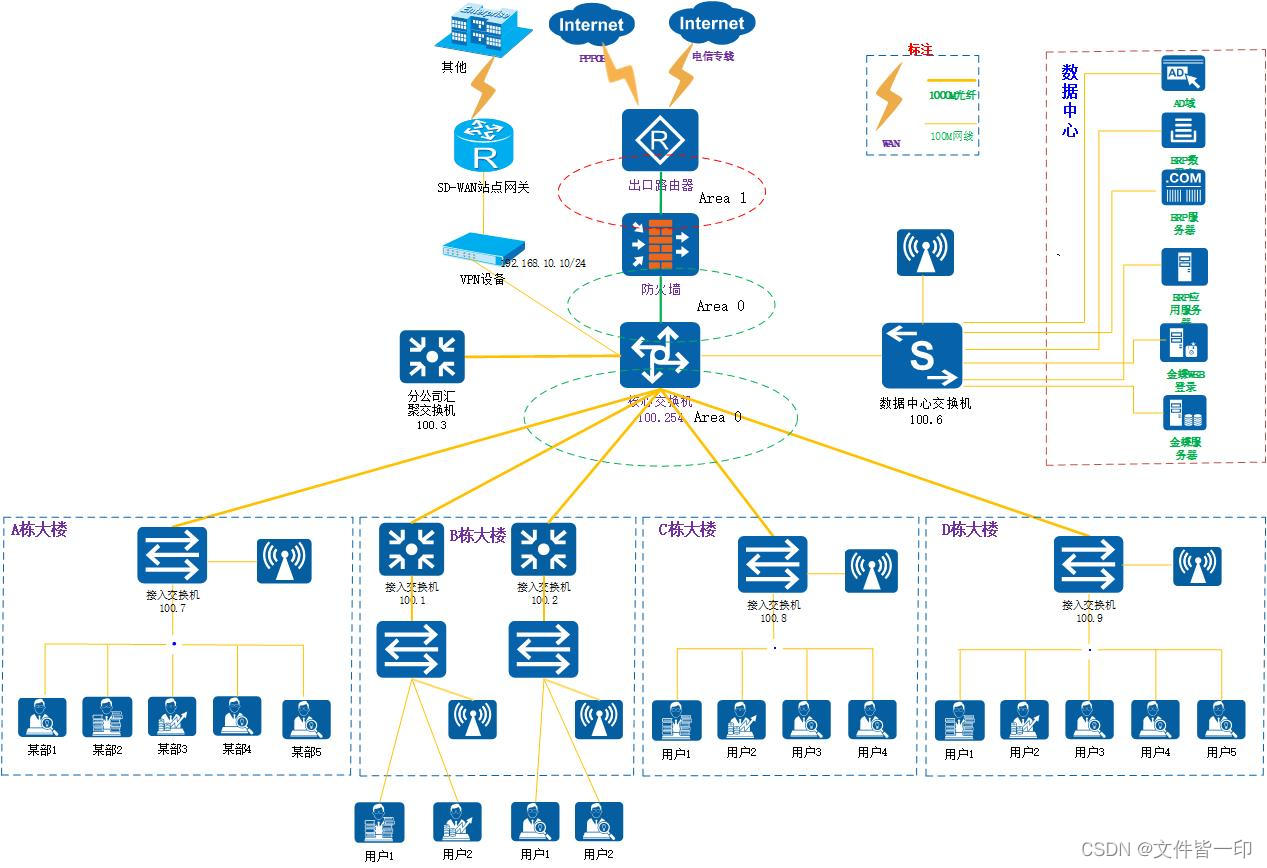

六、网络拓扑图

本次实验要实现以下目标:

- 不允许用户私自更改IP地址访问网络;

- 所有主机均从合法的DHCP服务器获取IP地址,同时生成DHCP Snooping动态绑定表项,记录用户电脑的IP地址、MAC地址、VLAN、接口的绑定关系。

汇聚交换机配置

配置上行接口

<Bangong_S5735-SW2>sys

[Bangong_S5735-SW2]interface XGigabitEthernet 0/0/1

[Bangong_S5735-SW2-XGigabitEthernet0/0/1]dis th

#

interface XGigabitEthernet0/0/1

description connect_XQ-S5731-2

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 9 to 10 88 to 89 100

#

OSPF配置

[Bangong_S5735-SW2]ospf 1

[Bangong_S5735-SW2-ospf-1]dis th

#

ospf 1 router-id 3.3.3.3

import-route direct

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 192.168.100.0 0.0.0.255

#

VLANIF配置

[Bangong_S5735-SW2]interface Vlanif 100

[Bangong_S5735-SW2-Vlanif100]dis th

#

interface Vlanif100

ip address 192.168.100.2 255.255.255.0

#

查看路由表

接入层交换机BF3F_S5735S-SW7配置

全局视图下启用dhcp功能

[BF3F_S5735S-SW7]dhcp enable

全局视图下启用dhcp snooping功能

[BF3F_S5735S-SW7]dhcp snooping enable

配置管理vlan地址

[BF3F_S5735S-SW7]interface Vlanif 100

#

interface Vlanif100

ip address 192.168.100.12 255.255.255.0

#

将上行口配置为dhcp snooping trust

[BF3F_S5735S-SW7]interface GigabitEthernet 0/0/24

[BF3F_S5735S-SW7-GigabitEthernet0/0/24]description connect-Bangong_S5735-SW2-3

[BF3F_S5735S-SW7-GigabitEthernet0/0/24]port like-type trunk

[BF3F_S5735S-SW7-GigabitEthernet0/0/24]undo port trunk allow-pass vlan 1

[BF3F_S5735S-SW7-GigabitEthernet0/0/24]port trunk allow-pass vlan 10 88 100

[BF3F_S5735S-SW7-GigabitEthernet0/0/24]dhcp snooping trusted

#

路由配置

[BF3F_S5735S-SW7]ip route-static 0.0.0.0 0.0.0.0 192.168.100.254

查看路由表

在VLNAN10上开启IPSG功能

[BF3F_S5735S-SW7-vlan10]ip source check user-bind enable

Info: This operation may take a few seconds. Please wait...done.

执行display dhcp snooping user-bind all查看主机的动态绑定表信息

用户访问网络

将用户IP手动修改后,再次测试发现无法访问网络

另外一个问题是在VLAN视图下启用ip source check user-bind enable后,接打印机设备的无法连通。

在接口下将IPSG功能取消后

[BF3F_S5735S-SW7-GigabitEthernet0/0/12]undo ip source check user-bind enable

取消VLAN视图下的IPSG功能,然后单独在接口下启用IPSG功能,

[BF3F_S5735S-SW7-vlan10]undo ip source check user-bind enable

然后在接口下启用IPSG,连接打印机设备的接口不启用IPSG功能。

[BF3F_S5735S-SW7]interface range GigabitEthernet 0/0/3 to GigabitEthernet 0/0/10

结论:通过上述测试发现,在企业内运用IPSG技术能有效防止用户私自更改IP地址,还能确保非授权主机不能通过自己指定IP地址的方式来访问网络或者攻击网络,有效地保障了网络的安全运营。

另外一点,IP地址冲突或ARP欺骗会导致ARP表项被错误刷新,引发合法主机网络中断或不稳定,另外,因为ARP协议没有安全机制和确认机制,可以无限制发送ARP Resquest报文,包括它的应答报方都可以直接发送到网络中的其他用户主机上,更改设备或用户的ARP表项。ARP泛洪攻击或ARP欺骗都会让网络异常卡顿、上不了网、信息泄露,甚至设备或网络瘫痪,所以要通过技术手段来防范此类安全隐患。

2850

2850

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?