先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

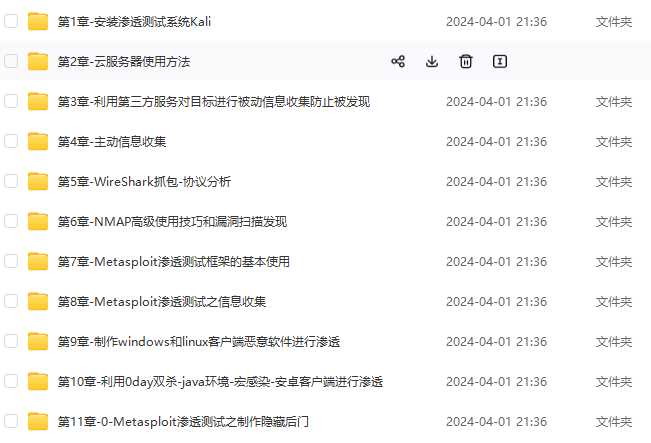

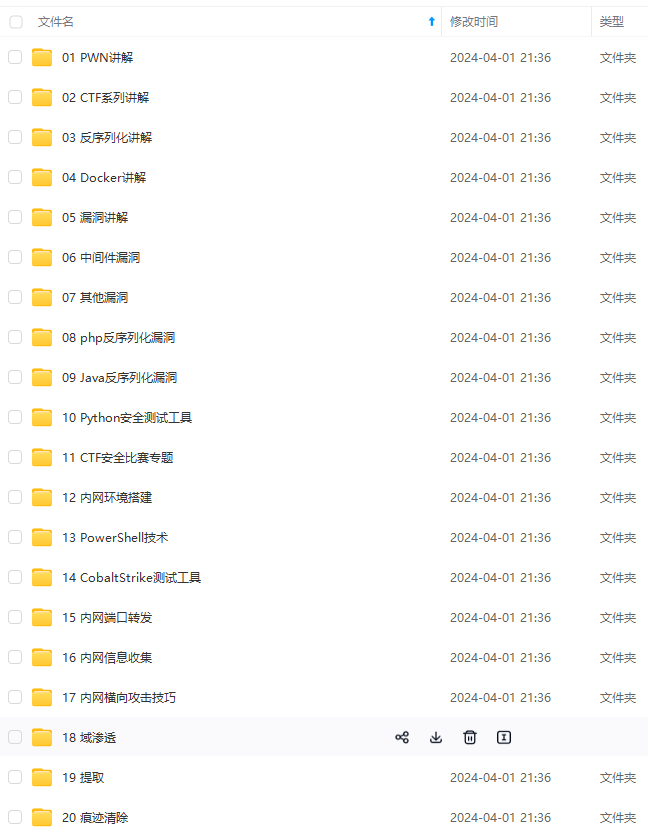

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

445 端口(共享SMB)

目的, 就是在获取账号和HASH密码的情况下利用哈希传递 使用445渗透

exploit/windows/smb/psexec_psh

账号必须是管理员组的,Remote UAC必须是关闭的。(靶场符合该条件,我使用的vagrant的账号,官方文档的其他账号我并没有使用)

模块中的SMBpasswd允许你填写从第三方获取的HASH值,而不需要明文密码(也可使用明文密码,但似乎和这个试验的初衷不一致)。(也就是说,当你知道一个账号和它的HASH密码,如果对方开了445你就可以命令执行,而不需要破解密码)

注意,如果使用hash值输入smbpass 密码的格式时LM_hash:NTLM_hash 在本靶场中你需要输入{ aad3b435b51404eeaad3b435b51404ee:你获取的NTLM-hash}(没有大括号,我只是为了表示他们是一起的).而不是只输入NTLM-hash!

ntml-hash是我使用mimikazt在靶机上直接运行获取的。(感觉逻辑有点问题,但本试验的目的, 就是在获取账号和HASH密码的情况下进行登录)(LM-HASH值是实际是一个约定俗成的空值,详细原因自行百度)

NTLM(New Technology LAN Manager)哈希是Windows操作系统用于存储用户密码的一种方式。在正常情况下,获取NTLM哈希可能发生在以下几个环节:

- 本地安全账户管理器(SAM)数据库:在Windows系统中,用户密码的哈希值存储在本地SAM数据库中。这些哈希值可以通过特定的工具(如Mimikatz)和技术在具有相应权限的情况下提取出来。

Mimikatz 可能能获取明文密码,但这取决于特定的系统配置和版本。

• Mimikatz 几乎总是能获取 NTLM 哈希值,只要拥有适当的权限。 - 活动目录数据库:在使用活动目录(AD)的网络环境中,用户的NTLM哈希存储在AD数据库中。这些哈希值可以通过对域控制器的攻击或在具有域管理员权限的账户下访问获得。

- 内存转储:在某些情况下,NTLM哈希可能会暂时存储在系统内存

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4236

4236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?