- 可控性

可以控制授权范围内的信息流向及行为方式。

- 可审查性

对出现的信息安全问题提供调查的依据和手段

1.2 信息安全的范围

1)设备安全

包括以下3个方面:

- 设备的稳定性:设备在一定时间内不出故障的概率

- 设备的可靠性:设备在一定时间内正常执行任务的概率

- 设备的可用性:设备可以正常使用的概率

2)数据安全

- 数据的秘密性:不向未授权者公开

- 数据的完整性:数据是正确、真实、未被篡改的,完整无缺的

- 数据的可用性:可随时正常使用

3)内容安全

- zheng#zhi上是健康的 (不是我要打拼音,是写汉字不过审,是不是很扯)

- 符合郭嘉的发绿(此处别字,正字CSDN说涉政)法规

- 符合中华民族优良的道德规范

4)行为安全

- 行为的秘密性:指行为的过程和结果不能危害数据的秘密性

- 行为的完整性:指行为的过程和结果不能危害数据的完整性(行为的过程和结果是预期的)

- 行为的可控性:指当行为的过程偏离预期时,能够发现、控制和纠正

1.3 信息安全的意义

- 2014年中央成立了中央网络安全与信息化领导小组

- xxxzhuxi亲自担任中央网络安全与信息化领导小组组长

- 他指出:没有网络安全就没有国家安全,没有信息化就没有现代化。

2. 信息存储安全

2.1 信息使用的安全

1)用户的标识与验证

- 概述:是对用户身份的合法性验证

- 两种验证方法:

- 基于

人的物理特征的识别:包括签名识别法、指纹识别法和语音识别法 - 基于用户所拥有特殊安全

物品的识别:智能IC 卡识别、磁条卡识别

2)用户存取权限限制

- 概述:限制进入系统的用户所能做的操作

- 两种方法:

- 隔离控制法

- 概述:在数据周围建立屏障

- 实现方式:物理隔离方式、时间隔离方式、逻辑隔离方式、密码技术隔离方式

- 限制权限法

- 概述:有效地限制进入系统的用户所进行的操作

- 方法:

- 对用户:分类管理,安全密级、授权不同的用户分在不同类别

- 对目录、文件的访问控制进行严格的权限控制,防止越权操作

- 放置在临时目录或通信缓冲区的文件要加密,用完尽快移走或删除。

2.2 系统安全监控

看看就行,这段教材是瞎凑的

- 监控当前正在进行的进程和正在登录的用户情况

- 检查文件的所有者、授权、修改日期情况和文件的特定访问控制属性

- 检查系统命令安全配置文件、口令文件、核心启动运行文件、任何可执行文件的修改情况

- 检查用户登录的历史记录和超级用户登录的记录,如发现异常应及时处理。

2.3 计算机病毒防治

看看就行,

- 经常从软件供应商网站下载、安装安全补丁程序和升级杀毒软件

- 定期检查敏感文件

- 使用高强度的口令

- 备份重要数据

- 选择认证的防病毒软件,定期杀毒

- 使用防火墙

- 当计算机不使用时,不要接入因特网

- 重要的计算机系统和网络一定要严格与因特网物理隔离

- 不要打开陌生人发来的电子邮件

- 正确配置系统和使用病毒防治产品

3. 网络安全

3.1 网络安全漏洞

- 物理安全性

可使非授权机器接入

- 软件安全漏洞

"特权"软件的恶意代码使其获得额外权限

- 不兼容使用安全漏洞

当系统管理员把软件和硬件捆绑在一起时,从安全的角度来看,可以认为系统将有可能产生严重安全隐患

- 选择合适的安全哲理

3.2 网络安全威胁

目前网络存在的威胁主要表现在以下5个方面:

1)非授权访问

- 假冒

- 身份攻击

- 非法用户进入网络系统进行违法操作

- 合法用户以未授权方式进行操作

2)信息泄露或丢失

- 信息的泄露:传输中丢失或泄露、信息在存储介质中丢失或泄露、通过建立隐蔽隧道等方式窃取敏感信息

3)破坏数据完整性

- 概述:以非法手段窃得对数据的使用权,删除、修改、插入数据。

4)拒绝服务攻击

- 概述:不断对网络服务系统进行干扰,影响正常用户的使用

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

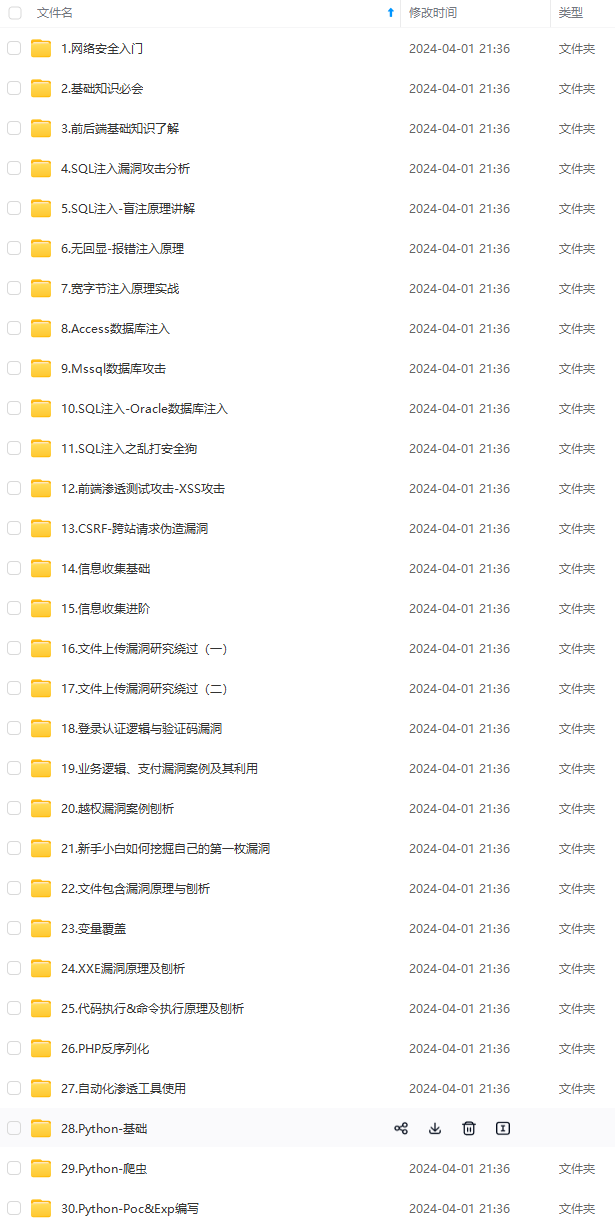

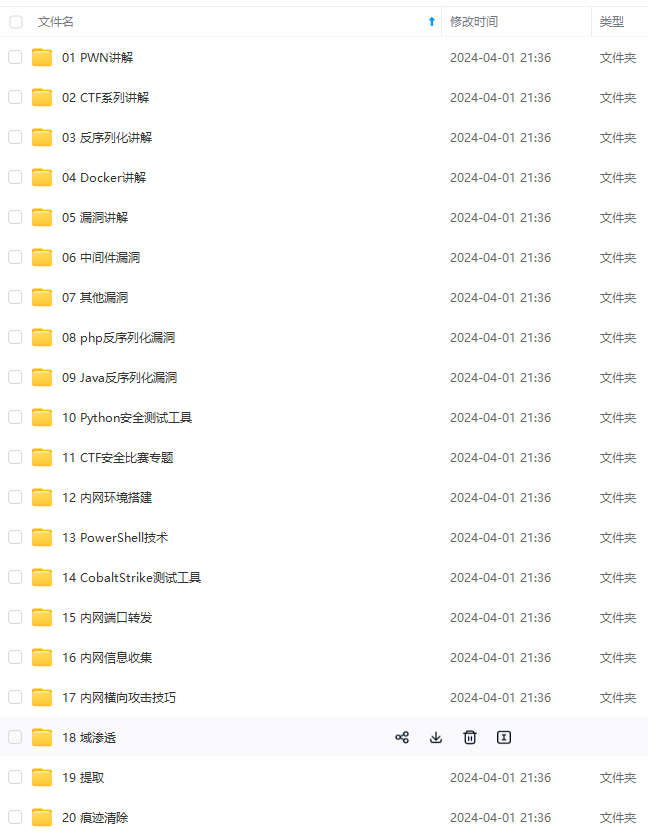

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

n.net/forums/4304bb5a486d4c3ab8389e65ecb71ac0)

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

483

483

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?