二,靶场搭建

靶场:kali2023 192.168.1.160

攻击机器:kali2023 192.168.31.150

通过docker镜像搭建靶场,如果没有安装docker镜像,请参考下面这篇文章进项安装

2- 1 拉去靶场镜像

docker pull duonghuuphuc/tomcat-8.5.32

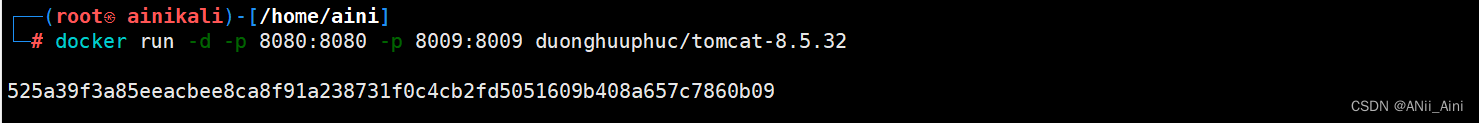

2-2 启动镜像

docker run -d -p 8080:8080 -p 8009:8009 duonghuuphuc/tomcat-8.5.32

2-3 访问

访问 192.168.31.160:8080 看到此页面说明靶场搭建成功了

三,漏洞复现

首先需要下载漏洞利用工具 ,网址如下

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8272

8272

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?