单点登录 — 和第三方服务器认证类似。

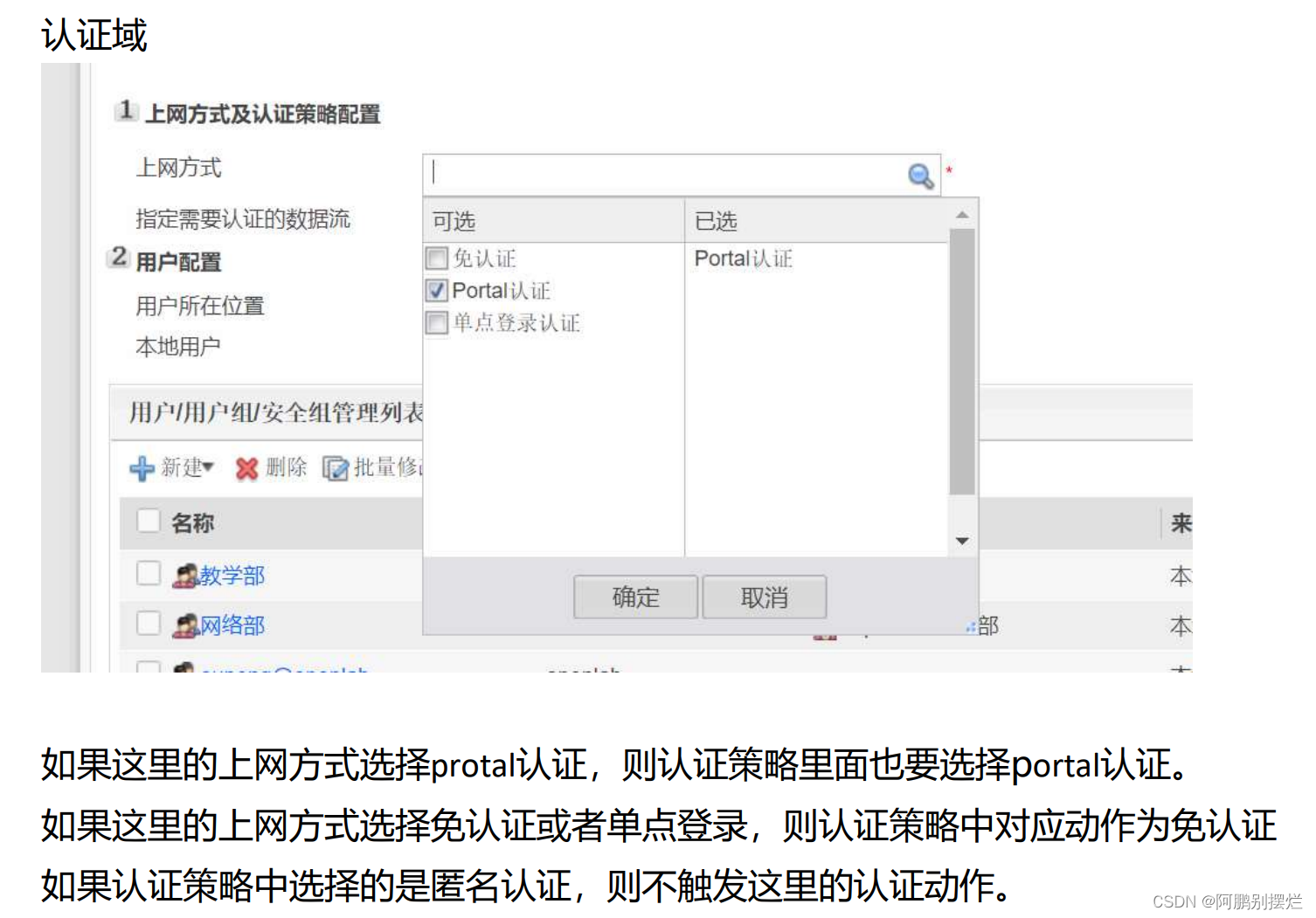

(3)认证域

认证域作用:决定认证的方式和组织结构,不同的认证域之间是或的关系。

登录名 — 作为登录凭证使用,一个认证域下不能重复

显示名 — 显示名不能用来登录,只用来区分和标识不同的用户。如果使用登录名区分,则也可以不用写显示名。显示名可以重复

账号过期时间 — 可以设定一个时间点到期,但是,如果到期前账号已登录,到期后,防火墙不会强制下线该用户

允许多人同时使用该账号登录:

私有用户 — 仅许一个人使用,第二个人使用时,将顶替到原先的登录

公有用户 — 允许多个人同时使用一个账户

IP/MAC绑定— 用户和设备进行绑定 (P地址/MAC地址)

绑定方式:

单向绑定 — 该用户只能在这个IP或者这个MAC或者这个IP/MAC下登录,但是,其他用户可以在该设备下登录

双向绑定 — 该用户只能在绑定设备下登录,并且该绑定设备也仅允许该用户登录

安全组和用户组的区别 — 都可以被策略调用,但是,用户组在调用策略后,所有用户组成员以及子用户组都会生效,而安全组仅组成员生效,子安全组不生效。

(4)认证策略

Portal— 这是一种常见的认证方式。我们一般见到的网页认证就是portal认证。我们做上网认证,仅需要流量触发对应的服务时,弹出窗口,输入用户名和密码进行认证

免认证— 需要在IP/MAC双向绑定的情况下使用,则对应用户在对应设备上登录时,就可以选择免认证,不做认证。

选择匿名认证,则登录者不需要输匿名认证 — 和免认证的思路相似,认证动作越透明越好,入用户名和密码,直接使用IP地址作为其身份进行登录。

9.防火墙的NAT和普通设备NAT

1、NAT的定义与作用

概念:

NAT(网络地址转换协议)主要用于实现位于内部网络的主机访问外部网络的功能,可以将私网地址转换为公网地址。

功能:

1、宽带分享,帮助解决IP地址不足,帮助上网

2、安全防护,可以有效的避免来自网络外部的攻击,隐藏保护网路内部的计算机

分类:

1、静态NAT

- 静态NAT实现了私有地址的一对一映射

- 一个公网IP只会分配给唯一且固定的内网主机

- 如果希望一台主机优先使用某个关联地址,或者想要外部网络使用一个指定的公网地址访问内部服务器时,可以使用静态NAT

2、动态NAT

- 动态NAT基于地址池来实现私有地址和公有地址的转换

- 动态NAT地址池中的地址用尽以后,只能等待被占用的公网地址被释放后,其他主机才能使用它来访问公网

3、Easy IP

- Easy IP允许多个内部地址映射到网关出接口地址上的不同端口

- Easy IP适用于小规模局域网中的主机访问internet的场景

- 小规模局域网通常部署在小型的网吧或者办公室中,这些地方内部主机不多,出接口可以通过拨号方式获取一个临时公网IP地址。Easy IP可以实现内部主机使用这个临时公网IP地址访问internet

2、防火墙上NAT

源NAT— 基于源IP地址进行转换。我们之前接触过的静态NAT,动态NAT,NAPT都属于源NAT,都是针对源IP地址进行转换的。源NAT主要目的是为了保证内网用户可以访问公网

当上网流量到达防火墙时,报文的私网源 IP 将被转换为公 网 IP;当回程报文到达防火墙时,报文的公网目的 IP 将被转换为私网 IP。整个 NAT 转换过 程对于内、外网主机来说是完全透明的。

源NAT是在安全策略之后执行。

目标NAT — 基于目标IP地址进行转换。我们之前接触过的服务器映射就属于目标NAT。是为了保证公网用户可以访问内部的服务器

双向NAT — 同时转换源IP和和目标IP地址

3.防火墙上NAT策略为何要配置路由黑洞

未配置路由黑洞的情况:

整个过程:

路由器收到公网PC访问NAT地址池地址的报文后,发现目的地址不是自己的直连网段, 因此查找路由,发送到防火墙。

防火墙收到报文后,该报文不属于私网访问公网的回程报文,无法匹配到会话表,同时 目的地址也不是自己的直连网段(防火墙没有意识到该报文的目的地址是自己的 NAT 地 址池地址),只能根据缺省路由来转发。因为报文从同一接口入和出,相当于在同一个安 全区域流动,缺省情况下也不受安全策略的控制,就这样报文又从 GE0/0/1 接口送出去 了。

路由器收到报文后,查找路由,还是发送至防火墙,如此反复。这个可怜的报文像皮球 一样被两台设备踢来踢去,最终被残忍丢弃,憾别网络… …

下面我们来看一下配置了黑洞路由的情况:

整个过程:

路由器收到公网PC访问NAT地址池地址的报文后,发现目的地址属于自己的直连网段, 发送 ARP 请求,防火墙会回应这个 ARP 请求,前两个 ARP 报文就是来完成了这一交互 过程的。然后路由器使用防火墙告知的 MAC 地址封装报文,发送至防火墙。

防火墙收到报文后,发现报文的目的地址和自己的 GE0/0/1 接口在同一网段,直接发送 ARP 请求报文(第三个 ARP 报文),寻找该地址的 MAC 地址(防火墙依然没有意识到 该报文的目的地址是自己的 NAT 地址池地址)。但是网络中其它设备都没有配置这个地 址,肯定就不会回应,最终防火墙将报文丢弃。

所以说,在这种情况下不会产生路由环路。但是如果公网上的捣乱分子发起大量访问时,防 火墙将发送大量的 ARP 请求报文,也会消耗系统资源。所以,当防火墙上 NAT 地址池地址 和公网接口地址在同一网段时,建议也配置黑洞路由,避免防火墙发送 ARP 请求报文,节 省防火墙的系统资源。

4.NAT三元组和五元组

NAT类型 — 五元组NAT — 针对源P,目标IP,源端口,目标端口,协议 这五个参数识别出的数据流进行端口转换

三元组NAT — 针源IP,源端口,协议 三个参数识别出的数据流进行端口转换

二、协议讲解

1.FTP和TFTP

(1)基础信息

FTP协议是一个典型的C/S架构的协议

FTP------文件传输协议

Tftp — 简单文件传输协议

1,FTP相较于TFTP存在认证动作

2,FTP相较于TFTP拥有一套完整的命令集

FTP工作过程中存在两个进程:一个是控制进程,另一个是数据的传输进程,所以,需要使用 两个端口号20,21 并且,FTP还存在两种不同的工作模式 — 主动模式,被动模式

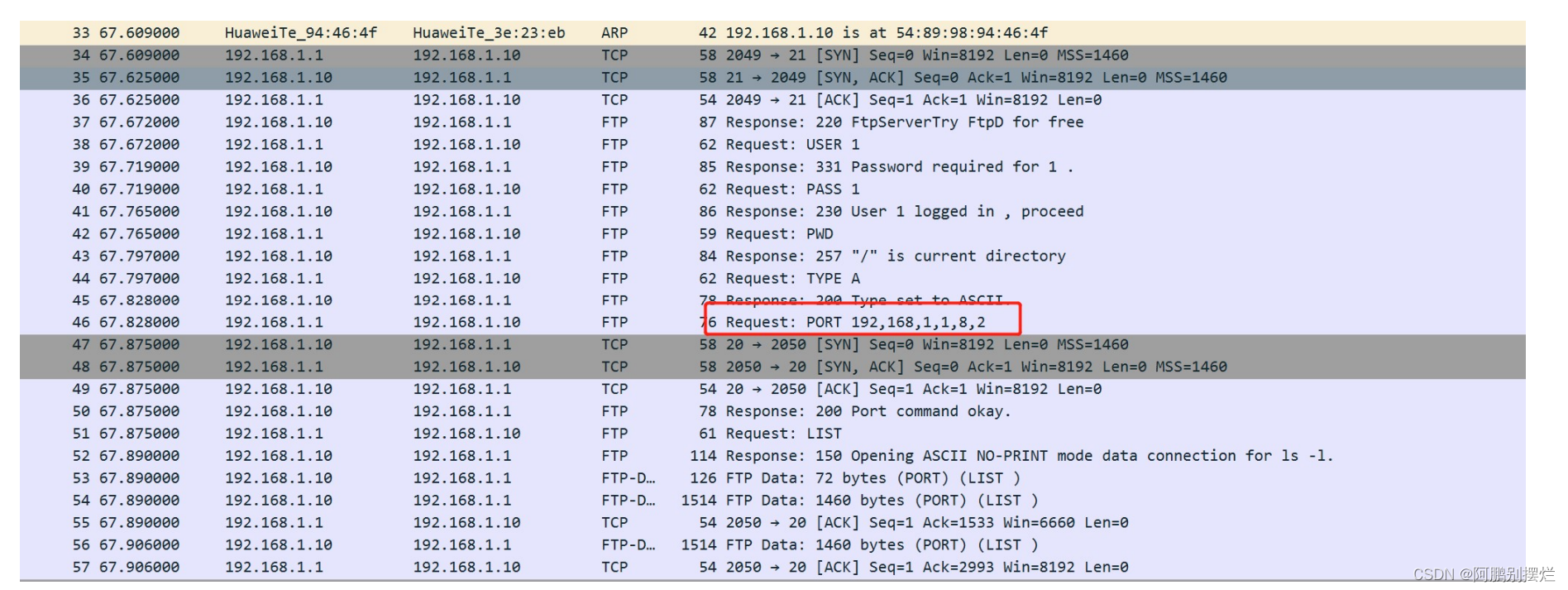

(2)主动模式

(3)被动模式

抓包展示

192,168,1,1,8,2 — 前面是IP地址信息,后面的8,2代表的是端口号信息,计算方 法 — 8 * 256 + 2 = 2050

像FTP这种使用多个端口号的协议叫做多通道协议(双通道协议)

2.ASPF协议

ASPF — 针对应用层的包过滤 — 用来抓取多通道协议中协商端口的关键数据包,之后,将端口算出,将结果记录在sever-map表中,相当于开辟了一条隐形的通道。

华为防火墙设备默认FTP协议开启了ASPF。

三、就近选路、双机热备和策略路由

1.就近选路

何为就近选路?顾名思义为选择较近的路,在多出口网络中指的是报文选择离目标网络花销 较小的链路进行转发。

当企业内网用户访问外网服务器器 Server 时,报文途经防火墙有两条路径,正常情况下,企业 一般会在出口防火墙上配置两条缺省路由,每个 ISP 一条。在前面我们说过缺省路由的选路 是通过源 IP+目的 IP 的 HASH 算法来决定数据报文的转发路径,这就有可能导致到 ISPB 的 Server 流量经过 HASH 算法计算后从图中的路径 1 进行转发了,这样从路径 1 到 ISPA,再经过 ISPA 到 ISPB,绕一大圈后才能到能最终目的地,严重影响的转发效率和用户体验。 那有什么办法让报文不绕道呢?通过配置明细路由即可达到要求,前面我们也说过,报文是 优先匹配明细路由的,没有匹配的明细路由再去查找缺省路由的。就上面的组网,我们可以 配置到 Server 的明细路由,下一跳指向 ISPB,这样报文匹配到这条明细路由后就不会绕道 转发了,而是选择明细路由指定的链路,从图中看,选择的是两条路径中的最短路径,这就 是我们所说的就近选路了。

2.双机热备

(1)什么是双机热备

如左下图所示,防火墙部署在企业网络出口处,内外网之间的业务都会通过防火墙转发。如 果防火墙出现故障,便会导致内外网之间的业务全部中断。由此可见,在这种网络关键位置 上如果只使用一台设备的话,无论其可靠性多高,我们都必然要承受因设备单点故障而导致 网络中断的风险。于是,我们在网络架构设计时,通常会在网络的关键位置部署两台(双机) 或多台设备,以提升网络的可靠性。如右下图所示,当一台防火墙出现故障时,流量会通过 另外一台防火墙所在的链路转发,保证内外网之间业务正常运行。

(2)路由器的双机部署只需考虑路由备份

如果是传统的网络转发设备(如路由器、三层交换机),只需要在两台设备上做好路由的备份 就可以保证业务的可靠性。因为普通的路由器、交换机不会记录报文的交互状态和应用层信 息,只是根据路由表进行报文转发,下面举个例子来说明。 如下图所示,两台路由器 R1 和 R2 与上下行设备 R3 和 R4 之间运行 OSPF 协议。正常情况 下,由于以太网接口的缺省 OSPF Cost 值为 1,所以在 R3 上看 R1 所在链路(R3—>R1—>R4 —>FTP 服务器)的 Cost 值为 3。而由于我们在 R2 链路(R3—>R2—>R4—>FTP 服务器) 的各接口上将 OSPF Cost 值设置为 10,所以在 R3 上看 R2 所在链路的 Cost 值为 21。由于 流量只会通过 Cost 值小的链路转发,所以 FTP 客户端与服务器间的业务就都只会通过 R1 转发。

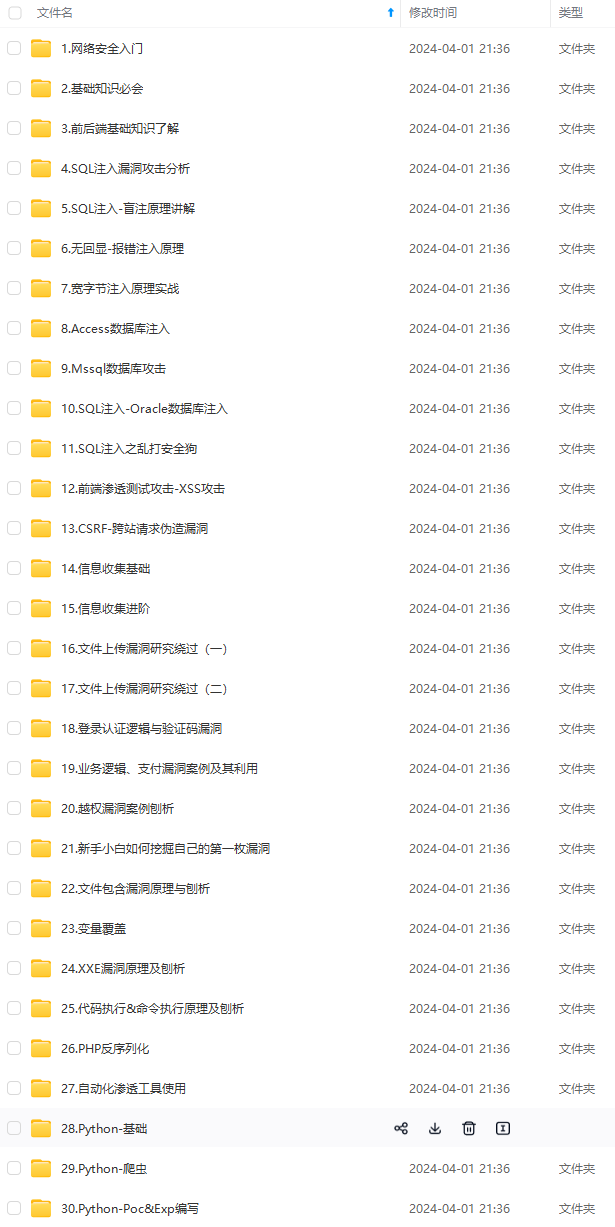

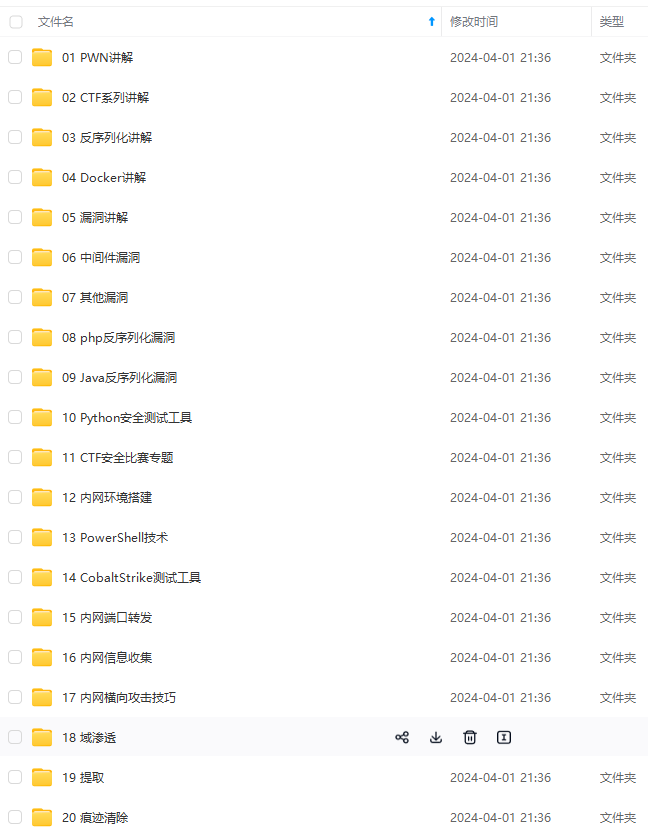

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

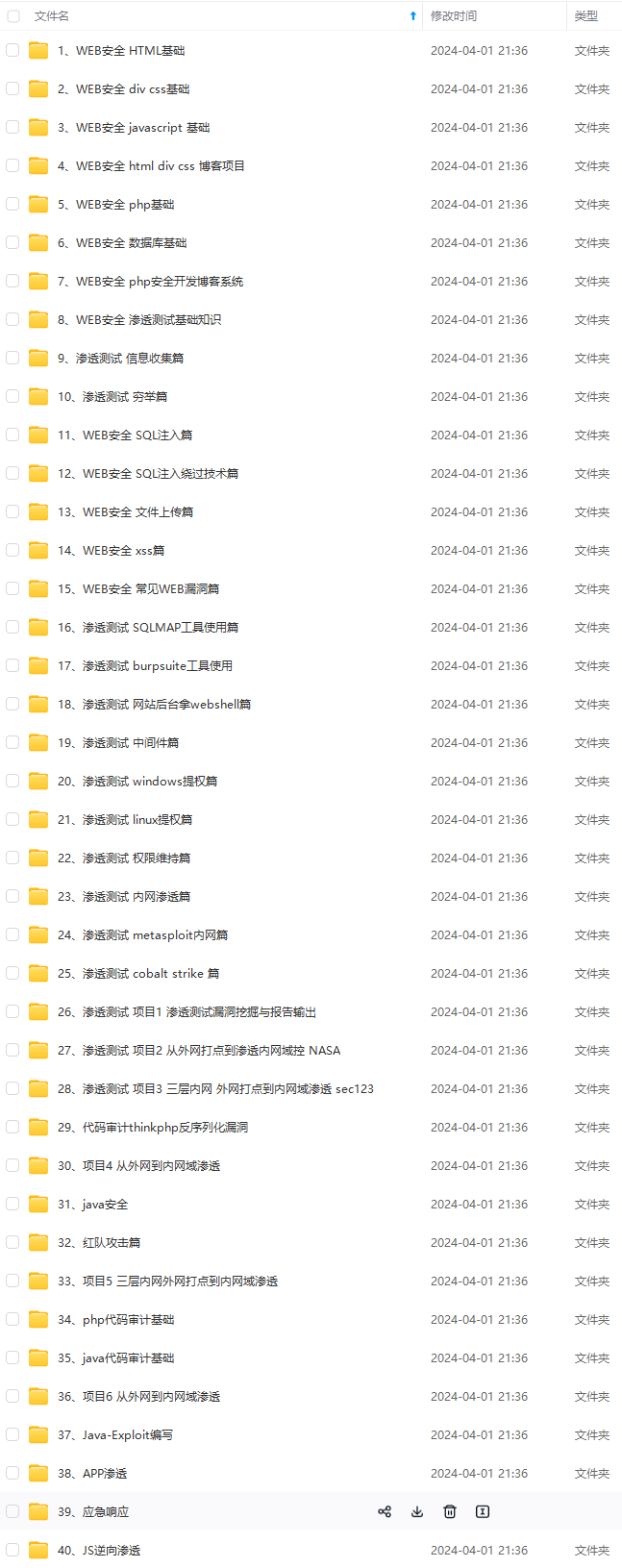

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

2316578e07.png#pic_center)

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

449

449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?