目录

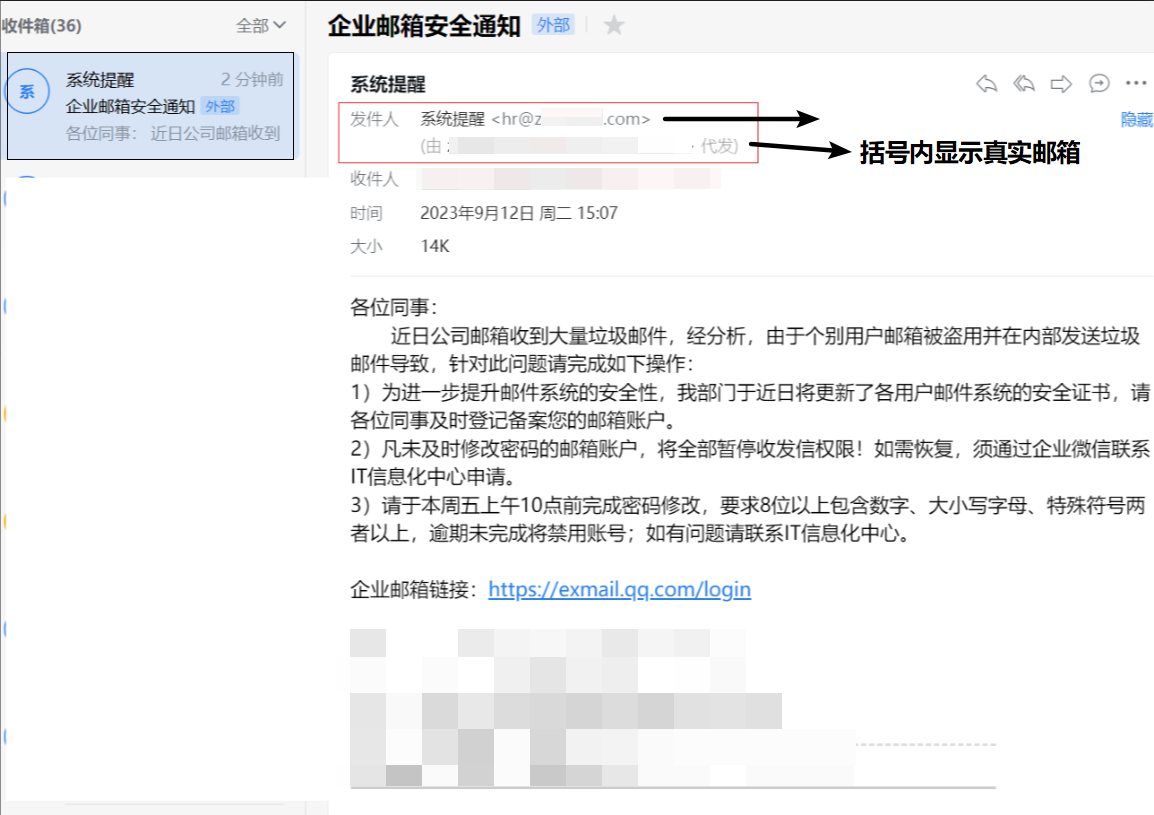

1)案例一:系统提醒测试(由于不是买的特定域名,用的公共服务器 显示效果还是差一点)

下载使用连接工具 MobaXterm

1、Gophish安装

安装包下载:https://github.com/gophish/gophish/releases

Gophish有Linux和Windows两种不同版本,本手册分别对两个版本安装分别作出说明。服务器需要提前放行3个端口,一个任意端口作为gophish的后台端口,一个任意端口用作钓鱼页面端口,一个是默认25端口用作邮件服务端口(当然也可以自己更改这里不做探讨)

(1)Linux安装

根据自身操作系统选择对应安装包

wget https://github.com/gophish/gophish/releases/download/v0.12.1/gophish-v0.12.1-linux-32bit.zip

wget https://github.com/gophish/gophish/releases/download/v0.12.1/gophish-v0.12.1-linux-64bit.zip由于个人服务器为64位,下面的过程以64位为例

下载完成后,利用unzip命令进行解压

root@ubuntu:~$ mkdir gophish

#解压至gophish文件夹中

root@ubuntu:~$ unzip gophish-v0.10.1-linux-64bit.zip -d ./gophish设置配置文件

cd gophish/

vim config.json在admin_server(gophsih后台端口)字段中设置远程访问将listen_url修改为0.0.0.0:3333,端口可自定义。如果仅通过本地访问,保持127.0.0.1:3333即可。

在phish_server(钓鱼页面端口),默认配置是80端口,但是由于个人服务器80端口被占用,所以配置在了81端口。

运行gophish

在gophish目录下,运行./gophish,运行后使用日志输出默认用户名和口令。(如果没有权限chmod 744 gophish)

username admin

password 215768db5fbb80de

centos系统有坑,还是推荐用ubantu 遇到报错

/lib64/libc.so.6: version `GLIBC_2.28' not found (required by ./gophish)是因为没有找到GLIBC_2.28版本,需要添加GLIBC的2.28版本

1)访问后台地址:服务器ip:3333

这里首先需要输入gophish的默认随机口令,首次登录后,需要更改口令(建议更改为强口令)

命令行关闭则后台和钓鱼页面关闭

更改密码

2)访问钓鱼页面:服务器ip:81

2、Gophish功能介绍

Gophish后台页面中包含6个关键功能模块Dashboard仪表板、Campaigns钓鱼事件、Users & Groups用户和组、Email Templates邮件模板、Landing Pages钓鱼页面、Sending Profiles发件策略。接下来安装配置顺序解析。

(1)Sending Profiles发件策略

1)常规设置

这里说明下使用第三方邮件服务的情况:

Username:

Username是smtp服务认证的用户名,如果是qq邮箱,Username则是自己的qq邮箱号xxxx@qq.com

Password:

Password是smtp服务认证的密码,例如qq邮箱,需要在登录qq邮箱后,点击设置账户开启SMPT服务生成授权码,Password的值则可以填写收到的授权码。

qq邮箱(qq邮箱有点假)

163邮箱**********(可自行百度查询方式)

2)测试发送(以163邮箱为例)

联通性:成功收到测试邮件:

(2)Landing Pages 钓鱼页面

下图中点击图标可以预览钓鱼页面。

1)案例一:腾讯企业邮箱页面

输入钓鱼页面源码:

源码可提取或自行搜索使用,这里→http://t.csdnimg.cn/WWxKY

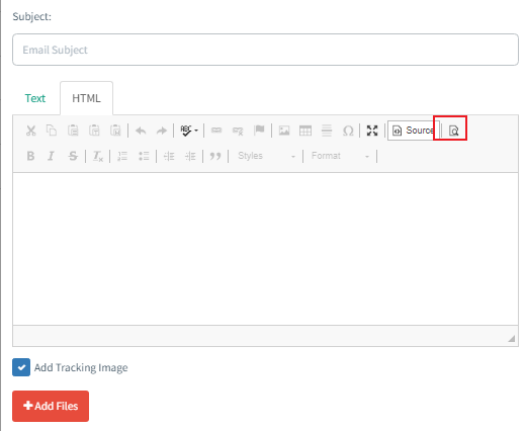

(3)Email Templates 钓鱼邮件模板

从邮件中导入,需要eml文件格式的内容:

下图中点击图标可以预览邮件内容:

1)案例一:链接邮件

(4)Users & Groups 用户和组

示例:

(5)Campaigns 钓鱼事件

在Campaigns中,新建一个钓鱼事件,选择已经编辑好的钓鱼邮件模板、钓鱼页面,以及配置好的发件邮箱。通过这些设置,将钓鱼邮件发送给目标用户组内的所有用户。

上述钓鱼页面的链接也可以使用域名:port的格式,不过该格式需要先将域名备案。

1)案例一:系统提醒测试

由于不是买的特定域名,用的公共服务器,显示效果还是差一点

点击连接后跳转至钓鱼邮件页面

(5)Dashboard 仪表板

查看具体提交的数据:

442

442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?