安装配置

Gophish项目地址:https://github.com/gophish/gophish/releases

我是在Linux上搭建的所以我下载的是zip包

下载项目后是zip的安装包,我们复制到kali使用命令解压

unzip gophish-v012.1-linux-64bit.zip -d gophish

cd gophish //进入gophish

chmod +x gophish //赋予执行权限

./gophish //启动gophish

访问工具

使用kali打开浏览器,访问https://ip:3333(注:必须是https协议!!!)

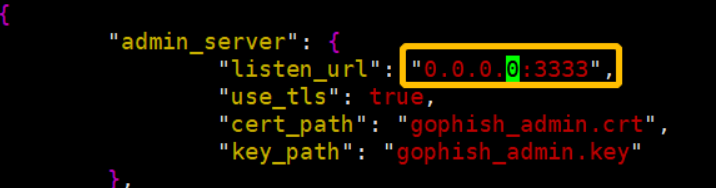

如果想要远程访问后台管理的话,我们需要将配置文件修改一下,将这里的127.0.0.1:3333修改为0.0.0.0:3333,修改完后保存退出启动即可

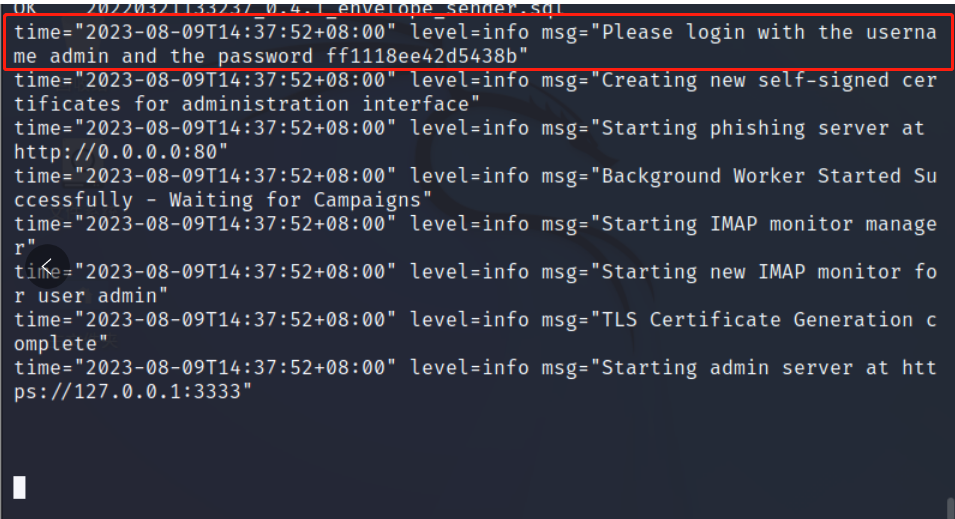

./gophish启动时会显示账号和密码, 登录的用户名为admin,密码为随机生成的,这个命令行界面不能关闭,否则程序就停了。

功能介绍

进入后台后,左边的栏目代表各个功能,分别是Dashboard仪表盘、Campaigns钓鱼事件、Users & Groups用户和组、Email Templates邮件模板、Landing Pages钓鱼页面、Sending Profiles发件策略六大功能

Sending Profiles发件策略

Sending Profiles的主要作用是将用来发送钓鱼邮件的邮箱配置到gophish

点击New Profile新建一个策略,依次来填写各个字段

Name:

Name字段是为新建的发件策略进行命名,不会影响到钓鱼的实施,建议以发件邮箱为名字,如果使用网易邮箱来发送钓鱼邮件,则Name字段可以写(163邮箱)

Interface Type:

Interface Type 是接口类型,默认为SMTP类型且不可修改,因此需要发件邮箱开启SMTP服务

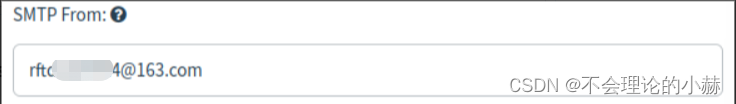

SMTP From:

SMTP From 是发件人,即钓鱼邮件所显示的发件人。(在实际使用中,一般需要进行近似域名伪造)这里写的是我自己的网易邮箱

Host:

Host 是邮箱服务器,我们需要填写相对应的邮箱服务器qq的是smtp:qq.com、网易的是smtp.163.com:465(需要加上一个邮箱服务器的端口号)

Username:

Username 是发件邮箱人,需要和SMTP From的一致

Password:

Password 是smtp服务认证的密码,例如网易邮箱,需要在登录网易邮箱后,点击 设置 - 账户 - 开启SMPT服务 生成授权码,Password的值则可以填收到的授权码

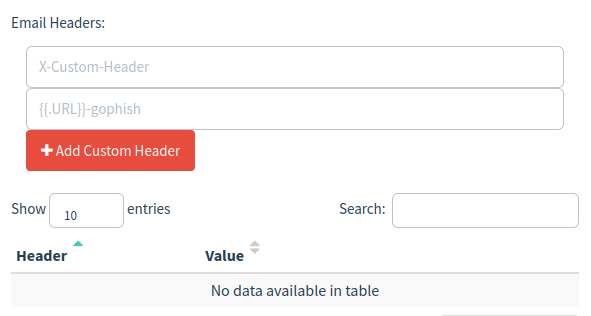

Email Headers(可选):

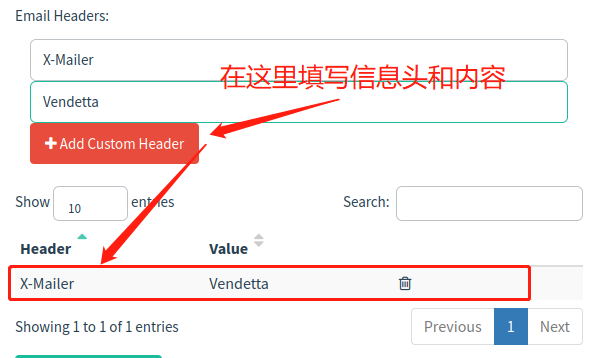

Email Headers 是自定义邮件头字段,例如邮件头的X-Mailer字段,若不修改此字段的值,通过gophish发出的邮件,其邮件头的X-Mailer的值默认为gophish

设置好以上字段,可以点击Send Test Email来发送测试邮件,以检测smtp服务器是否认证通过

发送邮件

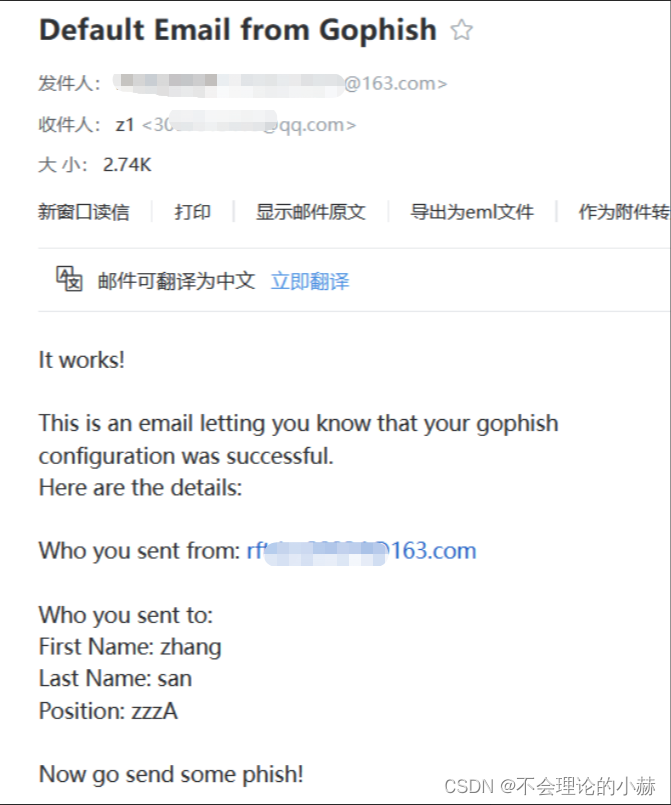

1.点击Send Test Email后会出现一个弹窗,是用来填写收件人的,这里填写我的qq邮箱

2.我们可以看到qq邮箱这边收到了我们发送的邮箱

3.但是这个邮件会暴露出我们的行踪比如邮件的头部,这里标识我们邮件的信息比较显眼,我们可以将它设置为qq的邮箱或者其他的字符

4.我们来设置一下,我们回到Email Headers自定义邮件头这里然后填写邮件头和内容,点击Add Custom Header即可添加

5.我们再发送一次查看内容,我们可以看到这里已经变成了我们设置的邮件头部信息

我们测试或者做钓鱼邮件的安全意识培训可以用公用邮箱,如果是真正的攻击,如果用公用邮箱,太容易辨识了。所以在确定受害者邮箱之后,通常会申请一个形似的邮箱域名,然后搭建邮箱服务器用于钓鱼邮件发送,提升真实性,提高上钩几率。

Users & Groups用户和组

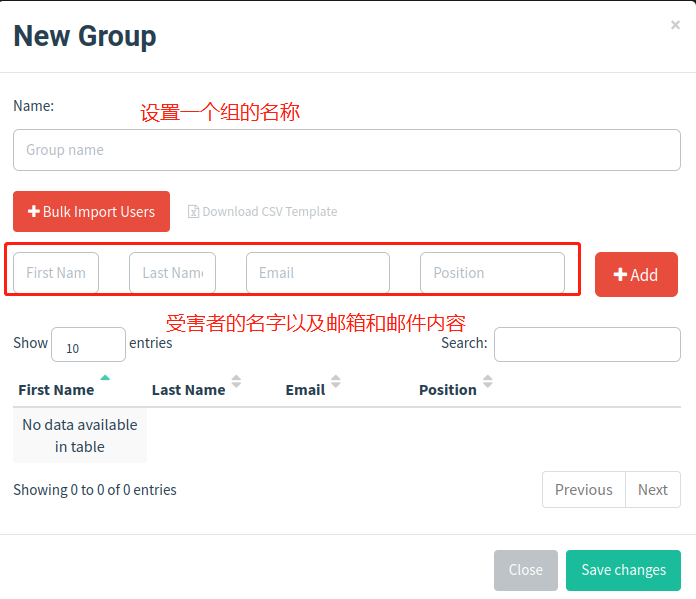

这个功能是用来设置钓鱼的目标用户组,点击New Group新建一个钓鱼的目标用户组,用于区分受害者,还可以批量投递

Name:设置一个组的名称

创建完成后

Landing Pages钓鱼页面

钓鱼页面是配合钓鱼邮件使用的,钓鱼邮件的最终目的,通常是通过钓鱼邮件来使受害者点击链接进入精心构造的钓鱼页面,通过钓鱼页面来诱导用户输入敏感信息,如密码等;或者通过钓鱼邮件诱导用户点击下载邮件附件,以此来向受害者用户主机植入病毒或木马等。

一般情况下,钓鱼页面都是类似于修改密码或者登陆页面,并且和钓鱼页面所模仿的页面做到尽可能的一样。

这里推荐使用去下载网站源代码后进行手动编辑,因为我们需要修改一些东西

redirect to:是用户在钓鱼页面提交信息后跳转的页面,建议配置为仿冒网站的真实界面(打消受害者的疑虑)

Email Templates邮件模板

完成了邮箱配置之后,就可以使用gophish发送邮件了。所以,接下来需要去编写钓鱼邮件的内容点击New Template新建钓鱼邮件模板,依次介绍填写各个字段

Name:

是对当前的钓鱼邮件模板进行命名,可以简单的命名为:邮件模板

Import Email:

gophish为编辑邮件内容提供了两种方式,第一种就是Import Email

用户可以先在自己的邮箱系统中设计好钓鱼邮件,然后发送给自己,收到设计好的邮件后,打开并选择导出为eml文件或者显示邮件原文,然后将内容复制到Import Email中即可将设计好的钓鱼油价导入

Envelope Sender:

可以填写一个虚拟的邮箱(但是有缺陷,在受害者收到的邮件里可以看到是由谁代发)

Subject:

邮件主题

Campaigns钓鱼事件

Campaigns 的作用是将上述四个功能Sending Profiles 、Email Templates 、Landing Pages 、Users & Groups联系起来,并创建钓鱼事件

在Campaigns中,可以新建钓鱼事件,并选择编辑好的钓鱼邮件模板,钓鱼页面,通过配置好的发件邮箱,将钓鱼邮件发送给目标用户组内的所有用户

Name:

是为新建的钓鱼事件进行命名

Email Template:

即钓鱼邮箱模板,这里选择刚刚上面编辑好的钓鱼邮件模板

Landing Page:

即钓鱼页面,这里选择刚刚上面编辑好的钓鱼网页测试

(重点)URL:

URL 是用来替换选定钓鱼邮件模板中超链接的值,该值指向部署了选定钓鱼页面的url网址

Launch Date:

Launch Date 即钓鱼事件的实施日期,通常如果仅发送少量的邮箱,该项不需要修改。如果需要发送大量的邮箱,则配合旁边的Send Emails By效果更佳

(可选)Send Emails By:

Send Emails By 配合Launch Date使用,可以理解为当前钓鱼事件下所有钓鱼邮件发送完成的时间。Launch Date作为起始发件时间,Send Emails By 作为完成发件时间,而它们之间的时间将被所有邮件以分钟为单位平分

Groups:

Groups 即接收钓鱼邮件的目标用户组,这里选择刚刚编辑好的名为受害者组的目标用户组

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?