sudo apt-get update

sudo apt-get install -y snort

出现这个界面,是选择监听的网络块,保持默认,使用方向键,然后点击OK

使用以下代码查看snort是否安装成功

snort -V

可以看到snort安装成功

四、 重点关注malware.pcap中的HTTP流量

参考以下链接学习如何导出可疑流量,然后放入检查网站检测是否是病毒

Wireshark Tutorial: Exporting Objects from a Pcap

4.1 筛选出http的请求流量

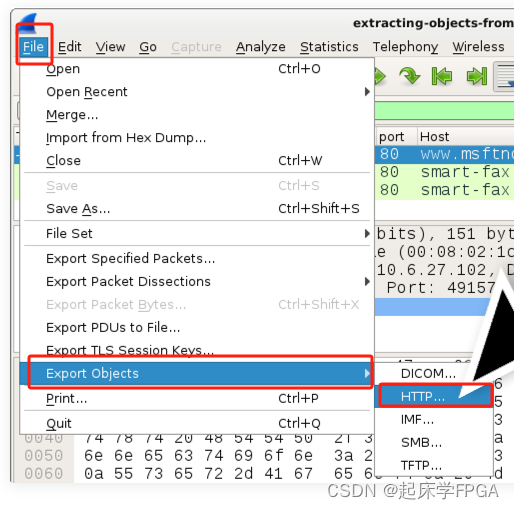

4.2 导出http的请求流量

4.3 选择全部导出

4.4 选择保存位置

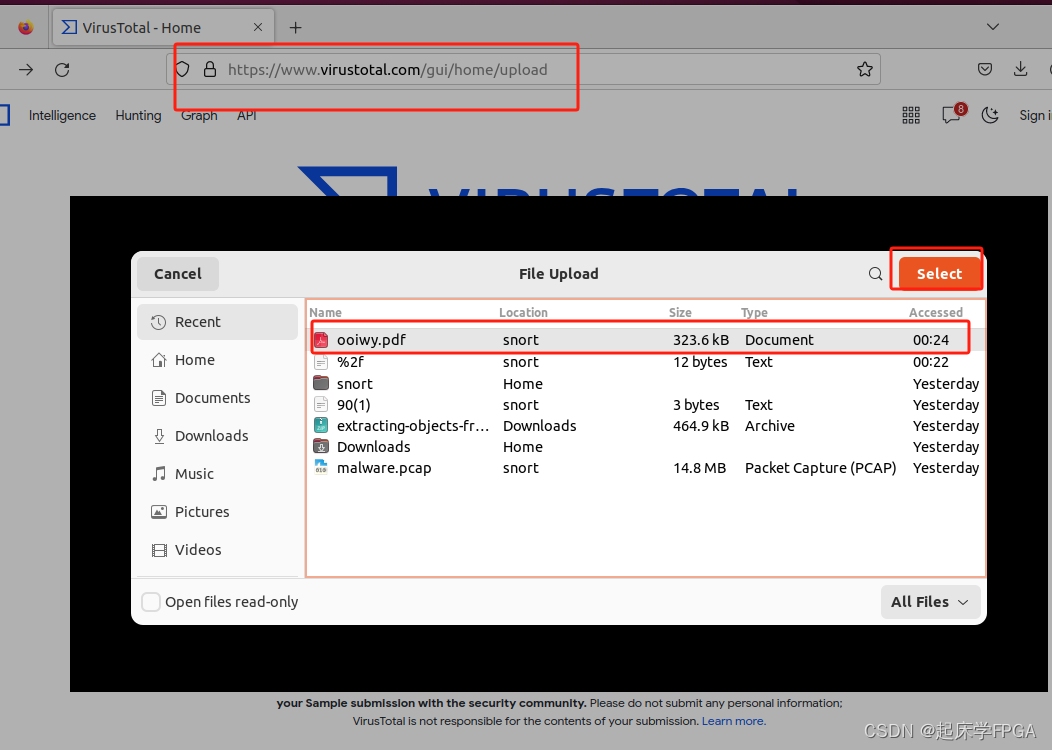

4.5 通过VirusTotal鉴别文件是否是病毒

网站:VirusTotal

可以看到众多病毒检测网站都认为这个文件是一个病毒文件

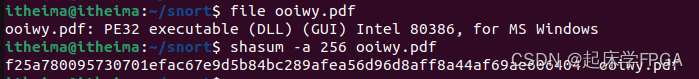

4.6 回过头来再分析

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5027

5027

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?