import java.io.Serializable;

public class People implements Serializable {

public String name;

public int age;

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public int getAge() {

return age;

}

public void setAge(int age) {

this.age = age;

}

}

上述代码定义了 People 类,并且实现了 Serializable 接口,我们便可以对其进行序列化和反序列化操作:

import java.io.*;

public class Test {

public static void main(String[] args) throws Exception {

// 初始化对象

People people = new People();

people.setName(“xiaoming”);

people.setAge(18);

// 序列化步骤

// 1. 创建一个ObjectOutputStream输出流

// 2. 调用ObjectOutputStream对象的writeObject输出可序列化对象

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream(new File(“d:/People.txt”)));

oos.writeObject(people);

System.out.println(“people对象序列化成功!”);

// 反序列化步骤

// 1. 创建一个ObjectInputStream输入流

// 2. 调用ObjectInputStream对象的readObject()得到序列化的对象

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(new File(“d:/People.txt”)));

People people1 = (People) ois.readObject();

System.out.println(“people对象反序列化成功!”);

System.out.println(people1.getName());

System.out.println(people1.getAge());

}

}

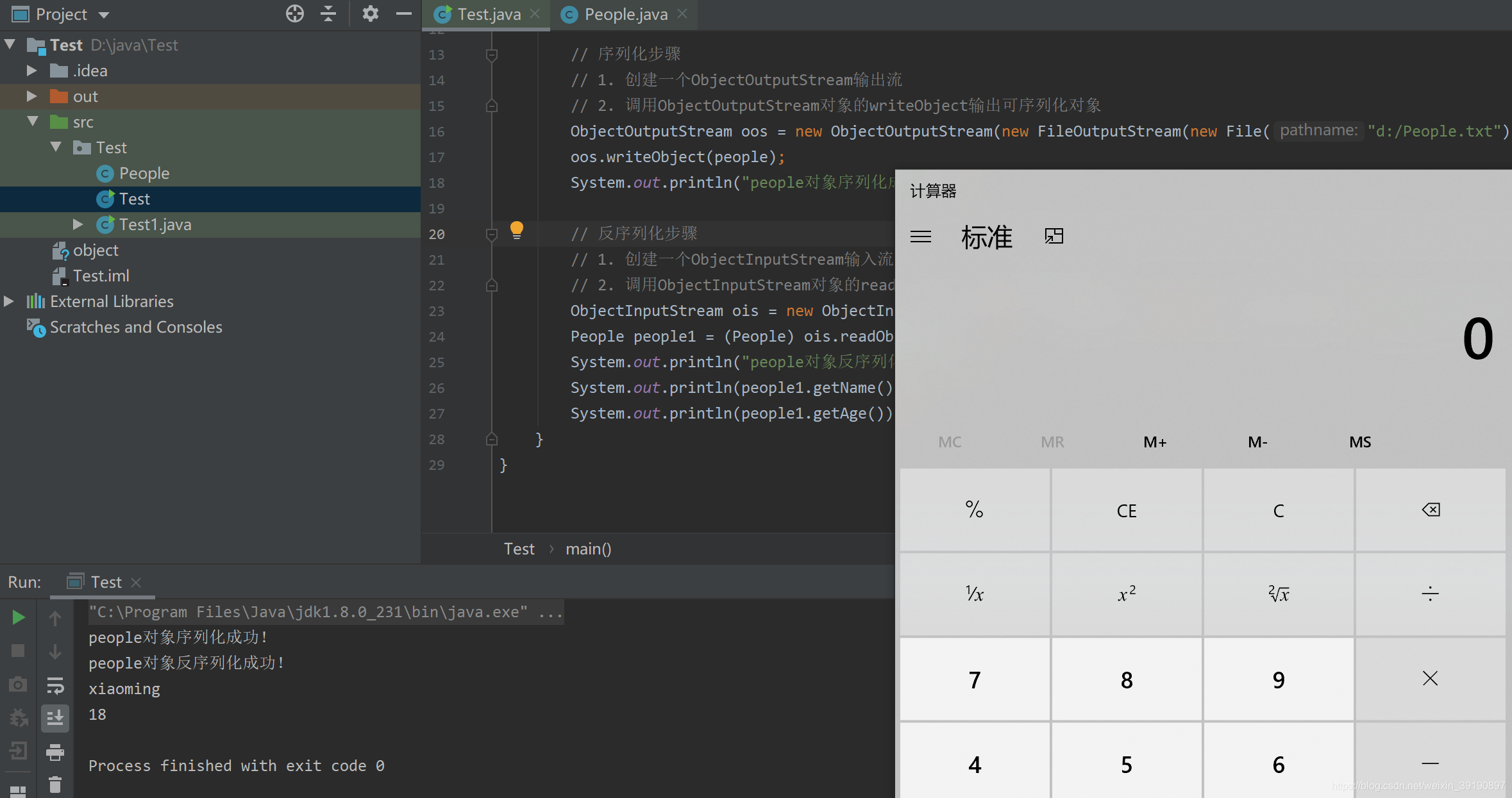

代码运行结果:

people对象序列化成功!

people对象反序列化成功!

xiaoming

18

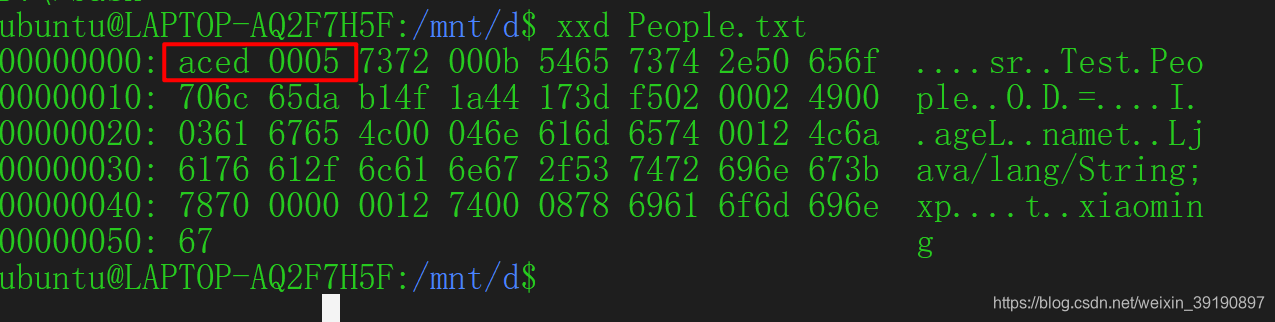

序列化过程将字节流保存在 d:/People.txt 中,我们可以在 d:/People.txt 看到序列化后的二进制对象(其中开头的 aced 0005 是 Java 序列化文件的文件头):

反序列化漏洞

回想一下 CTF 比赛经常遇到的 PHP 的反序列化漏洞,反序列化对象时会调用类的魔法函数__construct()(创建对象时触发),我们可以构造 pop 链来控制(改造)__construct()函数,从而反序列化时执行我们需要的操作,Java 也是类似。

在上面的代码中,我们通过调用 readObject() 方法来从一个源输入流中读取字节序列,再把它们反序列化为一个对象,那么我们如果控制了此类的 readObject() 方法会怎么样?为了验证想法,我们修改一下 People 类,重写其 readObject() 方法:

public class People implements Serializable {

//添加以下方法,重写People类的readObject()方法

private void readObject(java.io.ObjectInputStream in) throws IOException, ClassNotFoundException{

//执行默认的readObject()方法

in.defaultReadObject();

//执行打开计算器程序命令

Runtime.getRuntime().exec(“calc.exe”);

}

}

运行程序,当执行People people1 = (People) ois.readObject();语句时会调用 People 类的 readObject 方法,弹出计算器:

由此可知控制了类的 readObject 方法便可以在反序列化该类时执行任意操作。事实上大多数 Java 反序列化漏洞都可追溯到 readObject 方法,通过构造 pop 链最终改造 readObject() 方法。

由此可知控制了类的 readObject 方法便可以在反序列化该类时执行任意操作。事实上大多数 Java 反序列化漏洞都可追溯到 readObject 方法,通过构造 pop 链最终改造 readObject() 方法。

=========================================================================

Apache Shiro 是一个Java安全框架,执行身份验证、授权、密码和会话管理。2016年网络中曝光 Apache Shiro 1.2.4 以前的版本存在反序列化漏洞,尽管该漏洞已经曝光几年,但是在实战中仍然比较实用。

影响版本

Apache Shiro <= 1.2.4

漏洞原理

Apache Shiro 框架提供了记住我的功能(RememberMe),用户登陆成功后会生成经过加密并编码的Cookie。Cookie 的 key 为 RememberMe,Cookie 的值是经过对相关信息进行序列化,然后使用AES加密,最后在使用 Base64 编码处理形成的。

在服务端接收 Cookie值时,按照如下步骤来解析处理:

-

检索 RememberMe cookie 的值;

-

Base 64解码;

-

使用AES解密(加密密钥硬编码);

-

进行反序列化操作(未作过滤处理)。

在调用反序列化时未进行任何过滤,导致可以触发远程代码执行漏洞。

下面在本地 IDEA 部署 Apache Shrio 1.2.4 漏洞环境,以便于进行漏洞动态调试分析。

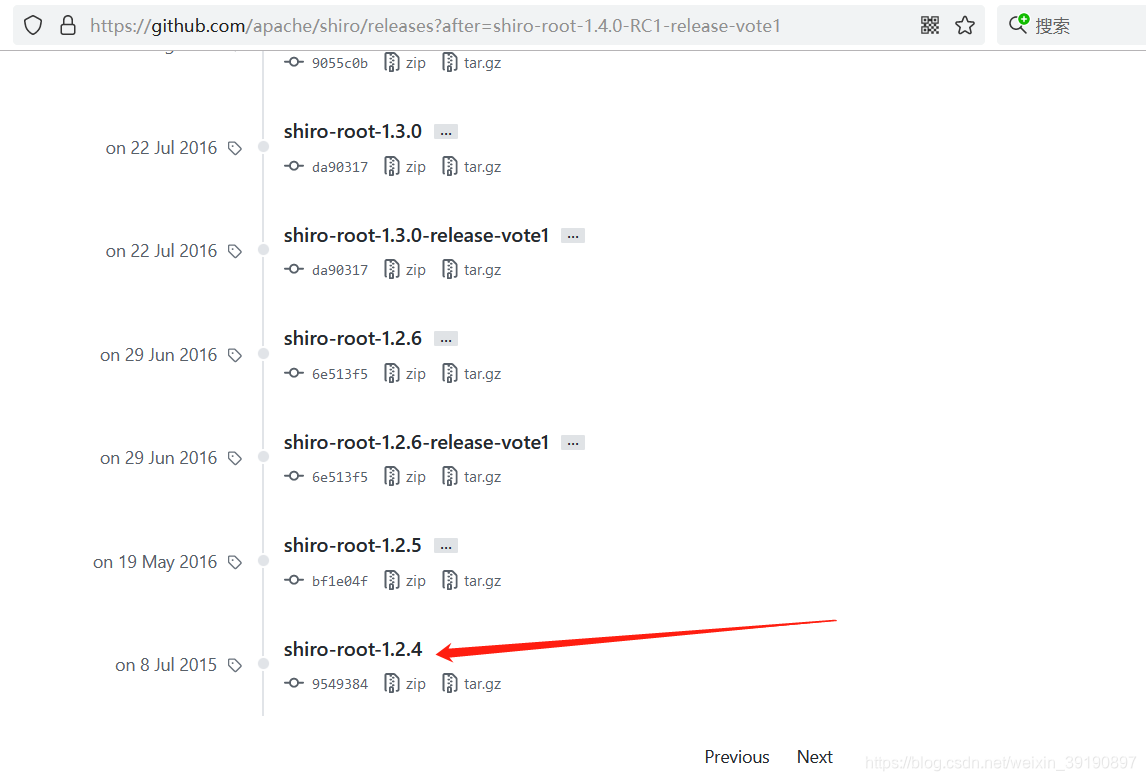

1、首先在 Github 下载项目源码:

https://github.com/apache/shiro

注意选择存在漏洞的 1.2.4 版本:

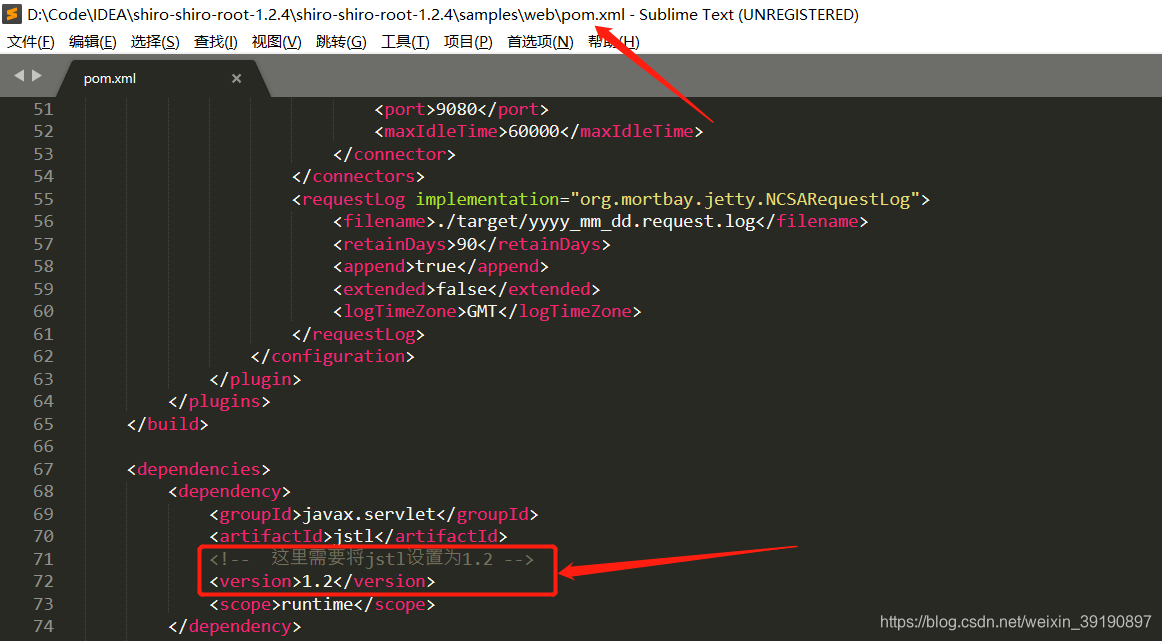

2、编辑

2、编辑 shiro\samples\web 路径下的 pom.xml 文件,给 需要zi料+ 绿色徽【vip1024b】

jstl 指定版本:

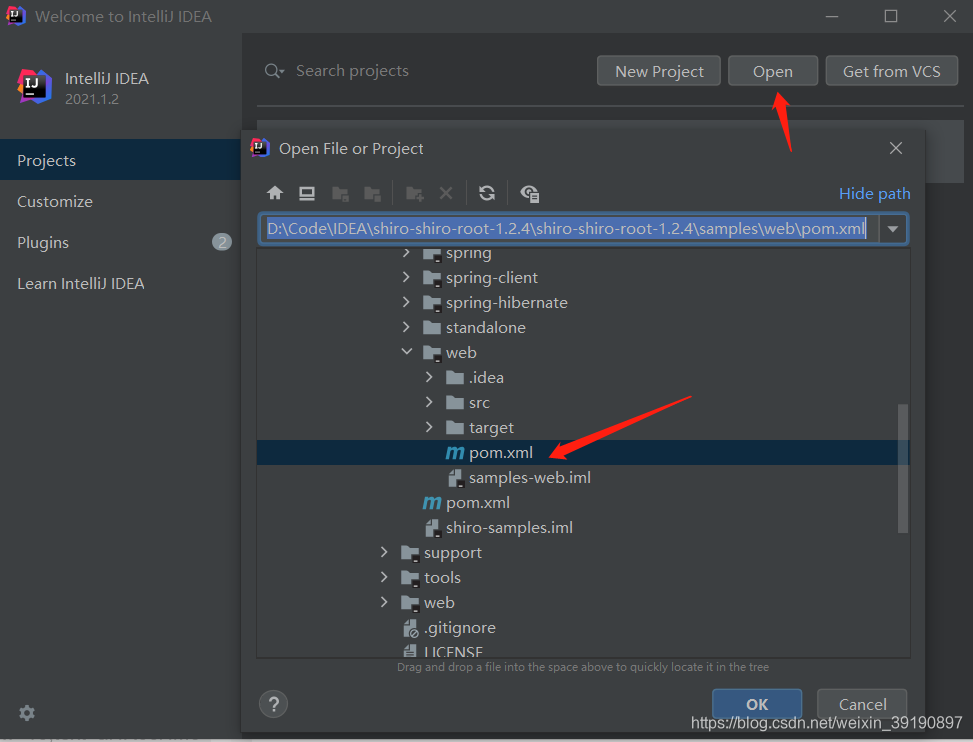

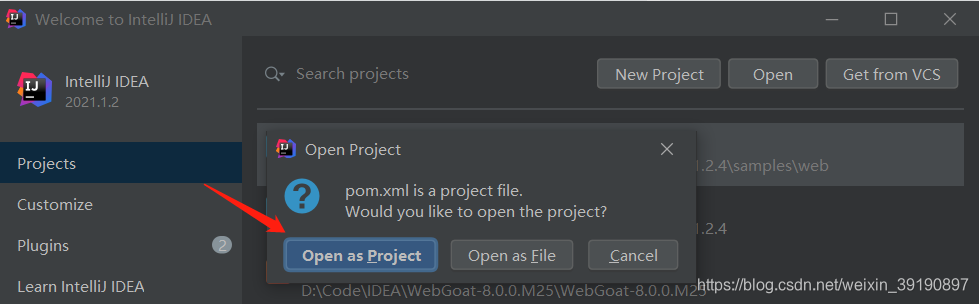

3、使用 IDEA 导入此 MVN 项目:

3、使用 IDEA 导入此 MVN 项目:

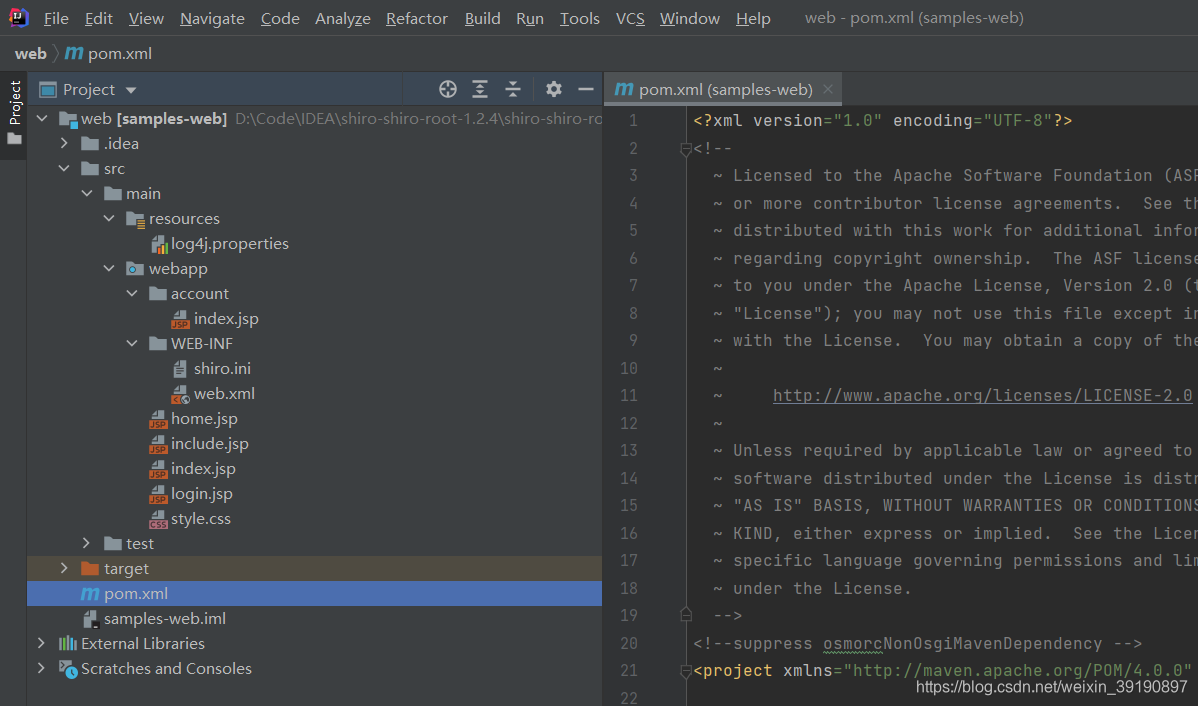

4、等待 IDEA 自动下载并导入完项目依赖的包,build 完成后项目结构如下:

4、等待 IDEA 自动下载并导入完项目依赖的包,build 完成后项目结构如下:

注意,pom.xml 里面的配置会让程序自动下载

注意,pom.xml 里面的配置会让程序自动下载shiro-core依赖包(后面程序加断点调试会用到该部分文件):

总结

我个人认为,如果你想靠着背面试题来获得心仪的offer,用癞蛤蟆想吃天鹅肉形容完全不过分。想必大家能感受到面试越来越难,想找到心仪的工作也是越来越难,高薪工作羡慕不来,却又对自己目前的薪资不太满意,工作几年甚至连一个应届生的薪资都比不上,终究是错付了,错付了自己没有去提升技术。

这些面试题分享给大家的目的,其实是希望大家通过大厂面试题分析自己的技术栈,给自己梳理一个更加明确的学习方向,当你准备好去面试大厂,你心里有底,大概知道面试官会问多广,多深,避免面试的时候一问三不知。

大家可以把Java基础,JVM,并发编程,MySQL,Redis,Spring,Spring cloud等等做一个知识总结以及延伸,再去进行操作,不然光记是学不会的,这里我也提供一些脑图分享给大家:

希望你看完这篇文章后,不要犹豫,抓紧学习,复习知识,准备在明年的金三银四拿到心仪的offer,加油,打工人!

发编程,MySQL,Redis,Spring,Spring cloud等等做一个知识总结以及延伸,再去进行操作,不然光记是学不会的,这里我也提供一些脑图分享给大家:

[外链图片转存中…(img-AC5T3ipS-1710353179486)]

[外链图片转存中…(img-90Qukxkn-1710353179487)]

[外链图片转存中…(img-la2AcZ0n-1710353179488)]

希望你看完这篇文章后,不要犹豫,抓紧学习,复习知识,准备在明年的金三银四拿到心仪的offer,加油,打工人!

2127

2127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?