misc-签到

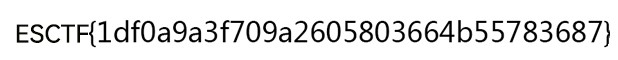

公众号搜索 探险者安全团队 微信消息发送 ESCTF 获得flag

misc: zs01大耳朵图图

首先我们来看题目,打开后是一张图片

那么,二话不说,我们来把它拖到010Editor中。打开时会提示打开错误,通过查找前四个位的数字(用来定义文件格式),我们发现在这一张图片中还包含了另一张图片。

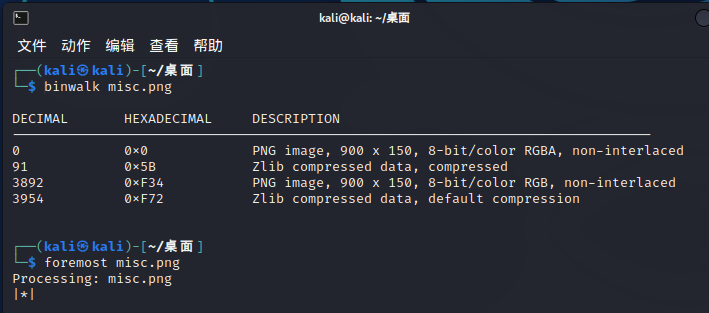

那么我们就可以使用kali中的binwalk来分离图片

接着用foremost命令将图片中包含的其他文件分离出来

这时我们可以看到我们的kali桌面上多了一个output文件夹打开就会看到flag了!

(flag已按照提交要求做更改)

misc:zs02还是大耳朵图图

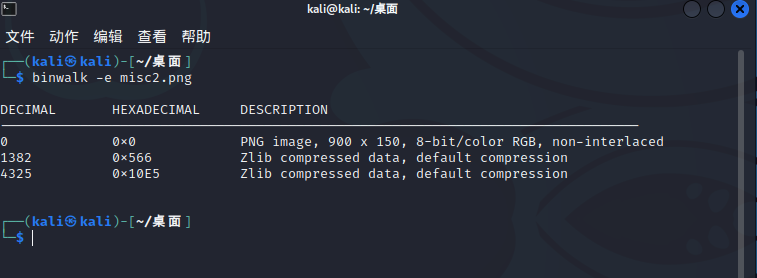

首先看题目,还是大耳朵图图,既然这样那么我们用到的肯定还是图中有图啊,那么来让我们实操一下

【这里我们来简单解释一下binwalk和binwalk -e的区别

binwalk是用来分析文件

binwalk -e则是分离文件,而当我们无法正常分离文件后就可以借助foremost,同样foremost无法分离我们则借用binwalk -e】

打开这个文件就会看到flag了

(flag已按照提交要求做更改)

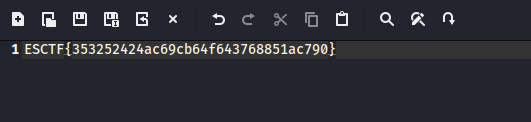

misc:zs03 火眼金睛

打开后我们发现是这样的一张图片

先把它放到010中,没有什么异常,再把它拖到StegSolve中,通过点击下方的切换图片"<"我们发现切换出的第一张图中左上角出现了一个二维码,继续点击直到二维码清晰后截图二维码

得到的二维码我们把它拖到在线的条码解析中Barcode Reader. Free Online Web Application (inliteresearch.com)通过解析我们得到一串十六进制的数字

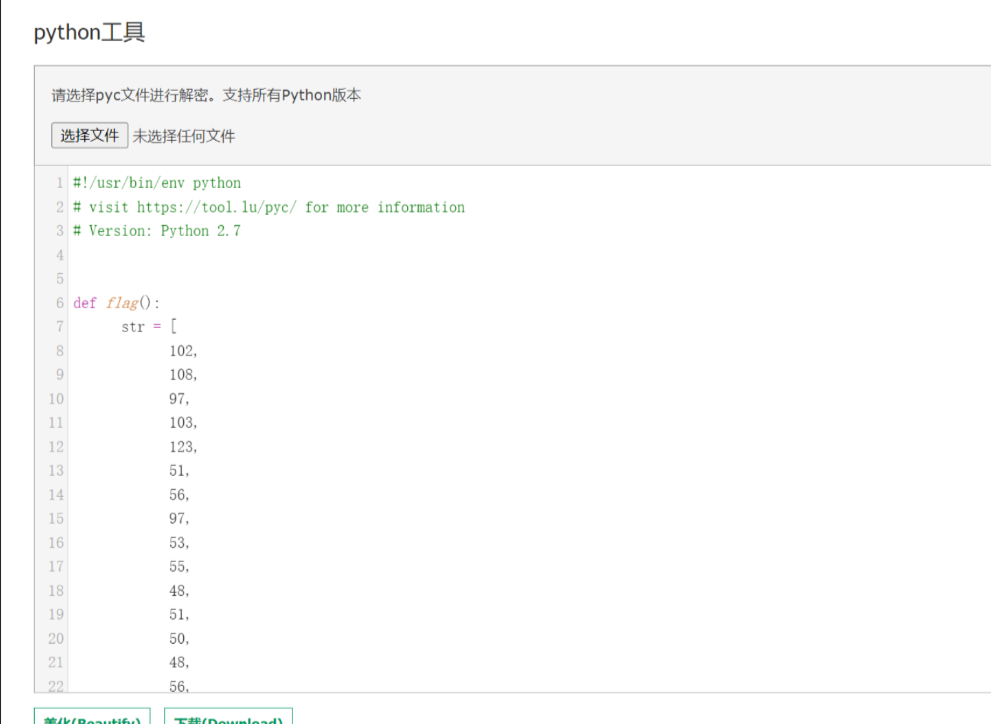

将得到的十六进制数字复制后,打开winhex新建一个文件后将剪贴板内容复制进去后,ctrl+a全选后右键点击复制选区后选择至新文件(将后缀名改为.pyc)

这时我们的桌面上便会出现一个.pyc文件

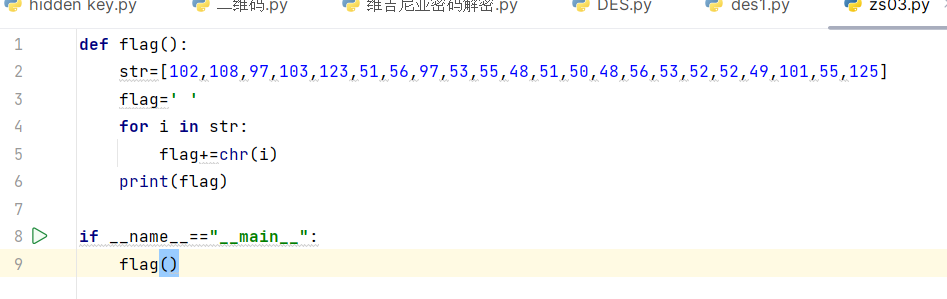

.pyc: .pyc是一种二进制文件,是由Python文件经过编译后所生成的文件,所以我们需要反编译后才能开到源码,我们可以使用在线的反编译工具python反编译 - 在线工具 (tool.lu)这个工具是免费的但是三十分钟只能用一次。。。。也可以使用Python中Uncompyle6库,详细使用方法还请查阅资料

那么现在,打开Pycharm吧

运行结果后便可得出flag为: flag{38a57032085441e7}

9034

9034

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?