在kali上安装vulhub靶场

了解docker

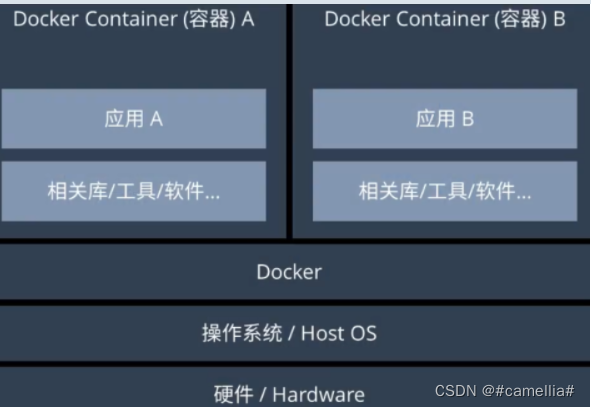

虚拟机需要模拟硬件,运行整个操作系统,不但体积臃肿内存占用较高,程序的性能也会收到影响。docker在概念上与虚拟机非常类似,但却轻量很多,它不会去模拟底层硬件,只为每一个应用提供完全隔离的运行环境,如下图:

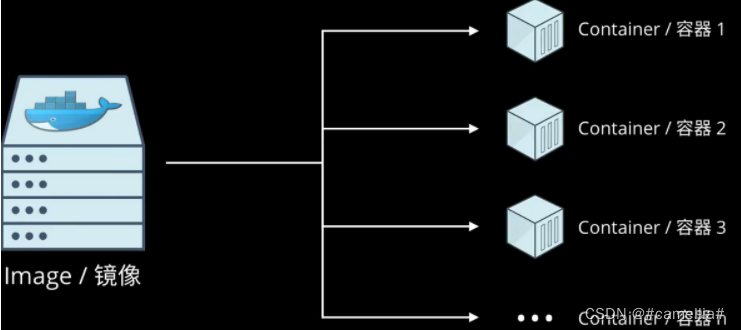

一个docker镜像可以创建多个容器(Container),一个个容器就像一台台运行起来的虚拟机,里面运行了你的应用程序,每个容器都是独立运行的,相互不受影响。

开始安装docker

#在root用户下更新软件源中的所有软件列表,update读取所有源的软件列表,需要联网下载,作用是激活和更新源。

apt-get update

#使用atp命令需要其支持的https协议和CA证书

apt-get install -y apt-transport-https ca-certificates

#安装docker

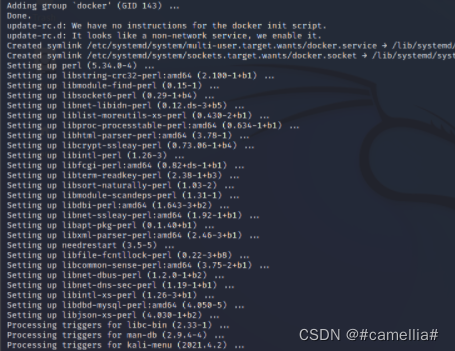

apt install docker.io

有亿点点顺利,博主的是报错了,我的就直接下载OK了

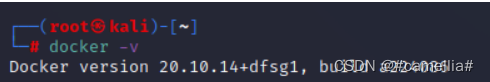

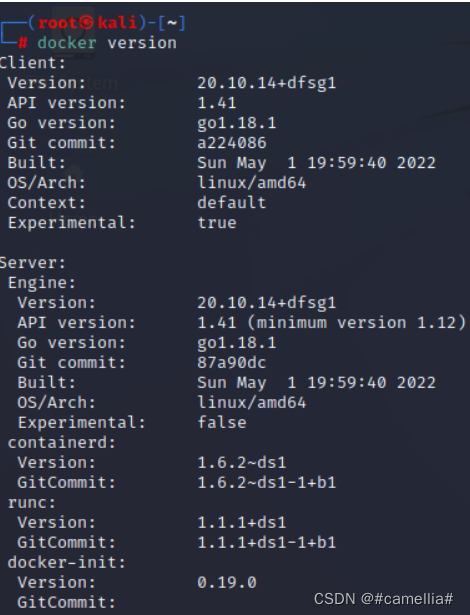

#安装完之后查看docker的版本检验是否安装成功。

docker -v 查看简略信息

docker version 查看详细信息

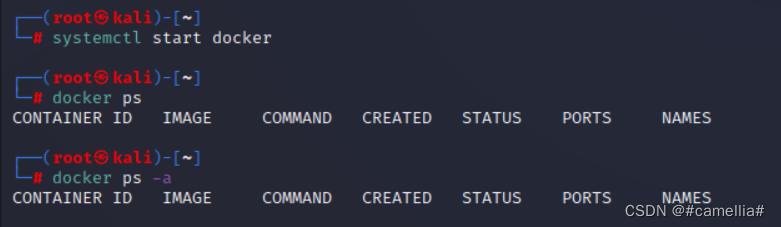

#启动docker

systemctl start docker

#显示正在运行的容器

docker ps

#显示所有的容器,包括未运行的

docker ps -a

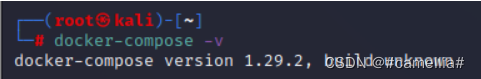

安装docker-compose

Docker-Compose项目是Docker官方的开源项目,负责实现对Docker容器集群的快速编排。Compose 通过一个配置文件来管理多个Docker容器,在配置文件中,所有的容器通过services来定义,然后使用docker-compose脚本来启动,停止和重启应用,和应用中的服务以及所有依赖服务的容器,非常适合组合使用多个容器进行开发的场景。

#安装命令

pip3 install docker-compose

#查看docker-compose版本

docker-compose -v

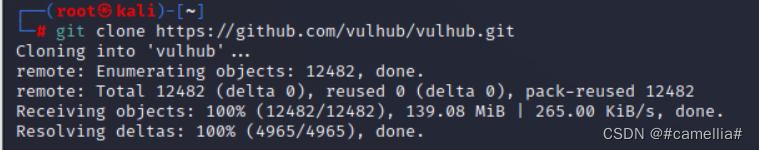

下载vulhub靶场

git clone https://github.com/vulhub/vulhub.git

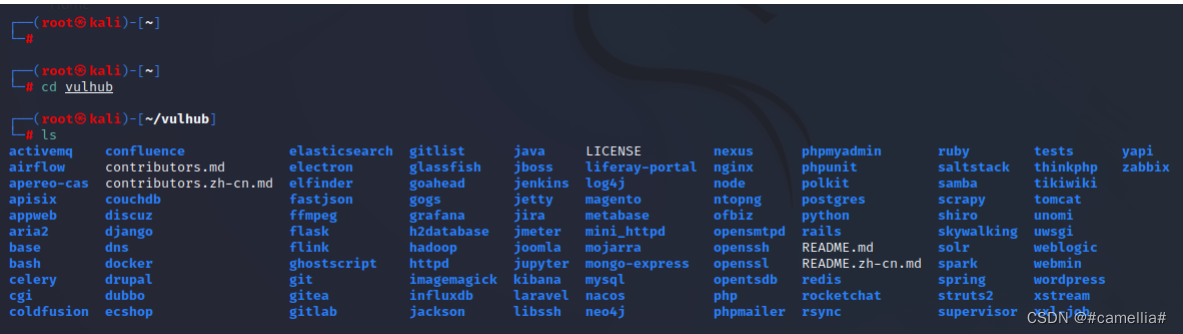

下载成功后,进入到vulhub目录cd vulhub,通过ls命令查看漏洞靶场。

#进入到vulhub目录

cd vulhub

#ls命令查看漏洞靶场

启动docker

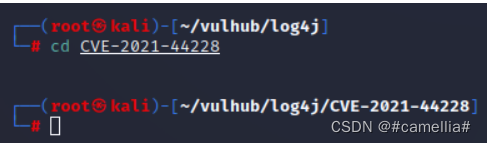

#随便进入一个目录

cd vulhub/log4j

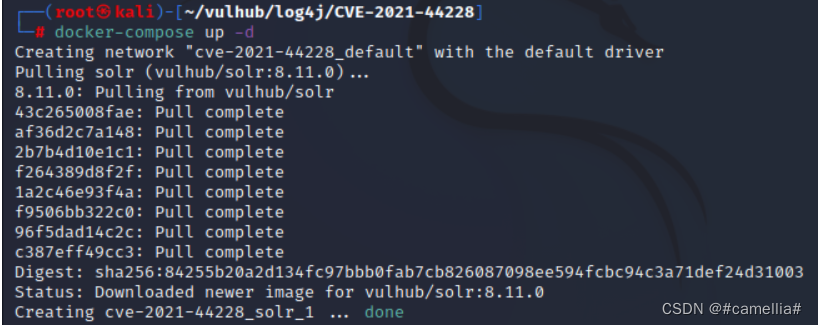

#然后启动靶场

docker-compose up -d

#查看启动环境,发现端口是8983

docker-compose ps

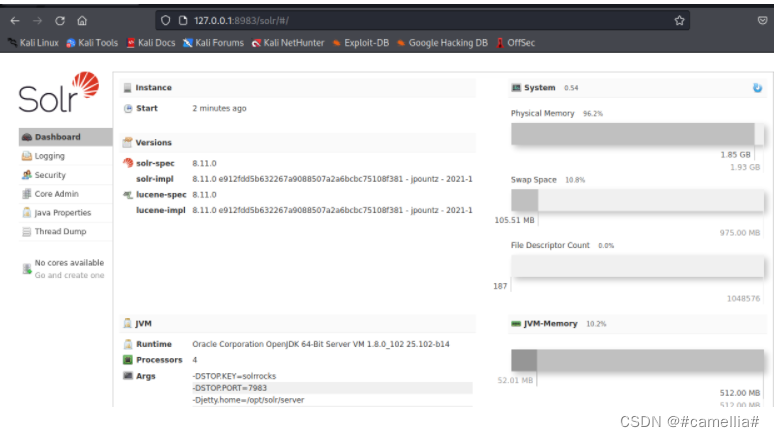

在kali中使用浏览器访问

互ping测试

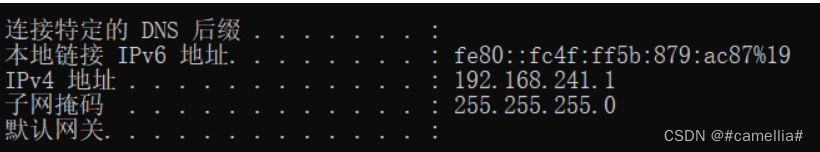

#查看宿主机ip地址

ipconfig

#查看虚拟机的ip地址,同时查看docker的ip

ifconfig或者ip addr

#主机:192.168.241.1

#虚拟机:192.168.133.128

#docker:172.17.0.1

宿主机ping虚拟机

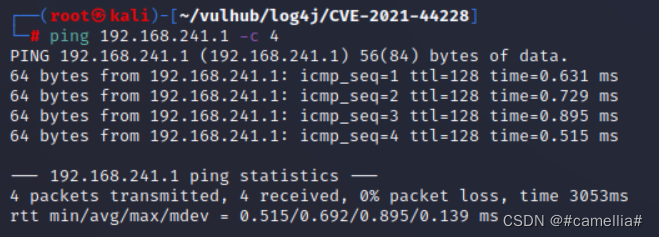

虚拟机ping宿主机。

在Linux系统中,当能ping通一个主机时,此时ping命令会一直执行,要想终止,可采用Ctrl +c或Ctrl+z方式退出。也可以设置选项方式,使得ping命令执行若干次包就终止.

#例如此时ping命令将执行4次

ping 192.168.241.1 -c 4

在虚拟机中ping通docker

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AD07T2io-1653880792336)(https://cdn.jsdelivr.net/gh/kaolaaa/picture/202205110922743.png)]

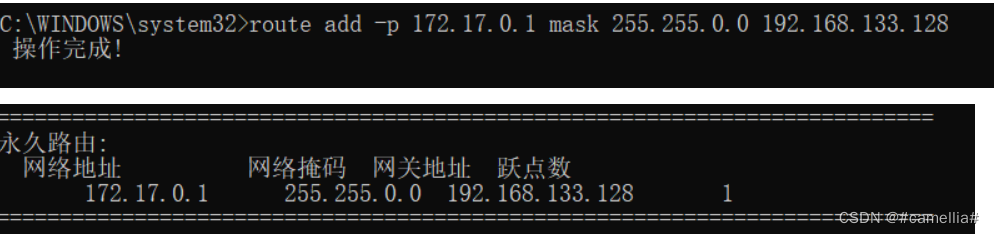

宿主机ping docker是ping不通的,因为不在同一个局域网进行通信需要依靠路由进行转发,需要手动对宿主机设置路由

#以管理员身份打开命令窗口,执行命令

route add -p 172.17.0.1 mask 255.255.0.0 192.168.133.128

#查看

route print

在这一步之后,我尝试使用主机来ping docker ,但是失败了,又尝试了好多方法 --关闭防火墙等等,均无用

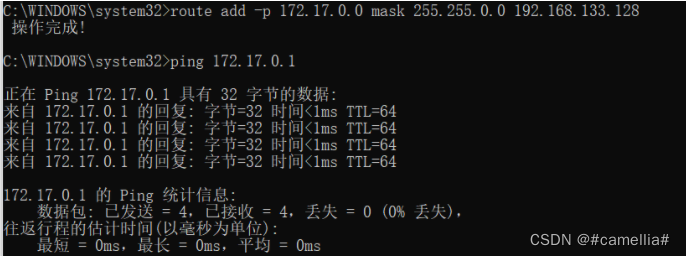

最后发现我看错了一个很重要的点

route add -p 172.17.0.0 mask 255.255.0.0 192.168.133.128

#这个地方不是docker的ip地址(172.17.0.1),而是172.17.0.0,添加之后就可以成功ping通了

主机访问靶场成功!

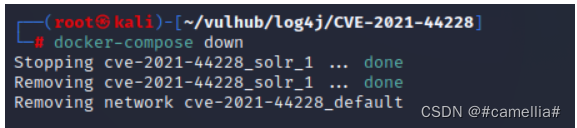

关闭靶场

docker-compose会默认根据当前目录下的配置文件启动容器,在关闭及移除环境的时候,也需要在对应目录下。我们执行docker-compose up -d后,不要离开当前目录即可

#漏洞测试结束后,执行如下命令移除环境

docker-compose down

参考文章:https://blog.csdn.net/qq_45817336/article/details/122274183

参考文章:https://blog.csdn.net/qq_45817336/article/details/122274183

669

669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?