snake

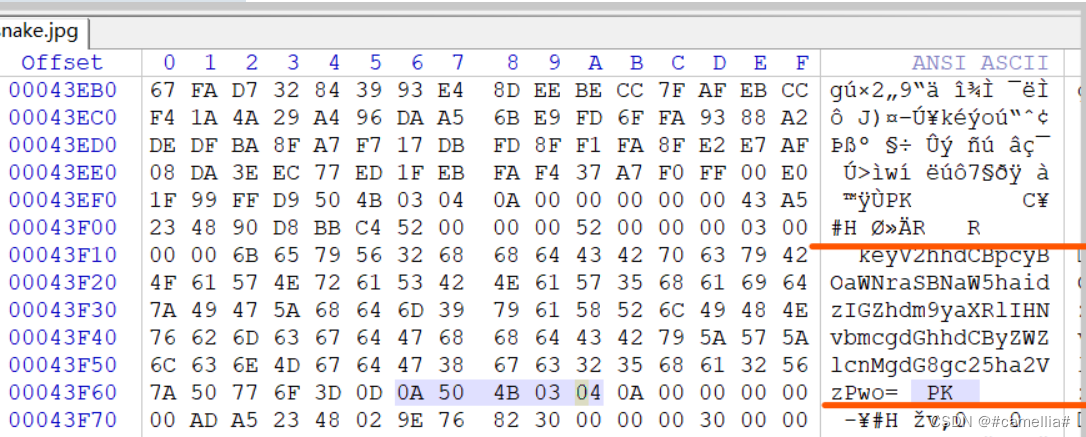

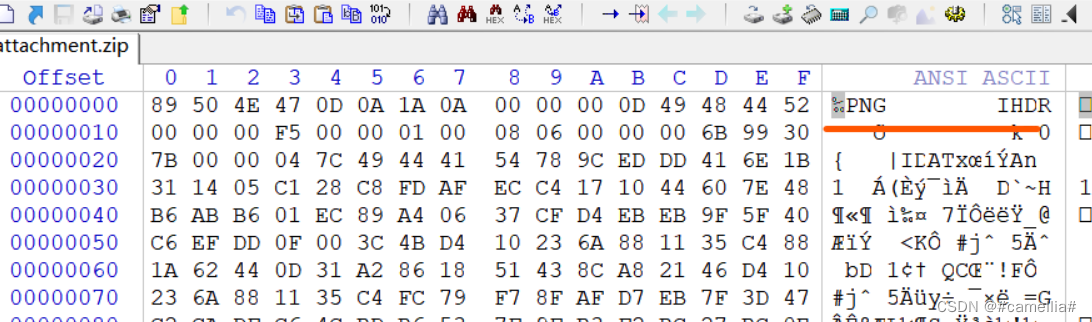

使用winhex打开这张图片,发现一段关于key的base64编码

解密

解密

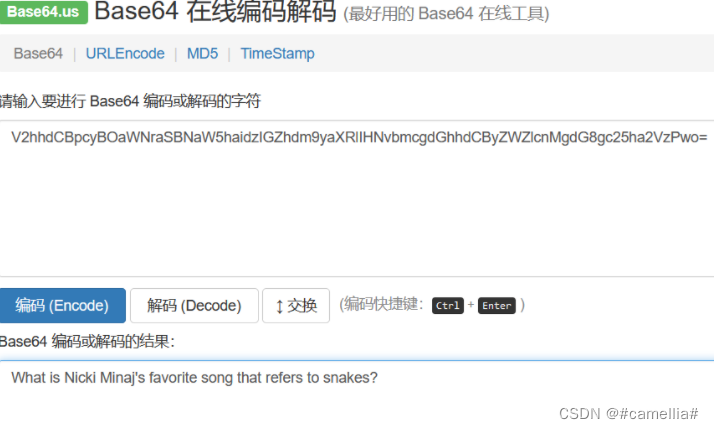

使用winhex发现存在压缩包的文件头

使用winhex发现存在压缩包的文件头

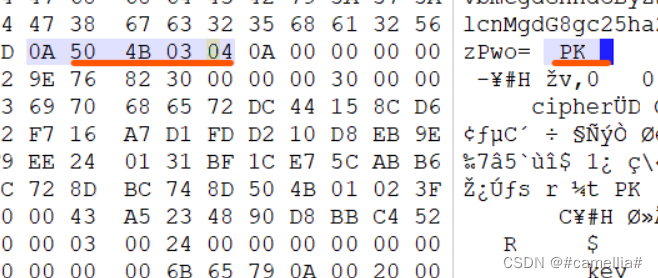

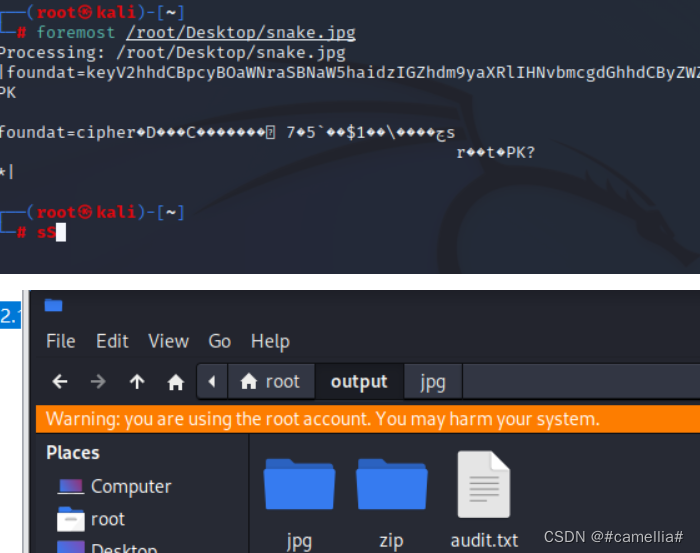

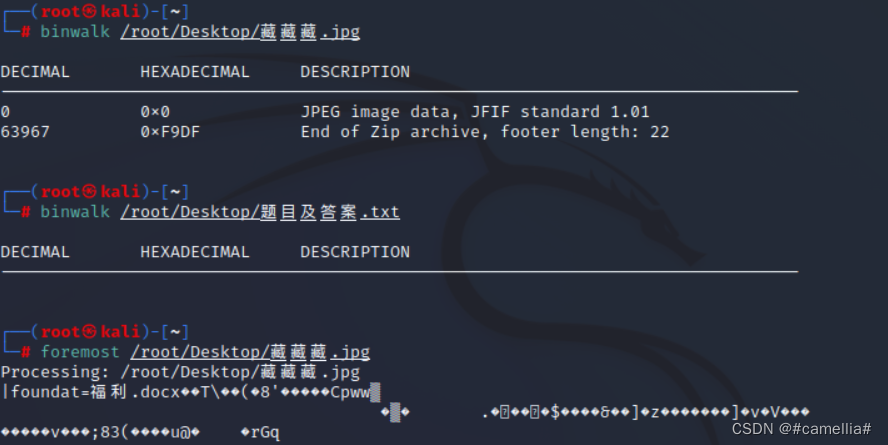

使用foremost分离,

使用foremost分离,

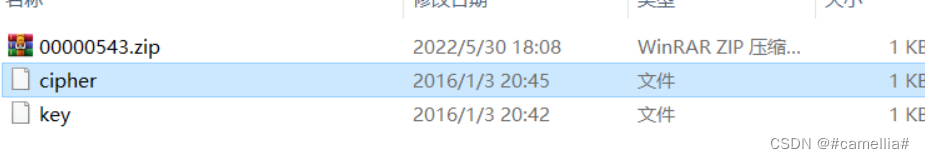

压缩包解压得到两个文件

压缩包解压得到两个文件

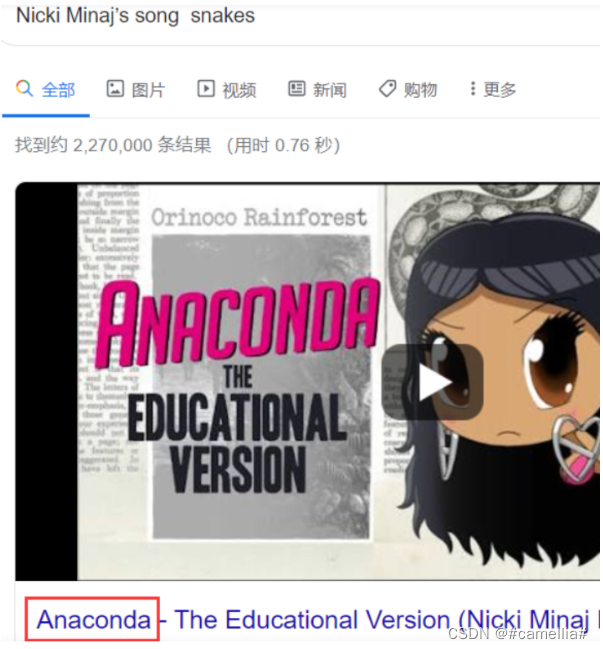

百度一下这个歌手,,这首歌应该是 Anaconda ,即 key应该就是 Anaconda

百度一下这个歌手,,这首歌应该是 Anaconda ,即 key应该就是 Anaconda

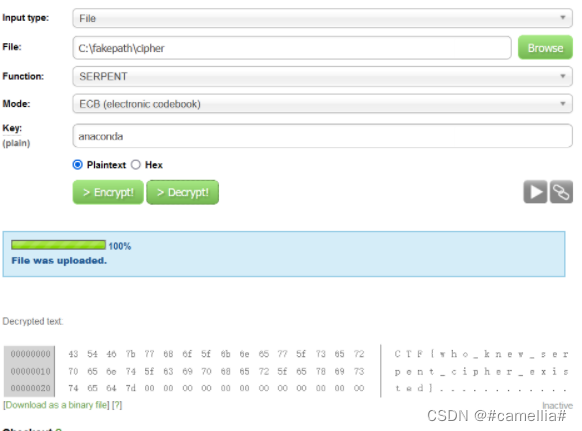

但是 cipher 不知道是什么文件。百度了一下才知道,对于蛇这个名词,在英语中还有一个翻译:Serpent

但是 cipher 不知道是什么文件。百度了一下才知道,对于蛇这个名词,在英语中还有一个翻译:Serpent

Serpent是一个加密算法,于是对 cipher文件进行 Serpent解密

网站:http://serpent.online-domain-tools.com/

注意:anaconda用小写

得到CTF{who_knew_serpent_cipher_existed}

得到CTF{who_knew_serpent_cipher_existed}

[BJDCTF2020]认真你就输了

压缩包打开是一个文件,感觉flag应该不在这里

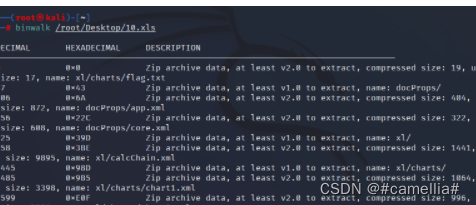

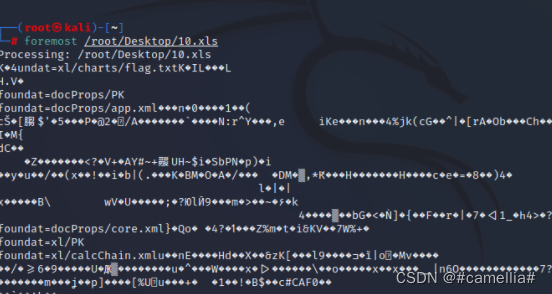

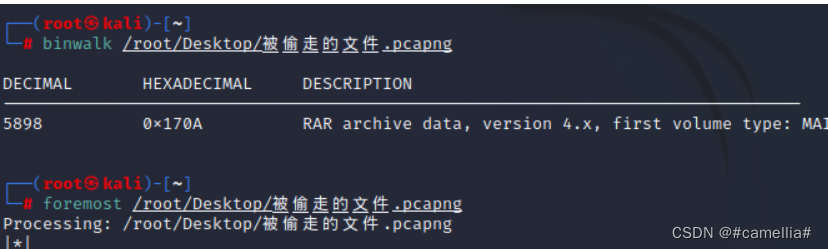

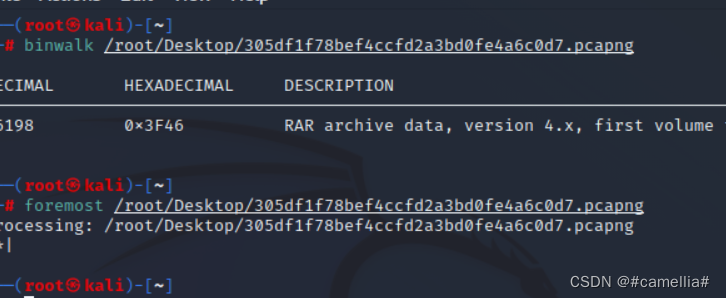

使用kali的binwalk看一看有没有什么,果然不止一个

使用kali的binwalk看一看有没有什么,果然不止一个

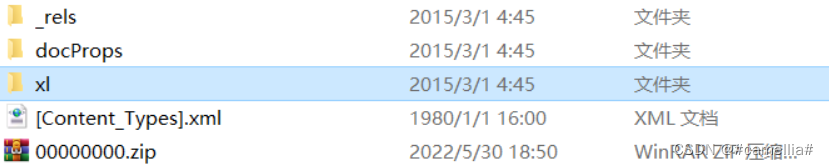

使用foremost分离,得到一个压缩包,解压得到一堆文件

找到flag{M9eVfi2Pcs#},认真你就输了!!!

找到flag{M9eVfi2Pcs#},认真你就输了!!!

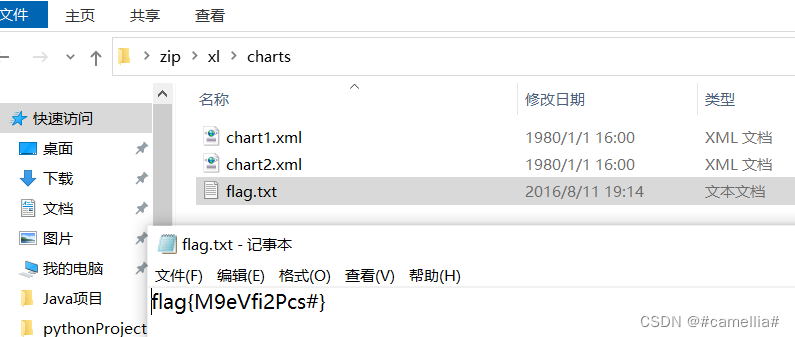

[BJDCTF2020]藏藏藏

使用binwalk发现有个压缩包,然后用foremost分离

压缩包解压后,有一个.docx文件,打开里面有个二维码,扫码得到flag

压缩包解压后,有一个.docx文件,打开里面有个二维码,扫码得到flag

flag{you are the best!}

被偷走的文件

和上一题同样的步骤,分离得到一个压缩包

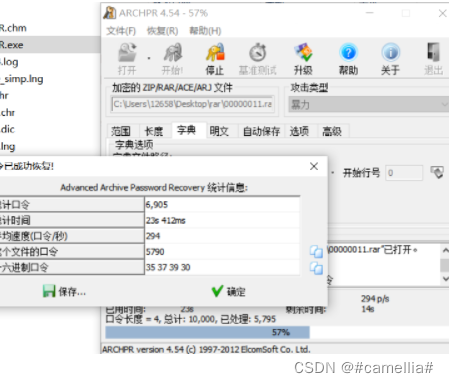

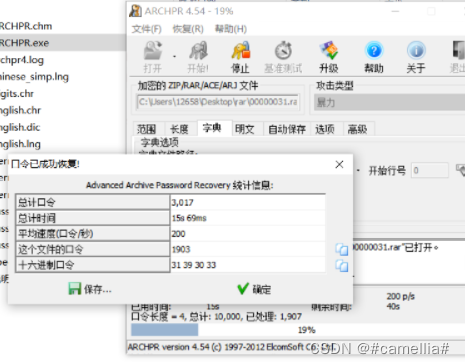

压缩包有密码,使用工具爆破,得到密码为5790

压缩包有密码,使用工具爆破,得到密码为5790

解压得到flag{6fe99a5d03fb01f833ec3caa80358fa3}

[GXYCTF2019]佛系青年

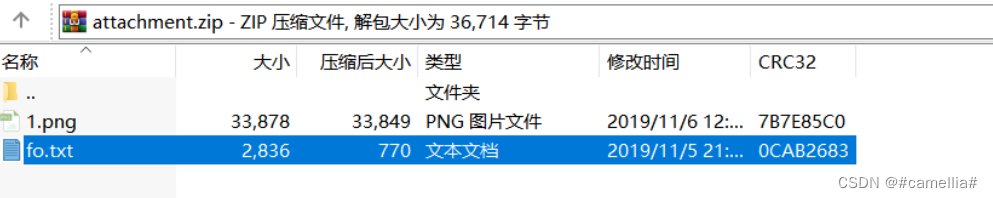

下载得到一个压缩包,发现是伪加密

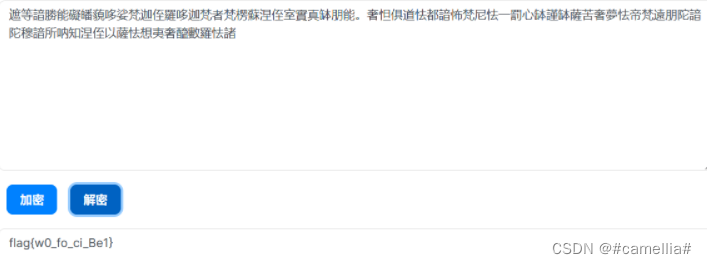

解压得到一个fo.txt文件,用bugku的在线工具解密

得到flag{w0_fo_ci_Be1}

得到flag{w0_fo_ci_Be1}

[BJDCTF2020]你猜我是个啥

下载得到一个压缩包,无法解压,提示压缩包破坏,用winhex打开,发现文件头是png,修改文件后缀

打开是一个二维码

打开是一个二维码

扫码,提示flag不在这里

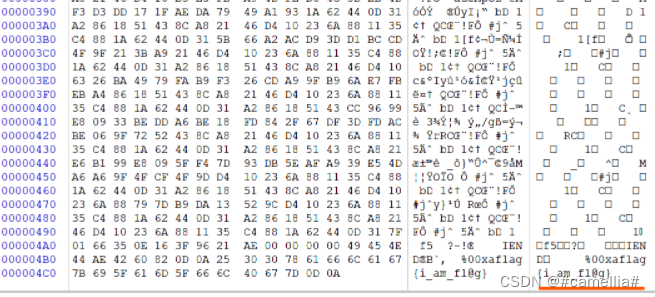

再拉到winhex里看一看,拉到尾部,发现flag居然就在那里,服了flag{i_am_fl@g}

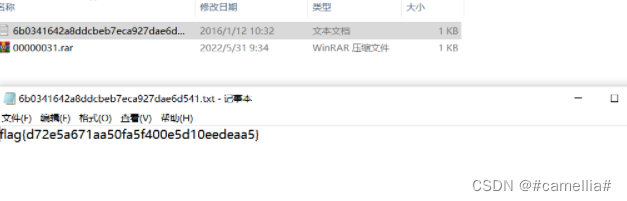

秘密文件

使binwalk查看,发现有一个压缩包,用foremost分离

压缩包有密码,用工具爆破一下,得到密码为1903

压缩包有密码,用工具爆破一下,得到密码为1903

解压,得到flag{d72e5a671aa50fa5f400e5d10eedeaa5}

解压,得到flag{d72e5a671aa50fa5f400e5d10eedeaa5}

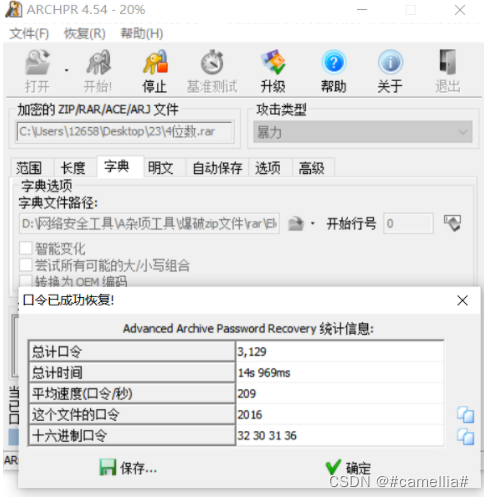

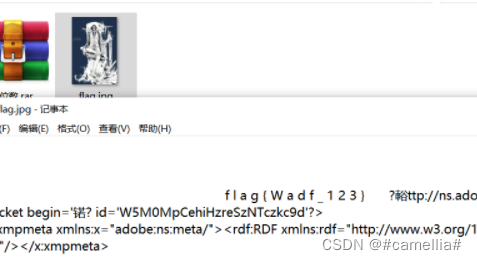

[BJDCTF2020]just_a_rar

解压得到一个压缩包,提示密码为四位数,爆破得到密码为2016

解压,得到一个flag.jpg图片,用记事本打开,发现flag

f l a g { W a d f _ 1 2 3 } 记得把空格去了哦

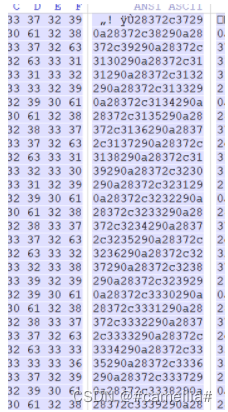

梅花香之苦寒来

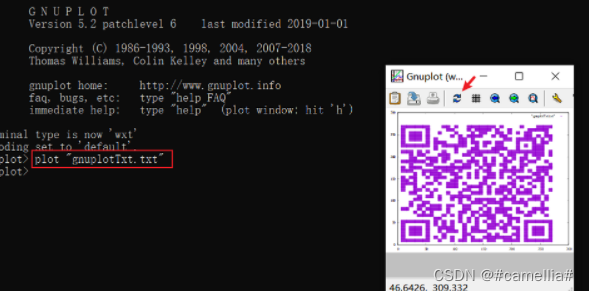

这道题主要学会了gnuplot工具的使用,可以参考这篇文章

https://blog.csdn.net/yoyoko_chan/article/details/118968176

16进制转化为ASCII字符串在线工具

https://coding.tools/tw/hex-to-ascii

使用winhex打开图片,发现有很多的16进制编码,复制保存为一个新文件

使用在线工具进行转换

然后使用绘图工具,得到一个二维码

扫描得到flag{40fc0a979f759c8892f4dc045e28b820

一叶障目

是png的CRC校验错误,在网上找到了大佬关于png修复CRC错误的脚本

#coding=utf-8

import zlib

import struct

#读文件

file = '1.png' #注意,1.png图片要和脚本在同一个文件夹下哦~

fr = open(file,'rb').read()

data = bytearray(fr[12:29])

crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

#crc32key = 0xCBD6DF8A #补上0x,copy hex value

#data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00') #hex下copy grep hex

n = 4095 #理论上0xffffffff,但考虑到屏幕实际,0x0fff就差不多了

for w in range(n):#高和宽一起爆破

width = bytearray(struct.pack('>i', w))#q为8字节,i为4字节,h为2字节

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

#print(data)

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

#写文件

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

fw = open(file+'.png','wb')#保存副本

fw.write(newpic)

fw.close

634

634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?