目录

一、应急响应流程总结

当企业发生黑客入侵、系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作。进一步查找入侵来源,还原入侵事故过程,同时给出解决方案与防范措施,为企业挽回或减少经济损失。具体涵盖以下流程(注意:顺序需根据具体情况具体分析)。

1.1 准备阶段

准备(Preparation)阶段是网络安全事件响应的第一个阶段,也属于一个过渡阶段,即横跨在网络安全事件真正发生前和有迹象将要发生的时间段上,大部分工作需要在应急响应之前就已做好准备。这一阶段极为重要,因为事件发生时可能需要在短时间内处理较多事务,如果没有足够的准备,将无法准确地完成及时响应,导致难以意料的损失。

1.2 研判阶段

检测阶段确认入侵事件是否发生,如真发生了入侵事件,评估造成的危害、范围以及发展的速度,事件会不会进一步升级。然后根据评估结果通知相关的人员进入应急的流程。

检测阶段主要包括:事件类型、事件影响范围、受影响系统、事件发展趋势、安全设备等。

1.3 遏制阶段

采用针对性的安全措施降低事件损失、避免安全事件的扩散和安全事件对受害系统的持续性破坏。主要分为:物理遏制、网络遏制、主机遏制、应用遏制等。常见手段:断网、降权、网络封堵等。

1.4 根除阶段

本阶段主要任务是通过事件分析查明事件危害的方式,并且给出清除危害的解决方案。个人认为可以从以下几个方面入手:系统基本信息、网络排查、进程排查、注册表排查、计划任务排查、服务排查、关键目录排查、用户组排查、事件日志排查、webshell排查、中间件日志排查、安全设备日志排查等。

1.5 恢复阶段

恢复系统的运行过程就是把受影响系统、设备、软件和应用服务还原到正常的工作状态;系统恢复、网络恢复、用户恢复、数据恢复以及重新部署。常见手段:系统重装、补丁加固、网络恢复、密码重置、木马清除等。

1.6 跟踪阶段

在业务系统恢复后,需要整理一份详细的事件总结报告,包括事件发生及各部门介入处理的时间线,事件可能造成的损失,为客户提供安全加固优化建议。

跟踪阶段主要包括:调查事件原因,输出应急响应报告,提供安全建议、加强安全教育、避免同类事件再次发生。

1.7 取证阶段

全面收集与事件相关的证据材料,包括日志、流量数据、样本文件等。分析收集到的证据,还原事件发生的过程和攻击者的行为轨迹。

二、应急响应措施及相关操作总结

2.1 准备阶段

准备阶段的工作内容主要有2个,一是对信息网络系统进行初始化快照。二是准备应急响应工具包。系统快照是指常规情况下,信息系统进程、账号、服务端口和关键文件签名等状态信息的记录。通过在系统初始化或发生重要状态改变后,在确保系统未被入侵的前提下,立即制作并保存系统快照,并在检测的时候将保存的快照与信息系统当前状态进行对比,是后续“检测”安全事件的一种重要途径。

-

制定应急预案:提前制定详细的网络安全应急响应计划,明确各类安全事件的应对策略。

-

组建应急团队:设立专门的应急响应团队,包括IT、安全专家和管理人员,确保遇到安全事件时能够快速反应。

-

开展培训和演练:定期对相关人员进行培训,进行模拟演练,提高应急处理能力。

-

监控与检测:配置安全监控系统,持续监控网络和系统异常,快速发现潜在威胁。

2.2 检测阶段

-

发现威胁:利用入侵检测系统、日志分析、异常流量监控等手段,及时发现网络安全威胁。

-

确认安全事件:深入分析异常情况,确认是否为安全事件,并判断其严重性和影响范围。

2.3 遏制阶段

-

隔离受感染的系统或设备:快速切断受攻击系统的网络连接,以防止威胁进一步扩散。

-

限制影响范围:通过关闭相关服务、限制网络访问等措施,控制事件影响范围。

-

备份重要数据:在采取措施前,备份受影响的系统和数据,防止数据丢失或进一步损坏。

2.4 根除阶段

-

清理威胁:对受攻击系统进行全面检查和清理,移除恶意软件、木马、病毒等威胁。

-

修复漏洞:识别并修复系统中的漏洞,更新补丁、加强防护措施,确保类似攻击不会再发生。

2.5 恢复阶段

-

恢复系统服务:在确保系统安全的前提下,逐步恢复正常的业务和服务。

-

验证系统安全性:恢复过程中需要进行多次检查,确保系统中没有残留的威胁。

-

恢复数据:从备份中恢复受损数据,确保数据完整性和正确性。

2.6 取证阶段

-

事件分析:对整个应急响应过程进行回顾,分析事件原因、影响范围、应对措施的有效性。

-

总结经验:根据本次应急响应,总结经验教训,改进应急预案和防护措施。

-

提交报告:生成详细的事件报告,向管理层汇报,并通知相关方(如合作伙伴、客户)事件的发生和处理情况。

2.7 预防与改进

-

加强安全监控:持续升级和完善网络监控系统,提高对潜在威胁的检测能力。

-

定期风险评估:定期进行网络安全风险评估,发现潜在安全隐患并及时采取防护措施。

-

更新应急预案:根据最新的安全威胁和事件教训,及时更新应急响应计划,确保其有效性和可执行性。

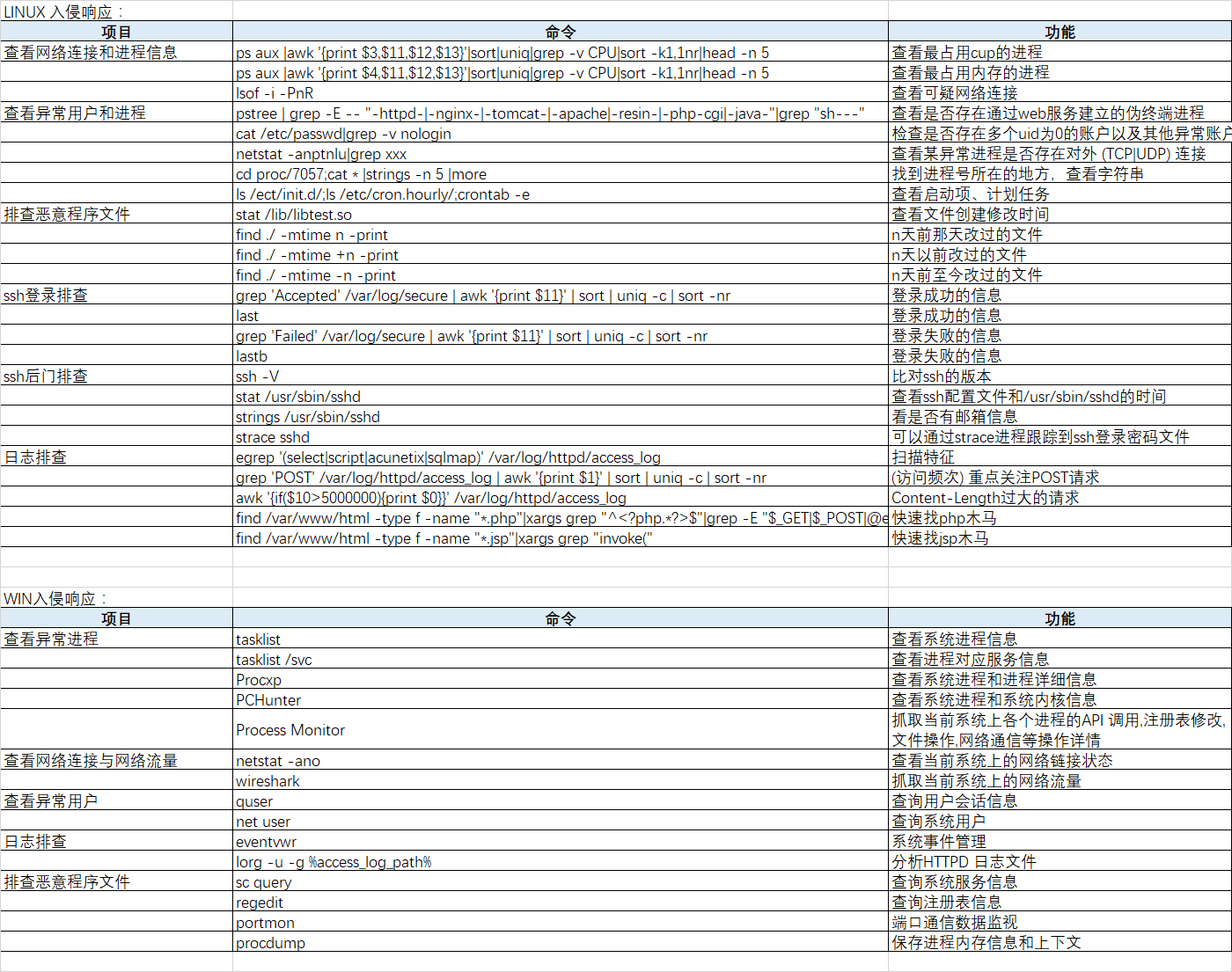

三、常用应急事件处理命令

四、其他

4.1 安全事件分类

-

Web入侵:挂马、篡改、Webshell

-

系统入侵:系统异常、RDP爆破、SSH爆破、主机漏洞

-

病毒木马:远控、后门、勒索软件

-

信息泄漏:脱裤、数据库登录(弱口令)

-

网络流量:频繁发包、批量请求、DDOS攻击

首先是对入侵的安全事件进行分类,确认安全事件属于哪类入侵,然后用相应的方法应急。

4.2 安全事件分级

I 级事件 – 特别重大突发事件

-

网络大面积中断

-

主要业务大规模瘫痪

-

大规模用户/业务数据泄漏

II 级事件 – 重大突发事件

-

大规模主机入侵

-

大规模业务数据损坏

-

小规模数据泄漏

-

政治敏感事件:官网挂黑页

III 级事件 – 较大突发事件

-

部分业务系统遭受入侵

-

主要业务遭受DDOS

IV 级事件 – 一般突发事件

-

部分业务系统宕机

-

部分业务系统异常/无法访问

通过对安全事件的定级,我们可以确认某事件的事故级别,并采取相应的应急预案。

898

898

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?