1. 定义

一种网络边界安全设备,防御边界一侧对另一侧的攻击

2. 防火墙基本功能

- 访问控制

- 地址转换

- 攻击防御

- 入侵检测/入侵防御

- 流量管理

- VPN

3. 防火墙分类

(1)形态分类

- 软件防火墙

- 硬件防火墙

(2)技术分类

- 包过滤防火墙

通过对数据包头部进行逐个检测,来判断数据是否能通过

缺陷:逐步检查大幅度降低转发速度,只检查头部无法发现安全风险

- 应用代理防火墙

通过对内部服务器提供代理服务来保护服务器,解决了只检查头部无法发现安全风险的缺陷

- 状态检测防火墙

只检查一组数据包的首包,避免逐包检查造成的转发速度下降的问题

- 专用防火墙

防病毒网关、 IDS/IPS(入侵检测/防御系统)、WAF(Web应用防火墙)

- UTM

在一台设备中集成了防病毒、IDS/IPS、WAF、传统防火墙的功能

- NGFW(下一代防火墙)

在一台设备中集成了防病毒、IDS/IPS、WAF、传统防火墙的功能,应用层面更加完整,能够实现云端联动,具备人工智能和大数据能力

(3)防火墙性能衡量标准

- 传输带宽

带宽越高意味着性能越强,攻击防御能力越强。

- 延时

从一个数据包的第一个bit进入防火墙到最后一个bit离开防火墙所需要经过的时间,延时越低代表处理速度越快。

- 最大并发连接数

防火墙能支持的最大会话访问数量,代表防火墙的抵御攻击性能。

(4)防火墙基本概念

- 安全区域

一个包含了防火墙若干接口的范围,防火墙的接口想要工作,必须加入到某个安全区域,分为Trust区域(一般把连接到内网的接口加入到该区域)、Untrust(一般把连接到外网的接口加入到该区域)、DMZ区域(一般把连接到服务器的接口加入到该区域)。

- 安全策略

防火墙的所有功能都是通过配置安全策略来实现的,安全策略本质上是一条条规则,安全策略生效对象是区域和区域之间。

4. 防火墙初始配置

(1) 创建安全区域

security-zone name trust --进入到trust区域

import interface g1/0/0 --将该接口加入到安全区域(2) 配置接口

(3)创建安全策略放通流量

防火墙内置默认策略拒绝所有流量

acl basic 2000 --创建ACL2000

rule permit --创建规则放通所有流量

zone-pair security source any destination any --创建任意两个区域内的安全策略

packet-fliter 2000 --在安全策略中调用2000号ACL(4)配置NAT

如果防火墙是互联网出口设备,需要配置NAT使内网可以访问互联网

(5)配置到达内网PC所在网段

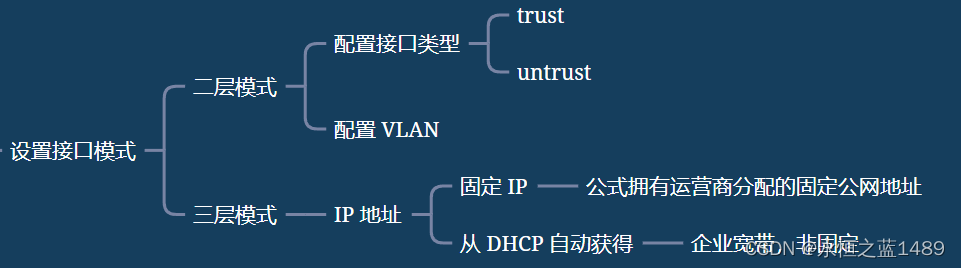

(6)防火墙的接口部署模式

- 三层接口

接口工作在路由模式,可以配置IP,进行IP的三层转发

优点:能够更好的进行网络隔离

缺点:会改动现有的网络结构

使用场景:客户新建网络,客户希望使用防火墙来替换原有的互联网出口设备。

- 二层接口

接口工作在交换机模式,不能配置IP,可以配置VLAN相关参数。

优点:不会改动现有的网络结构

缺点:隔离效果稍弱

使用场景:客户不希望替换原有网络设备,也不希望更改现有网络结构 。

3403

3403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?