实验内网渗透环境

Metasploitable2-linux:靶机 192.168.234.8

kali-debian:攻击机 192.168.234.141

win7 虚拟机:靶机 192.168.234.158

在此声明文章仅供相互学习参考,严禁利用于违法犯忌的事,任何事故自行承担!!

基于TCP协议收集主机信息

通过tcp协议对靶机收集信息: --- 各类扫描和攻击使用的是tcp协议进行的

TCP:传输控制协议 -负责在通信的两端之间建立可靠的连接

1. 利用msf中nmap工具:扫描端口和对应的主机服务版本信息(win7、win10等)

arp_sweep辅助模块:arp扫描器,发现局域网内活跃的设备,包括其IP地址和MAC地址。通过ARP扫描可以快速地发现局域网内活跃的设备信息,包括其IP地址和MAC地址。

auxiliary(scanner/discovery/arp_sweep)

-----用于得到主机服务版本信息和局域网内活跃设备信息

2. 利用auxiliary/scanner/portscan/syn(syn端口扫描)模块扫描端口得到端口状态 ---本实验扫描的是80端口--对应web应用

----用于得到靶机的某端口状态:开放、关闭、过滤、未知(4种状态)

3. 利用auxiliary/sniffer/psnuffle(嗅探工具(sniffer)中的密码嗅探(psnuffle))获取用户名和密码信息

注:问题:3中登录ftp服务查看文件目录有什么用,不查的话还能嗅探成功吗?

嗅探:窃听信息 ---FTP明文登录--嗅探ftp信息

set THREADS 30 ---配置线程数---计算机程序或进程中同时执行的线程(Thread)的数量

线程(thread):是操作系统能够进行运算调度的最小单位。它被包含在进程之中,是进程(一段程序的执行过程)中的实际运作单位。

SYN扫描端口(半连接扫描):扫描器向目标主机发送一个TCP SYN包,然后根据目标主机的响应来判断端口的状态。其特点为:

- 快速扫描:使用SYN扫描技术可以快速地扫描目标主机上的端口,因为它不需要完成整个TCP握手过程,只发送一个SYN包并等待回应即可。

- 隐蔽性:SYN扫描相对于其他类型的端口扫描(如Connect扫描)更具隐蔽性,因为它不需要完成TCP连接,只发送一个SYN包就可以了,不会在目标主机的日志中留下完整的连接记录。

- 探测开放端口:通过分析目标主机对SYN包的响应,可以确定哪些端口是打开的,这对于进行漏洞扫描和安全审计非常有用。

disniff是一个网络嗅探工具包,用于网络管理员进行审计及渗透测试 --进行网络监视

——arpspoof就是其中的工具

sniffer:用来指代任何能够捕获网络数据包并进行分析的工具或设备(可泛指各种不同的网络嗅探工具),包括硬件设备、软件程序以及相关的技术。

(1)使用 Metasploit 中的 nmap 和 arp_sweep 收集主机信息

root@zwzj:~# msfconsole --打开msf工具

msf6 > db_nmap -sV 192.168.234.158

——nmap探测协议命令:nmap -sV +ip--扫描目标ip主机和端口上的服务程序版本(即靶机)

msf6 > use auxiliary/scanner/discovery/arp_sweep ——选中ARP 扫描模块

msf6 auxiliary(scanner/discovery/arp_sweep) > show options

——查看模块配置信息--查看模块需要配置哪些参数

msf6 auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 192.168.1.0/24

——配置 RHOSTS(扫描的目标网络)

——SHOST 和 SMAC 是伪造源 IP 和 MAC 地址使用的。

msf6 auxiliary(scanner/discovery/arp_sweep) > set THREADS 30

---配置线程数---计算机程序或进程中同时执行的线程(Thread)的数量

msf6 auxiliary(scanner/discovery/arp_sweep) > run ——执行模块,发现辅助模块执行完成

msf6 auxiliary(scanner/discovery/arp_sweep) > back ——退出模块

(2)使用半连接方式扫描 TCP 端口

msf6 > search portscan ——查找和portscan端口扫描相关的模块

msf6 > use auxiliary/scanner/portscan/syn ——使用模块

msf6 auxiliary(scanner/portscan/syn) > show options ——查看模块配置选项

msf6 auxiliary(scanner/portscan/syn) > set RHOSTS 192.168.234.158 ——设置扫描的目标

msf6 auxiliary(scanner/portscan/syn) > set PORTS 80

——设置端口---若设置范围使用逗号隔开

msf6 auxiliary(scanner/portscan/syn) > set THREADS 20 - ——设置线程数

msf6 auxiliary(scanner/portscan/syn) > run ——执行模块,发现辅助模块执行完成

(3)使用 auxiliary /sniffer 下的 psnuffle 模块进行密码嗅探

---密码嗅探:窃听出信息(用户名和密码)

攻击机:kali ---192.168.234.141

靶机:Metasploitable2-Linux ----192.168.234.8

实验拓扑图:

msf6 > search psnuffle ——查找和psnuffle相关的模块

msf6 > use auxiliary/sniffer/psnuffle ——加载使用auxiliary/sniffer/psnuffle模块

msf6 auxiliary(sniffer/psnuffle) > info ——查看 psnuffle 的模块相关信息

This module sniffs passwords like dsniff did in the past

——这个 psnuffle 模块可以像以前的 dsniff 命令一样,去嗅探密码,只支持 pop3、imap、ftp、HTTP GET 协议。

msf6 auxiliary(sniffer/psnuffle) > show options

msf6 auxiliary(sniffer/psnuffle) > run

新建终端窗口登录ftp,使用ftp命令登录靶机(Metasploitable2-Linux 靶机中已经开启了 ftp 服务可以直接登录) --FTP协议:文件传输协议

root@zwzj:~# apt install lftp -y ——安装 lftp 命令

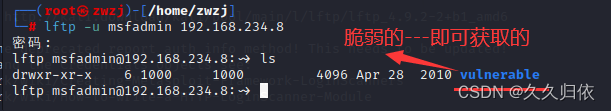

root@zwzj:~# lftp -u msfadmin 192.168.234.8

密码:msfadmin

lftp msfadmin@192.168.234.8:~> ls ——查看 ftp 目录下的文件

回到 MSF 终端查看,可以看到用户名密码信息已经被获取 ----》成功嗅探

嗅探完成后记得把后台任务关闭

msf6 auxiliary(sniffer/psnuffle) > jobs ---查看后台运行的任务

msf6 auxiliary(sniffer/psnuffle) > kill 0 ---kill job 的 ID,关闭 job --》关闭嗅探

1441

1441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?